Reviews

NETGEAR SRX5308

Введение

Беспроводные маршрутизаторы, сетевые хранилища, IP-камеры, коммутаторы, тонкие клиенты и даже антивандальные ящики – все они уже становились объектом нашего внимания. Однако специализированные устройства сетевой безопасности в нашу тестовую лабораторию попадают впервые. Конечно, разработчики сетевого аппаратного обеспечения задумываются об устойчивости их продукции к взлому и даже иногда наделяют маршрутизаторы и коммутаторы функциями брандмауэра. Сегодня в нашей лаборатории специализированное сетевое устройство, позволяющее защитить узлы, расположенные за ним; балансировать нагрузку и предоставлять отказоустойчивый доступ в глобальную сеть, - NETGEAR SRX5308 – брандмауэр с четырьмя гигабитными LAN-портами и таким же количеством WAN-портов для подключения к операторам. Рассмотрим его подробнее.

Внешний вид

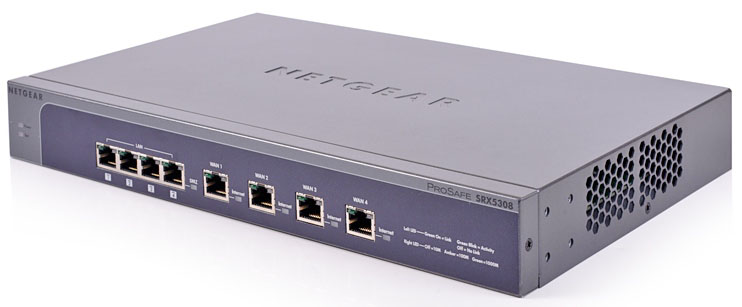

NETGEAR SRX5308 выполнен в металлическом корпусе, габариты которого составляют 330х43х209 мм. Брандмауэр может быть размещён как в стойке, так и на столе.

На одной боковой поверхности расположены вентиляционные отверстия, а за другой размещается вентилятор.

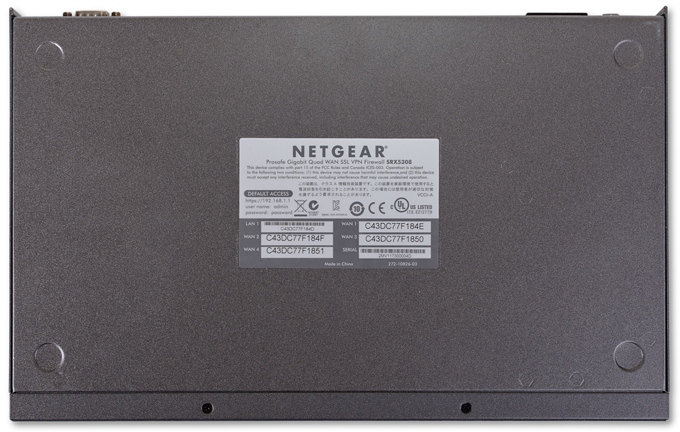

Верхняя крышка содержит лишь объёмное название производителя, а на днище присутствует наклейка с краткой информацией об устройстве и места для резиновых ножек.

Задняя сторона содержит разъём для подключения питания с выключателем, Кенсингтонский замок, порт DB-9 для консольного управления и утопленная кнопка Factory Defaults для сброса пользовательских настроек.

На лицевой панели размещаются восемь портов Gigabit Ethernet: четыре LAN и четыре WAN порта со световыми индикаторами состояния их работы. Общее состояние SRX5308 отображается при помощи двух световых индикаторов: Power и Test. Также на лицевой панели расположено название модели и фирмы-производителя.

Заглянем теперь внутрь устройства.

Аппаратная платформа

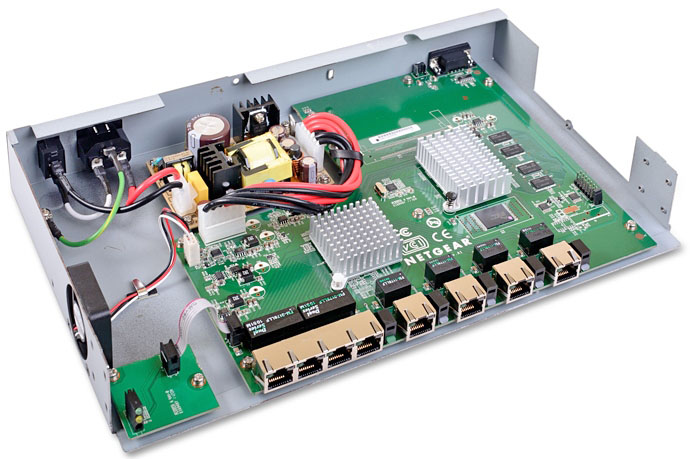

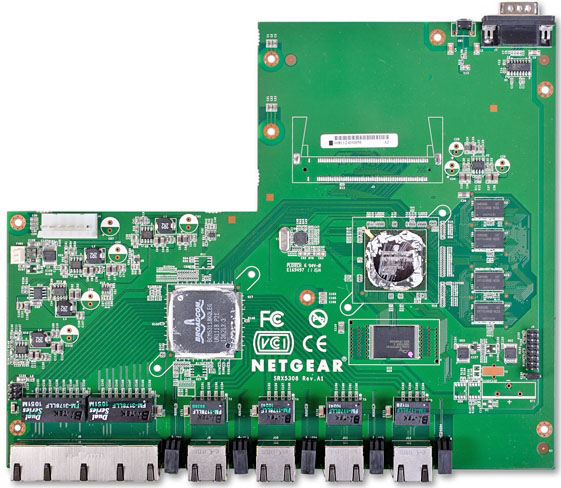

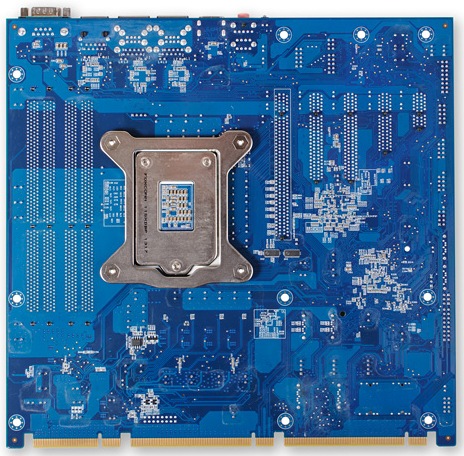

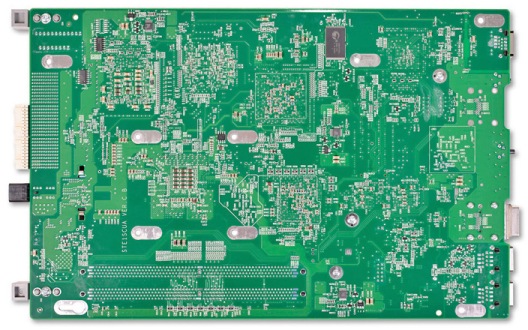

Электронная начинка SRX5308 состоит из трёх текстолитовых плат. Одна из них вспомогательная и предназначена для вывода световой индикации на переднюю панель устройства.

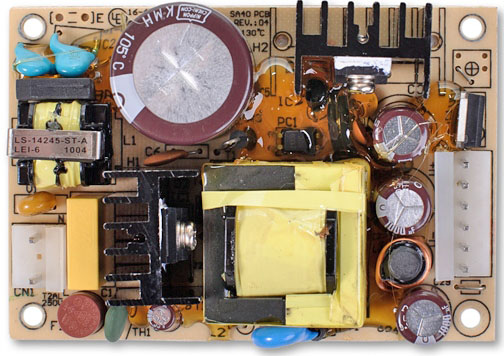

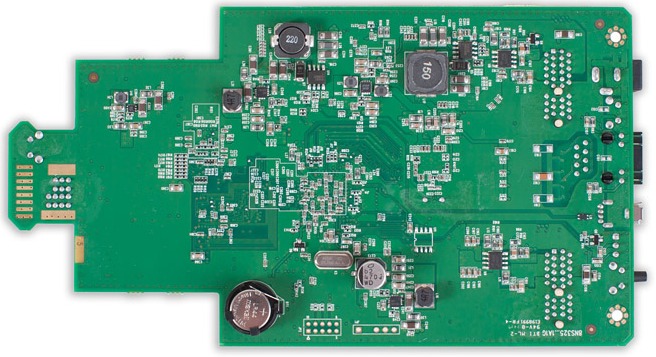

Вторая плата выполняет функции блока питания.

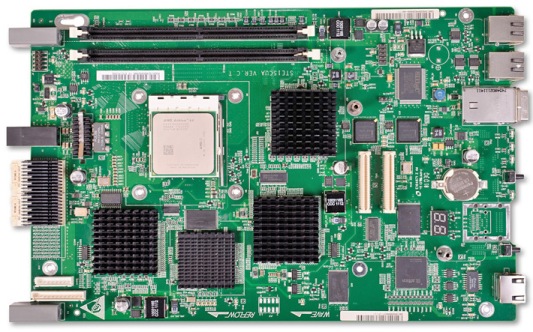

На основной плате практически все элементы располагаются с одной стороны. Исключение составляет лишь интегральная микросхема NXP LVC373A.

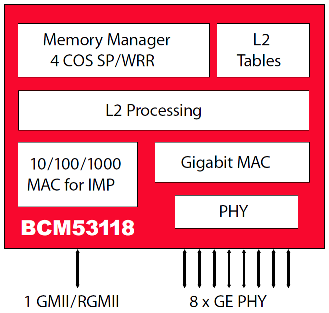

Функции коммутатора выполняет Broadcom BCM53118KQLEG с девятью гигабитными портами, блок-схема работы которого представлена ниже.

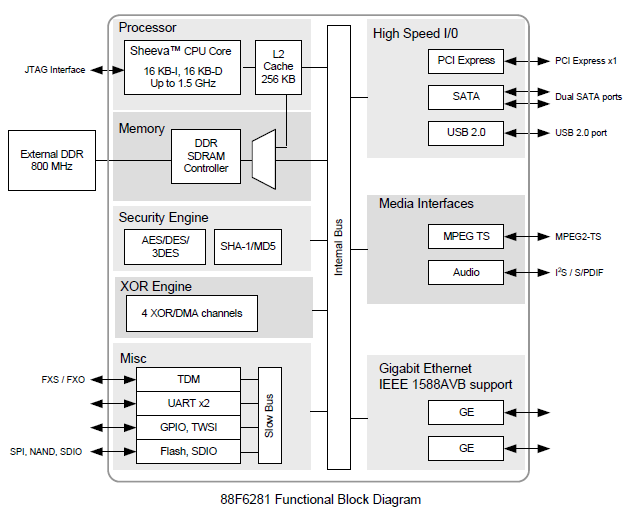

Из приведённой выше схемы следует, что SRX5308 не сможет продемонстрировать скорости маршрутизации более 1 Гбит/с, так как для этих целей требуется передать трафик через процессор, интерфейс с которым имеет пропускную способность всего 1 Гбит/с. При дуплексной передаче 1 Гбит/с – максимальная суммарная скорость передачи в обоих направлениях.

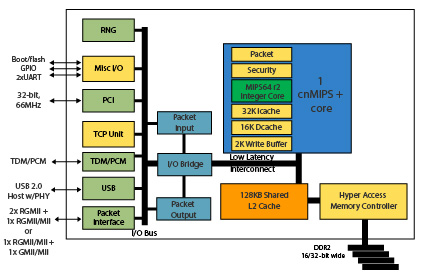

В качестве центрального процессора использован одноядерный чип OCTEON Plus CN5010-700BG564-SCP-G с частотой 700 МГц, блок-схема которого представлена ниже.

Оперативная память представлена четырьмя DDR2 модулями Samsung K4T1G164QE-HCE6, объём каждого из них равен 128 Мбайт, то есть общий объём оперативной памяти равен 512 Мбайт. Флеш память – Spansion S29GL512P11TFI01 с объёмом 64 Мбайта.

Краткий экскурс в аппаратную начинку SRX5308 мы на этом завершаем, перейдём к программной составляющей.

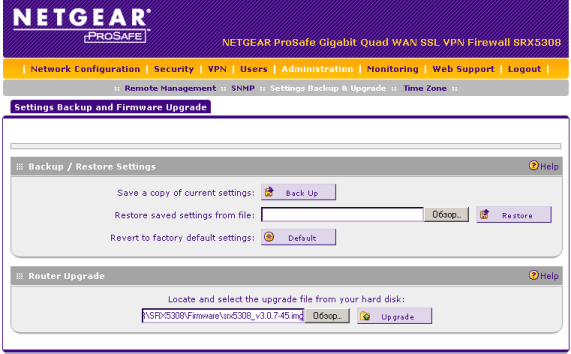

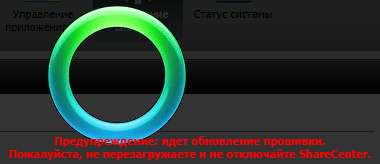

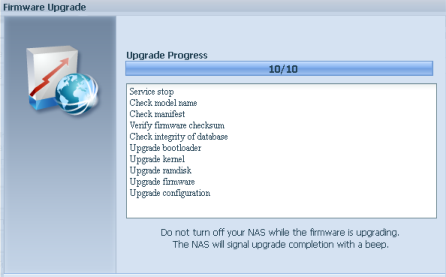

Обновление прошивки

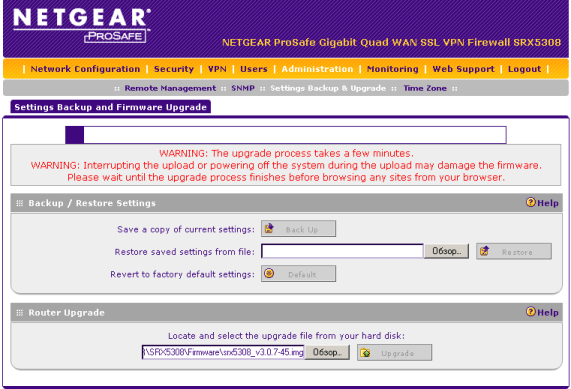

Обновление прошивки NETGEAR SRX5308 производится с помощью пункта Settings Backup & Upgrade меню Administration веб-интерфейса, где необходимо выбрать файл с новой версией микропрограммного обеспечения и нажать кнопку Upgrade.

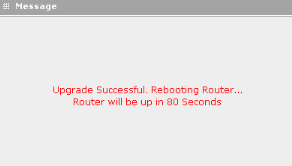

Весь процесс обновления занимает порядка четырёх минут.

К сожалению, на данный момент система управления сетевым оборудованием NETGEAR NMS200 не поддерживает SRX5308, поэтому централизованное обновление микропрограммного обеспечения в обсуждаемых брандмауэрах затруднено.

Обзор веб-интерфейса

Доступ к веб-интерфейсу NETGEAR SRX5308 может быть осуществлён с помощью большинства современных браузеров, правда, для некоторых требуется включить поддержку устаревших схем шифрования. Например, в Firefox требуется обратиться к специальной странице about:config и принять всплывающее сообщение. Среди настроек выбрать security.ssl3.dhe_rsa_des_sha и изменить значение на true. Данная особенность присутствует только в устройствах, поставляемых в Россию, и связана с отключенной по умолчанию функцией шифрования данных с применением криптостойких алгоритмов. Обновив прошивку и задействовав тем самым стандартные криптографические алгоритмы (включая SSL), можно подключаться уже без ухищрений.

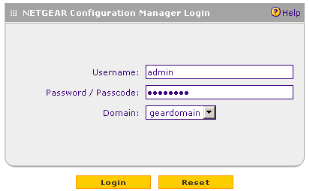

При входе необходимо указать логин и пароль, которые по умолчанию равны admin и password соответственно.

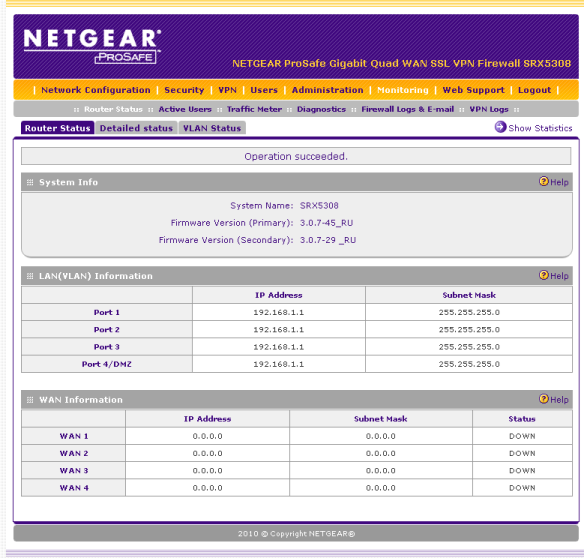

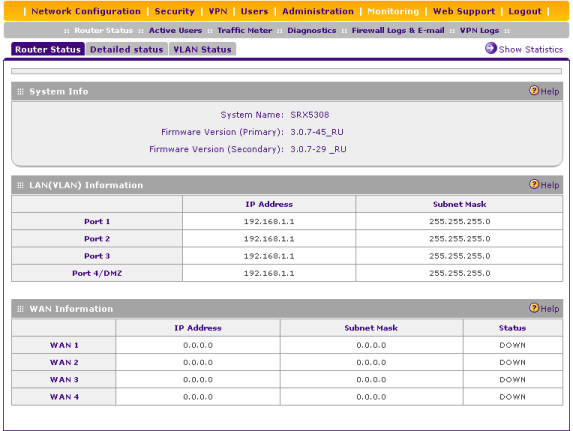

Подобная цветовая схема уже встречалась нам и в других продуктах NETGEAR, например, коммутаторе GS108PE. После входа пользователь попадает на страничку Monitoring-Router Status-Router Status. Все пункты и подпункты меню расположены в верхней части странички.

Изучим наиболее интересные возможности веб-интерфейса SRX5308.

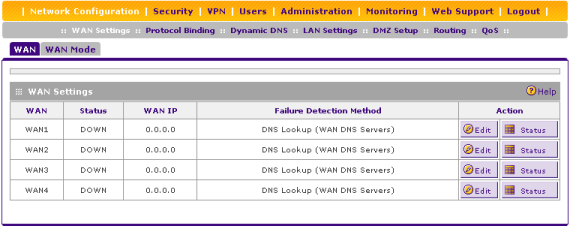

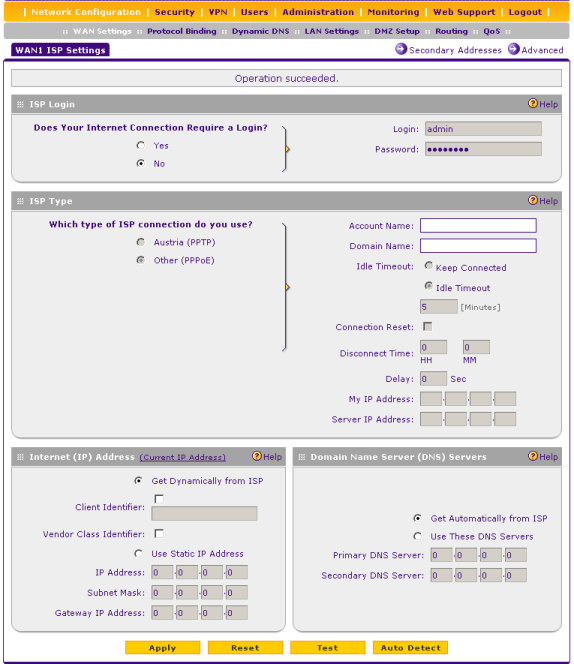

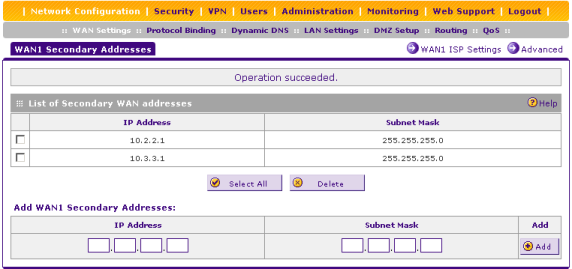

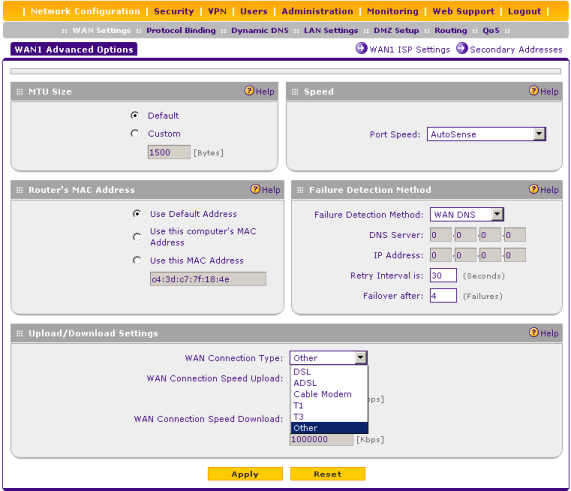

Подпункт WAN Settings меню Network Configuration содержит вкладку WAN, с помощью которой администратор может произвести настройку каждого из четырёх WAN-интерфейсов брандмауэра. Поддерживаются статические IP-адреса, динамическая настройка с помощью DHCP, PPPoE и PPTP. Как заверяет производитель, в ближайшее время будет также добавлен популярный в России протокол L2TP. Кроме указанных параметров, на интерфейсе может быть настроено также несколько вторичных IP-адресов.

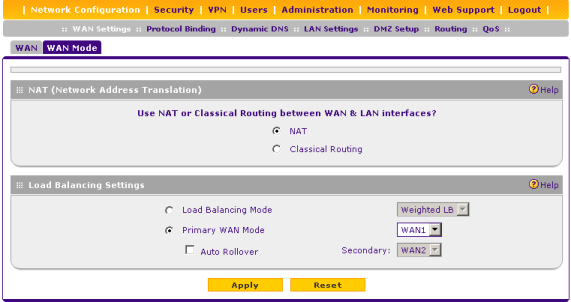

Вкладка WAN Mode позволяет включать или отключать NAT, а также выбирать способ использования нескольких WAN-портов – балансировка или отказоустойчивость.

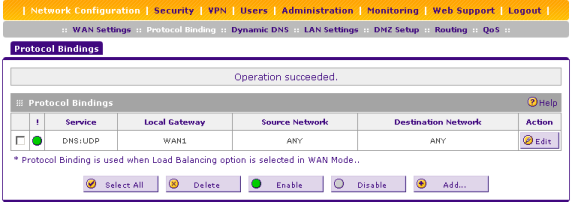

Балансировка на основе типа трафика может быть настроена с помощью подпункта Protocol Binding. Так, например, голосовой трафик может быть передан через WAN1 интерфейс, тогда как для всех остальных типов будет выбран интерфейс WAN2.

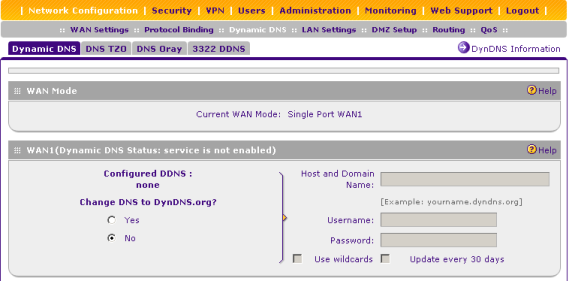

Для каждого внешнего интерфейса может быть настроена регистрация на серверах динамических DNS для сервисов Dynamic DNS, DNS TZO, DNS Oray и 3322 DNS.

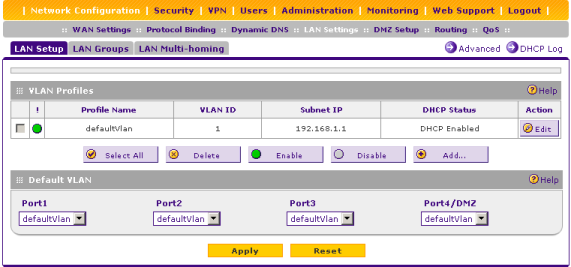

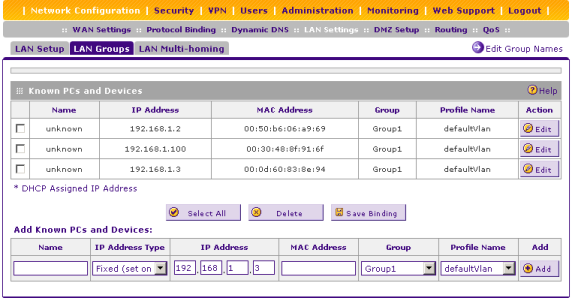

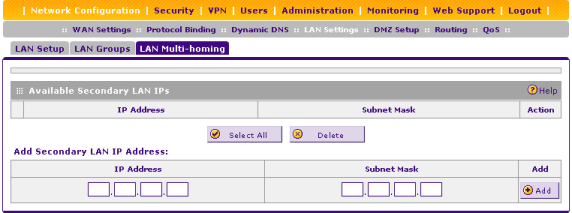

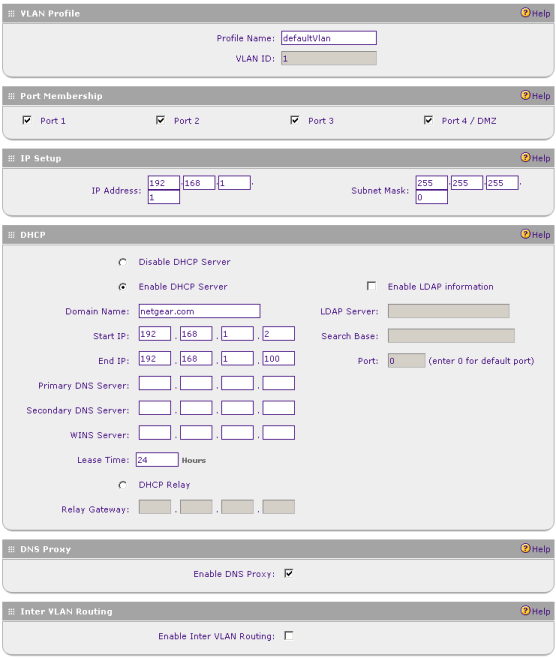

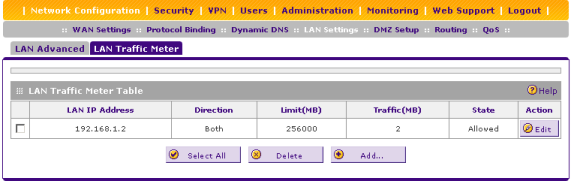

Вкладки подпункта LAN Settings позволяют управлять виртуальными сетями и IP-адресами SVI-интерфейсов, параметрами DHCP-сервера для подключенных к LAN-портам узлов, а также группами узлов. Помимо упомянутых возможностей подпункт LAN Settings позволяет администратору вести учёт трафика, потребляемого определёнными узлами.

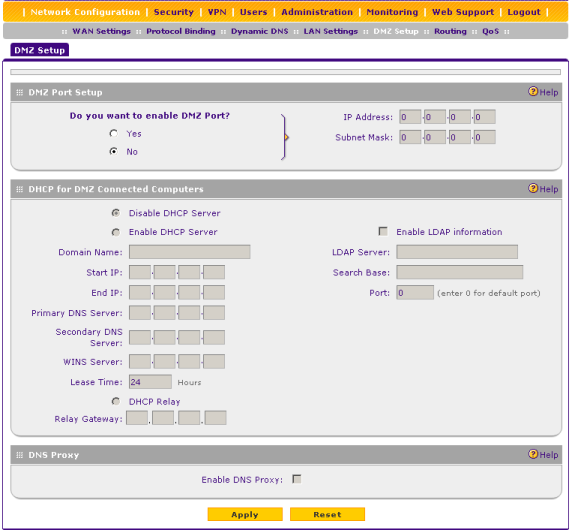

При необходимости администратор может разместить определённый узел в демилитаризованной зоне, для чего ему потребуется обратиться к подпункту DMZ Setup, где указать дополнительные параметры размещаемого сервера.

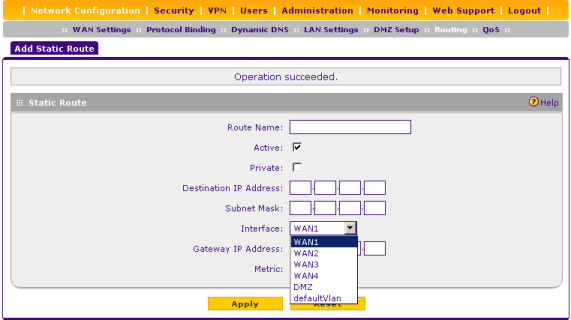

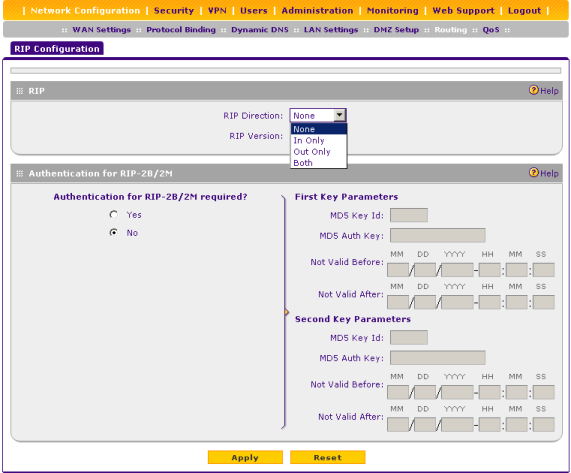

Настройки статической и динамической маршрутизации собраны в подпункте Routing. Нам кажется удивительным отсутствие поддержки других протоколов динамической маршрутизации, например OSPF, в таком устройстве.

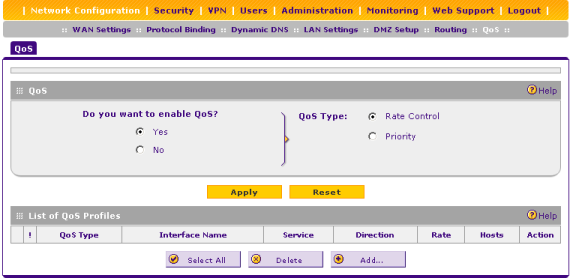

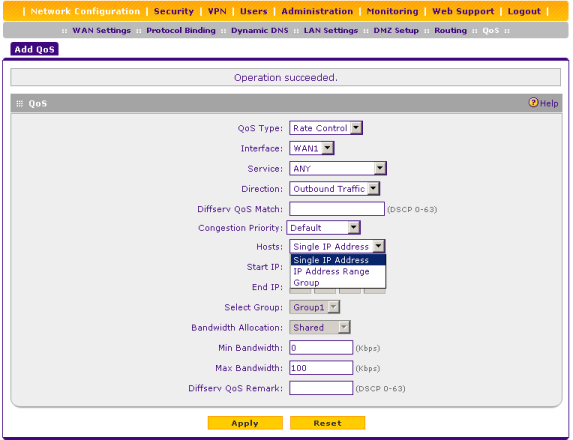

Управление качеством обслуживания производится с помощью подпункта QoS.

Перейдём теперь к рассмотрению возможностей подпунктов и вкладок пункта Security.

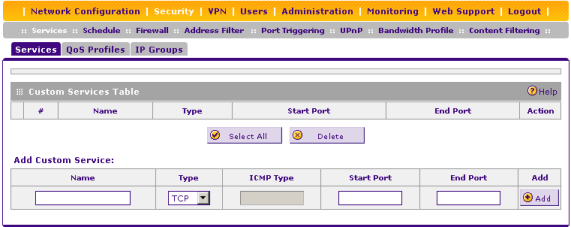

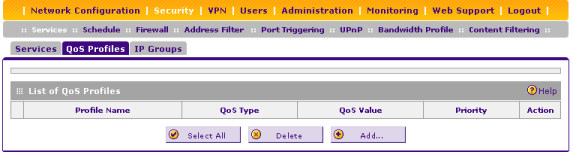

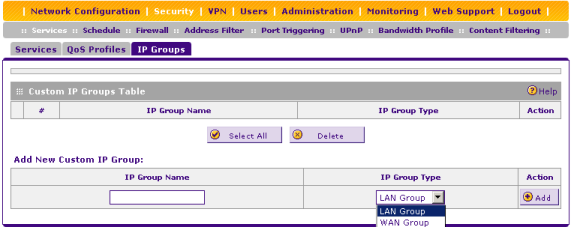

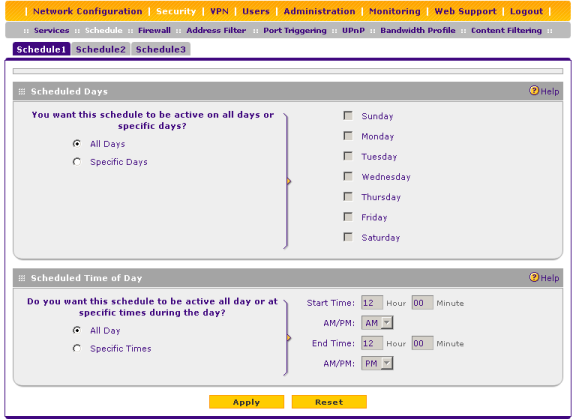

Определить сервисы, профили качества обслуживания и IP-группы можно с помощью вкладок подпункта Services. Такое определение необходимо для удобства конфигурирования брандмауэра. Также SRX5308 позволяет определить до трёх различных расписаний, по которым будут применяться те или иные правила, соответствующая настройка доступна в подпункте Schedule.

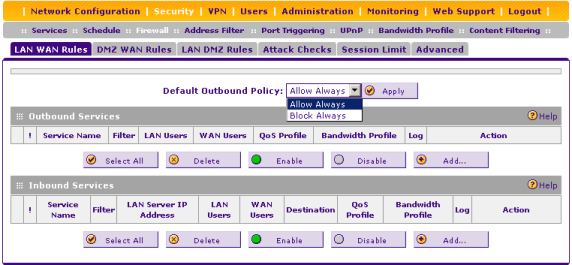

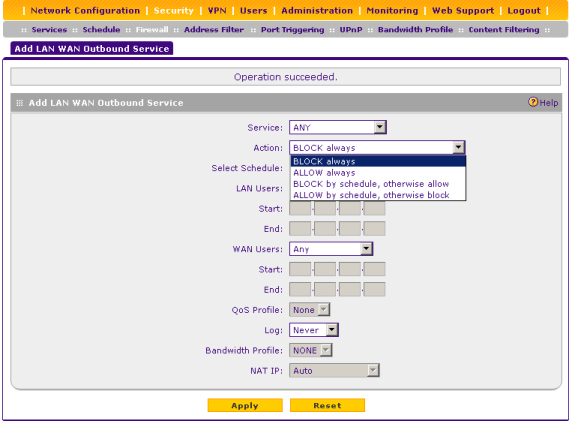

Для управления правилами доступа к LAN, WAN и DMZ сегментам необходимо обратиться к первым трём вкладкам подпункта Firewall.

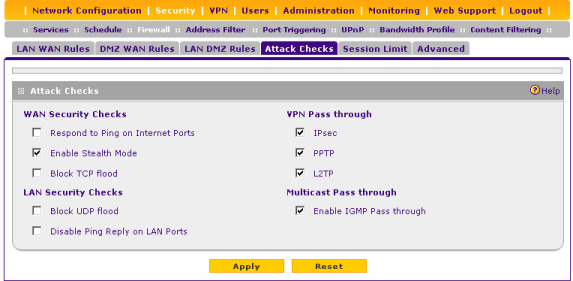

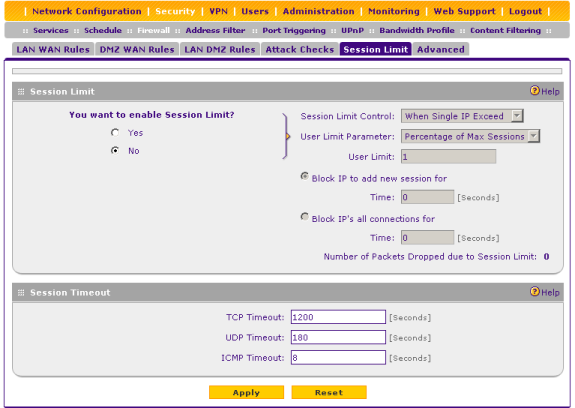

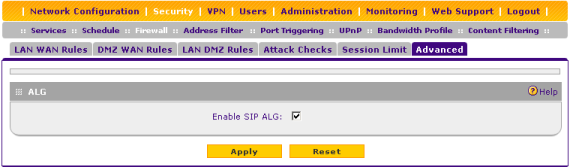

Дополнительные параметры фильтрации и ограничения сессий для протоколов транспортного уровня доступны администраторам во вкладках Attack Checks, Session Limit и Advanced.

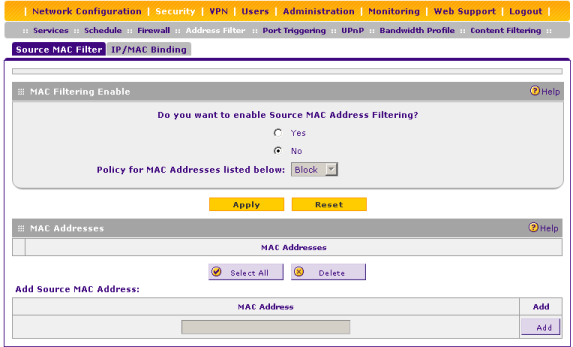

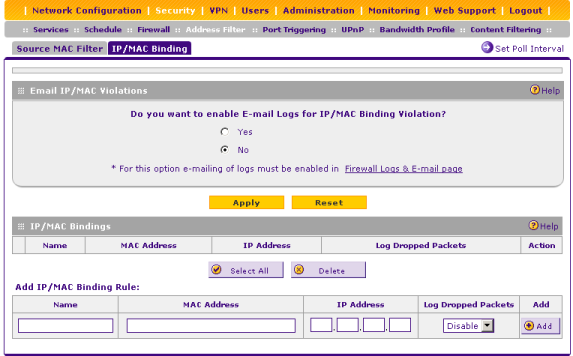

Фильтрацией передачи данных на основе MAC-адресов можно управлять с помощью подпункта Address Filter. Также здесь присутствует возможность статической привязке MAC и IP-адресов.

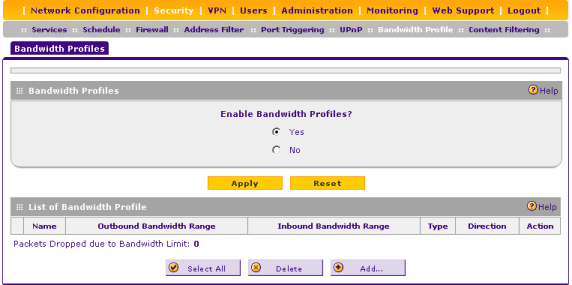

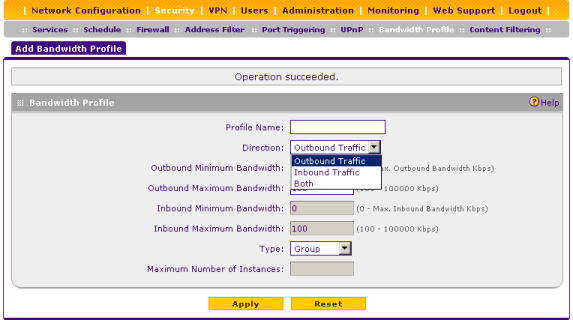

Настройка ограничений скорости для определённых профилей производится в подпункте Bandwidth Profile.

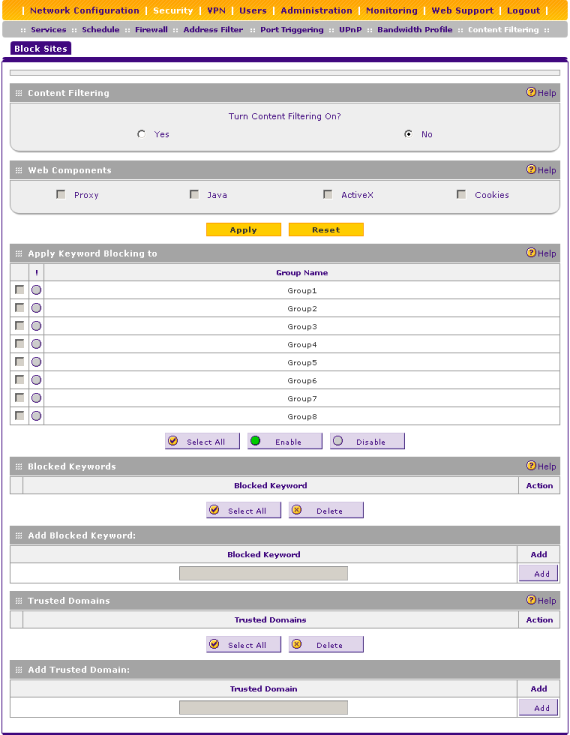

Правила контентной фильтрации доступны в подпункте Content Filtering.

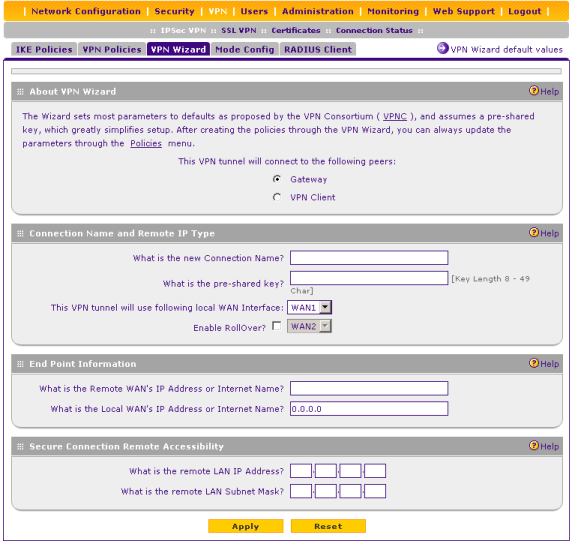

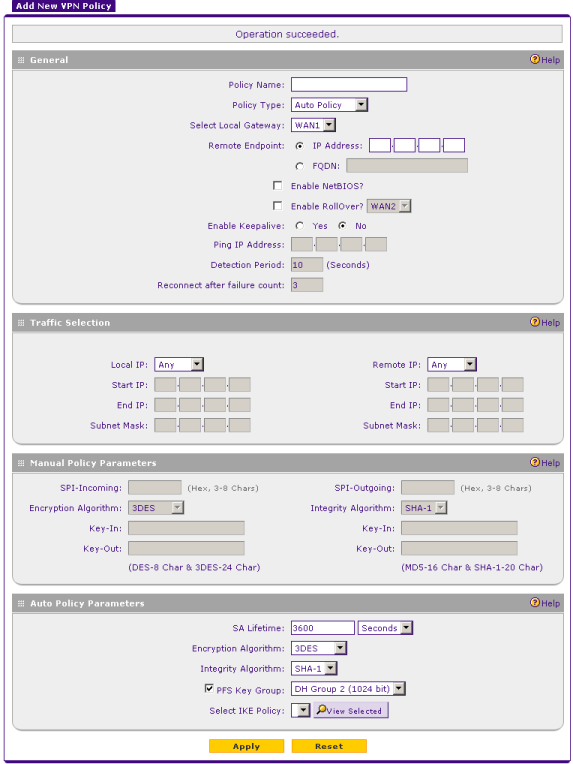

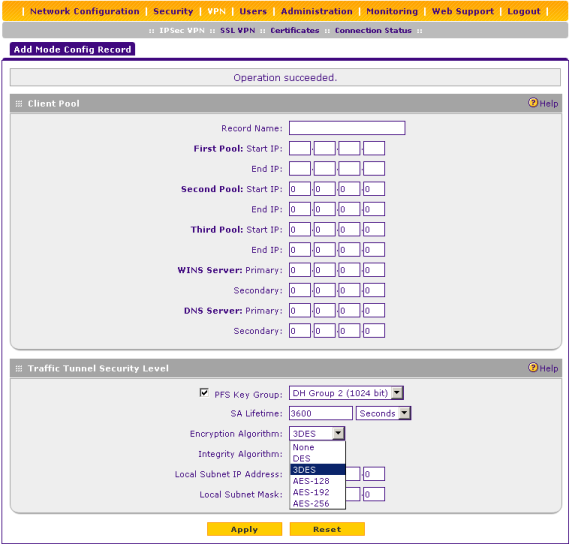

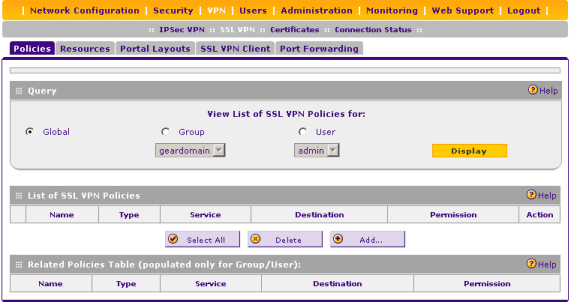

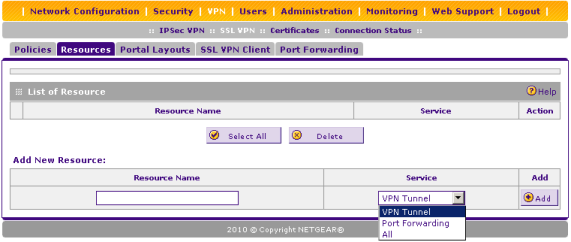

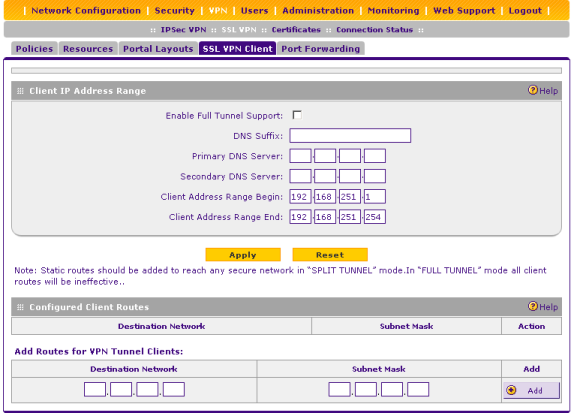

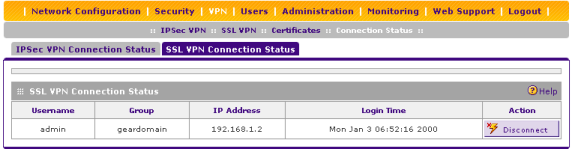

Создание, редактирование и удаление туннелей IPSec и SSL производится с помощью подпунктов и вкладок пункта VPN. Стоит отметить, что SRX5308 для туннелей IPSec поддерживает как режим клиента, так и Site-to-site подключения. Кроме того брандмауэр может обращаться к удалённому RADIUS-серверу для аутентификации подключающихся пользователей.

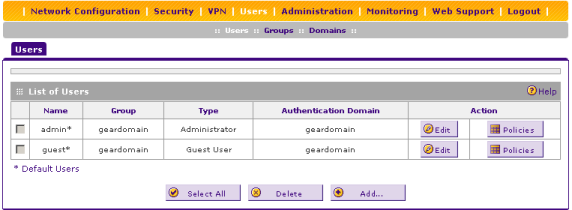

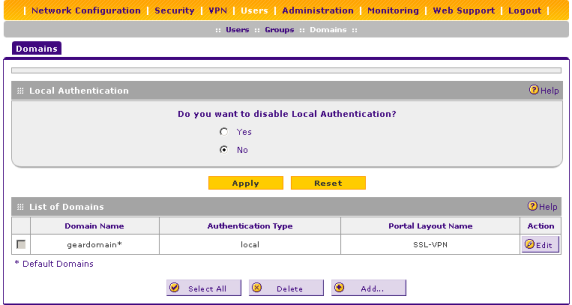

Управление локальными пользователями и группами производится с помощью пункта Users.

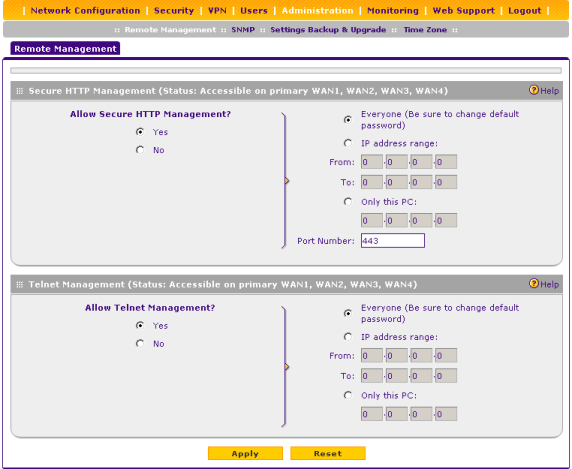

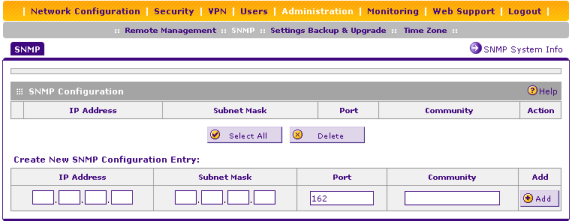

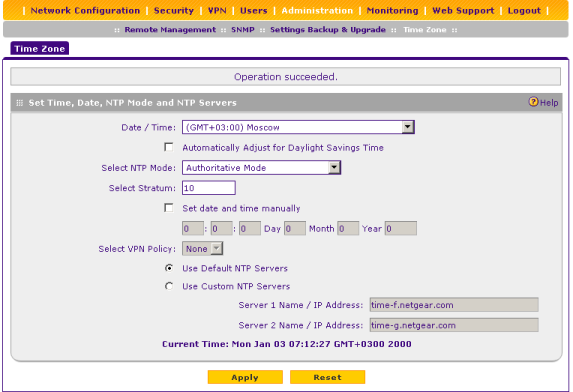

С помощью подпунктов пункта Administration можно управлять доступом к устройству по протоколам HTTPS, telnet и SNMP, сохранять/восстанавливать пользовательские настройки, обновлять прошивку, а также выполнять синхронизацию времени с удалёнными NTP-серверами.

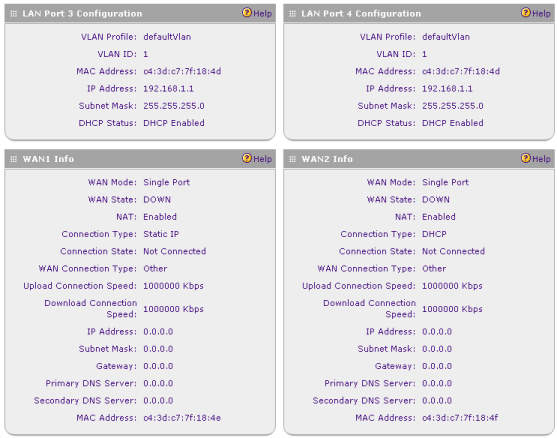

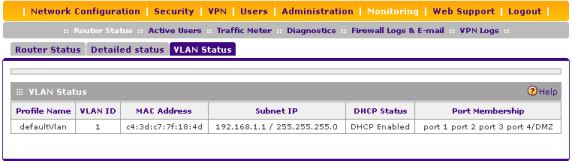

Подпункт Router Status пункта Monitoring отображает краткую информацию о самом устройстве, детализированные сведения о физических портах и интерфейсах виртуальных сетей.

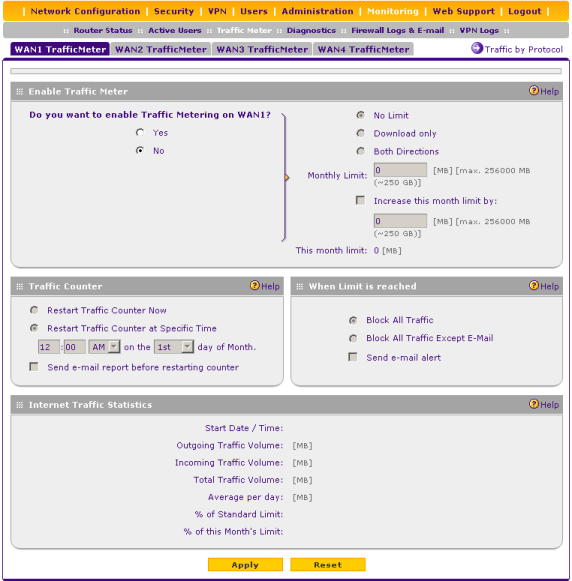

Для каждого из четырёх WAN-портов может быть настроено ограничение и подсчёт потребления трафика в месяц. Соответствующая настройка доступна в подпункте Traffic Meter.

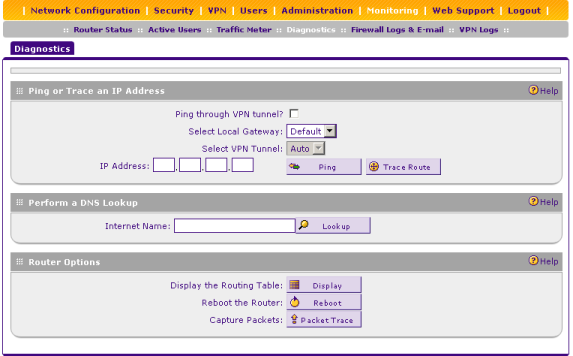

При возникновении различных сетевых проблем администратор может обратиться к подпункту Diagnostics для выполнения ряда диагностических действий.

Доступ к документации и базе знаний по обсуждаемому продукту можно получить с помощью подпунктов пункта Web Support.

Обзор возможностей веб-интерфейса на этом завершается.

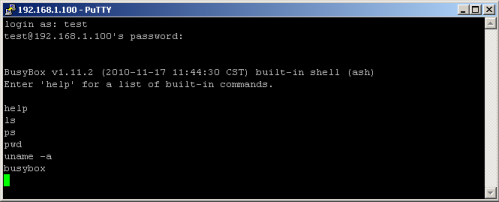

Обзор интерфейса командной строки

Доступ к командной строке по протоколу Telnet со стороны LAN-интерфейсов присутствует всегда, его невозможно отключить через веб-интерфейс. Единственное, с помощью браузера можно управлять доступом к командной строке через WAN-интерфейсы. Итак, приступим. Логин и пароль такие же, как и для веб-интерфейса.

SRX5308 login: admin

Password:

********************************************************************************

Welcome To The Netgear SRX5308 Command Line Interface

********************************************************************************

SRX5308$ help

Invalid number of arguments(less)

help <command>

SRX5308$

К сожалению, производитель не предоставляет никакого руководства по командной строке SRX5308, а устроена она, мягко говоря, своеобразно, - человеку, привыкшему к Cisco-подобным командным строкам, придётся переучиваться. С помощью команды ls администратор может получить список команд и их групп.

SRX5308$ help ls

Lists the available commands and groups in the current heirarchy

SRX5308$ ls

admin/ netConf/ cliErrno help verbose saveConfig

bwLimit/ vpn/ cls ls ping

fw/ alias exit pwd reboot

monitor/ cd fileExec script resetConfig

SRX5308$ pwd

/

Переход между группами осуществляется с помощью вызова cd.

SRX5308$ cd admin

admin$ ls

ExternDbStatus/ remoteMgmt/ firmStatus

ExternalAuth/ snmp/ loginTimeoutGet

externUserDb/ sslLocalUserdbStatus/ loginTimeoutSet

language/ sslvpn/ resetConfig

localDbStatus/ timezone/ saveConfig

regionFlag/ userdb/

Группа admin позволяет управлять пользователями и их группами, процедурами аутентификации и временами простоя управляющих сессий, доступами по протоколам HTTP(s), telnet, SNMP; синхронизацией времени; получать информацию об используемой прошивке, а также сохранять произведённые изменения.

admin$ cd remoteMgmt/

remoteMgmt$ ls

config show tr69ConfSet tr69Show

remoteMgmt$ show

<shttpStatus> <shttpAccessType> <shttpStartAddr> <shttpEndAddr> <shttpPort> <act

iveWan> <telnetStatus> <telnetAccessType> <telnetStartAddr> <telnetEndAddr>

1 0 0.0.0.0 0.0.0.0 443 - 0 0 0.0.0.0 0.0.0.0

remoteMgmt$ tr69Show

0 - - - tr-069 tr-069 dps dps 0 127.0.0.1 user passwd

admin$ cd snmp/sysInfo/

sysInfo$ ls

config show

sysInfo$ show

admin netgear SRX5308

admin$ cd timezone/

timezone$ ls

config get rebootTimeSet

timezone$ get

<status> <timezone> <daylight> <ntpmode> <manualtimeset> <hour> <minutes> <secon

ds> <day> <month> <year> <useDefServers> <primaryServer> <secondaryServer> <stra

tum> <vpnpolicy> <reSyncNtpVal> <reboottime> <time>

1 33 0 0 0 0 0 0

0 0 0 1 time-f.netgear.com time-g.netg

ear.com 10 0 120 946877041

Current Time: Mon Jan 03 08:23:21 GMT+0300 2000

admin$ firmStatus

<primary_version> <secondary_version>

3.0.7-45_RU 3.0.7-29_RU

admin$ loginTimeoutGet

<timeout> <domainName>

5

admin$ loginTimeoutSet timeout 10 domainName geardomain

admin$ loginTimeoutGet

<timeout> <domainName>

10 geardomain

Группа bwLimit предназначена для управления доступной полосой пропускания.

SRX5308$ cd bwLimit/

bwLimit$ ls

add edit pktDrpCntShow status

delete pktDrpCntShow show statusGet

bwLimit$ pktDrpCntShow

<packetDropCount>

0

bwLimit$ statusGet

Bandwidth Profiling Status

0

bwLimit$ add test

invalid input argument - test

add <bwProfName - STRING>

<bwMinBw0 - INT>

<bwMaxBw0 - INT>

<bwMinBw1 - INT>

<bwMaxBw1 - INT>

<bwType - INT>

<bwInst - INT>

<bwDirection - INT>

Управление правилами брандмауэра, привязкой MAC и IP-адресов, параметрами определения атак, а также качеством обслуживания и UPnP производится с помощью команд группы fw.

SRX5308$ cd fw

fw$ ls

alg/ ipGrp/ mac/ qos/ sched/ upnp/

groups/ ipMacBind/ ptrgr/ rules/ svc/ web/

fw$ cd alg

alg$ ls

statusGet statusSet

alg$ stat

statusGet statusSet

alg$ statusGet

<algName> <algStatus>

sip 1

fw$ cd ipMacBind/

ipMacBind$ ls

add edit enable

delete emailLogStatusGet ipMacTblGet

disable emailLogStatusSet pktDropCountGet

ipMacBind$ add

error: Invalid argument

ipMacBind$ add test

invalid input argument - test

add <ipMacBindName - STRING>

<status - INT>

<ipAddr - IPV4ADDR>

<mac - STRING>

<logEnable - INT>

fw$ cd rules/

rules$ ls

attackChecks/ conntrack/ dmzWan/ lanDmz/ lanWan/

fw$ cd upnp

upnp$ ls

confSet confShow portMapShow

upnp$ confShow

UPnP Configuration Settings

---------------------------------------------------

Status | ADV Period | TTL

---------------------------------------------------

0 | 30 | 4

fw$ cd web/

web$ ls

keyword/ trustedDomain/ blockWebComp status

web$ status

Display the status of web components blocking

Block Web proxy : 0

Block Java : 0

Block Activex : 0

Block cookies : 0

Группа monitor предоставляет администратору доступ к журнальной информации и данным встроенного счётчика трафика, а также к набору диагностических команд, среди которых присутствуют вызовы tcpdumpStart и tcpdumpStop, позволяющие перехватывать проходящий трафик.

SRX5308$ cd monitor/

monitor$ ls

diag/ firewallLogs/ trafficMtr/ vpnLogs/

monitor$ cd diag/

diag$ ls

arpDel nsLookup reboot tcpdumpStart traceRoute

arpShow ping routeDisplay tcpdumpStop

diag$ routeDisplay

<interface> <dst> <mask> <gw> <metric>

defaultVlan 192.168.1.0 255.255.255.0 0.0.0.0 0

Настройки сетевых интерфейсов SRX5308 представлены в группе netConf, а управление виртуальными частными сетями производится с помощью группы vpn.

netConf$ ls

dmzSetup/ lanGrps/ netQos/ vlan/

duplex/ lanSetup/ routing/ wan/

netConf$ cd lanSetup/

lanSetup$ cd lanStatic/

lanStatic$ pwd

/netConf/lanSetup/lanStatic/

lanStatic$ ls

ifConf ifLShow ipAConf ipAEdit ipAShow

ifDel ifShow ipADel ipALShow

lanStatic$ ifShow

2 1 192.168.1.1 255.255.255.0

0 0 10.1.1.2 255.255.255.0

netConf$ cd vlan/

vlan$ ls

lanmeter/ vDefaultPortConf vlanDel

macPool/ vProfDisable vlanListShow

vConf vProfEnable vlanShow

vConfEdit vlanDefaultPortShow

vlan$ vlanListShow

<profileId> <vlanProfName> <port1Status> <port2Status> <port3Status> <port4Statu

s> <port5Status> <port6Status> <vlanProfstatus> <macAddr>

1 defaultVlan 1 1 1 1 - - 1 c4:3d:c7:7f:18:4d

netConf$ cd /vpn

vpn$ ls

certificate/ modeConfig/ policies/ xauth/

vpn$

Подключение к брандмауэру можно производить также и через консольный порт, функционал которого не отличается от возможностей доступа через telnet.

При загрузке устройства администратор может получить доступ к загрузчику, однако мы не станем останавливаться на его возможностях.

U-Boot 1.1.1 (Development build, svnversion: exported) (Build time: Jan 6 2011 - 16:15:26)

Warning: Board descriptor tuple not found in eeprom, using defaults

CUST_SRX5308 board revision major:2, minor:0, serial #: unknown

OCTEON CN5010-SCP pass 1.1, Core clock: 700 MHz, DDR clock: 200 MHz (400 Mhz data rate)

DRAM: 512 MB

Flash: 64 MB

*** Warning - bad CRC, using default environment

Clearing DRAM....... done

BIST check passed.

Net: octeth0

== Executing bootcmd in 5 seconds - enter ctrl+c to abort 0

SRX5308 bootloader#

Полный журнал загрузки представлен в файле boot.log.

Краткий обзор возможностей командной строки NETGEAR SRX5308 мы на этом завершаем. Упомянем лишь, что команды и группы данного брандмауэра очень похожи на те, что используются в модели FR538G, а документация на это устройство уже содержит описание работы с командной строкой.

Тестирование

Первым тестом, который мы провели над SRX5308, стало установление времени загрузки устройства, под которым мы понимаем интервал времени с момента подачи питания, до получения первого эхо-ответа по протоколу ICMP. NETGEAR SRX5308 загружается за 45 секунд. Мы считаем это нормальным результатом.

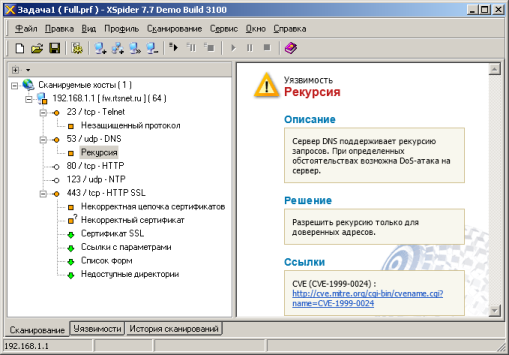

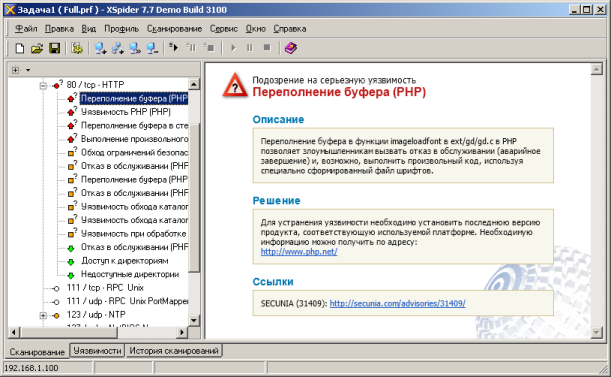

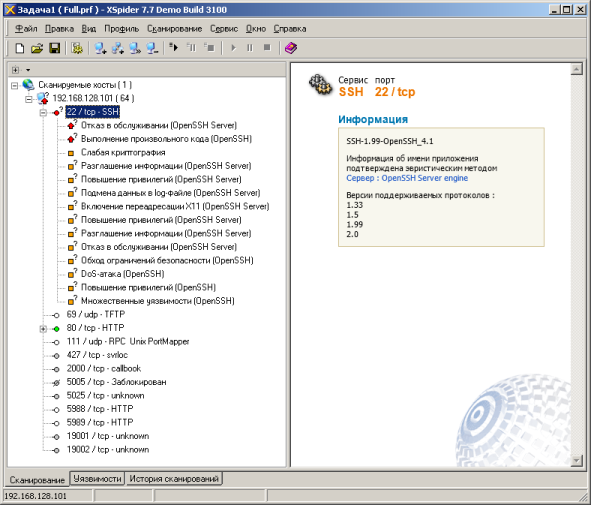

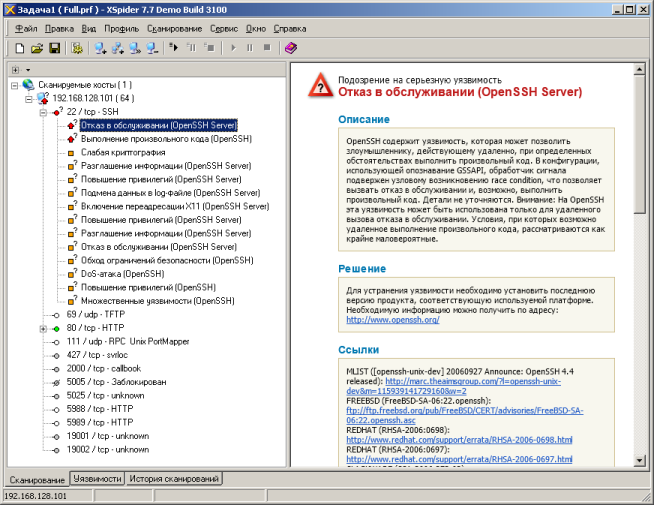

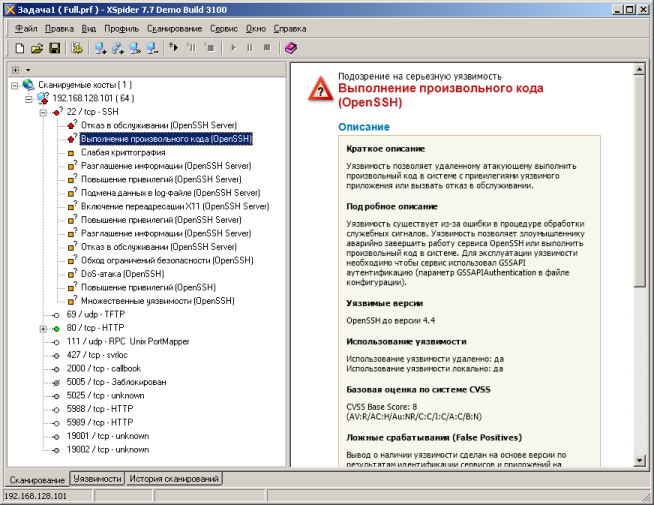

Дальше мы решили проверить защищённость устройства, для чего использовали сканер сетевой безопасности Positive Technologies XSpider 7.7 (Demo build 3100). Сканирование производилось из LAN-сегмента сети. Всего было обнаружено пять открытых портов: TCP-23 (Telnet), UDP-53 (DNS), TCP-80 (HTTP), UDP-123 (NTP), TCP-443 (HTTP SSL). Серьёзных уязвимостей обнаружено не было.

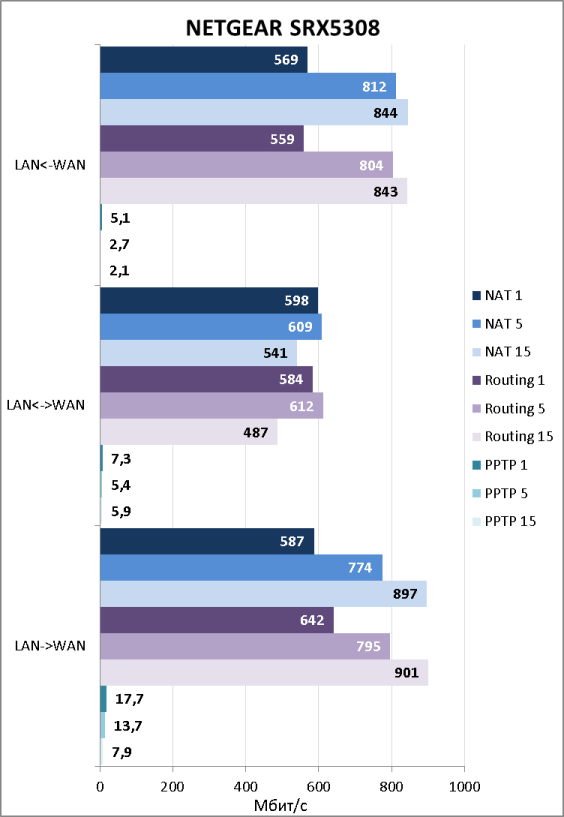

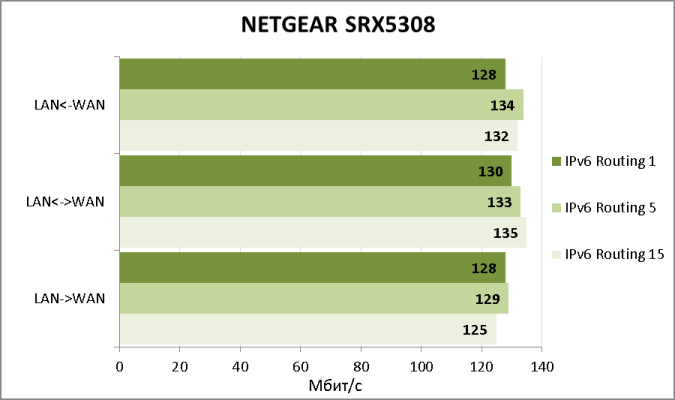

Теперь установим, какие скорости маршрутизации предоставит устройство пользователям. Как мы помним из раздела, посвящённого аппаратной платформе, SRX5308 не сможет продемонстрировать скорости маршрутизации более 1 Гбит/с, поэтому для тестирования мы использовали по одному подключению к LAN и WAN портам устройства. Для тестирования использовалась утилита JPerf 2.0.2, которая создавала один, пять и пятнадцать одновременных TCP-потоков. Продемонстрированные скорости указаны ниже.

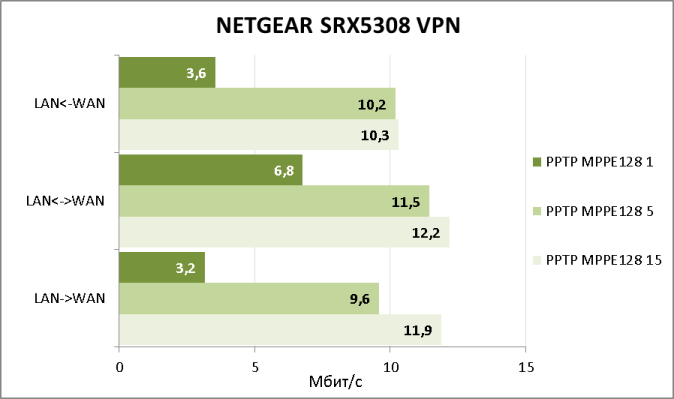

Скорости маршрутизации с использованием PPTP нас, мягко говоря, неприятно удивили. Конечно, мы понимаем, что в корпоративном сегменте доступ в интернет будет предоставляться без использования PPTP, однако столь низкие скорости работы с туннелями являются слабым местом устройства. Естественно, мы сообщили об этом производителю. Оказалось, что в NETGEAR уже работают над этой проблемой и обещали, что в следующей версии прошивки она будет устранена, а скорости маршрутизации через PPTP значительно возрастут.

Нельзя не упомянуть и основные характеристики нашего тестового стенда.

| Компонент | ПК | Ноутбук |

| Материнская плата | ASUS Maximus IV Extreme-Z | ASUS M60J |

| Процессор | Intel Core i7 2600K 3.4 ГГц | Intel Core i7 720QM 1.6 ГГц |

| Оперативная память | DDR3 PC3-10700 Corsair 16 Гбайт | DDR3 PC3-10700 Kingston 8 Гбайт |

| Сетевая карта | Intel 82579V/82583V D-Link DWA-160 |

Atheros AR8131 Atheros AR9285 |

| Операционная система | Windows 7 x64 SP1 Rus | Windows 7 x64 SP1 Rus |

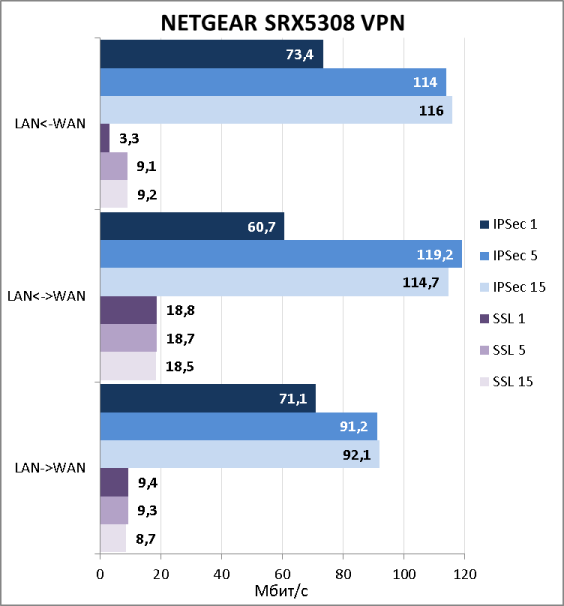

Так как NETGEAR SRX5308 позволяет подключаться удалённым пользователям с использованием SSL-VPN и IPSec-VPN, мы не могли обойти эту возможность стороной. Естественно, мы измерили скорости доступа удалённых пользователей к ресурсам защищаемой локальной сети. Результаты тестов представлены ниже на диаграмме.

Раздел тестирования на этом мы завершаем, подведём итоги.

Заключение

Мы остались довольны гибкостью настроек NETGEAR SRX5308, но некоторые скоростные показатели вызвали у нас недоумение. Использование обсуждаемой модели позволит администратору без затруднений подключить защищаемую локальную сеть средних размеров к интернет с возможностью доступа удалённых пользователей к локальным ресурсам. Сильные стороны брандмауэра перечислены ниже.

-

Гибкость настройки.

-

Простота конфигурации.

-

Устойчивость к сетевым атакам.

-

Возможность организации балансировки по WAN-каналам.

-

Поддержка SSL-VPN.

-

Хорошие скорости IPSec-VPN и маршрутизации.

-

Поддержка виртуальных сетей.

-

Приемлемая цена.

К сожалению, мы не можем не сказать и о недостатках устройства.

-

Веб-интерфейс доступен только на английском языке.

-

Поддержка единственного протокола динамической маршрутизации – RIP.

-

Незначительная заторможенность веб-интерфейса.

-

Отсутствие документации на командную строку.

-

Невысокие скорости SSL-VPN и неприемлемо низкие скорости PPTP.

На момент написания статьи средняя цена на NETGEAR SRX5308 в интернет-магазинах Москвы составляла 15500 рублей.

Постскриптум

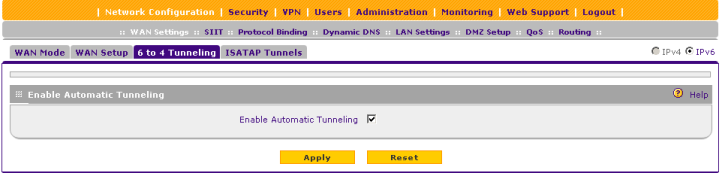

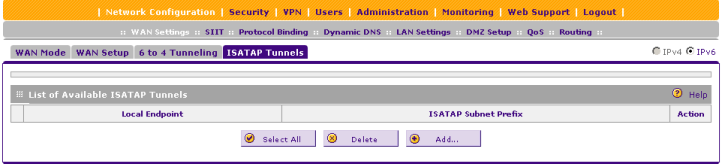

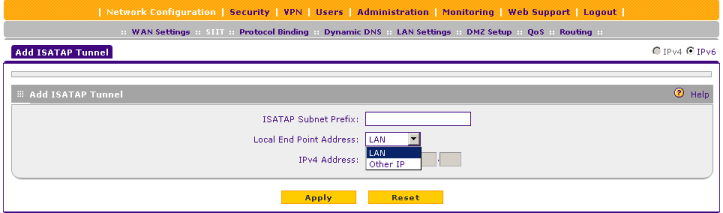

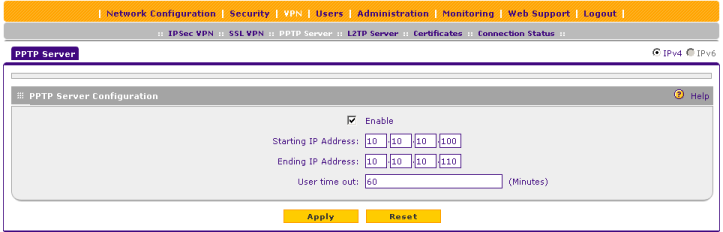

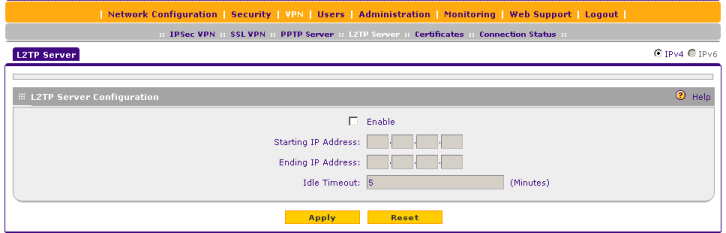

После того как обзор был полностью написан, компания NETGEAR выпустила прошивку новой, четвёртой, серии. Среди нововведений, появившихся в релизе, присутствует поддержка IPv6 и сервера PPTP/L2TP. Естественно, мы решили проверить работоспособность данного функционала и начали с поддержки IPv6.

К сожалению, NETGEAR SRX5308 не позволяет выполнять балансировку трафика по WAN-каналам при использовании IPv6. Не обошли стороной мы и скорости маршрутизации для данного протокола.

Далее мы обратились к встроенному серверу PPTP/L2TP и провели измерение скоростей доступа к локальной сети с помощью протокола PPTP.

Полученные скорости большими никак не назовёшь. Также мы обнаружили странность в реализации обсуждаемого сервера. Если выбран режим работы NAT, а не Classical Routing в настройках WAN-интерфейса, то тогда все удалённые пользователи, подключающиеся к сети с помощью PPTP для локальных узлов будут видны с одного единственного IP-адреса – адреса LAN-интерфейса устройства и отличить их друг от друга не представляется возможным. Мы надеемся, что в следующих версиях прошивок данная логика работы брандмауэра SRX5308 будет изменена.

D-Link ShareCenter DNS-325 или небольшое хранилище для дома и малого офиса

Введение

Очень давно на наших страницах не появлялось обзоров какого-либо маленького и недорого сетевого хранилища для домашних и офисных пользователей, ведь в последнее время мы в основном обращали своё внимание на производительные стоечные хранилища уровня SMB с большим количеством дисков. Да и сейчас, должны признаться, уже несколько гигантов дожидаются своей очереди в нашей лаборатории. Но сегодня мы решили сделать исключение и представить нашим читателям обзор двухдискового NAS D-Link DNS-325. Кстати сказать, продукция D-Link пока ещё ни разу не становилась предметом наших тестов, поэтому сегодня вдвойне особенный день!

Внешний вид

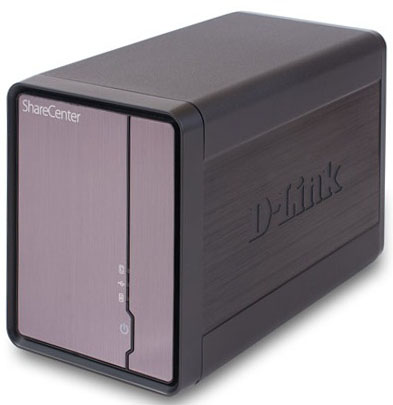

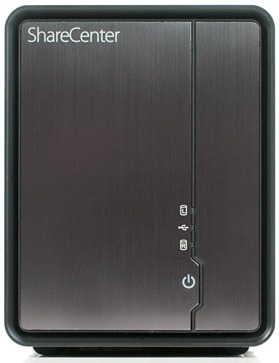

Сетевое хранилище D-Link DNS-325 выполнено в чёрном металлическом корпусе со скруглёнными углами, габариты которого составляют 104x198x132мм.

Лицевая и задняя панели пластиковые. На передней панели расположена кнопка включения устройства, а также световые индикаторы работы двух жёстких дисков и порта USB.

Лицевая панель съёмная и закрывает отверстия для установки жёстких дисков, для упрощения процедуры извлечения которых предназначены специализированные рычаги сзади устройства.

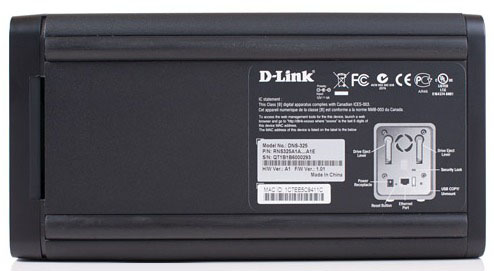

На задней панели размещён вентилятор 40мм, два рычага для извлечения жёстких дисков, Кенсингтонский замок, разъём для подключения внешнего блока питания, утопленная кнопка Reset для сброса пользовательских настроек, сетевой интерфейс Gigabit Ethernet, порт USB 2.0, а также кнопка USB COPY/UNMOUNT. Работающий на полную мощность вентилятор создаёт ощутимый шум, который громче звуков, производимых работающими жёсткими дисками. К счастью, в веб-интерфейсе хранилища присутствует опция, позволяющая отключать вентилятор, когда охлаждать систему не требуется, однако при работающей системе мы находим шум значительным.

Верхняя и боковые поверхности ничем особенным не примечательны, кроме, разве что, объёмного названия производителя. На днище расположены две резиновые ножки, тянущиеся параллельно боковым стенкам, а также наклейка с краткой информацией об устройстве.

Для питания DNS-325 используется внешний блок питания модели DA-48Q12 со следующими характеристиками: 12В и 4А.

Заглянем теперь внутрь хранилища.

Аппаратная платформа

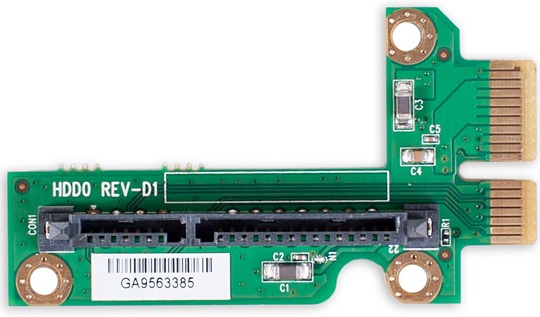

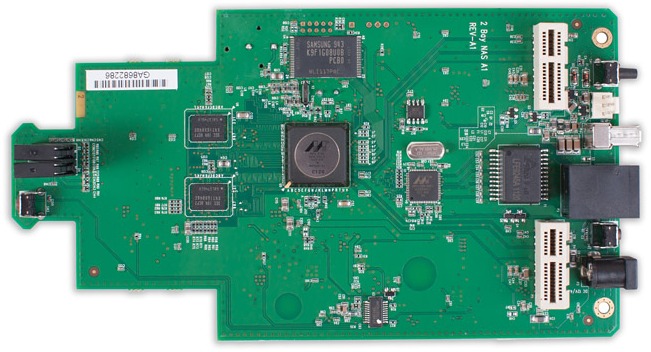

Электронная начинка DNS-325 состоит из трёх зелёных текстолитовых плат, две из которых выполняют лишь функции переходников.

На основной плате наиболее интересные компоненты расположены с одной стороны.

Функции центрального процессора выполняет чип Marvell 88F6-BIA2, работающий на частоте 1.5 ГГц, логическая схема которого представлена ниже. Поддержка сети обеспечивается чипом 88E1116R-NNC1 того же производителя.

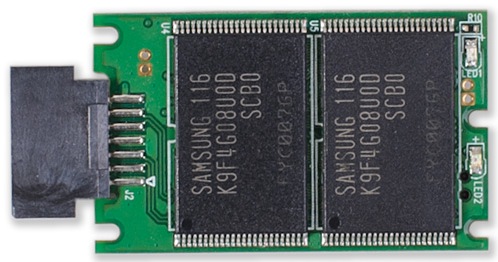

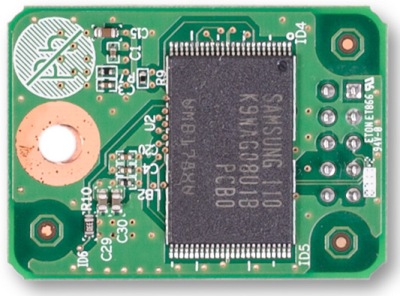

Флеш и оперативная память произведены компанией Samsung. Для флеш-памяти выбран чип K9F1G08U0B с объёмом 128 Мбайт, функции же оперативной памяти выполняют два DDR2 модуля K4T1G084QE с объёмом 128 Мбайт каждый, что даёт суммарный объём оперативной памяти равный 256 Мбайт.

Перейдём теперь к рассмотрению программной составляющей.

Утилиты и подготовка к работе

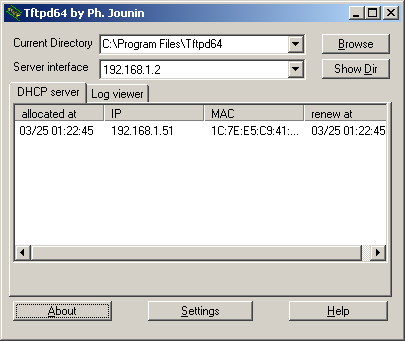

В соответствии с первоначальными настройками DNS-325 должен получить все IP-параметры в автоматическом режиме с использованием DHCP. Анализ журналов DHCP-сервера позволит выяснить, какой адрес был назначен хранилищу.

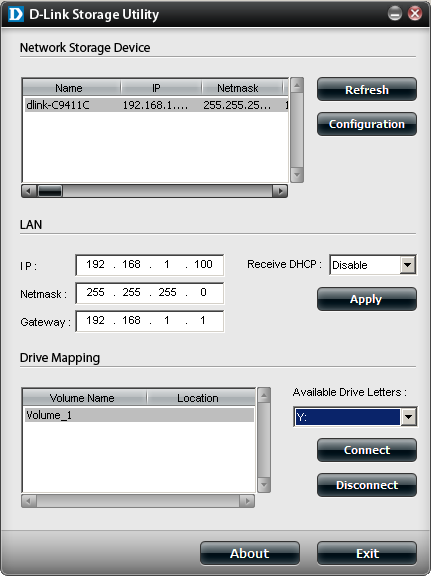

Так как для большинства рядовых пользователей описанный выше способ не удобен, производитель устройства предлагает использовать специализированную утилиту D-Link Storage Utility, позволяющую обнаружить в сети DNS-325, провести настройку его сетевых параметров, либо же сразу перейти к полноценному конфигурированию с использованием веб-интерфейса. Также данная утилита отображает созданные RAID-массивы и позволяет подключить удалённое дисковое пространство в качестве локального диска.

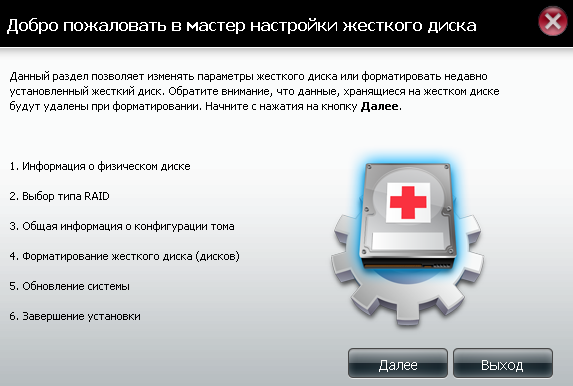

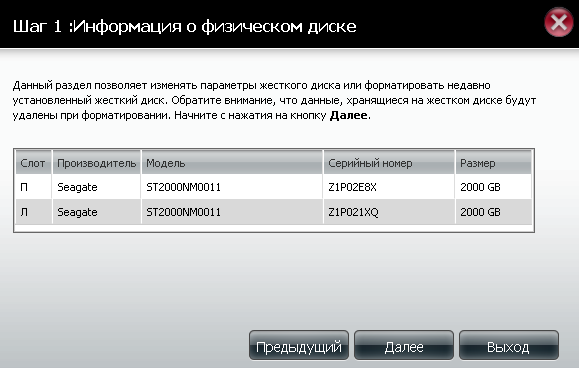

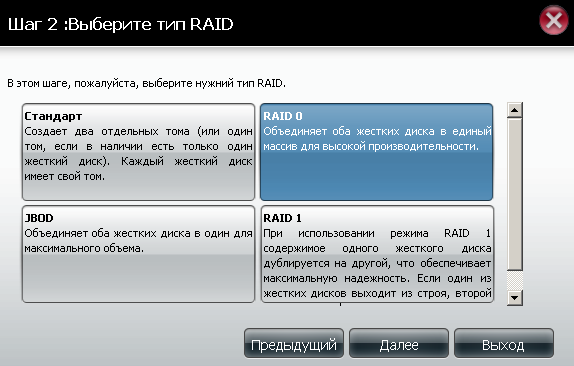

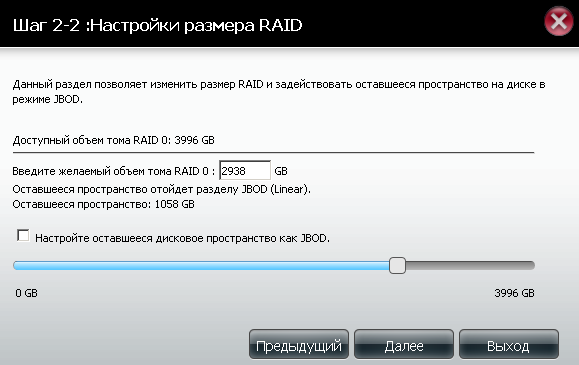

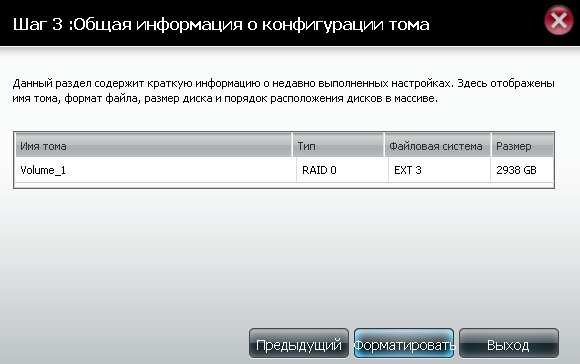

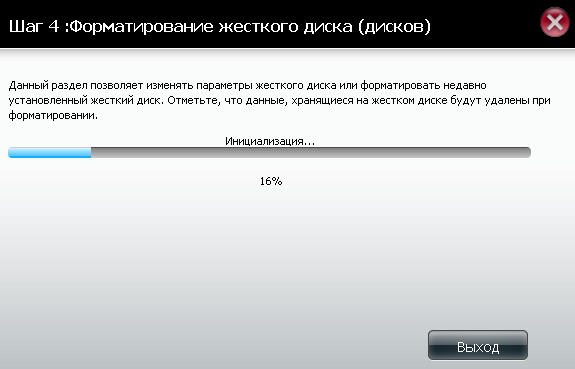

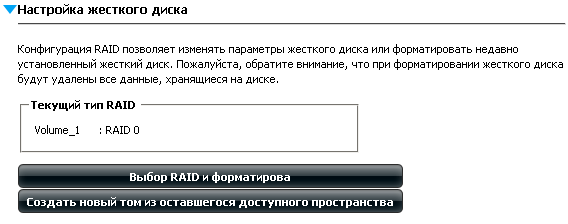

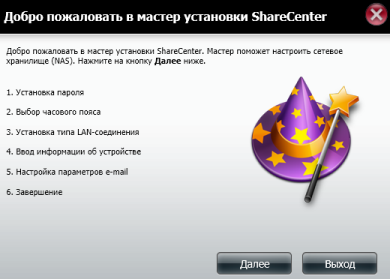

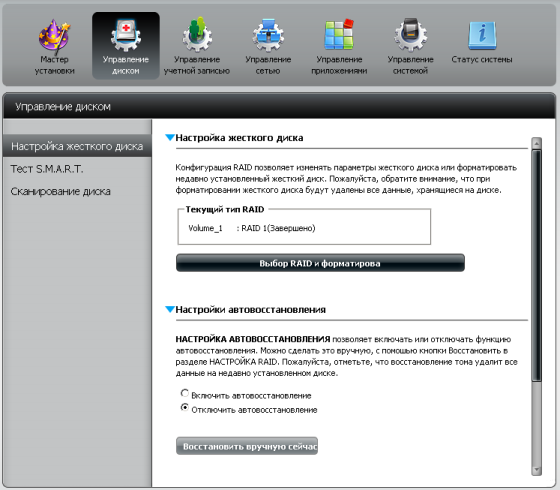

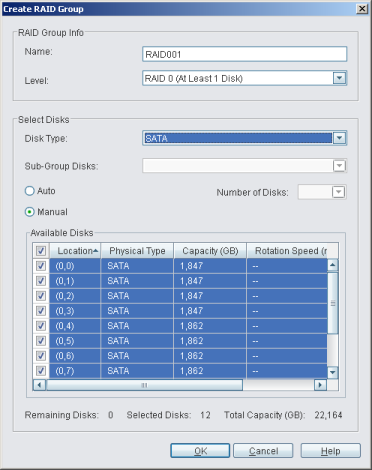

После того, как первоначальные настройки сети произведены, администратору необходимо обратиться к подпункту «Настройка жёсткого диска» пункта «Управление диском» вкладки «Управление», где создать требуемый тип RAID-массива.

Если при создании RAID-массива было использовано не всё доступное пространство, то оставшуюся свободную область можно также сделать доступной, создав JBOD-раздел.

После того, как выполнены все предварительные настройки, можно переходить к обновлению микропрограммного обеспечения и установке языковых пакетов.

Обновление прошивки и управление языковыми пакетами

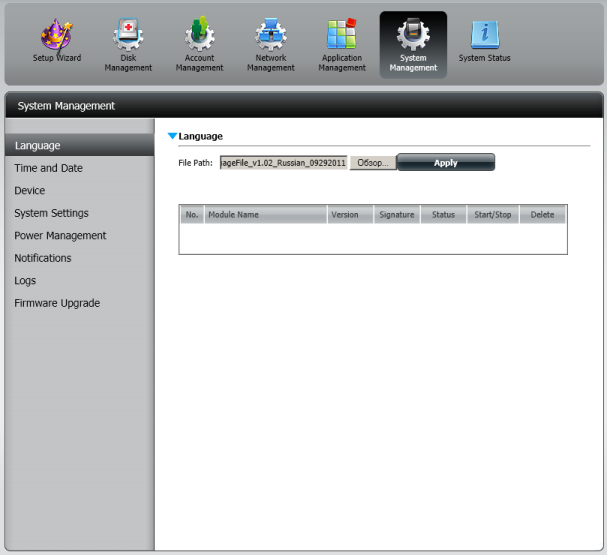

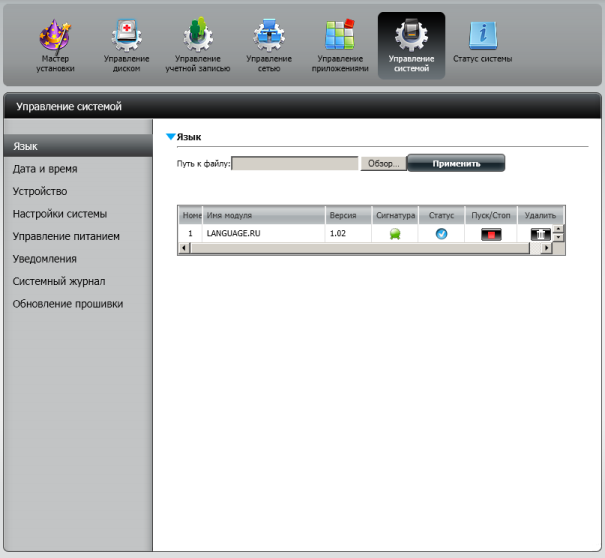

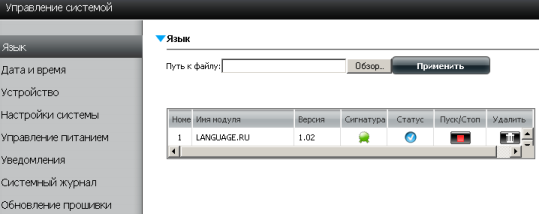

По умолчанию пользователям доступна лишь английская версия веб-интерфейса DNS-325, для добавления другого языка интерфейса необходимо обратиться к пункту Language группы System Management вкладки Management, где выбрать заранее скачанный с сайта производителя файл. После установки необходимо «запустить» требуемый язык.

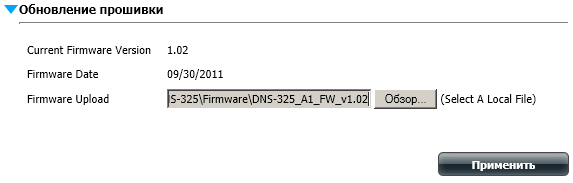

Для обновления версии микропрограммного обеспечения пользователю необходимо обратиться к пункту «Обновление прошивки» той же группы. Смена прошивки также проста, как и установка языковых пакетов – нужно лишь выбрать ранее скачанный файл, всё остальное хранилище выполнит самостоятельно. После обновления устройство необходимо перезагрузить. Весь процесс смены версий занимает порядка четырёх минут (с учётом перезагрузки).

Стоит обратить внимание читателя на то, что установка языковых пакетов возможна лишь при созданном RAID-массиве или отформатированных дисках, что требуется сделать с использованием английского веб-интерфейса. Смена типа RAID-массива или форматирование дисков приводит к потере локализации, то есть после указанных процедур потребуется повторная установка языковых пакетов.

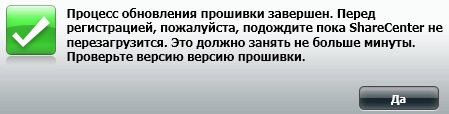

Обзор веб-интерфейса

Доступ к веб-интерфейсу устройства можно получить с помощью любого современного браузера с использованием протоколов HTTP или HTTPS. При входе запрашивается логин и пароль. По умолчанию для административного входа поле пароля следует оставить пустым.

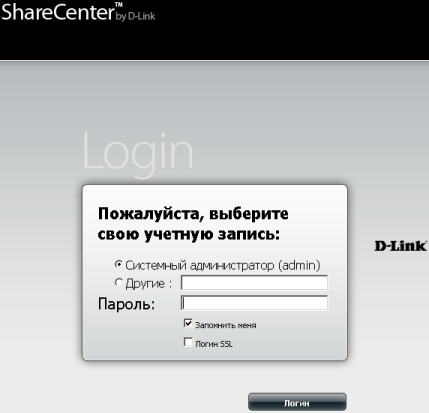

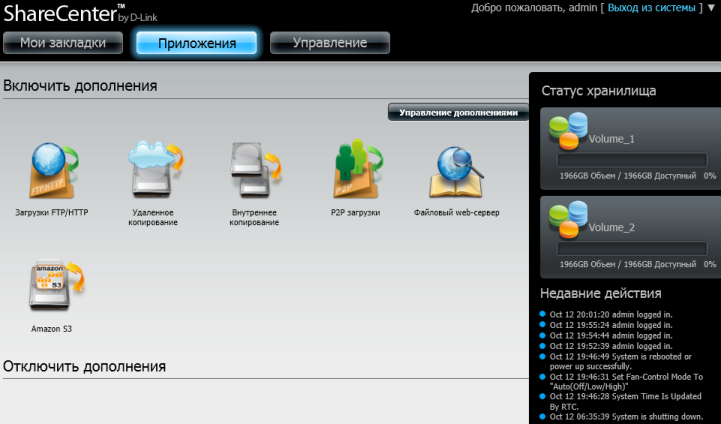

После ввода корректных логина и пароля пользователь попадает на стартовую страничку хранилища, где собраны выбранные им закладки, представлена информация о дисковом массиве, а также недавно выполненные с устройством действия.

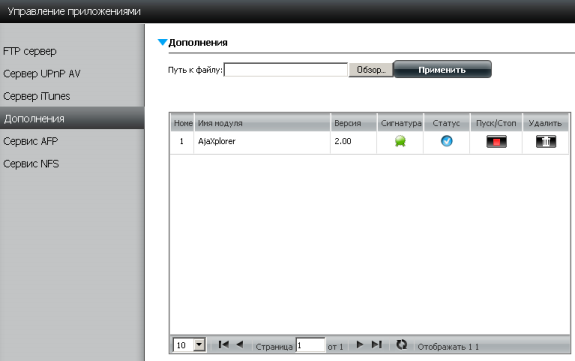

Кроме вкладки «Мои закладки» администратору доступны ещё две: «Приложения» и «Управление», к рассмотрению возможностей которых мы сейчас и приступаем. С помощью вкладки «Приложения» пользователь получает доступ к набору стандартных приложений, с помощью которых могут быть выполнены типовые задачи. При необходимости список приложений может быть расширен путём добавления дополнительных модулей.

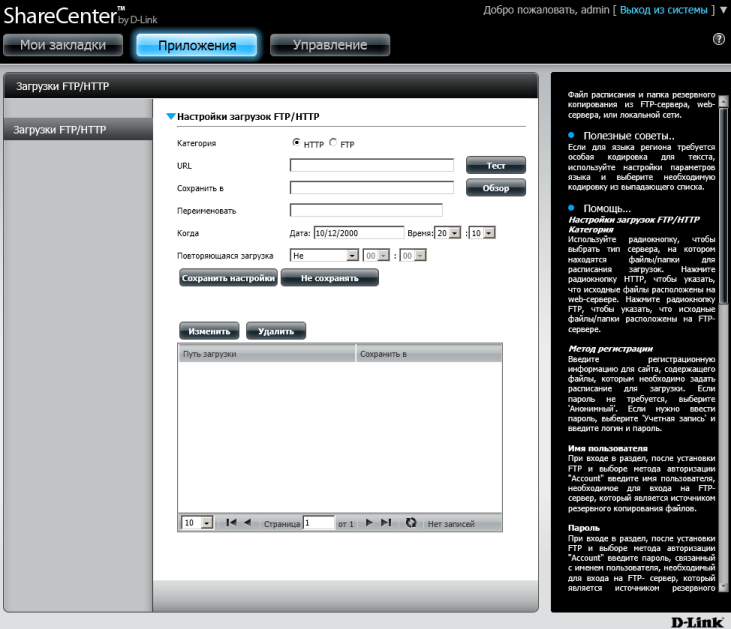

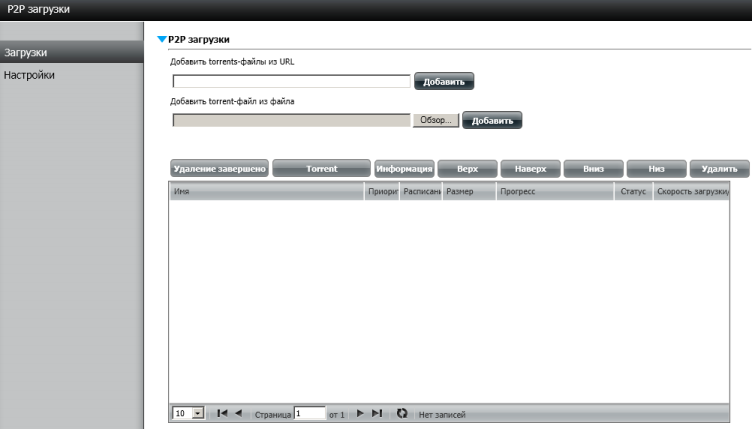

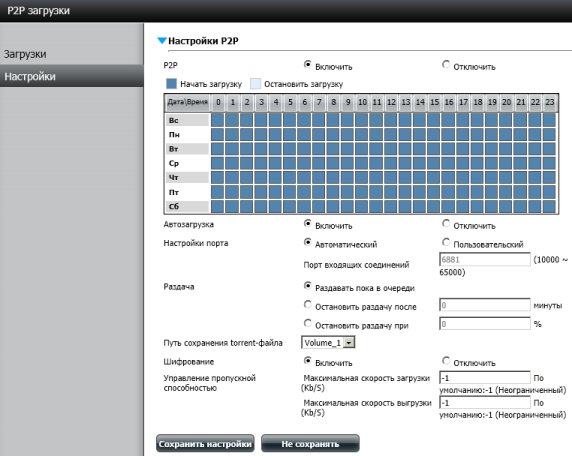

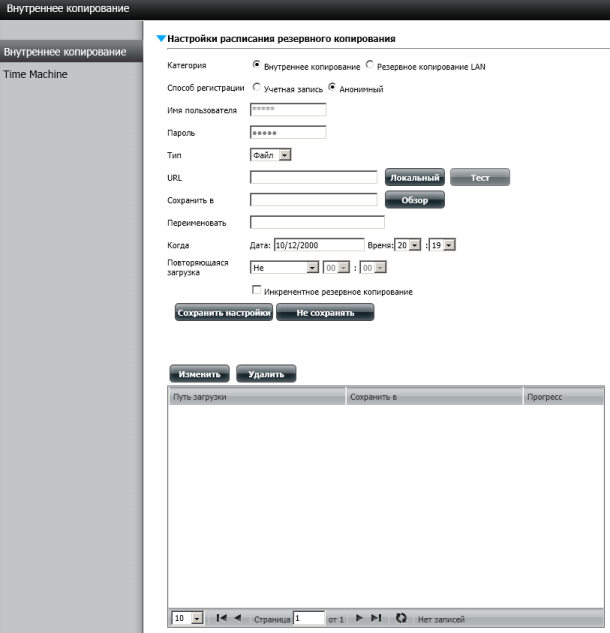

Используя приложение «Загрузки FTP/HTTP» пользователь может заставить хранилище скачивать определённый файл с FTP или HTTP серверов. Кроме этого DNS-325 имеет встроенного torrent-клиента, то есть поддерживает работу в P2P-сетях с помощью приложения «P2P загрузки».

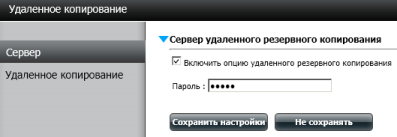

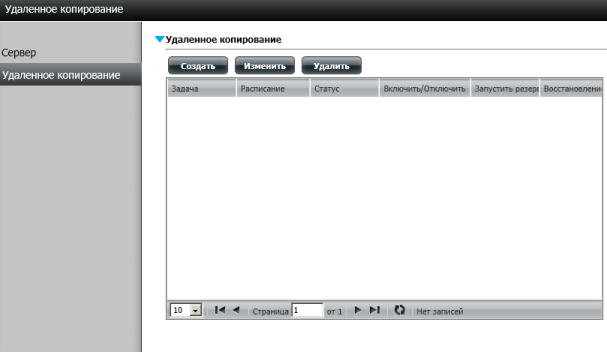

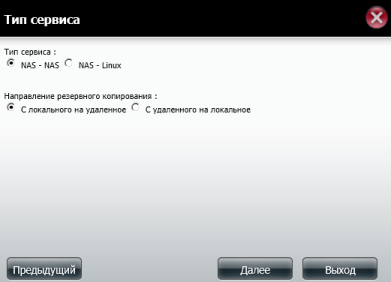

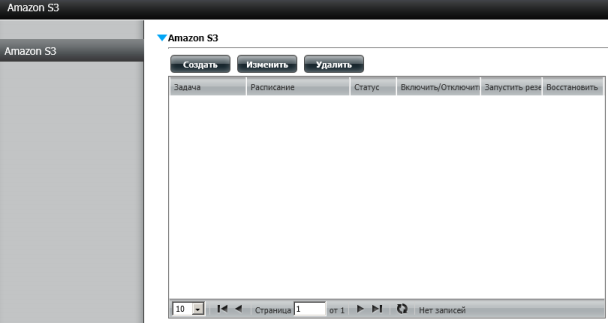

D-Link DNS-325 позволяет выполнять операции локального и удалённого резервного копирования пользовательских данных, для чего предназначены приложения «Удалённое копирование» и «Внутреннее копирование». Стоит также отметить, что DNS-325 поддерживает удалённое хранение данных на серверах службы Amazon Web Service - Amazon Simple Storage Service при использовании приложения Amazon S3.

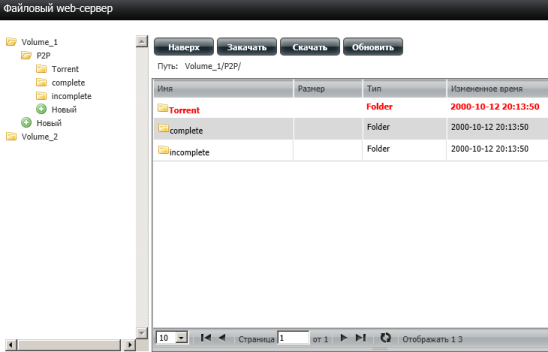

Администратор хранилища может получить доступ к хранимым данным с использованием веб-интерфейса устройства при помощи приложения «Файловый web-сервер».

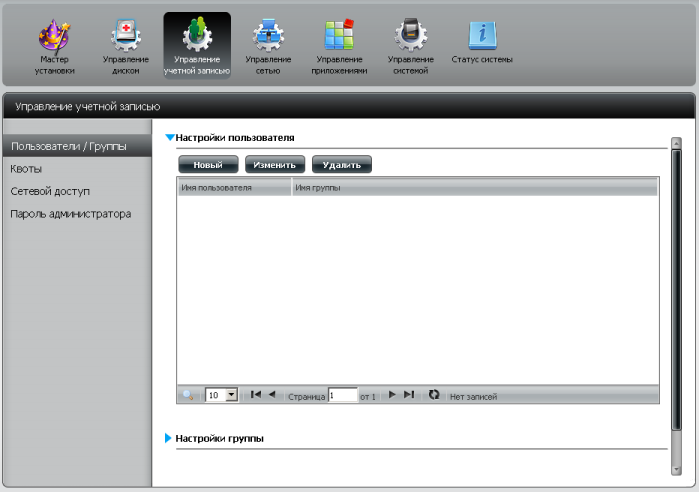

Пункты вкладки «Управление» предоставляют администратору возможности по настройке работы хранилища. Так, например, с помощью «Мастера установки» можно произвести изменения основных параметров DNS-325.

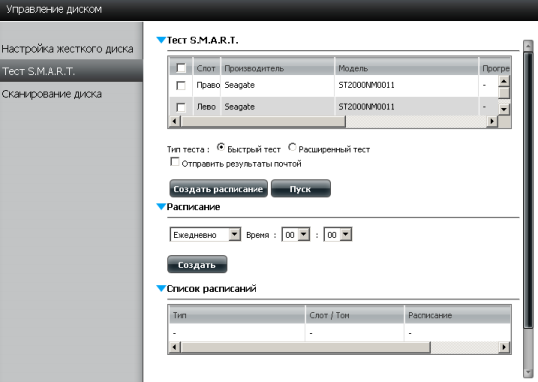

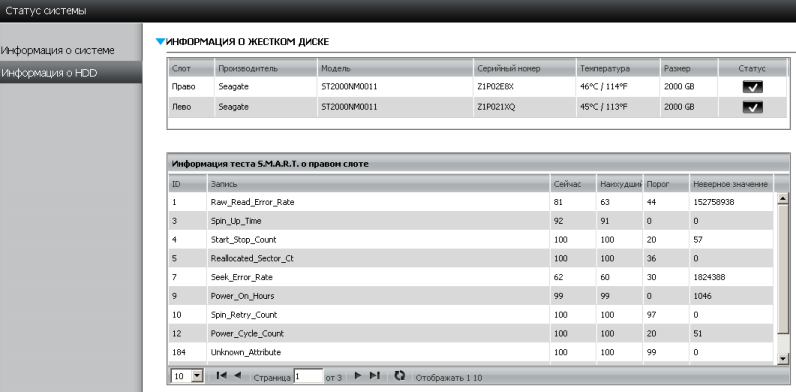

Пункт «Управление диском» позволяет предоставляет администратору средства управления RAID-массивом, тестирования S.M.A.R.T. и сканирования самих накопителей.

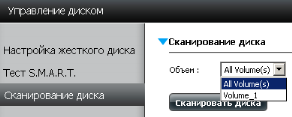

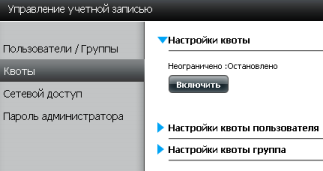

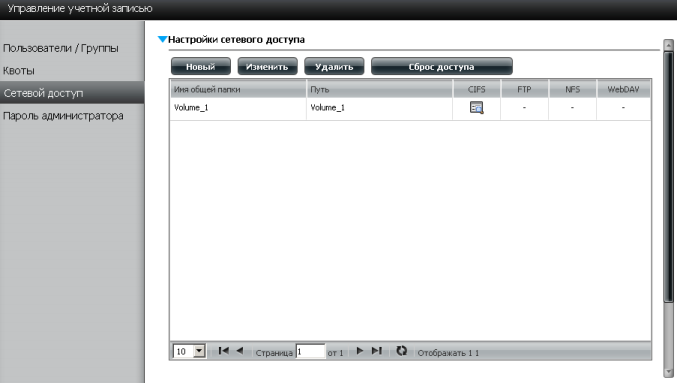

Управление учётными записями пользователей и их группами, дисковыми квотами, разрешениями на доступ по сети, а также смена пароля администратора производится в пункте «Управление учётной записью».

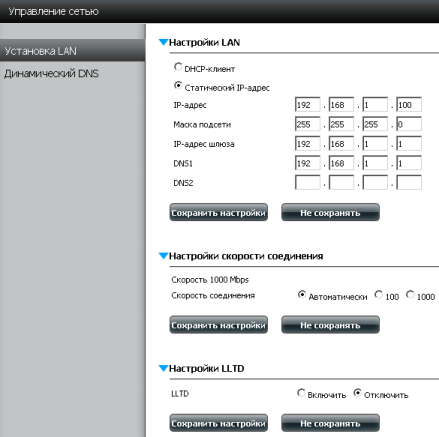

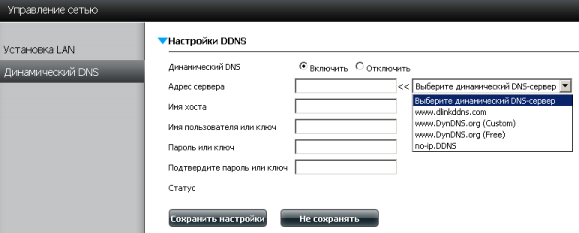

Подпункты «Установка LAN» и «Динамический DNS» пункта «Управление сетью» позволяют управлять IP-параметрами, скоростью сетевого интерфейса, а также работой LLTD и DDNS. К сожалению, поддержки IPv6 мы здесь не обнаружили.

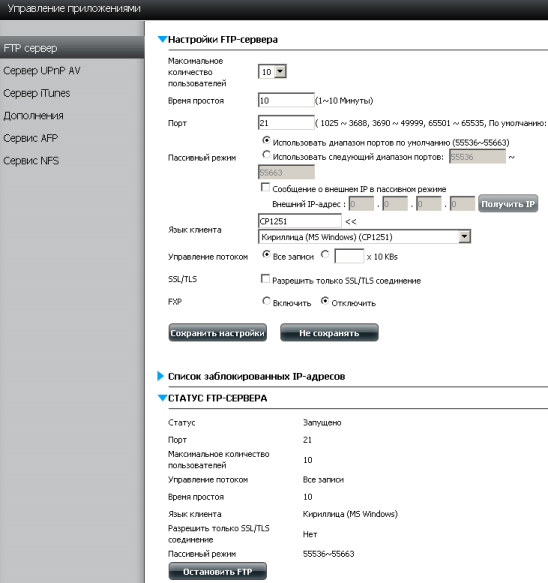

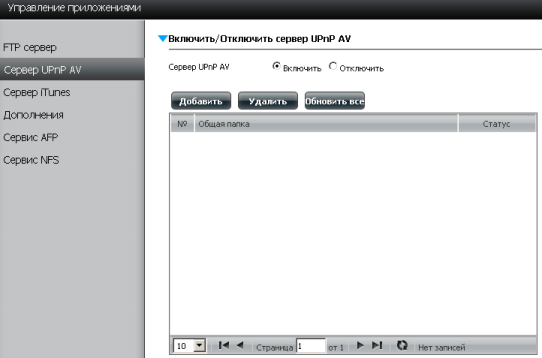

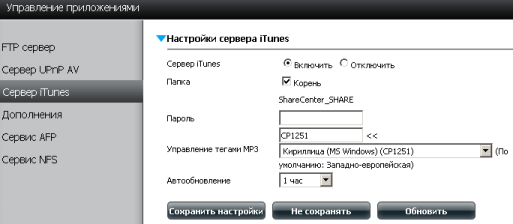

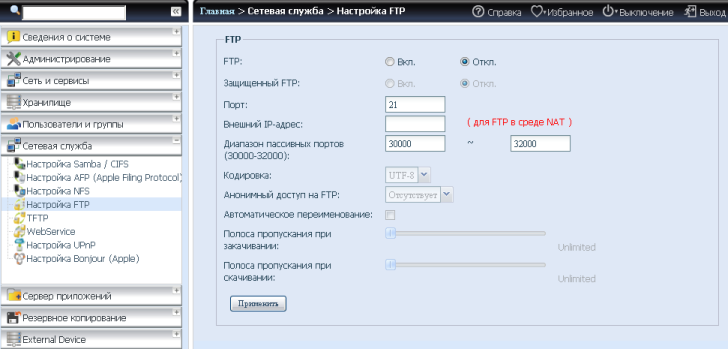

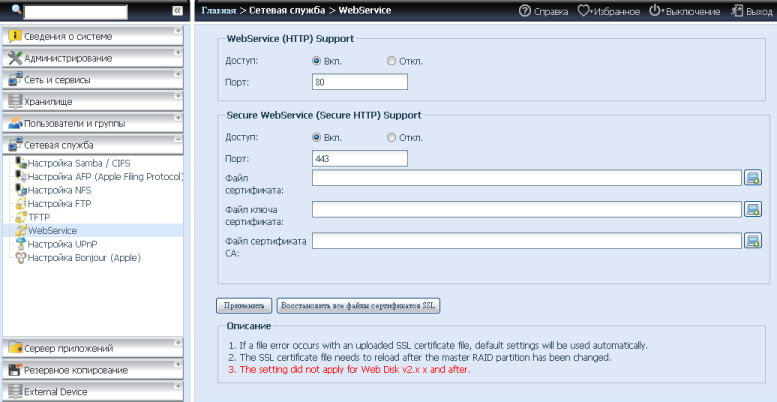

Управление работой файловых и мультимедиа протоколов производится в пункте «Управление приложениями». К числу таких протоколов относятся следующие: FTP, UPnP AV (DLNA), iTunes, AFP и NFS. Кроме стандартных протоколов администратору доступна возможность установки дополнительных пакетов, расширяющих набор поддерживаемых способов доступа к DNS-325.

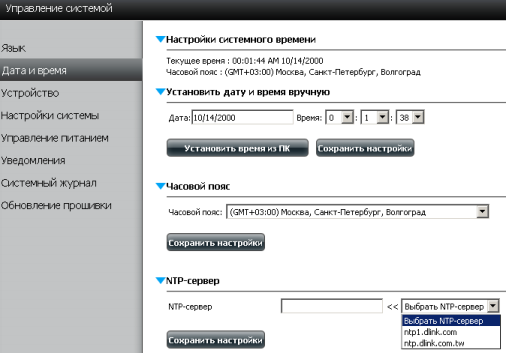

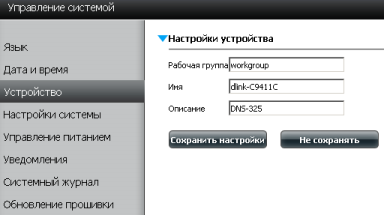

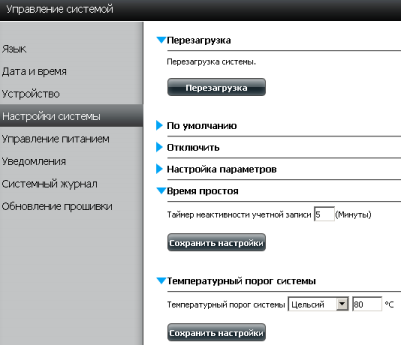

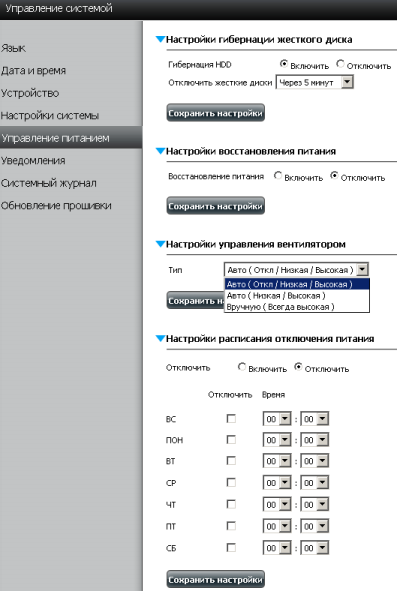

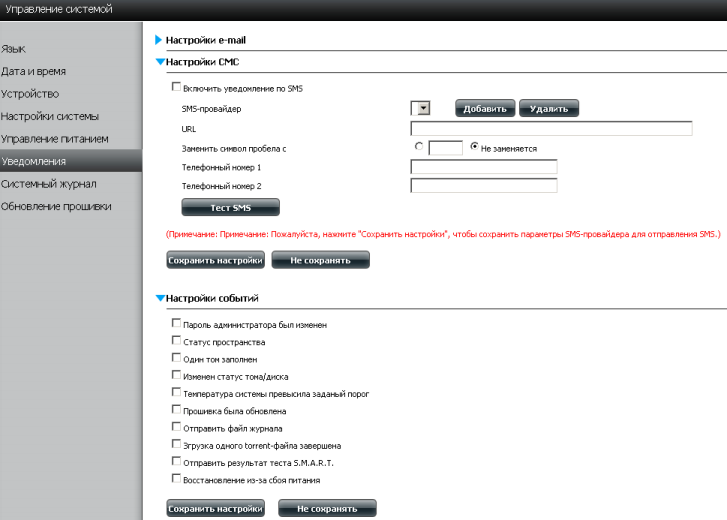

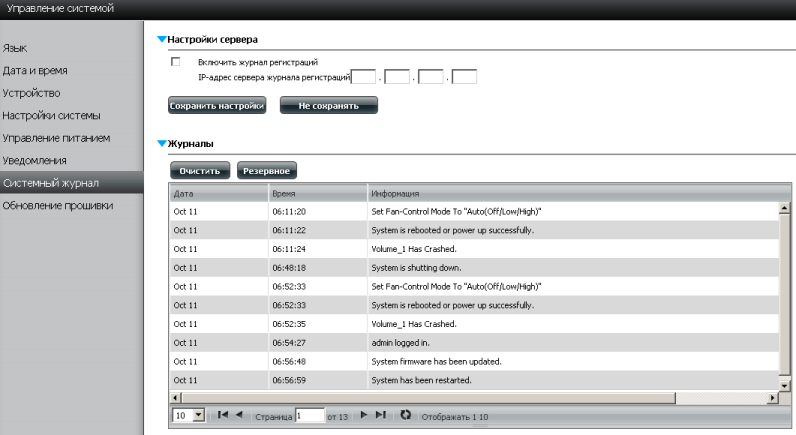

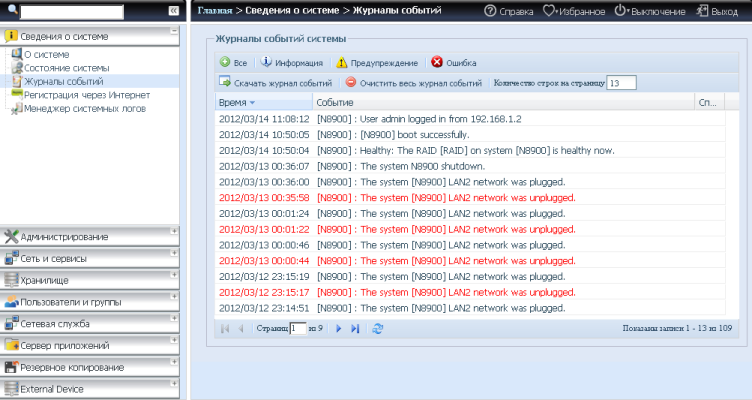

С помощью «Управление системой» администратор может обновлять микропрограммное обеспечение и устанавливать языковые пакеты; управлять синхронизацией времени, пользовательскими настройками и системным журналом; указывать времена простоя и температурные пороги, управлять питанием устройства. В рассматриваемой нами версии прошивки не были учтены изменения в законодательстве РФ, связанные с часовыми поясами и отменой перехода на летнее/зимнее время. Кроме того мы обнаружили, что записи в системной журнале не переведены на русский.

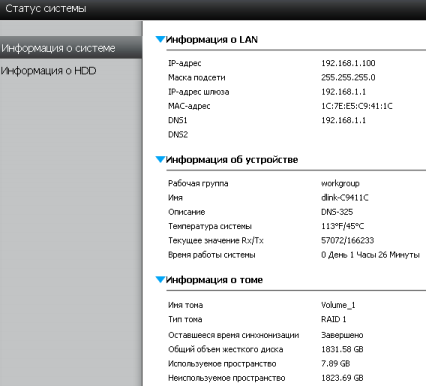

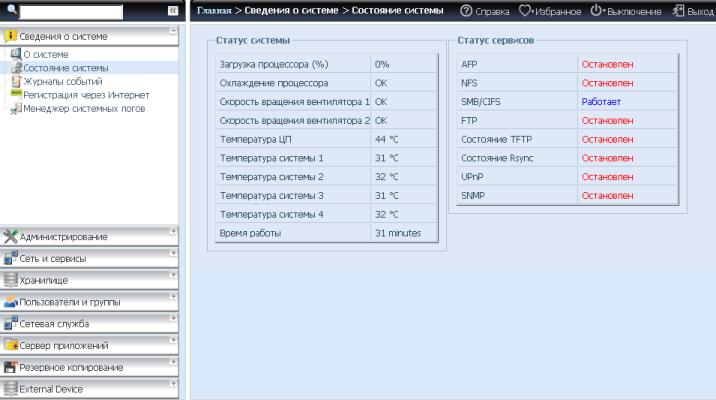

Краткая информация о состоянии системы доступна в пункте «Статус системы».

Обзор веб-интерфейса D-Link DNS-325 мы на этом завершаем и переходим к тестированию сетевого хранилища.

Тестирование

Традиционно мы начинаем данный раздел с установления времени загрузки устройства, под которым мы понимаем интервал времени с момента подачи питания до получения первого эхо-ответа по протоколу ICMP. D-Link DNS-325 загружается за 58 секунд. Мы считаем это приемлемым результатом.

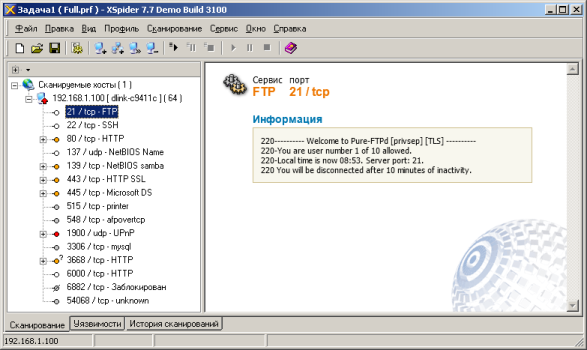

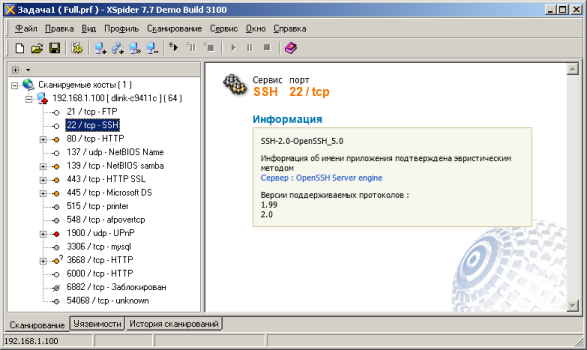

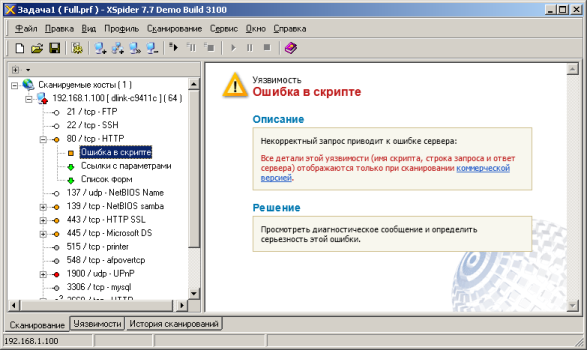

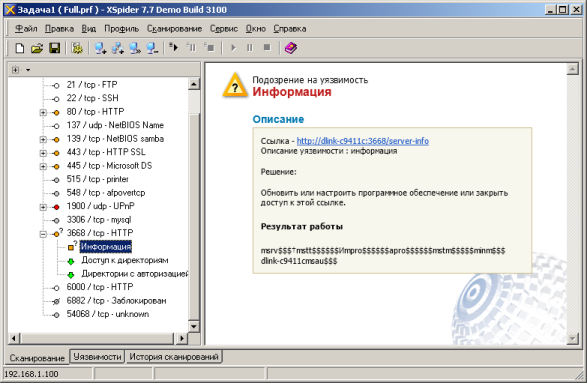

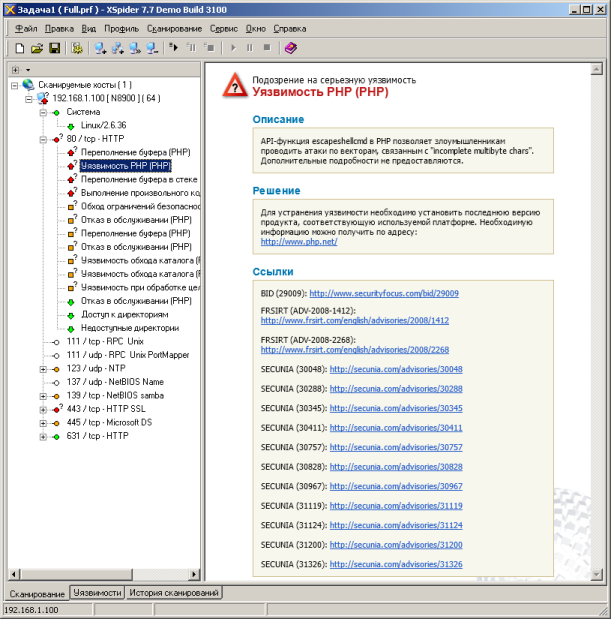

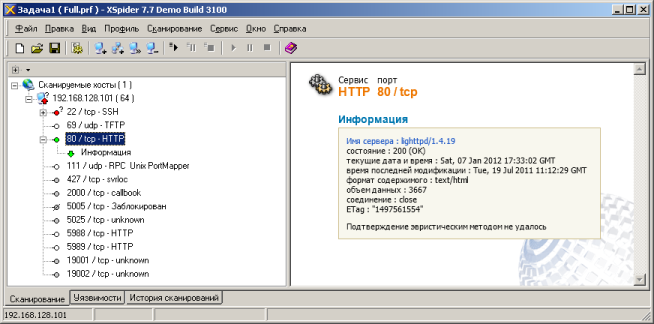

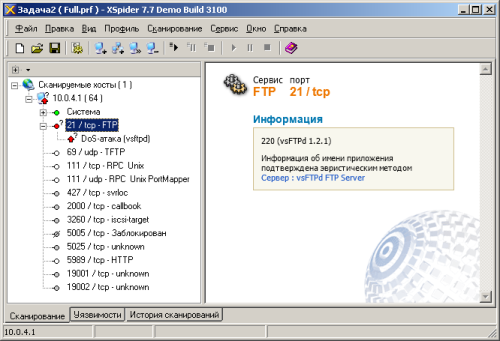

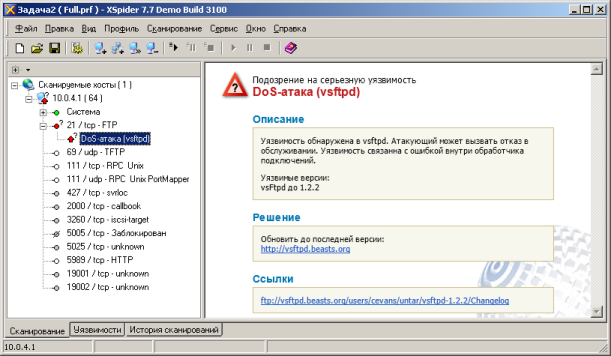

С помощью сканера сетевой безопасности Positive Technologies XSpider 7.7 (Demo build 3100) мы провели тестирование DNS-325 сразу же после создания RAID-массива и обнаружили пятнадцать открытых портов: TCP-21 (FTP), TCP-22 (SSH), TCP-80 (HTTP), UDP-137 (NetBIOS Name), TCP-139 (NetBIOS Samba), TCP-443 (HTTP SSL), TCP-445 (Microsoft DS), TCP-515 (Printer), TCP-548 (afpovertcp), UDP-1900 (UPnP), TCP-3306 (mysql), TCP-3668 (HTTP), TCP-6000 (HTTP), TCP-6882 и TCP-54068. Наиболее интересные обнаруженные данные представлены ниже.

Мы не считаем обнаруженные уязвимости критическими. Поскольку среди открытых портов был обнаружен TCP-22 (SSH) мы решили подключиться к хранилищу с помощью PuTTY, но, к сожалению, после подключения и ввода логина и пароля мы получали лишь краткое приветственное сообщение от BusyBox, ни на какие команды хранилище не реагировало. По заявлению производителя, доступ через SSH предназначен только для служебного использования сервисными инженерами.

Так как многие пользователи DNS-325 будут использовать его для хранения музыки, фильмов и фотографий для их воспроизведения на телевизоре или кинотеатре, мы решили проверить также и мультимедийные функции устройства. Для чего на хранилище были скопированы фотографии и видео с нашей субботней поездки в Славянский кремль, расположенный на юге Московской области. Мы без проблем подключились к DNS-325 с помощью Проигрывателя Windows Media и Windows Media Center и просмотрели наши новые фотографии и видеозаписи.

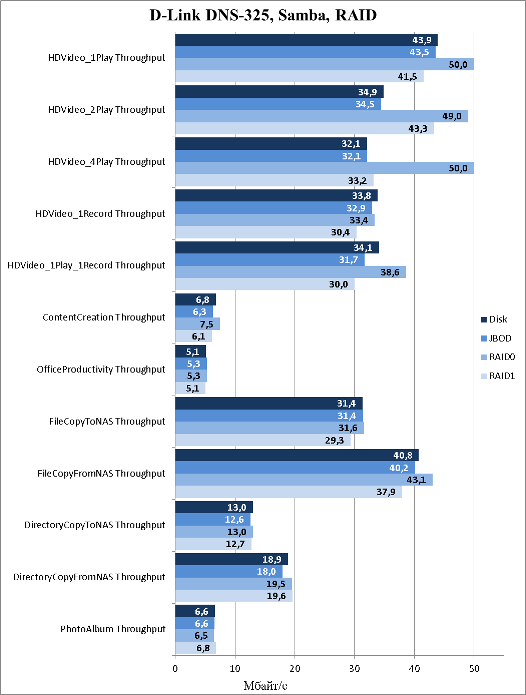

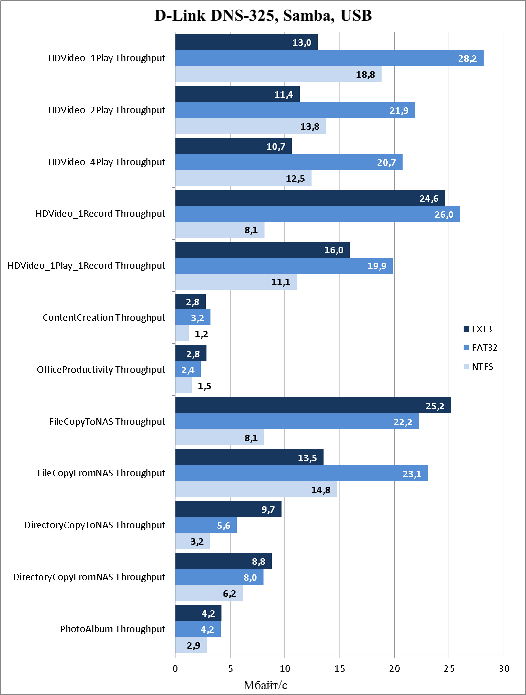

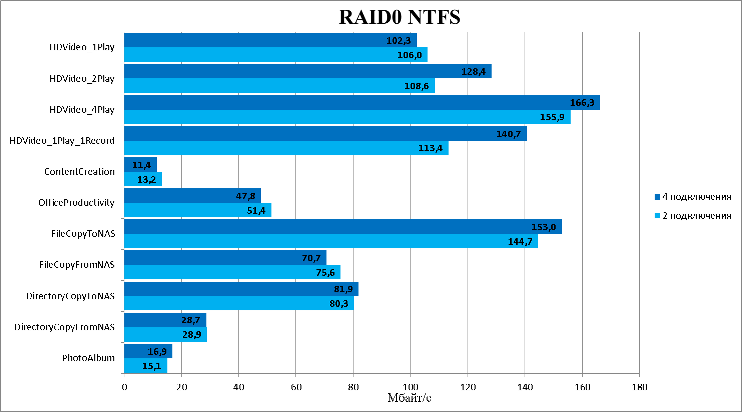

Самым интересным тестом для наших читателей, пожалуй, являются тесты производительности устройства. Для проведения таких тестов мы использовали утилиту Intel NASPT 1.7.1. Мы создали три RAID-массива, а также проверили скорости доступа раздельного использования жёстких дисков хранилищем. Результаты наших тестов представлены ниже на диаграмме.

D-Link DNS-325 позволяет подключать внешние жёсткие диски к своему USB 2.0 порту. Мы подключили наш внешний диск Transcend StoreJet 25M3 и измерили скорости доступа к хранящимся на нём данным с помощью Samba.

Нельзя не упомянуть и параметры нашего тестового стенда. Для тестирования мы использовали жёсткие диски Seagate Constellation ES ST2000NM0011.

| Компонент | ПК | Ноутбук |

| Материнская плата | ASUS Maximus IV Extreme-Z | ASUS M60J |

| Процессор | Intel Core i7 2600K 3.4 ГГц | Intel Core i7 720QM 1.6 ГГц |

| Оперативная память | DDR3 PC3-10700 Corsair 16 Гбайт | DDR3 PC3-10700 Kingston 8 Гбайт |

| Сетевая карта | Intel 82579V/82583V | Atheros AR8131 |

| Операционная система | Windows 7 x64 SP1 Rus | Windows 7 x64 SP1 Rus |

Перед тестированием производительности хранилища мы специально уменьшали объём доступной системе оперативной памяти до 2 Гбайт в соответствии с рекомендациями Intel, чтобы уменьшить влияние локального кэширования.

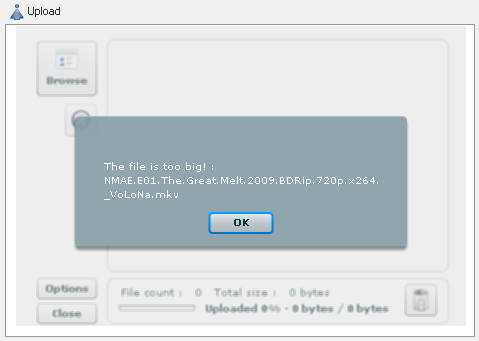

Также мы решили установить скорость работы расширения, позволяющего работать с удалёнными файлами через браузер – AjaXplorer. Мы установили необходимый плагин и попытались выгрузить на хранилище наше любимое видео, но к сожалению, получили сообщение об ошибке. AjaXplorer не поддерживает файлы, размер которых превышает 2 Гбайта.

Мы попытались передавать файлы меньшего размера. Скорость передачи составила 39,8 Мбайт/с. Однако когда отправка файла была завершена, мы не обнаружили переданного файла на хранилище.

На этом мы завершаем раздел тестирования, подведём итоги.

Заключение

От протестированного нами сетевого хранилища для домашних пользователей и небольших офисов D-Link ShareCenter DNS-325 у нас остались смешанные чувства. С одной стороны, хранилище демонстрирует хорошие скорости передачи данных и имеет весьма стильный корпус, но с другой ощущается некоторая недоделанность программного обеспечения. Маленький вентилятор тоже не добавляет плюсов в копилку устройства. Нам кажется, наличие HDMI порта (как, например, мы это видели в модели Thecus N8900) в сетевых хранилищах подобного класса позволило бы существенно расширить область применения DNS-325 при несущественном удорожании модели.

Все обнаруженные нами недостатки перечислены ниже.

-

«Расползается» веб-интерфейс.

-

Отсутствие поддержки IPv6.

-

Неправильные часовые пояса.

-

Неполная локализация веб-интерфейса.

-

Шумный вентилятор в корпусе.

-

Неработоспособность некоторых модулей расширения.

Конечно же, нельзя не указать и на сильные стороны устройства.

-

Хорошие скорости передачи данных.

-

Возможность защищённого управления с использованием HTTPS.

-

Наличие подробной справки для каждой страницы веб-интерфейса.

-

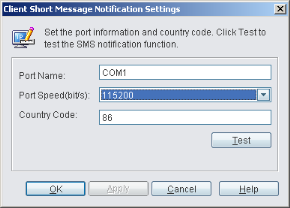

Возможность отправки СМС оповещений.

-

Поддержка работы в пиринговых сетях.

-

Возможность закачки данных с HTTP и FTP серверов.

-

Приятный внешний вид.

-

Приемлемая цена.

На момент написания статьи средняя цена на D-Link DNS-325 в интернет-магазинах Москвы составляла 4900 рублей.

Автор и редакция благодарят цифровой супермаркет DNS за любезно предоставленное для тестирования сетевое хранилище D-Link DNS-325.

Thecus N8900, или подключаем NAS с помощью 10 GE

Введение

На страницах сайта тестовой лаборатории FOXNETWORK появлялись обзоры и сетевых хранилищ с двумя и четырьмя дисками, восьмидисковых NAS и даже хранилище SAN с двенадцатью дисками. Все указанные тесты объединяет использование интерфейсов Gigabit Ethernet. Сегодня к нам в руки попало сетевое хранилище с восьмью дисками Thecus N8900, но отличительной чертой всех наших тестов N8900 стало использование 10 Gigabit Ethernet интерфейса. Теперь мы не ограничены производительностью нескольких GE-подключений, - посмотрим, на что способен этот NAS!

Внешний вид

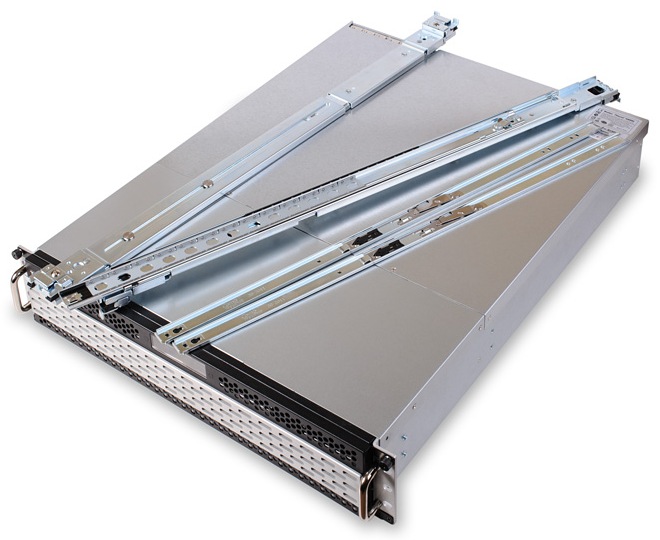

Thecus N8900 имеет горизонтальный 2U корпус – стандартный для монтируемых в телекоммуникационную стойку устройств. Габариты хранилища составляют 632*480*88 мм.

Верхняя часть, днище и боковые стенки ничем особенным не примечательны. Стоит лишь упомянуть штырьки и отверстия в боковинах для крепления рельсов.

Лицевая панель скрыта за откидной декоративной решёткой. На самой панели расположены восемь отсеков для жёстких дисков SAS/SATA, жидкокристаллический дисплей, два разъёма USB 2.0, пять световых индикаторов состояния устройства, семь кнопок для управления хранилищем, а также утопленная кнопка RST для сброса пользовательских настроек.

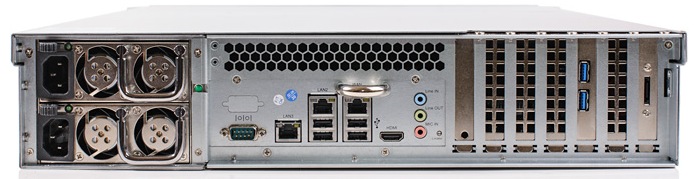

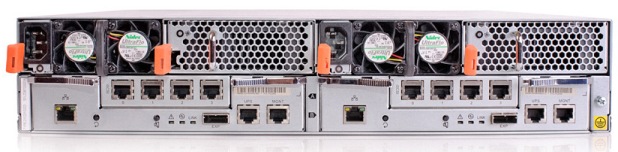

На задней панели расположены два блока питания SURE STAR TC-550R мощностью по 550 Вт, являющиеся частью отказоустойчивого блока TC-550RVN2; три сетевых GE интерфейса, четыре порта USB 2.0 и два порта USB 3.0, один интерфейс eSATA, один COM-порт DB-9, один HDMI-интерфейс, а также три аудио-разъёма (Line IN, Line OUT и MIC IN). HDMI интерфейс планируется использовать для подключения N8900 к проекторам и телевизорам для непосредственного вывода мультимедийного контента, однако пока с его помощью можно лишь наблюдать за загрузкой устройства. Вообще, такая возможность в устройствах класса N8900 нам кажется весьма сомнительной, но раз сделали – пусть будет.

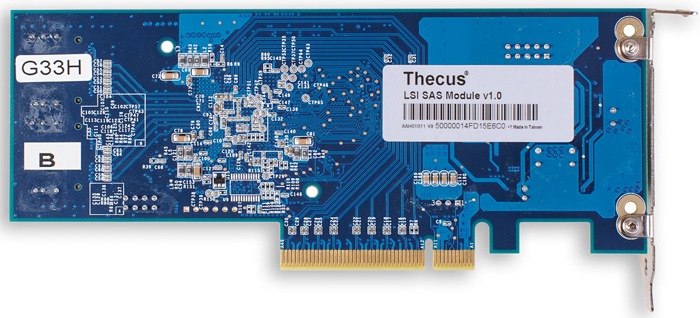

Стоит отметить, что на задней панели присутствует семь мест для установки плат расширения, однако три из них уже заняты: порт eSATA, два порта USB 3.0 и RAID-контроллер, не имеющий внешних портов.

Компания Thecus, похоже, провела серьёзную работу над ошибками при проектировании N8900, здесь мы уже не видим тех проблем, что были обнаружены нами в модели N8800+ – рельсы стандартны для монтируемых серверов, позволяют разместить хранилище даже в полностью занятой стойке. И хотя для полного открытия дверцы требуется чуть больше места, теперь это не проблема, так как хранилище может быть слегка выдвинуто перед открыванием.

Заглянем теперь внутрь N8900.

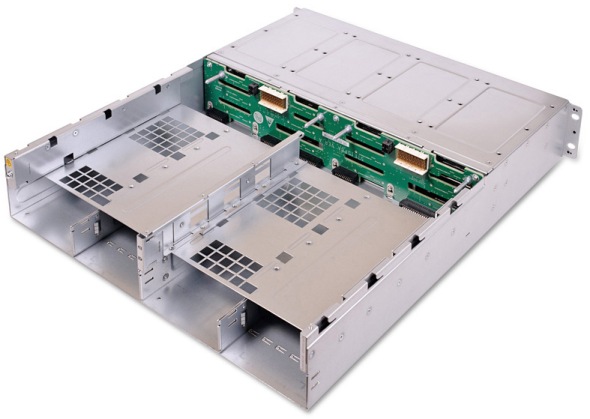

Аппаратная платформа

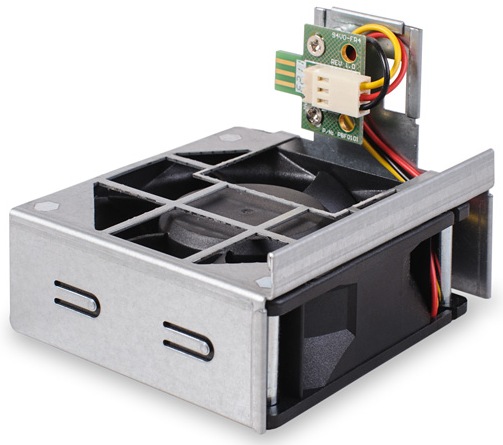

Традиционно для хранилищ Thecus весь внутренний объём разделён на несколько секторов различного назначения: в одном расположены диски, в другом вентиляторы, в третьем блоки питания и в самом большом четвёртом – материнская плата и модули расширения. Прокачку воздуха через устройство осуществляют два быстро заменяемых вентилятора 70*70*25 мм.

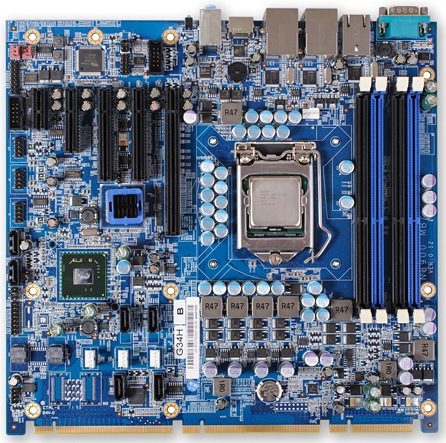

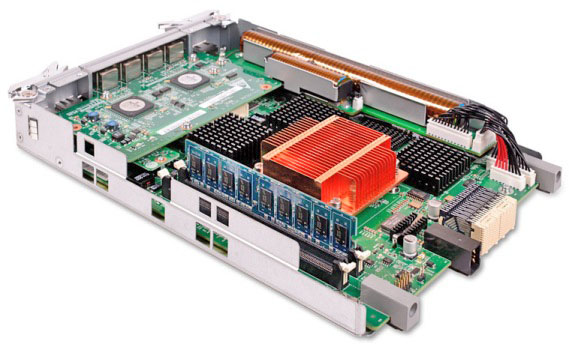

Оперативная память представлена двумя планками Transcend 4G DDR3 1333 DIMM CL9 с шестнадцатью чипами Transcend TK483PCW3. Стоит отметить, что на материнской плате присутствуют четыре слота для установки оперативной памяти, а значит, теоретически объём оперативной памяти может быть увеличен путём использования свободных слотов, если они полностью и правильно распаяны, а также при отсутствии иных ограничений.

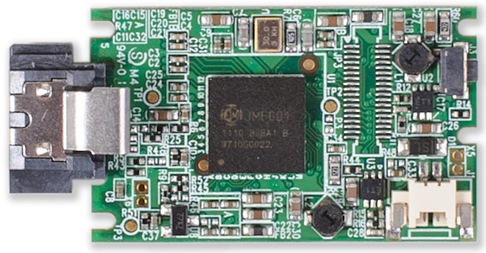

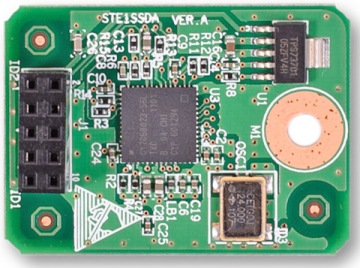

Прошивка устройства размещается в дублированных модулях Afaya MDS7VJM001GBPCAA объёмом 1 Гбайт, построенных на базе двух чипов флеш-памяти Samsung K9F4G08U0D, управляемых контроллером JMicron JMF601.

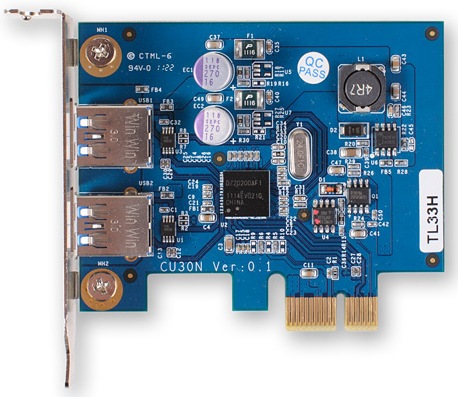

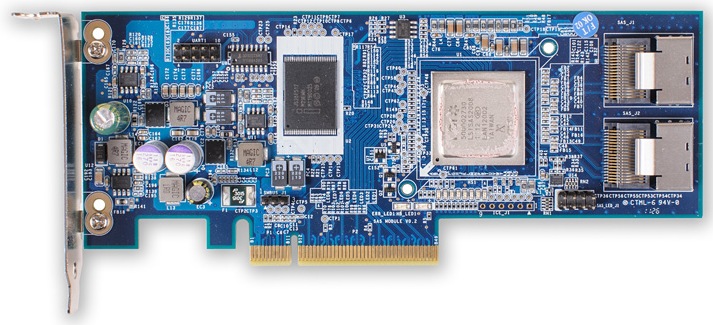

На материнской плате находятся разъёмы PCI-E: один X1, один X4, два X8 и один X16. Правда, разъёмы X1 и X16 уже заняты. В первом размещён контроллер USB 3.0, построенный на базе чипа NEC D720200AF1, а во втором – RAID-контроллер для SAS/SATA дисков. Указанный RAID-контроллер построен на базе чипа LSI LSISAS2008, имеющего восемь портов SAS/SATA.

Функции центрального процессора выполняет Intel Core i3-2120 второго поколения с частотой 3.3 ГГц, а южного моста – чип с маркировкой E78190 01 YH1, о котором, к сожалению, нам не удалось найти подробную информацию.

Обратимся теперь к изучению самой материнской платы. Контроллером ввода/вывода является Fintek F71889ED. За звук отвечает чип Realtek ALC262, а работу порта HDMI обеспечивает контроллер Pericom PI3VDP411LSR. Сетевая часть представлена тремя гигабитными контроллерами Intel WG82574L. На оборотной стороне размещены два модуля Pericom PI3PCIE2415, поддерживающие работу шины PCI-E.

С аппаратной начинкой мы уже разобрались, перейдём теперь к рассмотрению программных возможностей Thecus N8900.

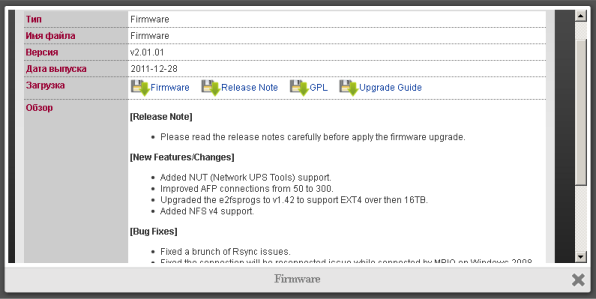

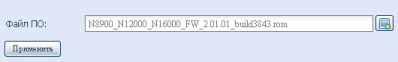

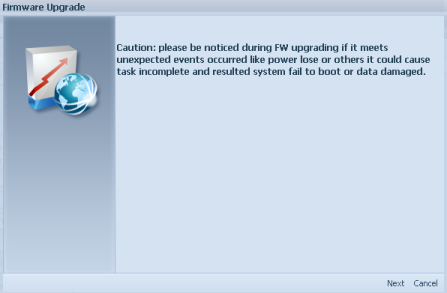

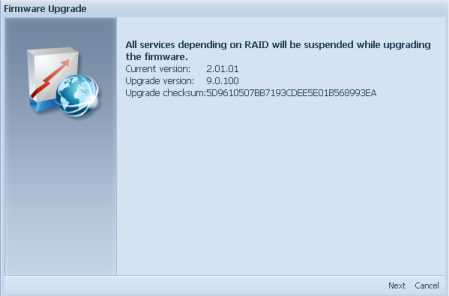

Начало работы и дополнительные модули

Сетевое хранилище Thecus N8900 поставляется уже полностью готовым к работе, нужно лишь вставить диски и создать массив. Конечно, мы как всегда рекомендуем перед вводом устройства в эксплуатацию установить на него самую последнюю версию микропрограммного обеспечения. На момент написания статьи это была версия 2.01.01. Для ручного обновления прошивки требуется обратиться к пункту «Обновление ПО» группы «Администрирование» веб-интерфейса, где указать ранее скачанный файл с новой прошивкой. Весь процесс обновления занимает порядка двух минут.

Кроме ручного способа обновления прошивки существует также и полуавтоматический способ, требующий предварительной регистрации устройства с помощью пункта «Регистрация через Интернет» группы «Сведения о системе».

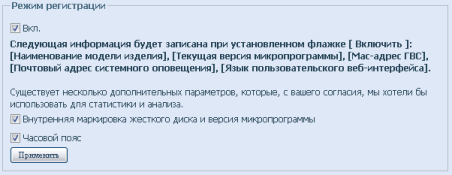

Кроме стандартных возможностей, предоставляемых самой прошивкой, пользователю также доступны бесплатные модули расширения, с помощью которых можно существенно увеличить базовый функционал.

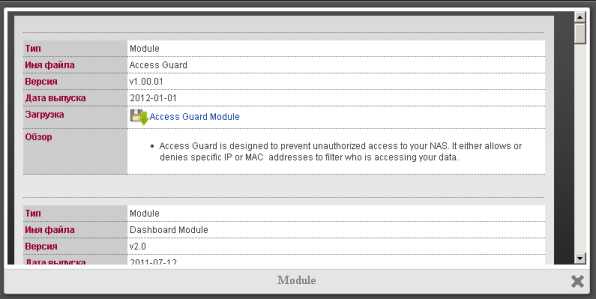

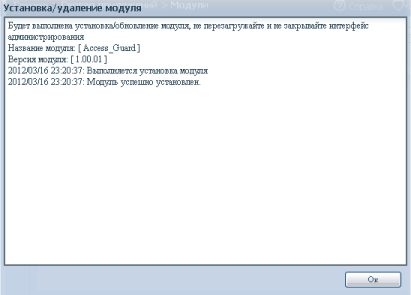

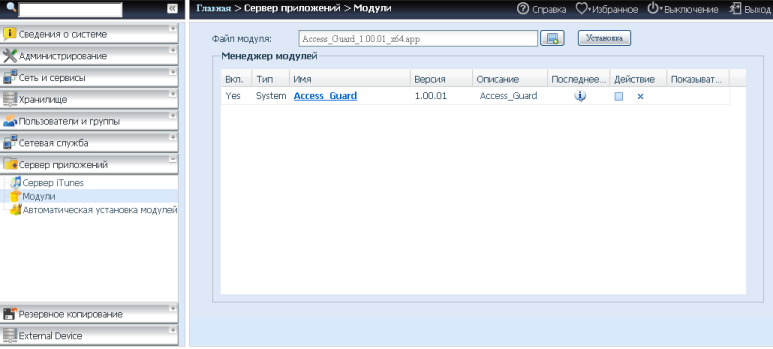

Подпункты «Модули» и «Автоматическая установка модулей» группы «Сервер приложений» предоставляют пользователю возможность установить интересующие его модули расширения. Мы выбрали один такой модуль – Access Guard – для тестовой установки. Это относительно новый модуль, позволяющий ограничивать доступ к хранилищу по IP и MAC адресам клиента (для каждого сетевого интерфейса хранилища индивидуально). Конечно, смысл ограничения доступа по MAC-адресу полностью теряется, если хранилище и клиент находятся в разных сегментах сети, разделённых маршрутизатором, однако такой модуль мы всё равно считаем полезным.

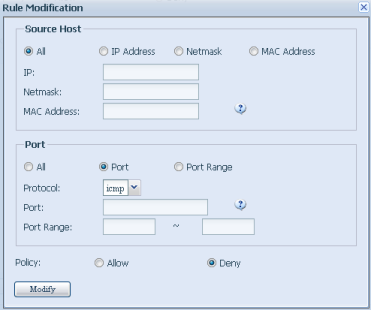

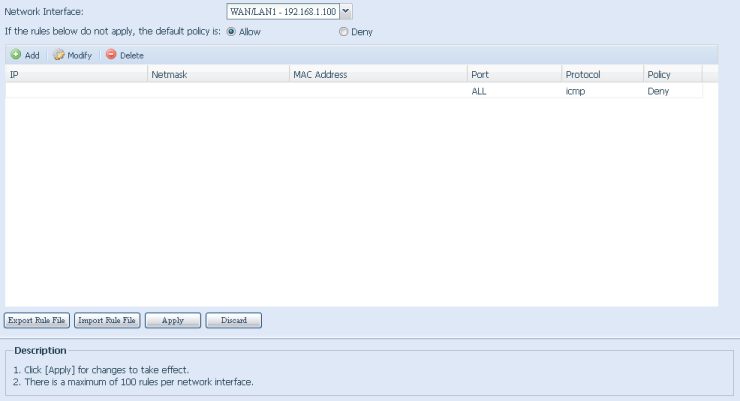

Мы решили проверить работу модуля Access Guard в деле, для чего создали правило, запрещающее любой ICMP-трафик, и применили его.

Но, к нашему удивлению, правило не возымело никакого действия. Тогда мы запретили также и общение по TCP-протоколу. Результат тот же – мы без проблем управляли хранилищем по сети через указанный интерфейс. Естественно, мы сообщили об этом производителю. Модуль Access Guard новый, поэтому, как мы надеемся, все обнаруженные недочёты в его работе будут в ближайшее время устранены.

Операционная система, работающая в N8900, является 64-битной, поэтому очень желательно, чтобы устанавливаемые модули были собраны с соответствующей разрядностью.

Перейдём теперь к рассмотрению возможностей веб-интерфейса устройства.

Обзор веб-интерфейса

Для доступа к веб-интерфейсу хранилища необходимо подключиться к порту WAN/LAN1 на задней панели устройства и с помощью браузера обратиться к адресу 192.168.1.100. Естественно, что IP-адрес компьютера должен быть сети 192.168.1.0/24. При входе требуется ввести пароль, который по умолчанию равен admin.

После ввода корректных учётных данных пользователь попадает на стартовую страничку устройства. Веб-интерфейс СХД доступен на четырнадцати языках.

Так как функционал N8900 во многом повторяет возможности Thecus N8800+, рассмотренный нами ранее, то мы не станем подробно описывать веб-интерфейс устройства, однако остановимся на наиболее интересных пунктах расположенного слева меню.

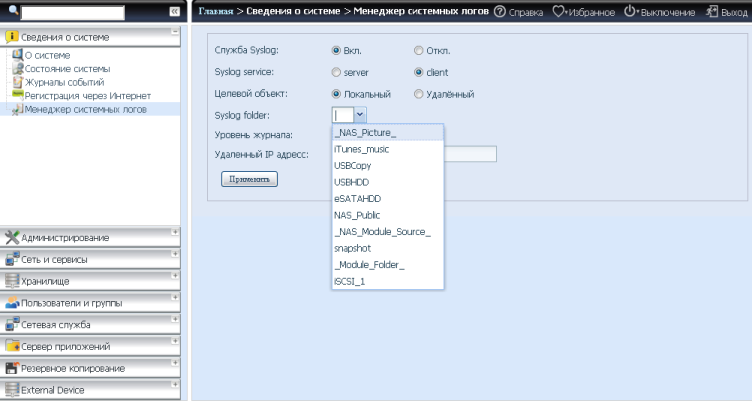

Группа «Сведения о системе» предоставляет администратору информацию о модели хранилища и времени его работы, работающих сервисах и температурах основных элементов; позволяет зарегистрировать N8900 у производителя, а также просматривать и управлять журналом устройства. Кроме прочего Thecus N8900 может выполнять и функции Syslog-сервера, сохраняя у себя сообщения, отправляемые другими устройствами в сети.

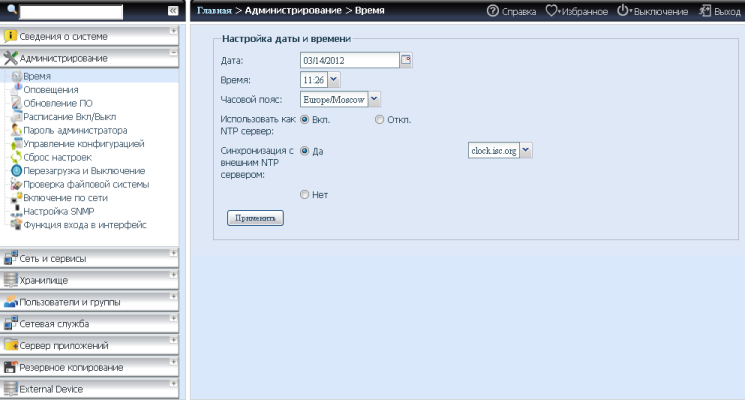

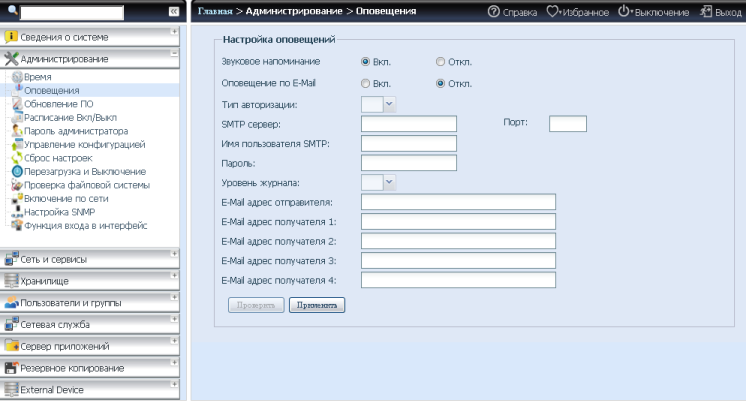

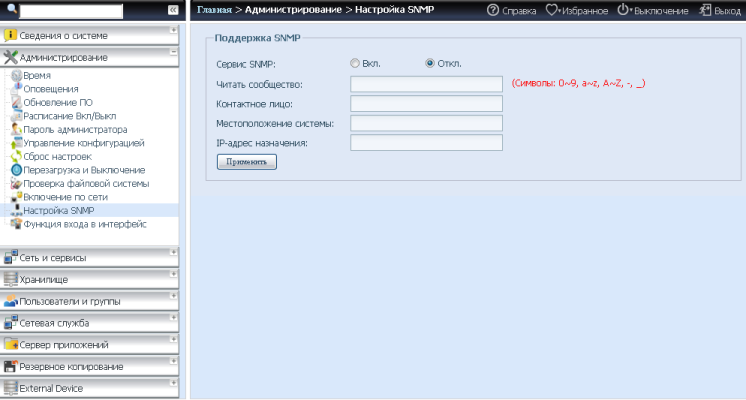

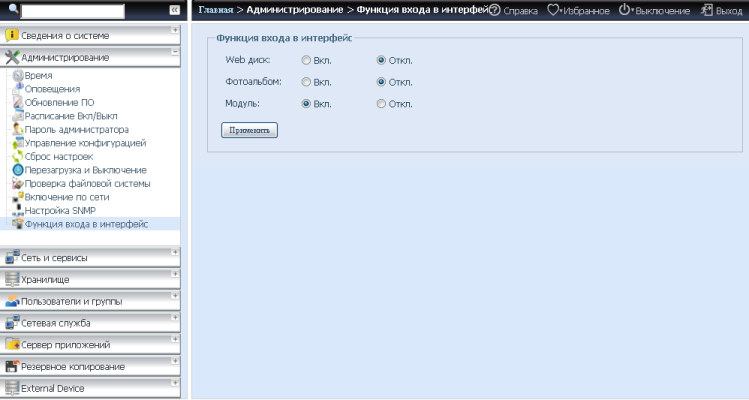

Thecus N8900 позволяет не только синхронизироваться с внешним NTP-сервером через интернет, но также и предоставлять услугу точного времени для устройств в локальной сети. Соответствующая настройка доступна в пункте «Время» группы «Администрирование». Также в группе «Администрирование» пользователь может управлять отправкой оповещений по электронной почте о происходящих с устройством событиях, обновлять микропрограммное обеспечение, управлять функциями включения или выключения хранилища, а также задавать параметры SNMP и веб-интерфейса.

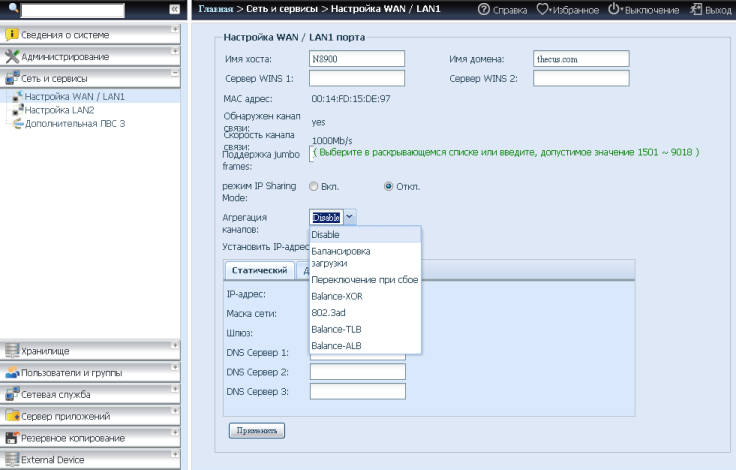

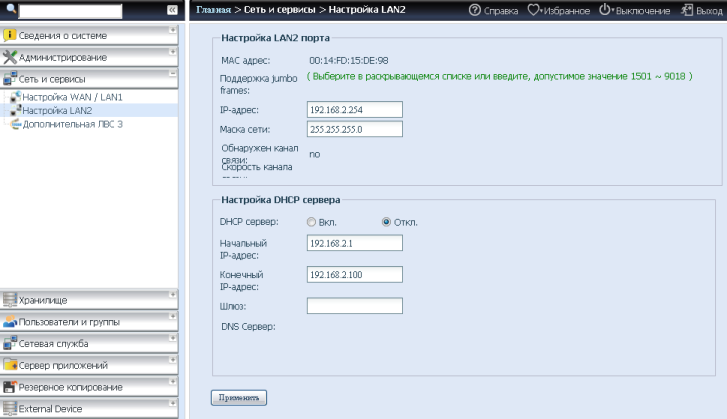

Группа «Сеть и сервисы» позволяет управлять работой сетевых интерфейсов. Здесь можно указать IP-параметры, включить или отключить использование Jumbo-фреймов, задать параметры балансировки нагрузки с помощью агрегации каналов. Доступно шесть различных вариантов агрегации: Балансировка нагрузки, Переключение при сбое, Balance-XOR, 802.3ad, Balance-TLB и Balance-ALB. Стоит отметить, что некоторые из этих вариантов требуют соответствующей поддержки со стороны коммутатора.

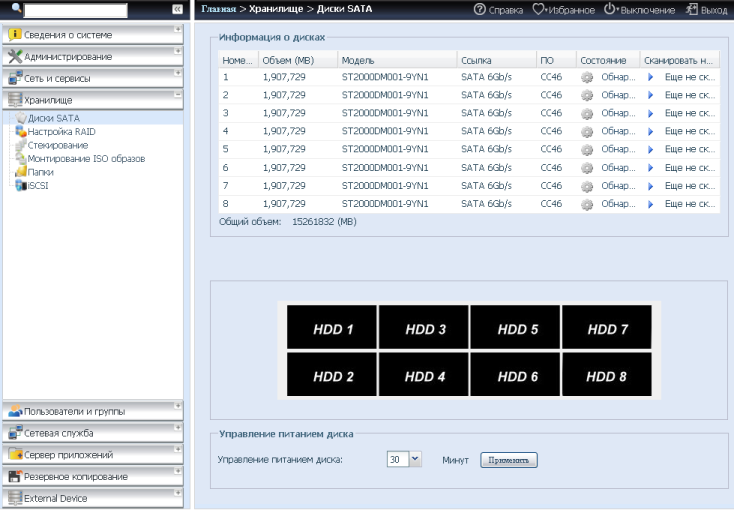

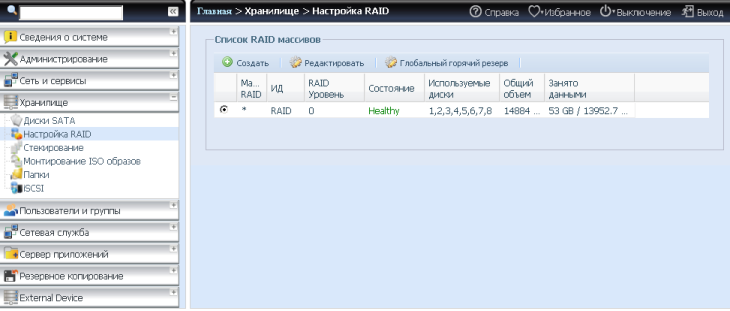

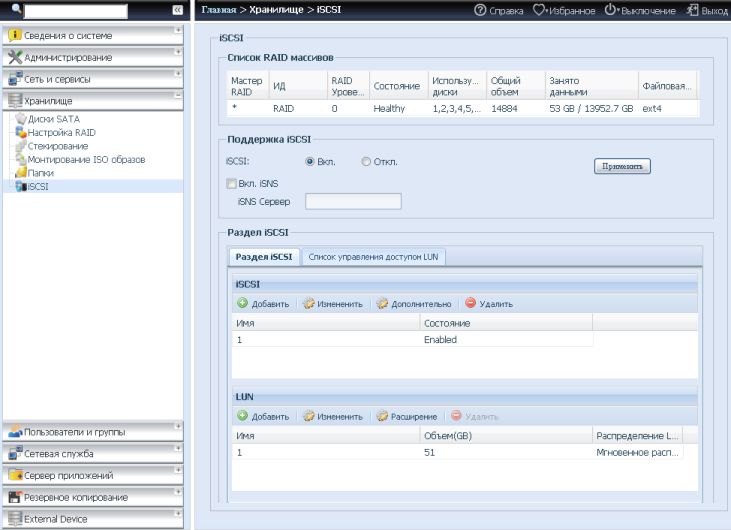

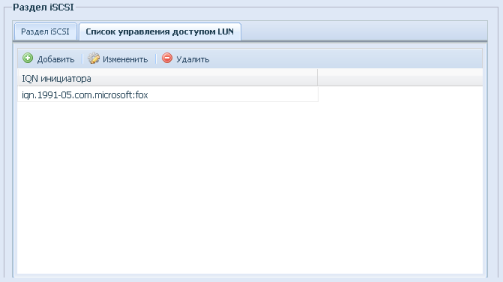

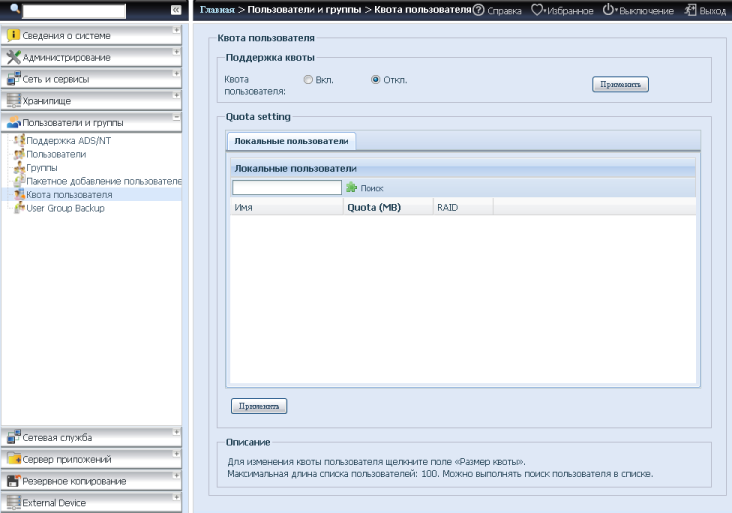

С помощью подпунктов группы «Хранилище» пользователь может получать информацию об установленных жёстких дисках, управлять RAID-массивами и папками, выполнять стекирование хранилищ, а также задавать параметры работы iSCSI. Компания Thecus, похоже, решила усилить защищённость своей продукции и предоставить администраторам дополнительные средства ограничения доступа к хранимой на N8900 информации. Среди нововведений можно отметить появление вкладки «Список управления доступа LUN», которая позволяет в явном виде перечислить узлы, имеющие доступ к хранилищу по протоколу iSCSI. К сожалению, мы не нашли способа отключить данную функцию, поэтому перед тем, как каждый новый узел сможет подключиться к N8900, администратору придётся вручную указать его IQN.

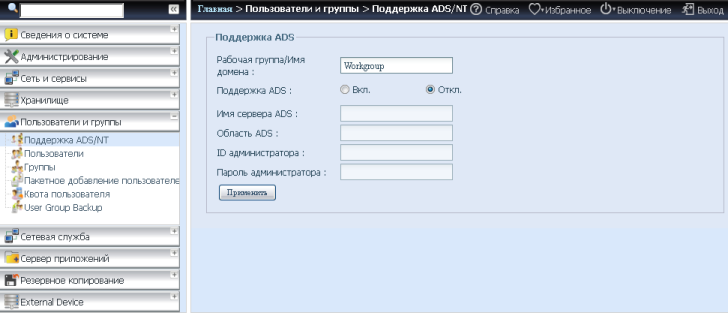

Управление пользователями производится с помощью подпунктов группы «Пользователи и группы». Thecus N8900 поддерживает работу с Active Directory.

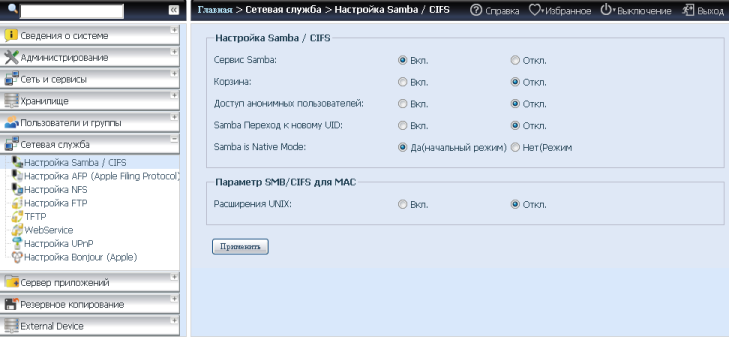

Настройка вспомогательных сетевых протоколов, с помощью которых пользователь может получить доступ к данным, хранимым на N8900, производится с помощью группы «Сетевая служба».

Настройка iTunes, а также управление другими модулями расширения производится с помощью подпунктов группы «Сервер приложений». Подробное рассмотрение данного пункта мы уже произвели ранее в предыдущем разделе.

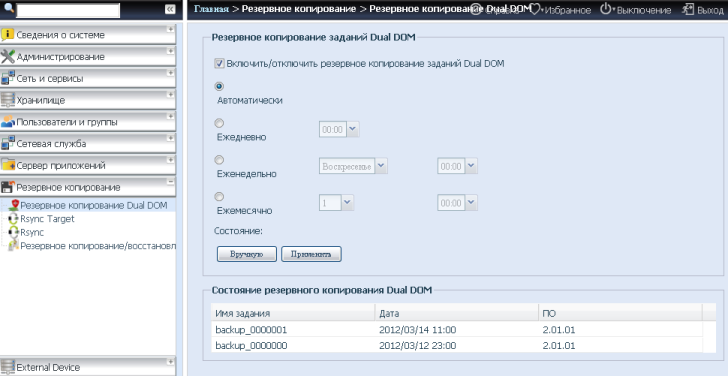

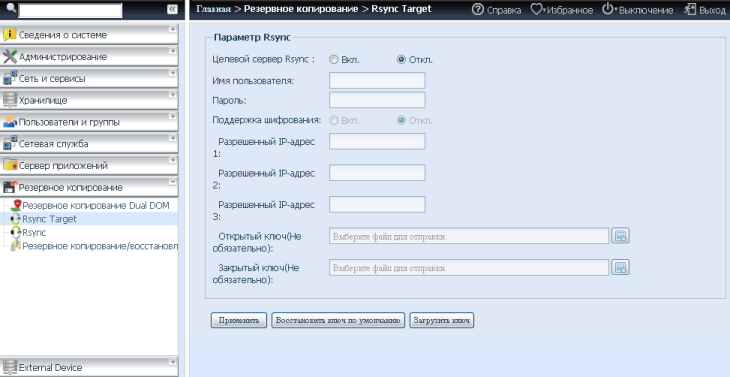

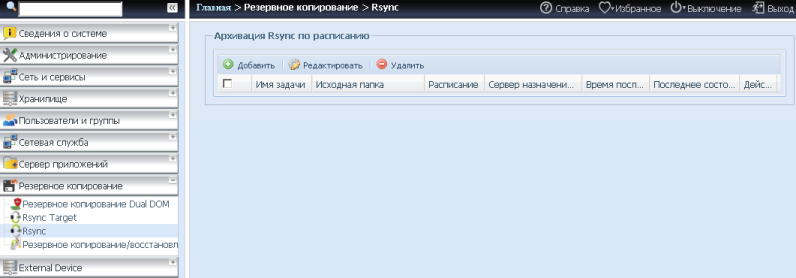

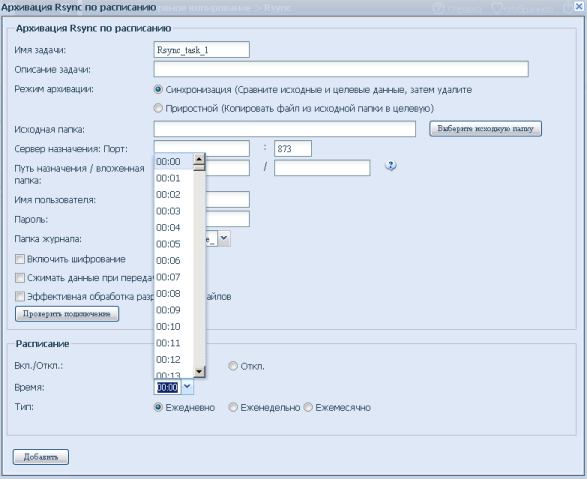

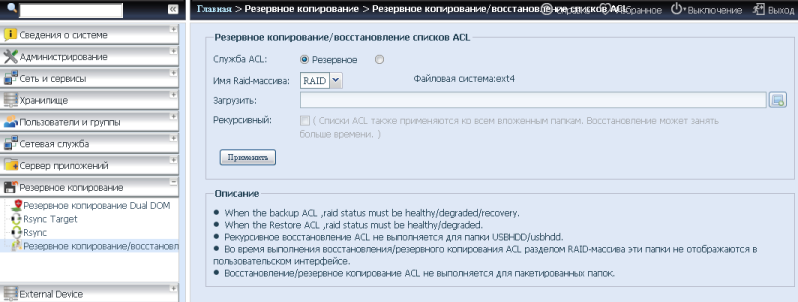

Сетевое хранилище Thecus N8900 предназначено для корпоративного использования. И хотя в нём отсутствует резервирование управляющего блока, но носитель со встроенной операционной системой и пользовательскими настройками задублирован. Управление копированием данных с основной карты памяти на резервную осуществляется в подпункте «Резервное копирование Dual DOM» группы «Резервное копирование». Также с помощью этой группы администратор может сохранить или восстановить списки доступа к файлам и папкам, расположенным на массиве. Кроме того N8900 позволяет выполнять синхронизацию пользовательских данных средствами Rsync.

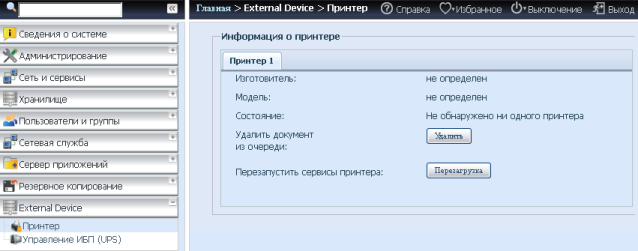

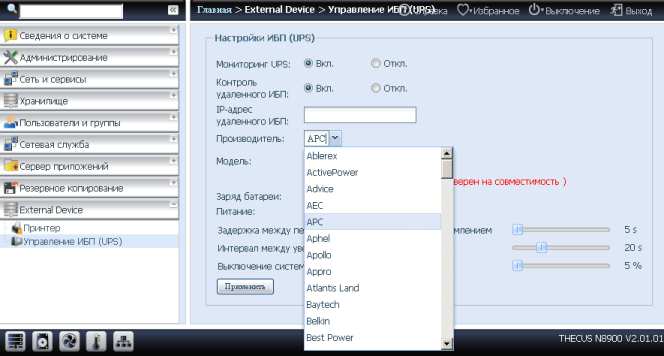

К портам хранилища допускается подключение принтера и источника бесперебойного питания. Параметры работы с указанными устройствами представлены в группе «External Device», - единственной группе, чьё название не переведено на русский язык.

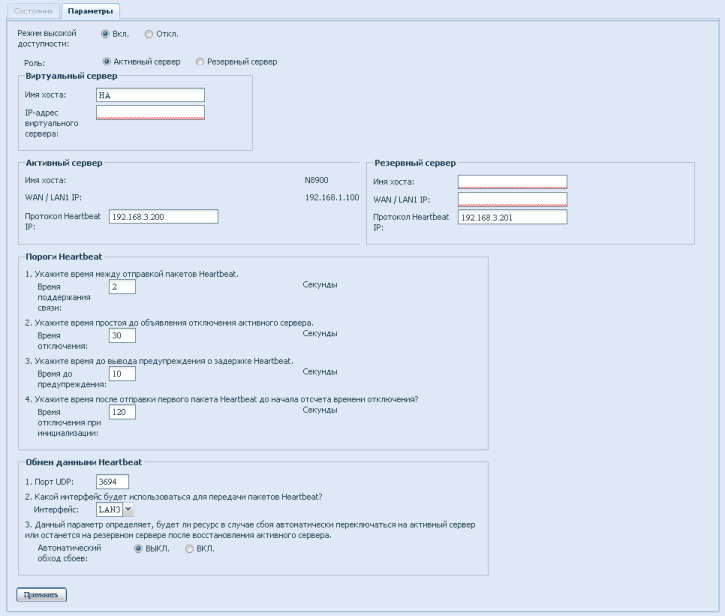

Когда обзор был уже полностью написан, мы получили от производителя некое исправление к текущей версии прошивки. Данное исправление имеет крошечный размер (504 байта) и предназначено для активации функции высокой доступности. После установки заплатки мы обнаружили новый пункт «Высокая доступность» в группе «Хранилище». С помощью данного пункта администратор может зарезервировать всё хранилище полностью, естественно, при наличии второй такой же модели N8900. Подобная возможность всегда была у старших моделей (N12000 и N16000), но сейчас производитель, похоже, решил добавить данный функционал и к некоторым младшим моделям. Рядовым пользователям такая возможность станет официально доступна в следующей версии прошивки.

На этом наше знакомство с веб-интерфейсом Thecus N8900 завершается.

Обзор интерфейса командной строки

Для получения доступа к командной строке устройства необходимо установить дополнительный модуль HiSSH. Логин – root, пароль такой же как и для пользователя admin в веб-интерфейсе. В системе используется довольно «свежий» Busybox версии 1.16.1. Версию операционной системы можно выяснить с помощью команды uname –a, либо путём чтения файла /proc/version.

login as: root

Этот адрес электронной почты защищён от спам-ботов. У вас должен быть включен JavaScript для просмотра.'s password:

N8900:~# busybox

BusyBox v1.16.1 (2011-12-13 18:12:23 CST) multi-call binary.

Copyright (C) 1998-2009 Erik Andersen, Rob Landley, Denys Vlasenko

and others. Licensed under GPLv2.

See source distribution for full notice.

Usage: busybox [function] [arguments]...

or: function [arguments]...

BusyBox is a multi-call binary that combines many common Unix

utilities into a single executable. Most people will create a

link to busybox for each function they wish to use and BusyBox

will act like whatever it was invoked as.

Currently defined functions:

[, [[, addgroup, adduser, arp, arping, awk, basename, cat, chmod,

chown, chpasswd, chroot, chvt, clear, cp, crond, crontab, cryptpw, cut,

date, dc, dd, deallocvt, delgroup, deluser, df, diff, dirname, dmesg,

dnsdomainname, du, dumpleases, echo, egrep, eject, env, ether-wake,

expr, false, fgrep, free, freeramdisk, fsck, fuser, getty, grep,

gunzip, gzip, halt, head, hexdump, hostname, hwclock, id, ifconfig,

init, insmod, ip, kill, killall, killall5, length, ln, logger, login,

ls, lsmod, md5sum, mdev, mkdir, mkfifo, mknod, mkpasswd, mktemp,

modprobe, more, mv, netstat, nslookup, openvt, passwd, pidof,

pipe_progress, poweroff, printenv, printf, ps, pwd, raidautorun,

readahead, readlink, realpath, reboot, renice, reset, rm, rmdir, rmmod,

route, sed, seq, sleep, sort, split, stat, strings, stty, sync, tail,

tee, test, time, top, touch, tr, traceroute, true, tty, udhcpc, udhcpd,

uname, uniq, unzip, uptime, usleep, uuencode, vi, watch, wc, wget,

whoami, xargs, yes, zcat

N8900:/# uname -a

Linux N8900 2.6.36 #1 SMP Tue Dec 13 18:11:11 CST 2011 x86_64 GNU/Linux

N8900:/# cat /proc/version

Linux version 2.6.36 (root@FC12-27) (gcc version 4.4.3 20100127 (Red Hat 4.4.3-4) (GCC) ) #1 SMP Tue Dec 13 18:11:11 CST 2011

Немного неожиданно было увидеть здесь «Красную шапочку»…

С помощью команды ps посмотрим, какие процессы запущены на устройстве в данный момент. Результаты её работы, а также содержимое каталогов /bin, /sbin, /usr/bin и /usr/sbin мы поместили в отдельный файл. Утилита top отображает данные по текущей работе запущенных процессов.

Mem: 361284K used, 7712040K free, 0K shrd, 14852K buff, 163976K cached

CPU: 0% usr 0% sys 0% nic 100% idle 0% io 0% irq 0% sirq

Load average: 0.10 0.08 0.05 1/128 18877

PID PPID USER STAT VSZ %MEM %CPU COMMAND

1682 1 root S 92848 1% 0% /img/bin/agent3

3991 3971 root S 119m 1% 0% /opt/apache/bin/httpd -k start

4124 3971 root S 118m 1% 0% /opt/apache/bin/httpd -k start

3990 3971 root S 117m 1% 0% /opt/apache/bin/httpd -k start

3989 3971 root S 117m 1% 0% /opt/apache/bin/httpd -k start

3993 3971 root S 117m 1% 0% /opt/apache/bin/httpd -k start

3992 3971 root S 117m 1% 0% /opt/apache/bin/httpd -k start

12702 3971 root S 117m 1% 0% /opt/apache/bin/httpd -k start

3971 1 root S 112m 1% 0% /opt/apache/bin/httpd -k start

5126 1 root S 79092 1% 0% /opt/samba/sbin/smbd

5128 5126 root S 79092 1% 0% /opt/samba/sbin/smbd

4288 1 root S 72000 1% 0% /opt/cups/sbin/cupsd -C /opt/cups/etc/

5129 1 root S 64204 1% 0% /opt/samba/sbin/nmbd

16987 16830 root S 34400 0% 0% stond: root@pts/0

16830 1 root S 27524 0% 0% /usr/sbin/stond

5382 1 root S 17972 0% 0% /opt/ntp/bin/ntpd -c /etc/ntp/ntp.conf

5207 1 rpc S 16804 0% 0% /opt/bin/rpcbind

16989 16987 root S 11260 0% 0% -sh

4390 1 root S 10880 0% 0% /app/bin/udpr

4383 1 root S 9288 0% 0% /bin/sh /img/bin/check_fan_lan.sh

Перейдём теперь в каталог /proc и посмотрим, какие файлы здесь размещены, а также выясним время работы операционной системы и её среднюю загруженность, получим информацию об установленном процессоре и количестве оперативной памяти. Также сведения о загруженности операционной системы можно получить с помощью утилиты /usr/bin/uptime.

N8900:/# cd /proc

N8900:/proc# cat uptime

3520.97 14051.46

N8900:/proc# cat loadavg

0.06 0.07 0.05 1/129 17961

N8900:/# /usr/bin/uptime

00:14:17 up 1:15, load average: 0.01, 0.06, 0.04

N8900:/proc# cat meminfo

MemTotal: 8073324 kB

MemFree: 7712652 kB

Buffers: 14844 kB

Cached: 163952 kB

SwapCached: 0 kB

Active: 126424 kB

Inactive: 93952 kB

Active(anon): 55516 kB

Inactive(anon): 48088 kB

Active(file): 70908 kB

Inactive(file): 45864 kB

Unevictable: 3184 kB

Mlocked: 3184 kB

SwapTotal: 2096112 kB

SwapFree: 2096112 kB

Dirty: 0 kB

Writeback: 0 kB

AnonPages: 44812 kB

Mapped: 12592 kB

Shmem: 60032 kB

Slab: 18528 kB

SReclaimable: 5452 kB

SUnreclaim: 13076 kB

KernelStack: 1056 kB

PageTables: 4760 kB

NFS_Unstable: 0 kB

Bounce: 0 kB

WritebackTmp: 0 kB

CommitLimit: 6132772 kB

Committed_AS: 158696 kB

VmallocTotal: 34359738367 kB

VmallocUsed: 95624 kB

VmallocChunk: 34359639924 kB

DirectMap4k: 6144 kB

DirectMap2M: 8273920 kB

N8900:/proc# cat cpuinfo

processor : 0

vendor_id : GenuineIntel

cpu family : 6

model : 42

model name : Intel(R) Core(TM) i3-2120 CPU @ 3.30GHz

stepping : 7

cpu MHz : 3300.173

cache size : 3072 KB

physical id : 0

siblings : 4

core id : 0

cpu cores : 2

apicid : 0

initial apicid : 0

fpu : yes

fpu_exception : yes

cpuid level : 13

wp : yes

flags : fpu vme de pse tsc msr pae mce cx8 apic sep mtrr pge mca cmov pat pse36 clflush dts acpi mmx fxsr sse

sse2 ss ht tm pbe syscall nx rdtscp lm constant_tsc arch_perfmon pebs bts rep_good xtopology nonstop_tsc aperfmperf pni

pclmulqdq dtes64 monitor ds_cpl vmx est tm2 ssse3 cx16 xtpr pdcm sse4_1 sse4_2 popcnt xsave avx lahf_lm arat epb

xsaveopt pln pts dts tpr_shadow vnmi flexpriority ept vpid

bogomips : 6602.36

clflush size : 64

cache_alignment : 64

address sizes : 36 bits physical, 48 bits virtual

power management:

Информацию о «процессорах» 1, 2 и 3 мы удалили, так как она повторяет те сведения, что представлены для процессора 0.

Выяснить список поддерживаемых файловых систем и типов шифров можно из файлов /proc/filesystems и /proc/crypto. Содержимое этих файлов мы решили также представить отдельно.

Информация о версии установленной прошивки содержится в файле /app/version.

N8900:/# cat /app/version

2.01.01

На этом беглый обзор по возможностям интерфейса командной строки мы завершаем и переходим непосредственно к разделу тестирования.

Тестирование

Как и всегда нашим первым тестом является установления времени загрузки устройства, под которым мы понимаем интервал времени между моментом подачи питания до получения первого ICMP эхо-ответа. Thecus N8900 загружается за 80 секунд, что вполне нормально для подобного класса устройств.

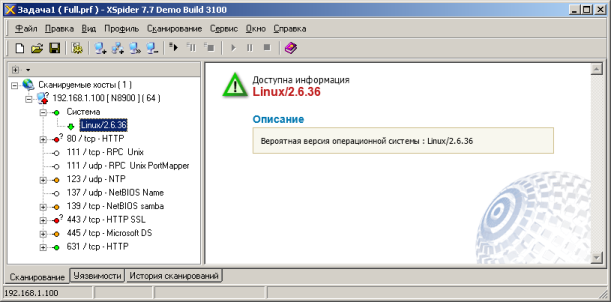

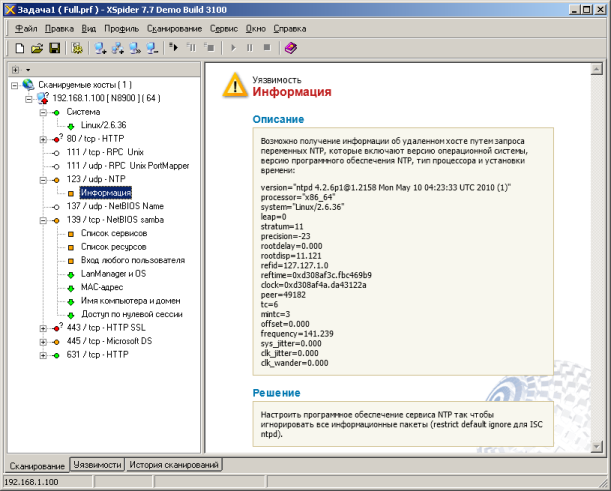

Вторым стандартным тестом стала проверка защищённости устройства, для чего использовалась утилита Positive Technologies XSpider 7.7 (Demo build 3100). Тестирование проводилось с минимальным набором запущенных сервисов, что означает увеличение количества доступных портов при активации нового плагина или службы. Всего было обнаружено девять открытых портов: TCP-80 (HTTP), TCP-111 (RPC Unix), UDP-111 (RPC Unix PortMapper), UDP-123 (NTP), UDP-137 (NetBIOS Name), TCP-139 (NetBIOS samba), TCP-443 (HTTP SSL), TCP-445 (Microsoft DS) и TCP-631 (HTTP). Наиболее интересные обнаруженные данные представлены ниже.

Перейдём теперь к самой интересной части данного раздела – тестированию производительности хранилища с помощью утилиты Intel NASPT 1.7.1. Для тестирования производительности мы решили установить дополнительную 10GE сетевую карту, чтобы сетевая инфраструктура более не была узким местом в наших тестах. В качестве сетевой карты была выбрана Thecus C10GT с SFP+ модулем Gigalink GL-P03MM, которая была установлена и в тестовый ПК, и в хранилище. Карта C10GT не предназначена для работы с N8900 и не входит в список совместимых, так как размер карты не позволяет установить её внутрь корпуса, поэтому использовать её в промышленных решения не получится, хотя в тестовых целях нам она вполне подошла. Мы просто не закрывали крышку хранилища. В качестве дисков мы выбрали накопители Seagate ST2000DM001. Основные параметры нашего тестового стенда представлены ниже.

| Компонент | ПК |

| Материнская плата | ASUS Maximus IV Extreme-Z |

| Процессор | Intel Core i7 2600K 3.4 ГГц |

| Оперативная память | DDR3 PC3-10700 Corsair 16 Гбайт |

| Сетевая карта | Intel 82579V/82583V Thecus C10GT |

| Операционная система | Windows Server 2008 R2 Enterprise |

Как и всегда мы уменьшили объём доступной оперативной памяти до двух Гбайт в соответствии с рекомендациями Intel. Указанное уменьшение производилось с помощью утилиты msconfig. Если проводить тесты без такого уменьшения памяти, то эффект кеширования увеличит скорости в некоторых тестах (Content Creation, Office Productivity или DirectoryCopyToNAS) до значений в 300-1200 Мбайт/с, что не соответствует действительности.

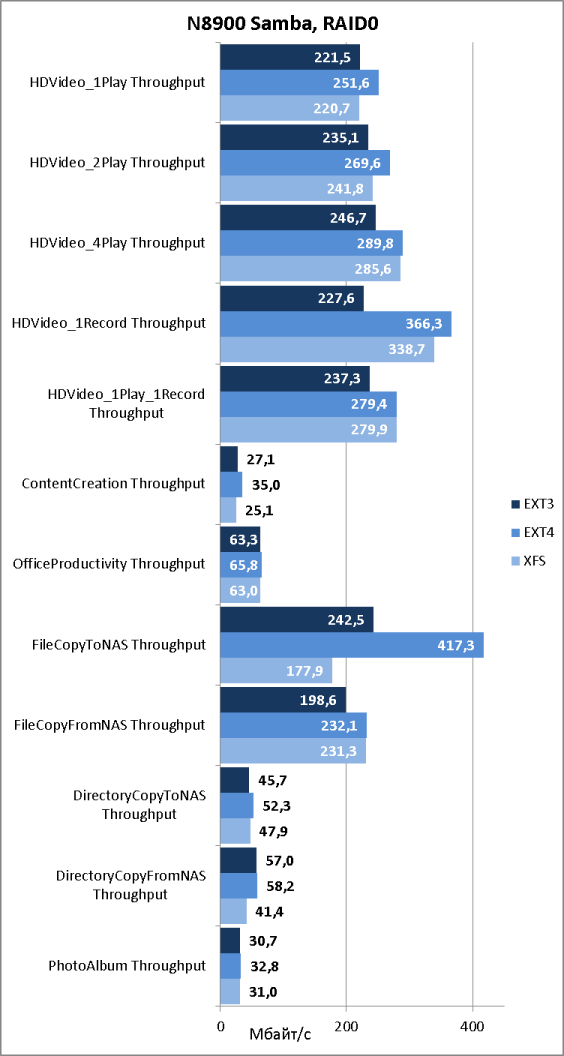

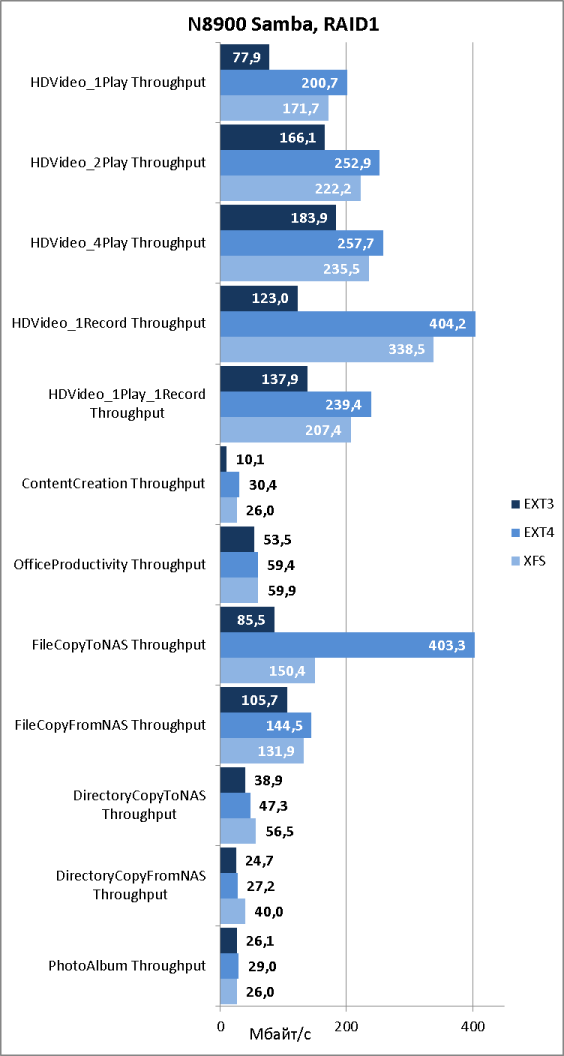

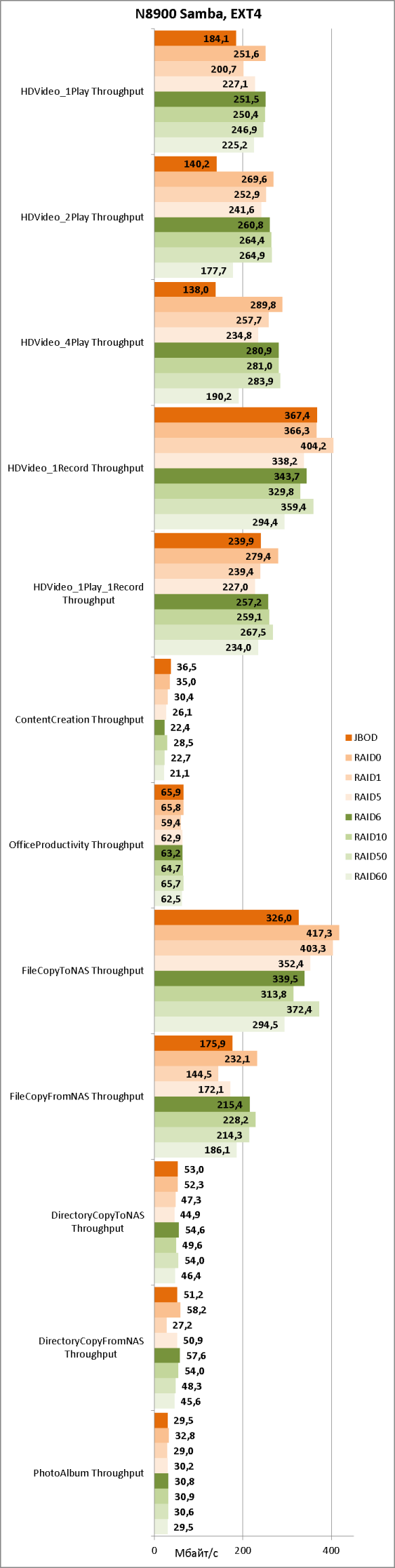

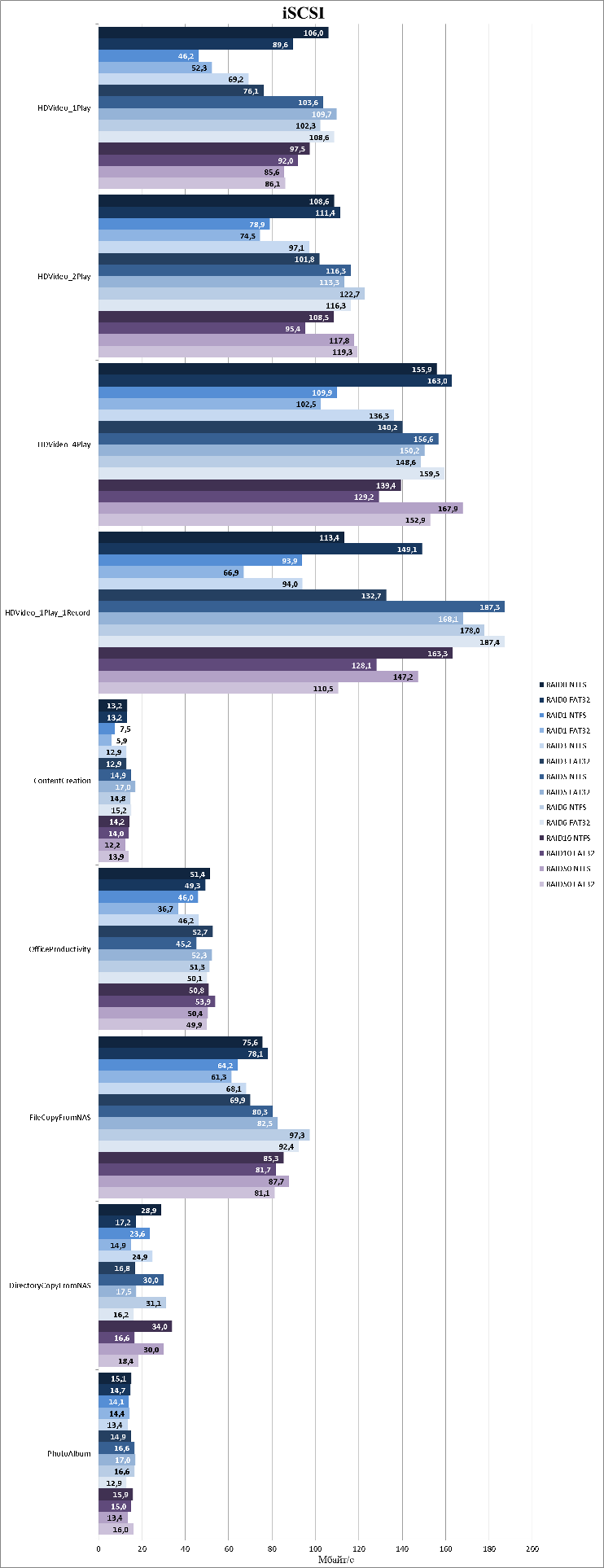

Мы решили установить, с какой файловой системой N8900 работает быстрее, для чего создавали массивы RAID0 и RAID1, которые последовательно форматировали в файловые системы EXT3, EXT4 и XFS. Подключение производилось с помощью Samba. По результатам было установлено, что для большей эффективности работы необходимо использовать файловую систему EXT4, поэтому все дальнейшие тесты были проведены с использованием EXT4.

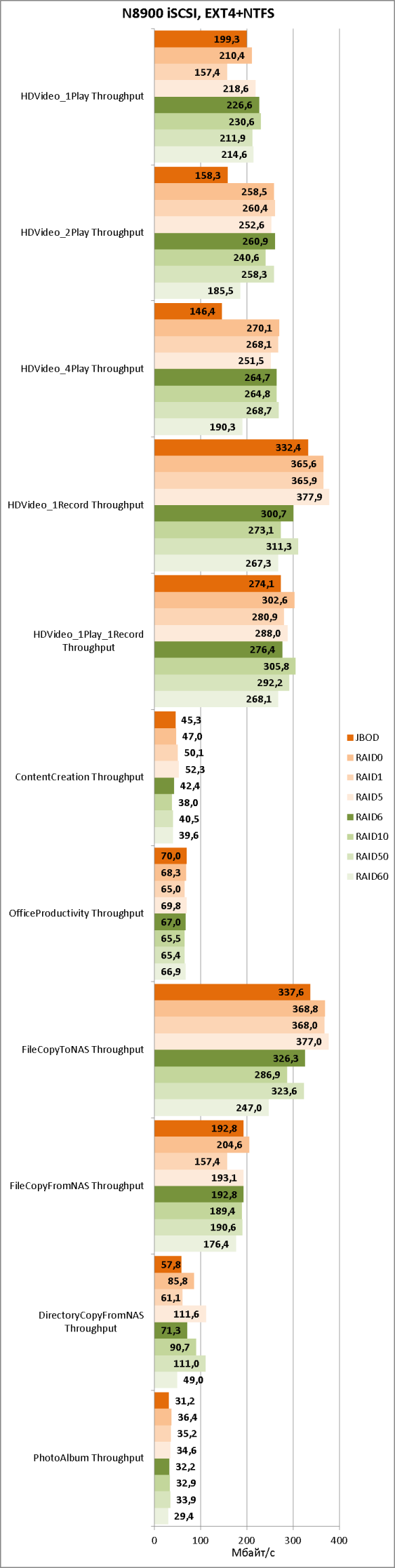

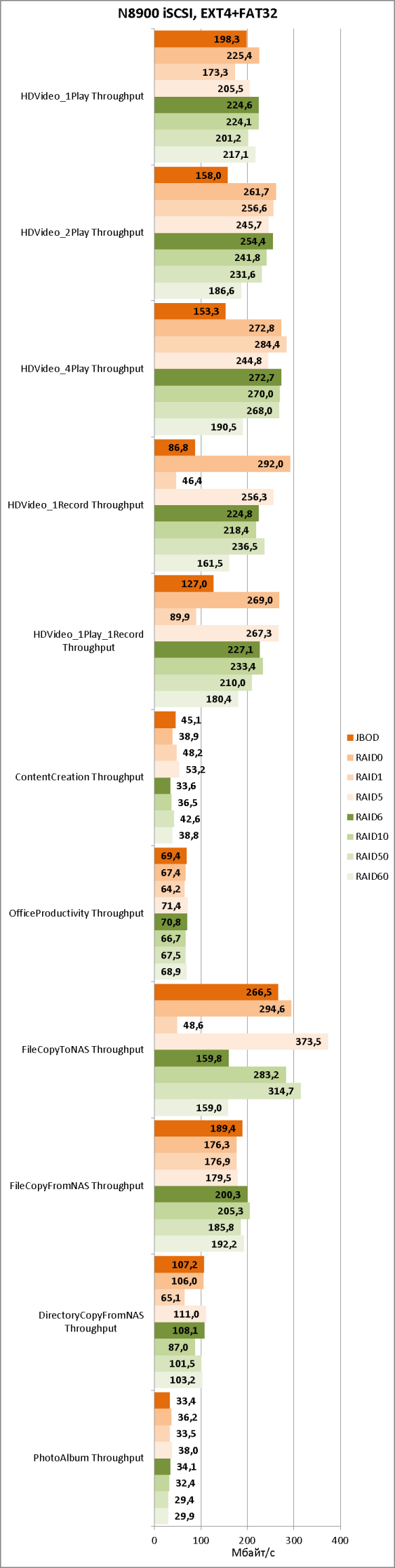

Для каждого типа RAID-массива мы провели тестирование скоростей доступа к данным при подключении с помощью Samba и iSCSI. Стоит отметить, что пользовательское устройство при этом нами форматировалось в файловые системы NTFS и FAT32.

Хотелось бы пояснить отсутствие теста «DirectoryCopyToNAS Throughput» при подключениях iSCSI. Мы считаем полученные значения неадекватными, поэтому и решили исключить указанные результаты, чтобы не смущать этим наших читателей. Также мы считаем себя обязанными указать на изменения, внесённые производителем в способ хранения данных блочного устройства iSCSI. В предыдущих моделях сетевых хранилищ Thecus делил доступный объём RAID-массива между основной файловой системой, областью для хранения iSCSI-данных. В N8900 основной раздел с одной из трёх файловых систем (EXT3, EXT4 или XFS) занимает всё доступное дисковое пространство. Данные iSCSI хранятся в виде одного большого файла в одной из папок, то есть производительность iSCSI будет зависеть не только от «пользовательской» файловой системы, но ещё и от того, как отформатирован раздел на RAID-массиве.

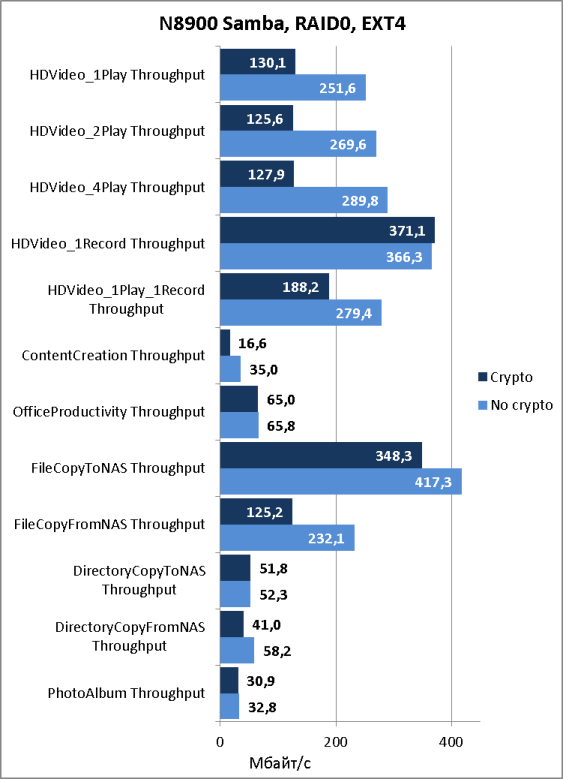

Не могли мы обойти стороной и возможность хранилища создавать зашифрованные дисковые массивы. На диаграмме ниже представлено сравнение скоростей доступа к данным, размещённым на открытом и защищённом массивах RAID0 с файловой системой EXT4.

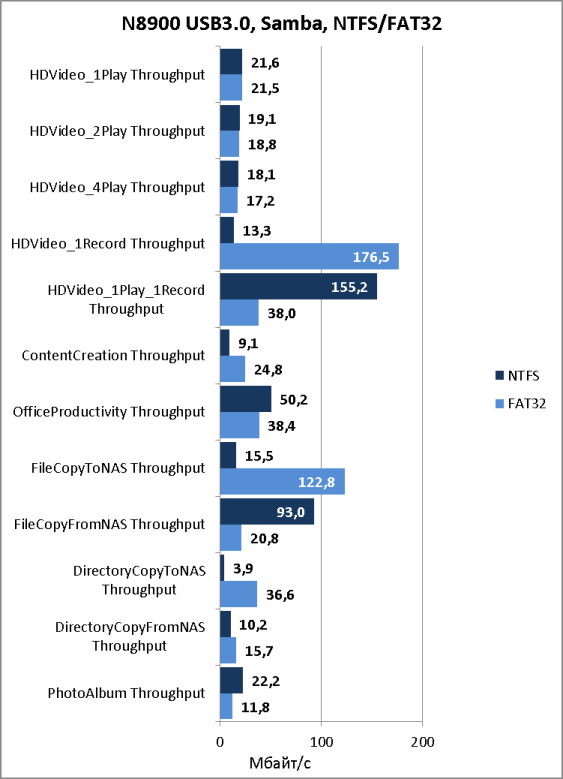

Thecus N8900 имеет два порта USB3.0 и позволяет увеличить их количество при необходимости. Мы решили провести тест скорости доступа с помощью Samba к внешнему жёсткому диску Transcend StoreJet 25M3 объёмом 750 Гбайт подключаемому через указанный интерфейс. Диск форматировался в две файловые системы: NTFS и FAT32.

Значительные скорости на диаграмме, вероятно, связаны с кэшированием данных хранилищем.

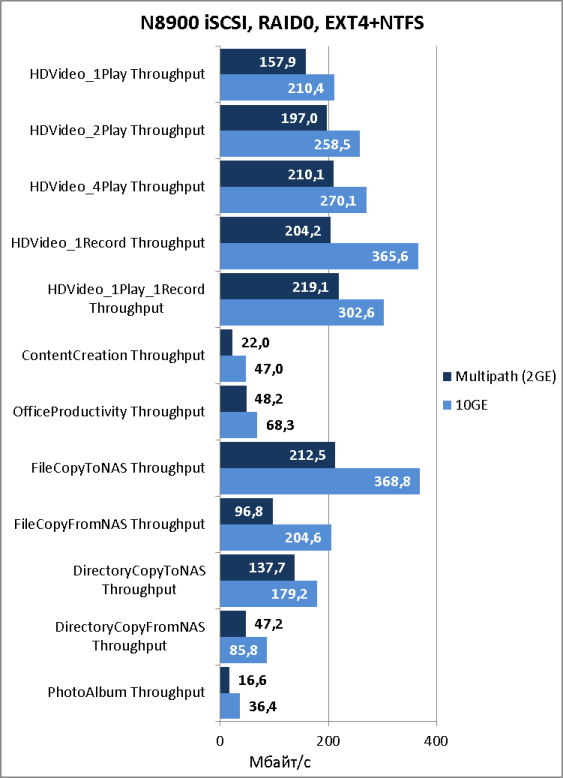

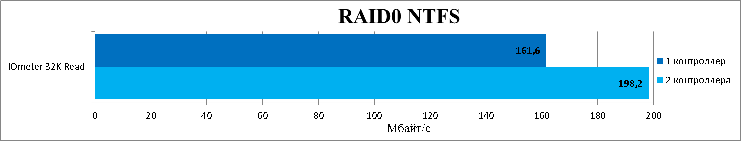

Все приведённые выше результаты мы получили при использовании дополнительной 10GE сетевой карты. Естественно, мы решили провести сравнение скоростей доступа при использовании подключения 10GE и двух гигабитных интерфейсов. Балансировку нагрузки между двумя гигабитными интерфейсами мы проводили с помощью функции iSCSI Multipath, которую мы уже применяли ранее в нашей тестовой лаборатории. Как видно из представленной ниже диаграммы, раскрыть весь потенциал N8900 можно только при 10GE подключении или же использовании более хитрых схем балансировки нагрузки.

На этом мы завершаем раздел тестирования, подведём итоги.

Заключение

Мы остались довольны протестированным сетевым хранилищем Thecus N8900. Это самая быстрая модель с восьмью дисками, которую мы когда-либо видели. Поддержка SATA и SAS дисков делает её ещё более интересным решением для использования в корпоративных сетях. Сильные стороны данного хранилища представлены ниже.

-

Высокие скорости доступа к данным.

-

Возможность установки дополнительных сетевых карт (в том числе и 10GE).

-

Поддержка SATA и SAS накопителей.

-

Возможность расширения функционала путём установки бесплатных дополнительных модулей.

-

Устойчивость к сетевым атакам.

-

Возможность агрегирования сетевых интерфейсов и объединения хранилищ в стек.

-

Наличие резервного блока питания.

-

Возможность резервирования всего устройства.

К сожалению, мы не можем не сказать и об обнаруженных недостатках устройства.

-

Перевод веб-интерфейса и сайта производителя произведён не полностью.

-

Неработоспособность модуля Access Guard.

На момент написания статьи средняя цена на Thecus N8900 без дисков в интернет-магазинах Москвы составляла 90000 рублей.

Автор и редакция благодарят компанию Тайле, официального дистрибьютора сетевого оборудования Thecus, за любезно предоставленное хранилище, а также цифровой супермаркет DNS – за SATA диски, использованные в тестировании.

HuaweiSymantec Oceanspace S2600

Обзор веб-интерфейса и Oceanspace ISM

Обзор интерфейса командной строки

Введение

На наших страницах уже не один раз появлялись обзоры сетевых хранилищ компаний ASUS, NETGEAR и Thecus, как в настольном, так и стоечном исполнениях, ориентированные на домашних пользователей и средние офисы. Эти компании являются признанными лидерами в производстве сетевого оборудования с многолетней историей. Однако сегодня мы хотим представить нашим читателям сетевое хранилище OceanSpace S2600 компании HuaweiSymantec, совершенно новой организации, созданной крупнейшими производителями программных и аппаратных решений – Huawei и Symantec. И хотя S2600 позиционируется как хранилище начального уровня, его исполнение и документация выше всяких похвал.

Внешний вид

HuaweiSymantec Oceanspace S2600 имеет стоечное исполнение и габаритные размеры 564*472*86 мм. Вместе с самим хранилищем поставляется целый ряд дополнительных принадлежностей: руководства, программное обеспечение, лицензии, стяжки и хомуты, перчатки, наклейки, рельсы, винты, комплект кабелей.

На передней панели размещаются двенадцать дисковых корзин и световые индикаторы работы устройства и дисков. Стоит отметить, что диски от 0 до 3 особенные (coffer), - даже при пропадании питания на всём устройстве, питание этих дисков не прекращается для того, чтобы на них можно было сохранить конфигурационную информацию, кэш и так далее.

Верхняя панель ничем не примечательна, здесь размещается лишь одна наклейка с информацией об установке модулей.

Обратимся к задней панели хранилища, где расположены один или два управляющих модуля и два разъёма для подключения питания, по одному на блок. Модулей управления существует несколько версий, отличающихся друг от друга портами передачи данных. В нашем случае присутствовали четыре порта Gigabit Ethernet для iSCSI-подключений. Кроме этого здесь же находится сетевой и консольный порты для внеполосного управления хранилищем, разъём для подключения к управляемому ИБП, утопленная кнопка сброса настроек и кнопка отключения звуков, индикаторы работы модуля, а также разъём для подключения дополнительных дисковых полок. Всего может быть подключено до семи полок с дисками.

Изучим теперь более подробно аппаратную основу устройства.

Аппаратная платформа

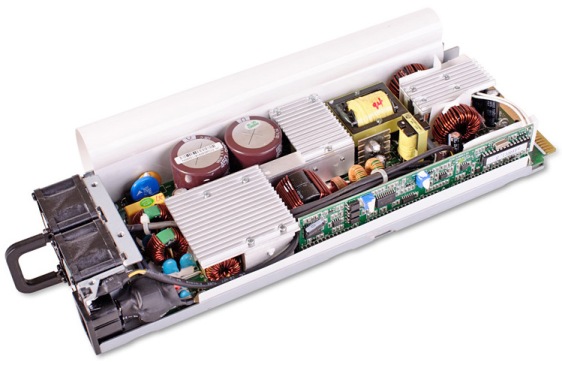

Сетевое хранилище S2600 имеет модульное строение и может содержать два управляющих и вентиляторных блока, а также два блока питания, - все основные элементы задублированы для обеспечения отказоустойчивости.

Блок вентиляторов больше похож на мощную видеокарту в металлическом корпусе с двумя вентиляторами.

Модель блока питания AD701M12-2M1 произведена компанией VAPEL и совпадает по размерам с вентиляторным блоком, имеет два вентилятора 40*40*28 мм с внешней стороны. Максимальная выдаваемая мощность – 700 Ватт, хотя по заявлению производителя устройству требуется не более 340 Ватт.

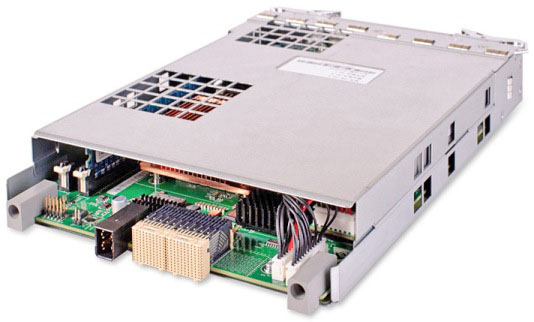

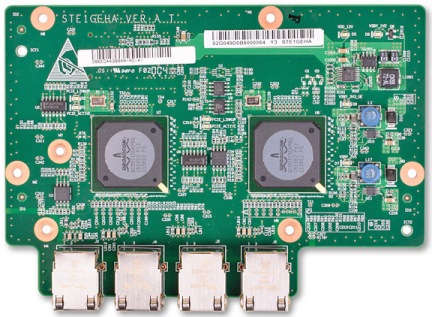

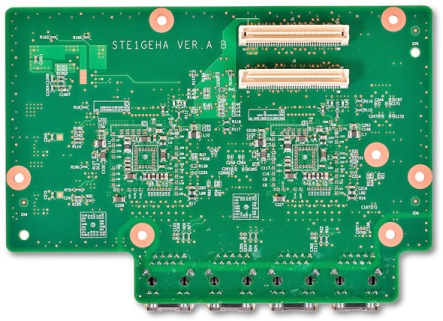

Заглянем теперь внутрь управляющего модуля, состоящего из нескольких печатных плат.

На основной плате STE1SCUA присутствуют два слота для оперативной памяти, один из которых занят модулем PC2-5300E-555 RAMAXEL RML1531MH48D8F-667A объёмом 2 Гбайта.

Большинство элементов платы размещено с одной стороны, исключение составляет модуль оперативной памяти Cypress CY62167DV30LL.

Функции центрального процессора выполняет AMD Athlon 64 ADS3100IAR4DR в сокете AM2. Четыре других крупных чипа, к сожалению, скрыты под чёрными радиаторами без вентиляторов. Также на плате присутствуют два модуля флеш-памяти Spansion S29AL016D70TFI01 по 2 Мбайта каждый и один модуль JS28F320 с объёмом 4 Мбайта, два контроллера Fast Ethernet Intel 82551QM, одна ПЛИС Lattice LCMXO2280C, а также контроллер ввода/вывода SMSC LPC47S457.

Модуль флеш-памяти 512 Мбайт Samsung K9WAG08U1B вместе с контроллером Cypress CY7C68023 вынесены на отдельную плату.

Четыре медных гигабитных порта iSCSI вынесены на отдельную плату STE1GEHA, построенную на двух чипах Broadcom BCM5715CKPBG.

Перейдём теперь к рассмотрению программной составляющей.

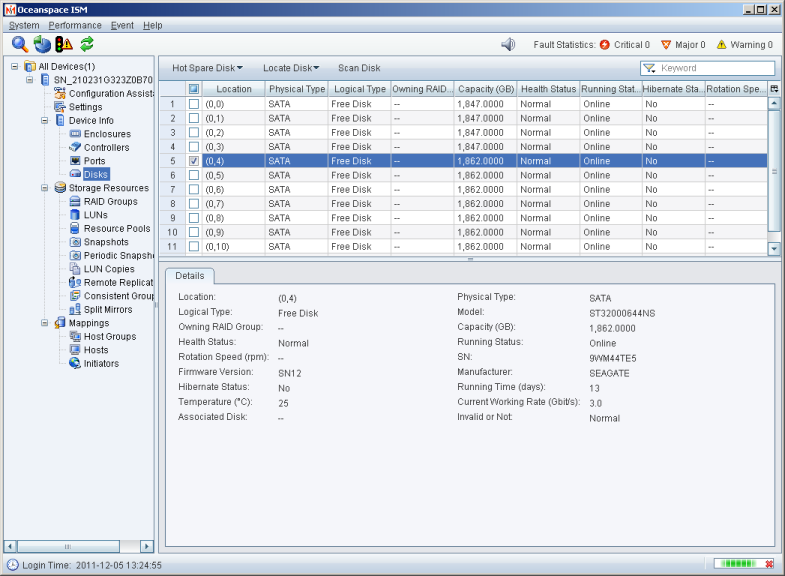

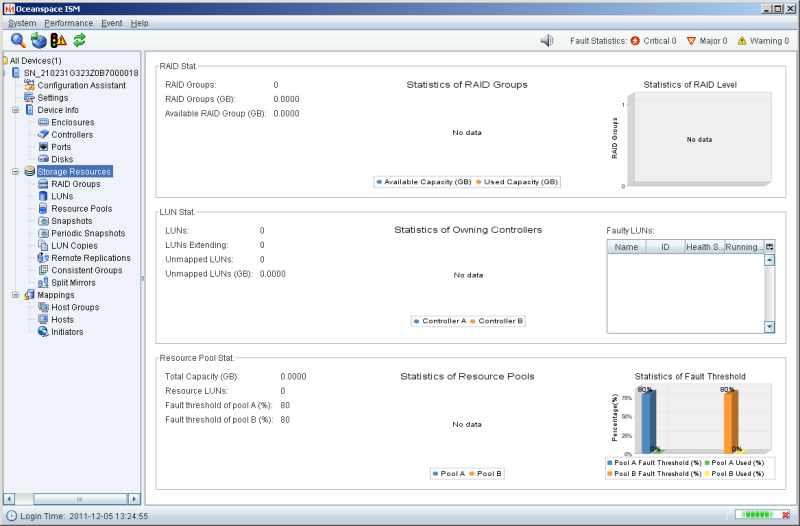

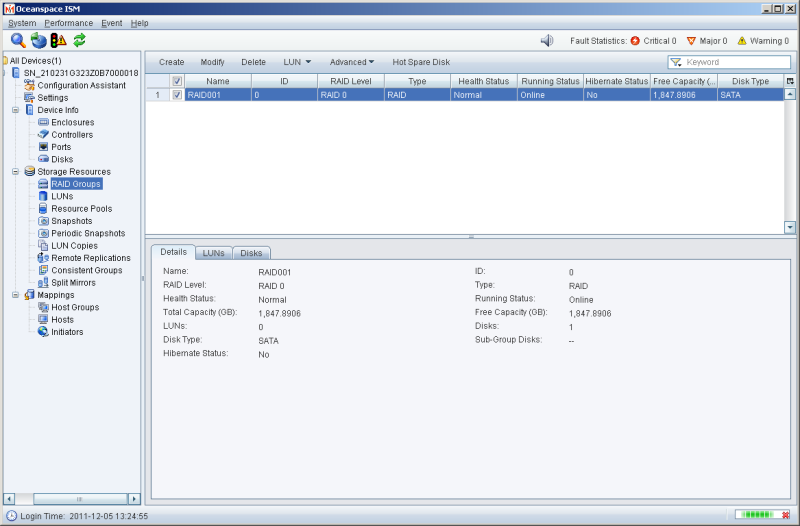

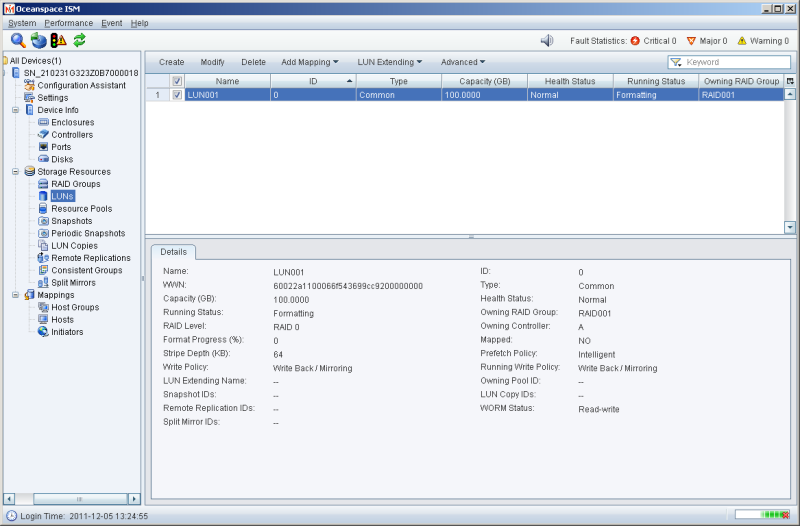

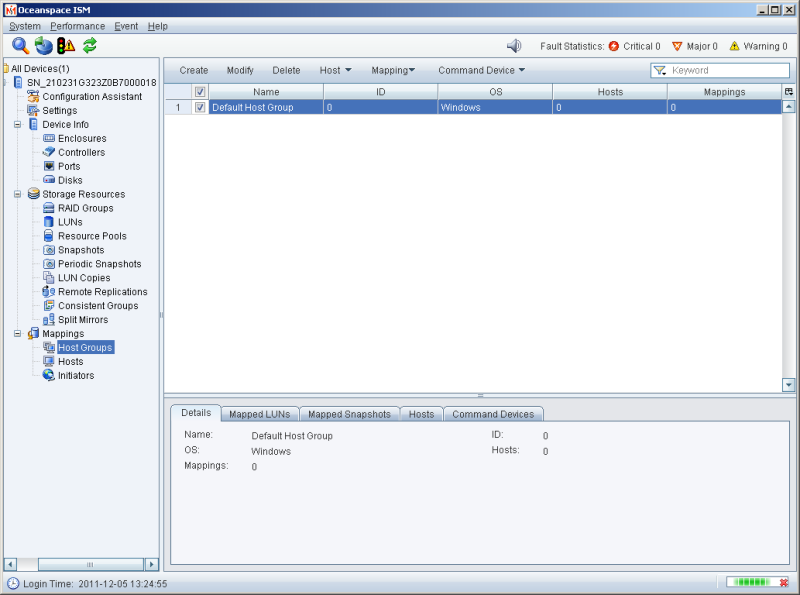

Обзор веб-интерфейса и Oceanspace ISM

Доступ к веб-интерфейсу хранилища возможен с помощью браузера по одному из двух стандартных IP-адресов: 192.168.128.101 или 192.168.128.102, первый из которых отвечает за левый управляющий модуль, а второй – за правый. После обращение к стартовой страничке хранилища администратору необходимо установить специальное приложение Oceanspace ISM для управления устройством. К сожалению, интерфейс Oceanspace ISM доступен только на двух языках: английском и китайском.

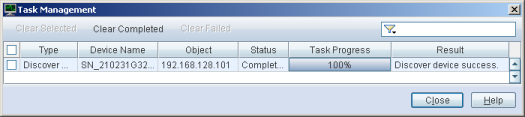

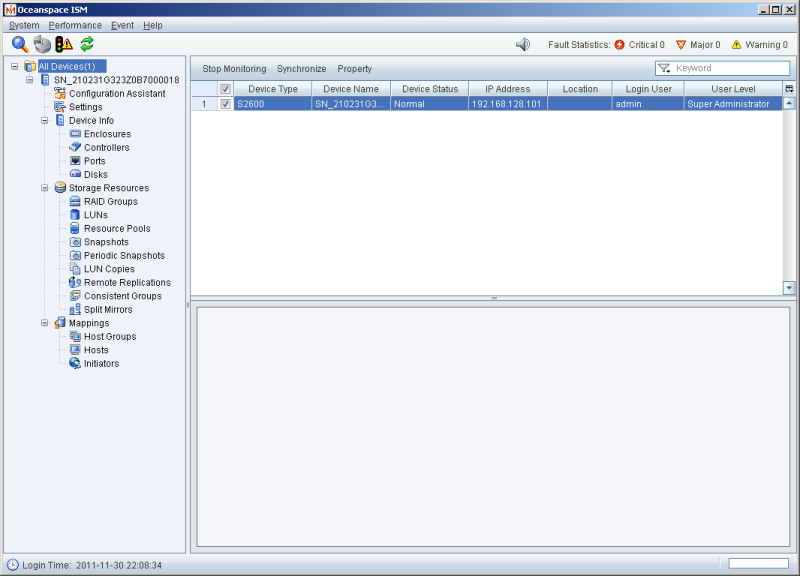

Сразу после запуска системы управления хранилищами HuaweiSymantec необходимо произвести обнаружение доступных для управления устройств, для чего требуется обратиться к пункту Discovery Device меню System, где указать логин и пароль, а также способ обнаружения хранилищ. Логин и пароль по умолчанию равны admin и 123456 соответственно.

Сразу после обнаружения S2600 появляется в списке устройств в левой части Oceanspace ISM, теперь можно приступать непосредственно к управлению им. Мы не станем рассматривать все возможности управляющей утилиты, однако остановимся на наиболее интересных на наш взгляд возможностях.

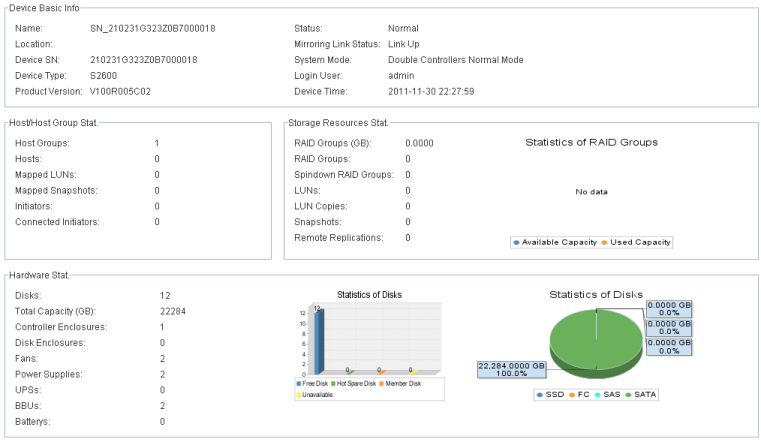

Краткую информацию о самом устройстве можно получить, если выбрать группу самого устройства.

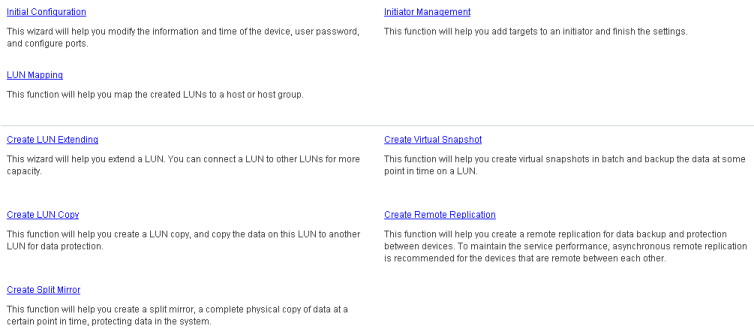

С помощью мастеров, расположенных в пункте Configuration Assistant администратор может быстро выполнить некоторые стандартные задачи по управлению сетевым хранилищем.

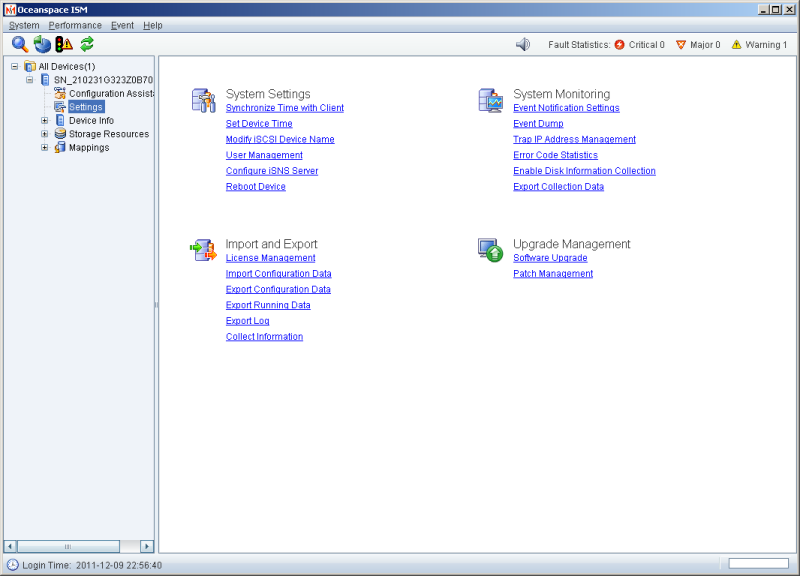

Изменение системных настроек, управление системой мониторинга, обновление микропрограммного обеспечения, а также операции импорта и экспорта настроек, лицензий и журнальной информации производятся с помощью подпунктов пункта Settings. Так как S2600 допускает только подключения по протоколу iSCSI, то работа с Active Directory не поддерживается, то есть используется только локальная база пользователей и их прав.

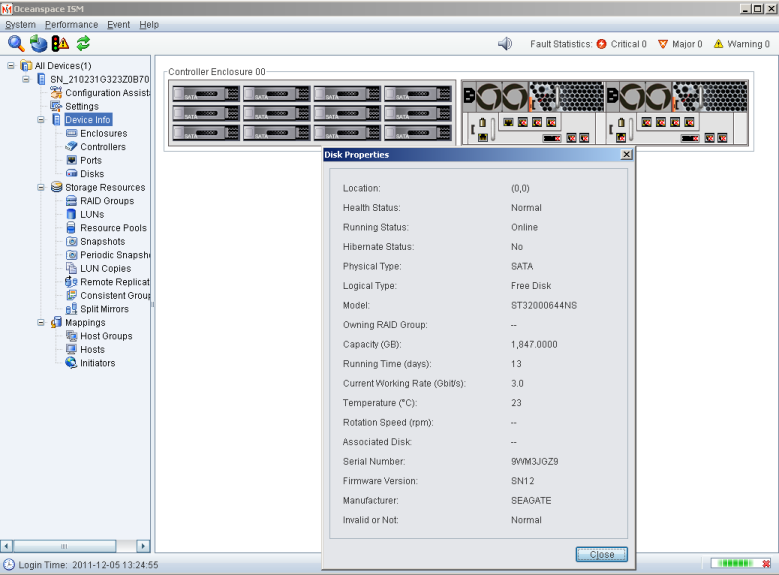

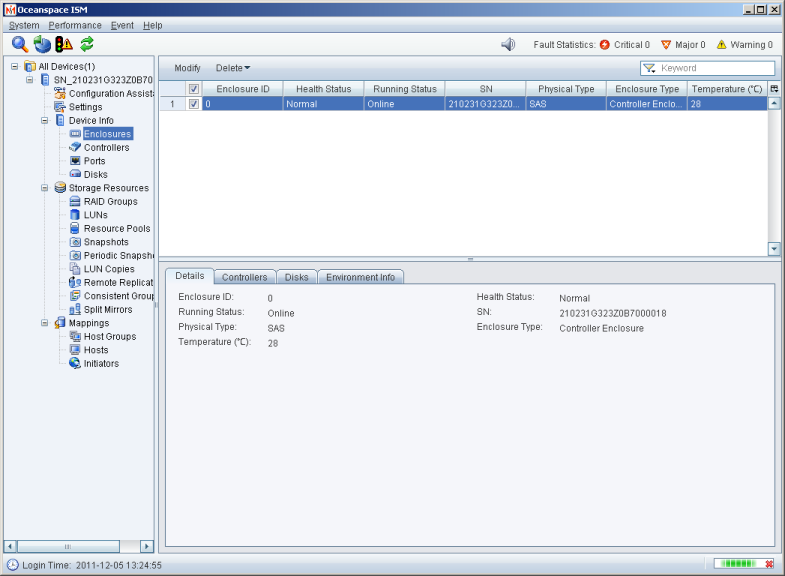

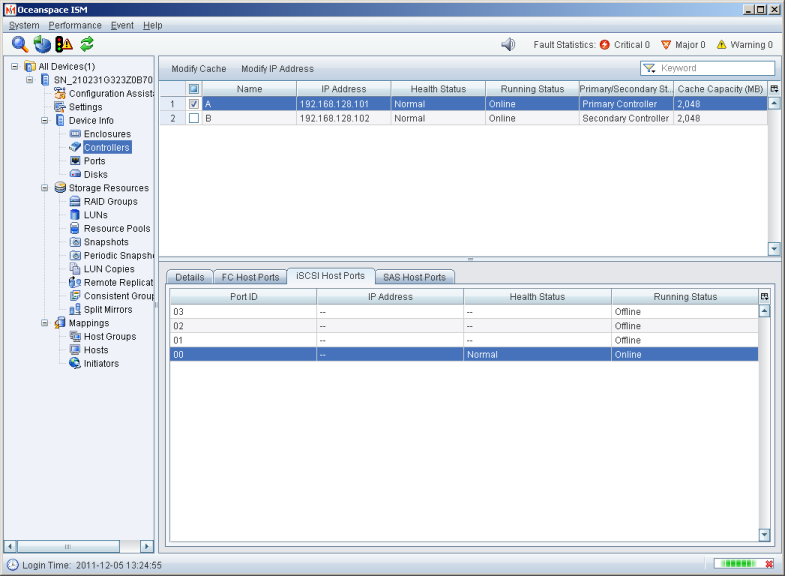

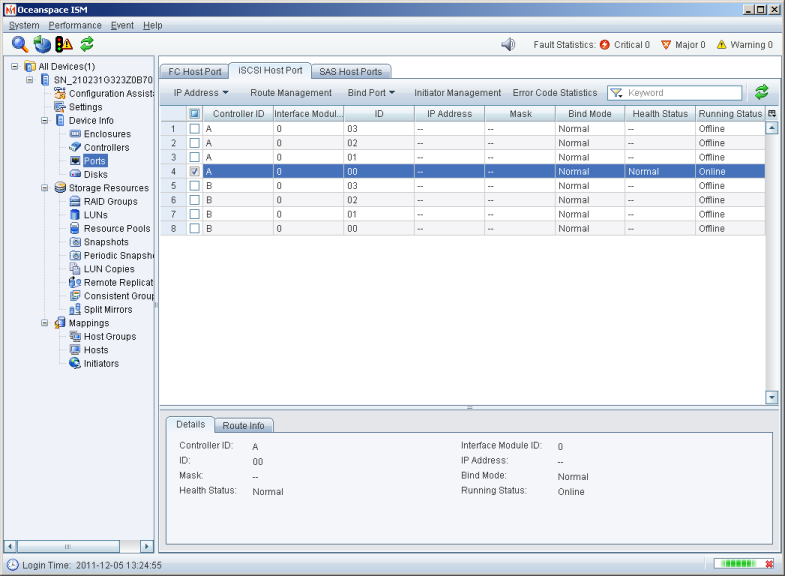

С помощью самой группы Device Info и её подпунктов администратор может получить информацию о состоянии дисков, модулей питания и вентиляторных блоков, портов управления и передачи данных.

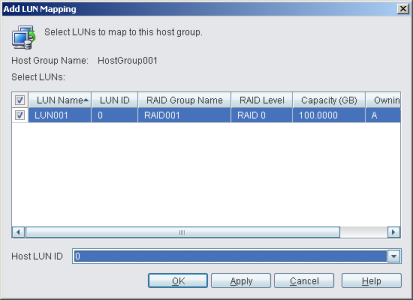

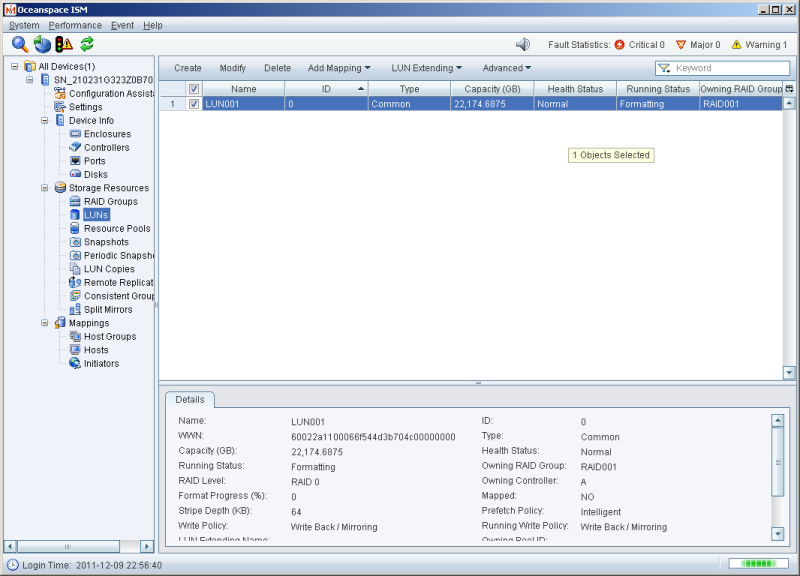

Группа Storage Resources предназначена для создания управления RIAD-массивами и дисковыми устройствами (LUN), создания ресурсных пулов и мгновенных снимков хранимых данных, удалённой репликации и копирования LUN.

Для сопоставления определённых LUN хостам или их группам предназначены подпункты группы Mapping.

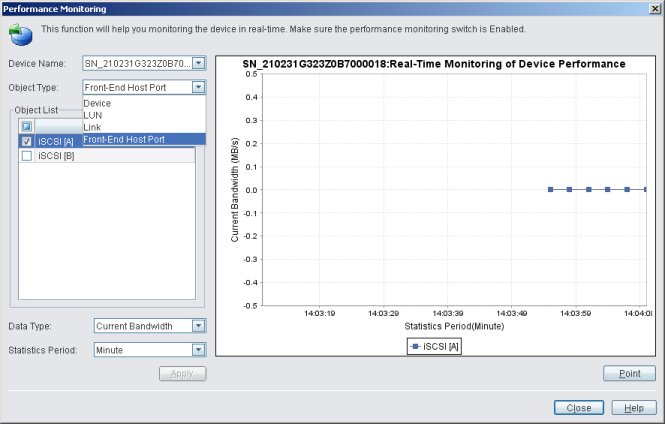

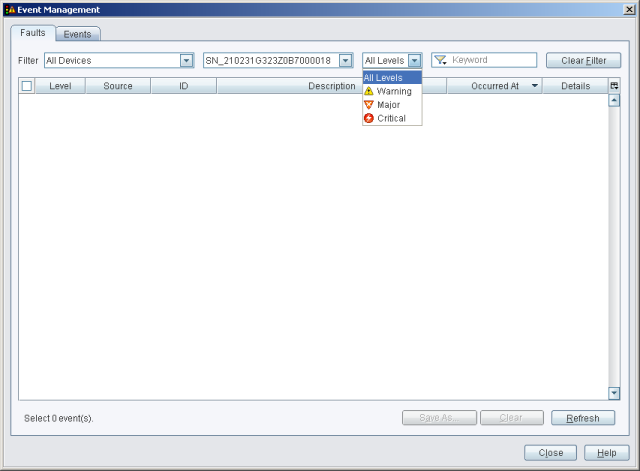

Кроме уже описанных возможностей Oceanspace ISM позволяет производить удалённый мониторинг производительности различных подсистем хранилища, для чего требуется обратиться к пунктам меню Performance, а также управлять реакцией системы на возникновение тех или иных событий – пункты меню Event.

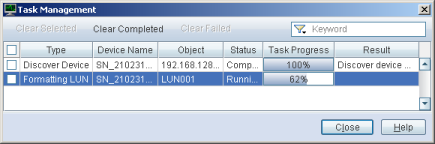

Все производимые с S2600 действия можно просмотреть в пункте Task Management меню System.

Краткий обзор возможностей Oceanspace ISM – системы управления сетевыми хранилищами HuaweiSymantec на этом завершается. Перейдём к изучению функционала командной строки устройства.

Обзор интерфейса командной строки

Доступ к командной строке S2600 можно получить с помощью консольного порта или SSH и порта управления. Мы использовали утилиту PuTTY 0.6 для работы командной строкой хранилища. При входе запрашивается логин и пароль, которые такие же, которые мы использовали при работе с утилитой ISM. После ввода корректных учётных данных администратору выводится сообщение с краткой информацией об устройстве.

login as: admin

Using keyboard-interactive authentication.

Password:

--------------------- Welcome ----------------------

-----------------System Information-----------------

| System Name | SN_210231G323Z0B7000018 |

| Device Model | Oceanspace S2600 |

| Current System Mode | Double Controllers Normal|

| Mirror Path | Normal |

| Location | |

| System Time | 2012-01-10 21:33:15 UTC |

| Device Serial Number | 210231G323Z0B7000018 |

| Product Version | V100R005C02 |

----------------------------------------------------

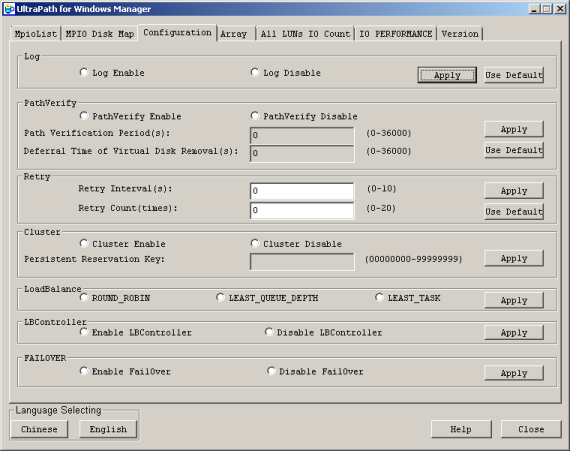

Командная строка S2600 может находиться в одном из трёх режимов: нормальном, защиты от сбоев или в режиме обновления, а пользователю присваивается один из трёх уровней доступа: супер администратора, администратора или пользователя с правами только на чтение. Интерфейс командной строки может предлагать варианты команды по нескольким введённым символам, для этого требуется дважды быстро нажать кнопку Tab. С помощью команд администратор может просматривать и изменять параметры работы Oceanspace, управлять хранилищем и поддерживать его в работоспособном состоянии. Все команды можно разделить на шесть групп: базовые, управление пользователями, системные, аппаратные, сервисные и аварийные. Мы не станем подробно изучать все возможности командной строки устройства, потому что они дублируют возможности утилиты ISM, но покажем некоторые из них. Например, для просмотра и изменения IP-адреса порта управления предназначены команды showctrlip и chgctrlip.

admin:/>showctrlip

Controller IP Address Subnet Mask Gateway MAC Address

A 192.168.128.101 255.255.255.0 0.0.0.0 08:19:a6:9b:a8:1f

B 192.168.128.102 255.255.255.0 0.0.0.0 08:19:a6:9b:a8:31

Справку по каждой команде можно получить с помощью вызова help –c commandname.

admin:/>help -c showctrlip

SHOWCTRLIP(1) User Commands SHOWCTRLIP(1)

NAME

showctrlip

SYNOPSIS

showctrlip [-c controller ID]

DESCRIPTION

The showctrlip command displays the IP address of the controller(s).

OPTIONS

-c controller ID

Specifies the ID of the controller.

The controller ID can be a or b.

If c is not specified, the CLI reports on the IP addresses of all controllers.

COPYRIGHT

All rights reserved (C), 2008--2012 Huawei Symantec Technologies Co., Ltd.

SEPTEMBER 2008 SHOWCTRLIP(1)

Управление пользователя производится с помощью вызовов adduser, chgpasswd, resetpasswd, chguserlevel, deluser, showuser.

admin:/>showuser

=====================================

User Information

-------------------------------------

User Name | admin

Level | Super Administrator

Status | Online

Create time | 2011-11-24 20:19:23

=====================================

Информацию о производителе, модели, версии прошивки можно получить с помощью системных команд showsys, showsesversion, showmanufactory, showctrlinfo и showallver.

admin:/>showsys

======================================================================================

System Information

--------------------------------------------------------------------------------------

System Name | SN_210231G323Z0B7000018

Device Model | Oceanspace S2600

Current System Mode | Double Controllers Normal

Mirror Path | Normal

Location |

System Time | 2012-01-10 21:58:20 UTC

Device Serial Number | 210231G323Z0B7000018

Product Version | V100R005C02

iSCSI Device Name | iqn.2006-08.com.huaweisymantec:oceanspace:21000022a1066f54:

======================================================================================

admin:/>showsesversion

Subrack ID Board ID Version

0 0 040

0 1 040

admin:/>showmanufactory

============================

Topo Information

----------------------------

Vendor | Huawei Symantec

Brand | Oceanspace

============================

admin:/>showctrlinfo

===============================================

Controller Information

-----------------------------------------------

Controller | A

CPU Utility(%) | 7

Primary/Secondary Status | Primary

IP Address for Management | 192.168.128.101

Running Status | Normal

Software Version | 1.04.05.125.T02

===============================================

===============================================

Controller Information

-----------------------------------------------

Controller | B

CPU Utility(%) | 3

Primary/Secondary Status | Secondary

IP Address for Management | 192.168.128.102

Running Status | Normal

Software Version | 1.04.05.125.T02

===============================================

admin:/>showallver

==================================

Software Version:

----------------------------------

Controller Software Version

----------------------------------

A 1.04.05.125.T02

B 1.04.05.125.T02

==================================

=========================

Product Version

-------------------------

Version | V100R005C02

=========================

=====================================

SES Version

-------------------------------------

Subrack ID Board ID Version

-------------------------------------

0 0 040

0 1 040

=====================================

===============================

Logic Version

-------------------------------

Controller Logic Version

-------------------------------

A 330T03

B 330T03

===============================

==========================================================

SAS Version

----------------------------------------------------------

Controller Port Id Mode Firmware Version

----------------------------------------------------------

A 02 Initiator 010

B 02 Initiator 010

==========================================================

Команды управления аппаратной платформой работают с жёсткими дисками, дисковыми массивами, оптическими передатчиками, контроллерами, портовыми модулями и модулями расширений. Также можно получить информацию о температуре, напряжении, источниках питания и батареях, вентиляторах.

admin:/>showctrlboard

====================================================

ControlBoard Information

----------------------------------------------------

Controller ID | A

Type | SAS Controller Board

Status | Normal

Logic Version | 330T03

PCB Version | STE1SCUA VER C

BIOS Version | 05.02.03.T01

Electronic Label | [Board Properties]

| BoardType=STE1MCONS

| BarCode=03G015Z0B5002312

| Item=0303G015

| Description=Main Control Unit

| Manufactured=2011-05-28

| VendorName=HS

| IssueNumber=00

| CLEICode=

| BOM=

====================================================

====================================================

ControlBoard Information

----------------------------------------------------

Controller ID | B

Type | SAS Controller Board

Status | Normal

Logic Version | 330T03

PCB Version | STE1SCUA VER C

BIOS Version | 05.02.03.T01

Electronic Label | [Board Properties]

| BoardType=STE1MCONS

| BarCode=03G015Z0B5002383

| Item=0303G015

| Description=Main Control Unit

| Manufactured=2011-05-28

| VendorName=HS

| IssueNumber=00

| CLEICode=

| BOM=

====================================================

admin:/>showinterface

Controller ID Interface ID Type Status PCB Version Electronic Label

A 0 4 GE Host Interface Port Card Normal STE1GEHA VER A [Board Properties]

BoardType=STE1GEHA

BarCode=02G049D0B6000064

Item=0302G049

Description=GE Host interface card

Manufactured=2011-06-21

VendorName=HS

IssueNumber=00

CLEICode=

BOM=

B 0 4 GE Host Interface Port Card Normal STE1GEHA VER A [Board Properties]

BoardType=STE1GEHA

BarCode=02G049D0B6000023

Item=0302G049

Description=GE Host interface card

Manufactured=2011-06-22

VendorName=HS

IssueNumber=00

CLEICode=

BOM=

admin:/>showtemperature -t 1

Controller board temperature information:

CPU(Celsius) Entrance(Celsius) Board(Celsius) Board(Celsius)

34 35 31 39

admin:/>showvoltage -t 1