Reviews

Коммутатор уровня доступа QTECH QSW-2800

Введение

Когда к нам обратилась компания QTECH и предложила для тестирования их L2 коммутатор уровня доступа мы ожидали получить устройство с функциональностью обычного небольшого Smart-коммутатора для организации локальных сетей в офисах небольших компаний, либо тех операторов связи, которые решили заменить своё оконечное неуправляемое оборудование на что-то более современное и управляемое. Однако нас ожидал приятный сюрприз – QTECH QSW-2800-26T-AC обладает целым рядом интересных возможностей, обычно не встречающихся у коммутаторов уровня доступа, что существенно расширяет область его применения, а cisco-like интерфейс командной строки позволит сетевым инженерам, знакомым с продукцией одноимённой фирмы, без труда освоить возможности обсуждаемой модели.

Внешний вид

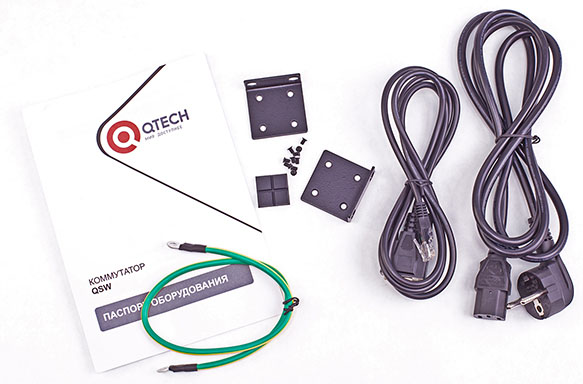

Коммутатор QTECH QSW-2800-26T-AC может быть размещён на столе, либо же монтирован в 19” телекоммуникационную стойку. Геометрические размеры металлического параллелепипеда корпуса составляют 440х175х43 мм (без учёта «ушей»).

На лицевой панели расположены 24 медных FE-порта, а также два комбинированных порта для работы в сетях Gigabit Ethernet. Каждый из комбинированных портов может работать (естественно, не одновременно) как с медным, так и с оптическим подключением, для реализации последнего требуется ещё дополнительно установить соответствующий SFP-модуль. Выбор активного порта производится автоматически в соответствии с предпочтениями, задаваемыми при настройке коммутатора. Также здесь присутствуют световые индикаторы работы устройства и состояния портов, консольный порт для внеполосного управления и наклейка, сообщающая модель устройства.

Верхняя и нижняя поверхности устройства ничем не примечательны, кроме, разве что, наклейки с краткой информацией об устройстве да посадочных площадок для четырёх резиновых ножек.

Боковые панели QSW-2800-26T-AC несут на себе вентиляционную решётку для пассивного охлаждения коммутатора.

На задней поверхности располагается разъём для подключения питания, а также винт для организации заземления корпуса коммутатора.

Внешний осмотр мы на этом завершаем, заглянем теперь внутрь устройства.

Аппаратная платформа

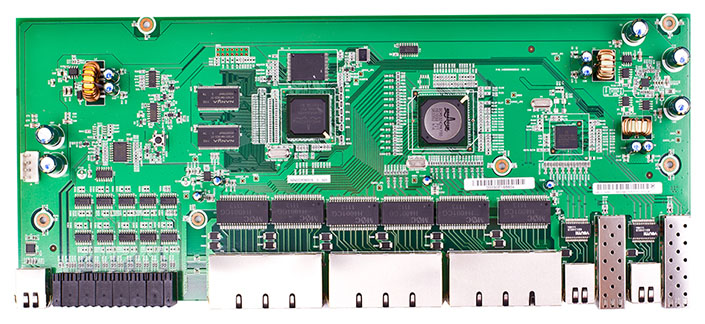

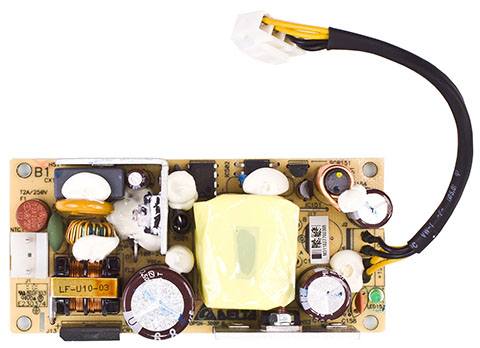

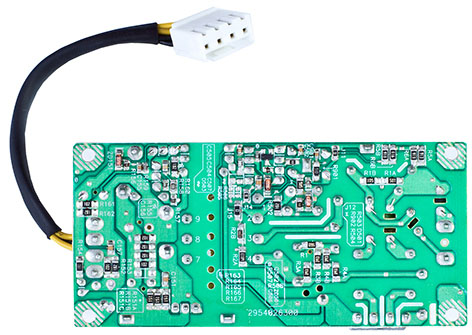

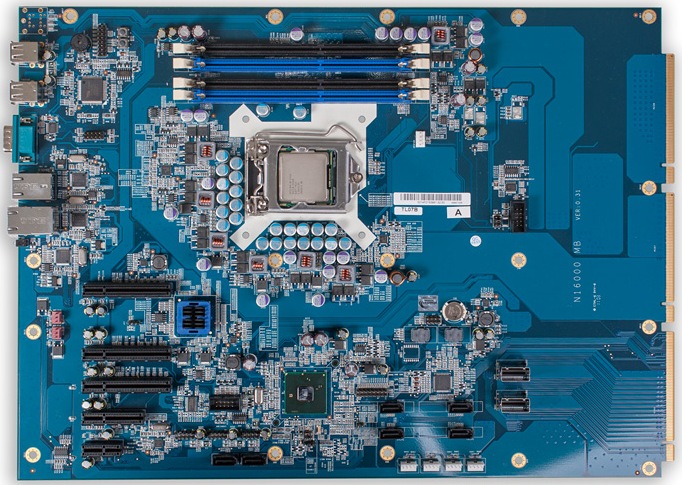

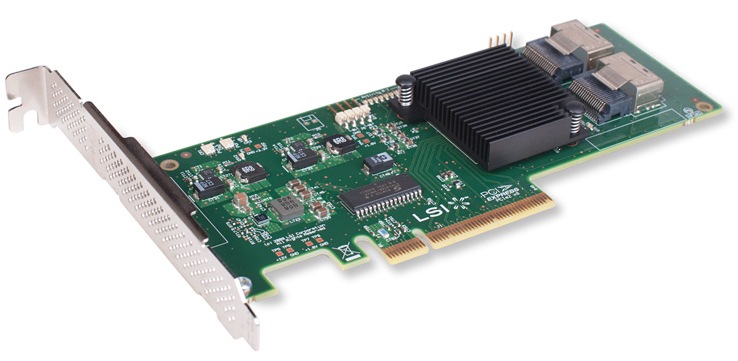

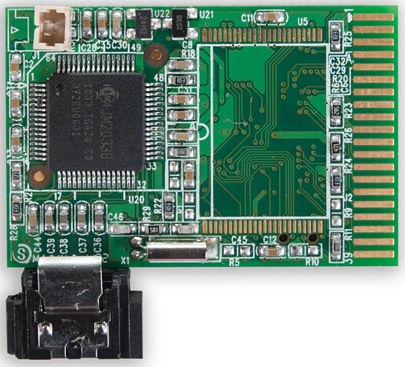

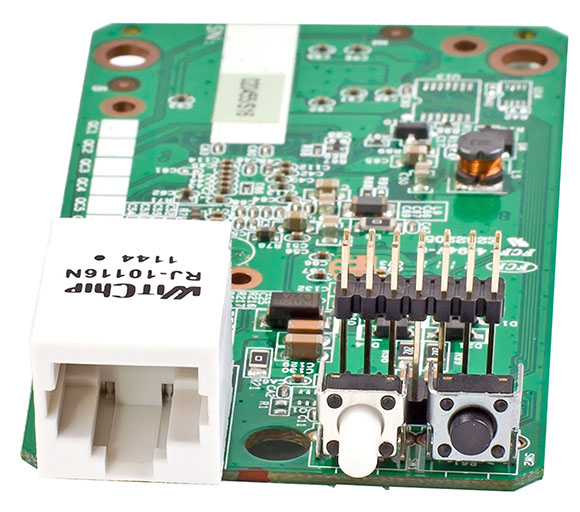

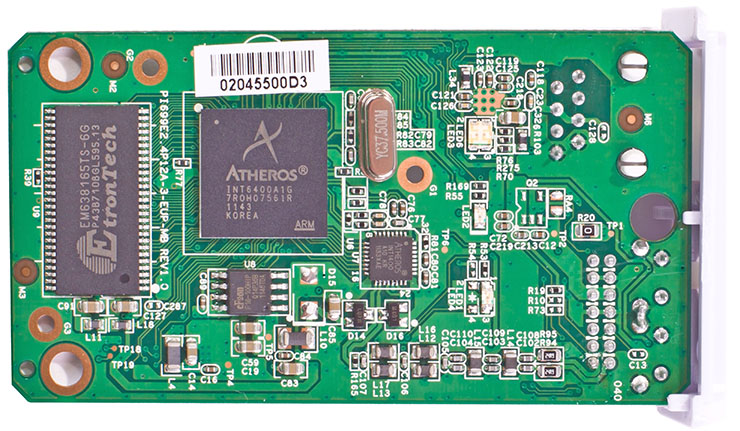

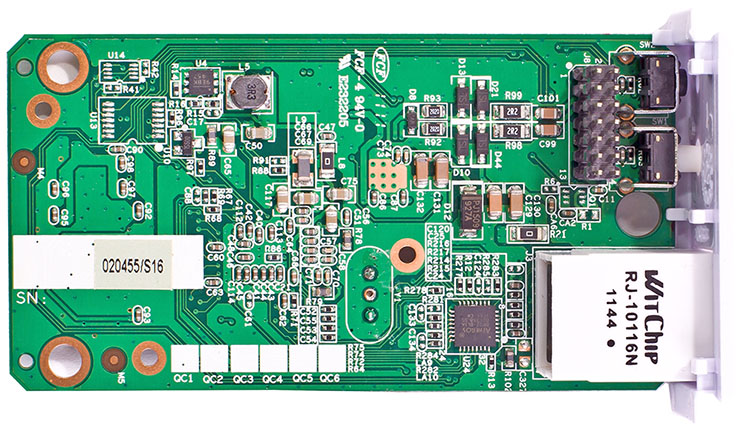

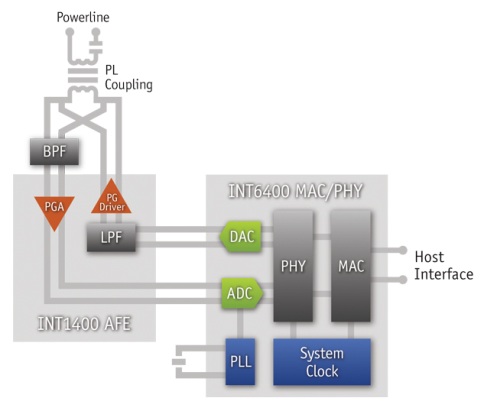

Внутри модель QSW-2800-26T-AC представлена двумя текстолитовыми платами: внутренним блоком питания и основной платой коммутатора.

На основной плате все важные элементы расположены с одной стороны.

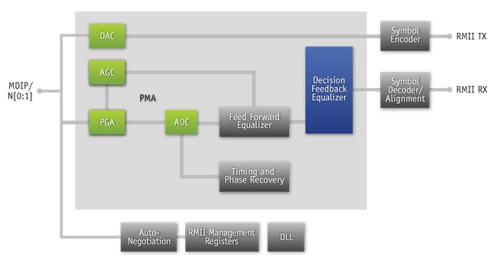

Функции центрального процессора выполняет Broadcom BCM5836KPBG. Поддержку гигабитных портов обеспечивает чип Broadcom BCM5482SA. Два модуля DDR Nanya NT5DS16M16CS-5T по 32 Мбайта обеспечивают коммутатор 64 Мбайтами оперативной памяти. Рассматриваемая модель обладает также 8 Мбайтами флеш-памяти на чипе Intel JS28F640J3D-75. Под чёрным радиатором средних размеров скрывается модуль управляемого коммутатора Broadcom BCM53242MKPBG, имеющий 24 FE-порта и 2 порта GE.

Изучим теперь возможности программной составляющей коммутатора.

Обновление прошивки

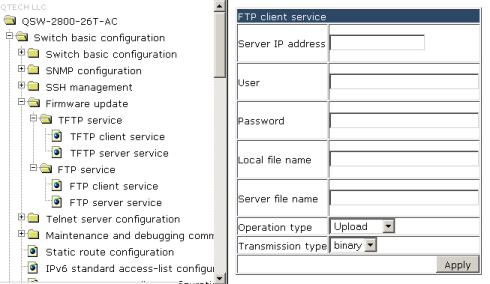

Смена версии микропрограммного обеспечения может производиться несколькими различными способами, характерными для оборудования уровня Enterprise. Коммутатор QTECH QSW-2800-26T-AC может выполнять функции клиента и сервера протоколов FTP и TFTP, с помощью которых происходит передача микропрограммного обеспечения на устройство. Прошивка состоит из двух частей: загрузчика (boot.rom) и основного сжатого образа с операционной системой и утилитами (nos.img).

QSW-2800-26T-AC(config)#tftp-server ?

enable Enable Tftp Server

retransmission-number Retransmission Times config

transmission-timeout Time out config

QSW-2800-26T-AC(config)#tftp-server enable

tftp server has started

QSW-2800-26T-AC(config)#ftp-server ?

enable Enable Ftp Server

timeout Time out config

QSW-2800-26T-AC(config)#ftp-server enable ?

<cr>

QSW-2800-26T-AC(config)#ftp-server enable

ftp server has worked...

QSW-2800-26T-AC(config)#ip ftp ?

username UserName

QSW-2800-26T-AC(config)#ip ftp username ?

WORD User name <1-32> character

QSW-2800-26T-AC(config)#ip ftp username

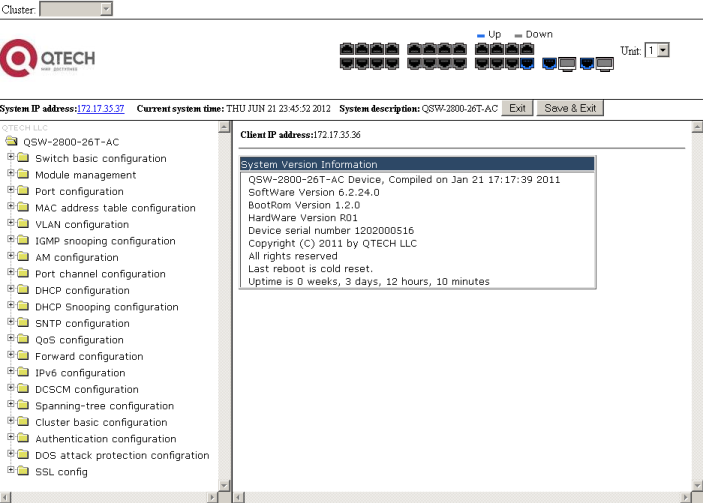

Получить новую версию микропрограммного обеспечения можно на FTP-сервере производителя, либо путём отправки запроса в техническую поддержку. Информация о прошивке, с которой мы получили коммутатор, представлена ниже.

QSW-2800-26T-AC#sho ver

QSW-2800-26T-AC Device, Compiled on Jan 21 17:17:39 2011

SoftWare Version 6.2.24.0

BootRom Version 1.2.0

HardWare Version R01

Device serial number 1202000516

Copyright (C) 2011 by QTECH LLC

All rights reserved

Last reboot is cold reset.

Uptime is 0 weeks, 0 days, 3 hours, 5 minutes

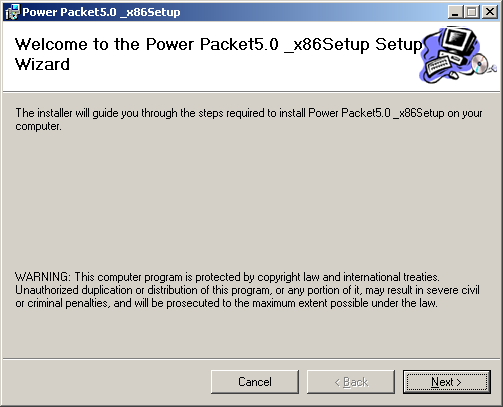

Далее мы решили обновить загрузчик, для чего включили TFTP-сервер на самом устройстве и передали туда файл с тестового узла под управлением Windows 7 SP1.

C:\>tftp

Обмен файлами с удаленным компьютером, на котором запущена служба TFTP.

TFTP [-i] узел [GET | PUT] источник [адресат]

-i Задание режима передачи файлов в двоичном формате.

В этом режиме файл передается в неизменном виде

по байтам. Воспользуйтесь этим режимом при передаче

двоичных файлов.

узел Указание локального или удаленного узла.

GET Передача исходного файла с удаленного узла

на локальный узел.

PUT Передача исходного файла с локального узла

на удаленный узел.

источник Передаваемый файл.

адресат Задание адресата, которому нужно передать файл.

C:\>tftp -i 172.17.35.37 put boot.rom

Успешная передача: 496224 байт за 9 сек., 55136 байт/с

При включении вывода отладочных сообщений в управляющем интерфейсе детально отображается весь процесс получения нового загрузчика.

QSW-2800-26T-AC#ter mon

QSW-2800-26T-AC#

Receive new tftp request

Begin to receive file, please wait...

#################################################################################################

Write ok.

Основной файл прошивки загрузим с удалённого TFTP-сервера.

QSW-2800-26T-AC#cop tftp://172.17.35.134/nos.img flash:/nos.img

Confirm to overwrite the existed destination file? [Y/N]:y

Begin to receive file, please wait...

Get Img file size success, Img file size is:5400320(bytes).

################################################################################################## ######################

################################################################################################## ######################

################################################################################################## ######################

################################################################################################## ######################

################################################################################################## ######################

################################################################################################## ######################

################################################################################################## ######################

################################################################################################## ######################

##############################################################################################

File transfer complete.

Recv total 5400320 bytes

Write ok.

close tftp client.

После перезагрузки получаем новую версию загрузчика и прошивки.

QSW-2800-26T-AC#sho ver

QSW-2800-26T-AC Device, Compiled on Jan 18 10:37:24 2012

SoftWare Version 6.2.150.6

BootRom Version 4.10.4

HardWare Version R01

CPLD Version N/A

Device serial number 1202000516

Copyright (C) 2012 by QTECH LLC

All rights reserved

Last reboot is warm reset.

Uptime is 0 weeks, 0 days, 0 hours, 1 minutes

Указанные ранее настройки можно выполнять не только с помощью CLI, но и с использованием подгруппы «Firmware update» группы «Switch basic configuration».

Обратимся теперь к возможностям интерфейса командной строки.

Интерфейс командной строки

Доступ к командной строке коммутатора может быть получен с использованием протоколов Telnet или SSH, либо же путём непосредственного подключения к консольному порту. Все указанные способы доступа предоставляют администратору одинаковые возможности по управлению оборудованием. Небольшое исключение составляет лишь консоль, с помощью которой можно наблюдать за процессом загрузки устройства. Журнал загрузки QSW-2800-26T-AC мы решили предоставить в виде отдельного файла.

Команды данного интерфейса во многом похожи на те, которые присутствуют у сетевого оборудования компании Cisco, поэтому мы не будем подробно рассматривать все возможности CLI, но остановимся лишь на наиболее интересных возможностях и отличиях. Так, например, в коммутаторах Cisco Catalyst команда show ip interface brief отображает информацию не только о виртуальных интерфейсах (SVI), но также и статусах физических портов, тогда как QSW-2800-26T-AC информацию о физических интерфейсах не отображает. Для этих целей можно воспользоваться командой show interface ethernet status. Так как QSW-2800-26T-AC является L2-коммутатором, то в настройках может присутствовать лишь один SVI-интерфейс, с помощью которого производится управление устройством. Также к отличиям можно отнести возможность выполнения команд show не только из привилегированного и непривилегированного режимов. Командная строка коммутатора QTECH позволяет не писать команду полностью, если первые введённые буквы могут её однозначно определить.

QSW-2800-26T-AC(config)#sho ip int bri

Index Interface IP-Address Protocol

3035 Vlan35 172.17.35.37 up

9000 Loopback 127.0.0.1 up

QSW-2800-26T-AC#sho interface ethernet status

Codes: A-Down - administratively down, a - auto, f - force, G - Gigabit

Interface Link/Protocol Speed Duplex Vlan Type Alias Name

1/1 DOWN/DOWN auto auto 35 FE

1/2 DOWN/DOWN auto auto 35 FE

1/3 DOWN/DOWN auto auto 35 FE

1/4 DOWN/DOWN auto auto 35 FE

1/5 DOWN/DOWN auto auto 35 FE

1/6 DOWN/DOWN auto auto 35 FE

1/7 DOWN/DOWN auto auto 35 FE

1/8 DOWN/DOWN auto auto 35 FE

1/9 DOWN/DOWN auto auto 35 FE

1/10 DOWN/DOWN auto auto 35 FE

1/11 DOWN/DOWN auto auto 35 FE

1/12 DOWN/DOWN auto auto 35 FE

1/13 DOWN/DOWN auto auto 35 FE

1/14 DOWN/DOWN auto auto 35 FE

1/15 DOWN/DOWN auto auto 35 FE

1/16 DOWN/DOWN auto auto 35 FE

1/17 DOWN/DOWN auto auto 35 FE

1/18 DOWN/DOWN auto auto 35 FE

1/19 DOWN/DOWN auto auto 35 FE

1/20 DOWN/DOWN auto auto 35 FE

1/21 DOWN/DOWN auto auto 35 FE

1/22 DOWN/DOWN auto auto 35 FE

1/23 DOWN/DOWN auto auto 35 FE

1/24 UP/UP a-100M a-FULL 35 FE

1/25 UP/UP a-1G a-FULL 35 G-Combo:Copper

1/26 UP/UP a-100M a-FULL 35 G-Combo:Copper

Возможности тестируемой модели нам кажутся несколько странными. С одной стороны, это типичный управляемый коммутатор уровня доступа, имеющий 24 порта Fast Ethernet и 2 Gigabit Ethernet, похожий на устройства серий Cisco Catalyst 2950/2960, но, с другой стороны, возможности по работе с виртуальными сетями соответствуют серии Metro Ethernet коммутаторов 3750. Однако, на наш взгляд, для использования на уровне агрегации в современных сетях оно не подходит, так как производительности FE-портов уже, явно, недостаточно для подобных применений устройства, а также современные подходы к построению сетей рекомендуют располагать L3-оборудование максимально близко к конечному потребителю (тем самым уменьшая L2-облако). Отсутствие резервного блока питания не позволит использовать данную модель в критически важных местах сети. Поэтому мы всё-таки относим QSW-2800-26T-AC к коммутаторам уровня доступа с хорошим набором Metro-функций.

Что же это за Metro Ethernet функции, наличие которых нас так удивило? Рассматриваемый коммутатор позволяет выполнять L2-туннелирование с использованием технологии QinQ (IEEE 802.1ad). Суть данного метода состоит в добавлении второй метки протокола IEEE 802.1Q для кадров, передаваемых через магистральный интерфейс. Однако возможности, предлагаемые QSW-2800-26T-AC гораздо богаче традиционного QinQ, к такому дополнительному функционалу относятся расширения Selective QinQ и Flexible QinQ, позволяющие выборочно добавлять метку лишь к определённым кадрам. Технология Selective QinQ добавление метки производит на основе номеров виртуальных сетей, тогда как Flexible QinQ идёт ещё дальше, позволяя отбирать маркируемые данные, основываясь на метках виртуальных сетей, MAC и IP адресах, протоколах и номерах портов и так далее.

QSW-2800-26T-AC#conf t

QSW-2800-26T-AC(config)#int ethernet 1/1

QSW-2800-26T-AC(config-if-ethernet1/1)#swi mo hybrid

Set the port Ethernet1/1 mode Hybrid successfully

QSW-2800-26T-AC(config-if-ethernet1/1)#dot1q-tunnel selective s-vlan 1000 c-vlan 100-200

QSW-2800-26T-AC(config-if-ethernet1/1)#dot1q-tunnel selective enable

VLAN translation is enable on interface Ethernet1/1

QSW-2800-26T-AC(config-if-ethernet1/1)#exi

QSW-2800-26T-AC(config)#class-map c1

QSW-2800-26T-AC(config-classmap-c1)#match ?

access-group Access group

c-cos Match Customer CoS <0-7>

c-vlan Match Customer VLAN ID <1-4094>

cos Match CoS <0-7>

ip IP specific values

ipv6 IPv6 specific values

vlan Match VLAN ID <1-4094>

QSW-2800-26T-AC(config-classmap-c1)#match ip ?

dscp Match IP DSCP<0-63>

precedence Match IP precedence<0-7>

QSW-2800-26T-AC(config-classmap-c1)#match ip dscp 10

QSW-2800-26T-AC(config-classmap-c1)#exi

QSW-2800-26T-AC(config)#policy-map p1

QSW-2800-26T-AC(config-policymap-p1)#class c1

QSW-2800-26T-AC(config-policymap-p1-class-c1)#set s-vid 1001

К полезным функциям коммутатора по работе с тэгами виртуальных сетей можно отнести возможность переназначения меток последних. Так, например, принимая на одном из магистральных портов виртуальные сети 6, 12, 43 можно изменить их номера, если данные VID уже где-либо ещё используются. К сожалению, мы так и не смогли заставить такую трансляцию работать.

QSW-2800-26T-AC(config-if-ethernet1/2)#switchport mode trunk

Interface Ethernet1/2 is already on this mode !

QSW-2800-26T-AC(config-if-ethernet1/2)#vlan-translation enable

QSW-2800-26T-AC(config-if-ethernet1/2)#vlan-translation 6 to 50 in

QSW-2800-26T-AC(config-if-ethernet1/2)#vlan-translation 12 to 51 in

QSW-2800-26T-AC(config-if-ethernet1/2)#vlan-translation 43 to 52 in

При предоставлении провайдером L2-каналов своим клиентам может потребоваться необходимость прозрачного перенаправления трафика, включая кадры канальных протоколов, таких как Spanning Tree. В этом случае провайдер внутри своей сети может построить специальный виртуальный L2-канал – BPDU-туннель, для чего на граничных коммутаторах требуется указать MAC-адрес другого граничного коммутатора и перечислить список обслуживаемых протоколов.

QSW-2800-26T-AC(config)#bpdu-tunnel dmac ?

FF-FF-FF-FF-FF-FF Mac Address <FF-FF-FF-FF-FF-FF>

QSW-2800-26T-AC(config)#int e1/10

QSW-2800-26T-AC(config-if-ethernet1/10)#bpdu-tunnel ?

dot1x 802.1X

gvrp GARP VLAN Registration Protocol

lacp Port-group configuration

stp Spanning-tree

uldp ULDP information

Также к числу магистральных функций мы бы отнесли наличие собственных протоколов MRPP (Multi-layer Ring Protection Protocol) и ULPP (User-Level Protocol Process), предназначенных для защиты от петель в Ethernet-сетях, преимуществом которых является уменьшение времени сходимости. При изменении топологии MRPP, например, сходится за время, меньшее одной секунды, и в идеале достигает 100-50 мс. Правда, в данном вопросе мы придерживаемся несколько консервативного подхода, так как Rapid Spanning Tree также имеет весьма неплохие времена сходимости.

QSW-2800-26T-AC(config)#mrpp ?

enable Enable mrpp

poll-time poll-time

ring MRPP ring config

QSW-2800-26T-AC(config)#mrpp ring ?

<1-4096> MRPP ring id <1-4096>

QSW-2800-26T-AC(config)#ulpp ?

group ULPP group

QSW-2800-26T-AC(config)#ulpp group ?

<1-48> ULPP group ID <1-48>

QSW-2800-26T-AC(config)#ulpp group 1 ?

<cr>

QSW-2800-26T-AC(config)#ulpp group 1

QSW-2800-26T-AC(ulpp-group-1)#?

commands:

show Show running system information

control Control vlan configuration

description Set ulpp group description

end End current mode and change to EXEC mode

exit End current mode and down to previous mode

flush Flush packet

help Description of the interactive help system

no Negate a command or set its defaults

preemption Preemption configuration

protect Protection vlan configuration

QSW-2800-26T-AC(ulpp-group-1)#

Функция определения однонаправленного канала (ULDP) предоставляет администратору возможность обнаружить появление симплексного канала и отключить его.

QSW-2800-26T-AC(config)#uldp ?

aggressive-mode Enable aggressive mode

disable Disable uldp

enable Enable uldp

hello-interval Hello interval

manual-shutdown Shutdown Unidirection manually

recovery-time Recover timer

reset Reset port

QSW-2800-26T-AC(config)#uldp ena

QSW-2800-26T-AC(config)#int e1/1

QSW-2800-26T-AC(config-if-ethernet1/1)#uldp ?

aggressive-mode Enable aggressive mode

disable Disable uldp

enable Enable uldp on port

reset Reset port

Кроме функций, необходимых для работы на магистральных каналах, QTECH QSW-2800-26T-AC обладает и вполне стандартными возможностями для работы на уровне доступа. К числу таких возможностей можно отнести наличие списков доступа, ограничение количества MAC-адресов на абонентском порту и поддержку протокола 802.1x.

QSW-2800-26T-AC(config-if-ethernet1/1)#switchport port-security ?

convert Convert dynamic mac to security mac

lock Lock

mac-address Security mac address

maximum Max secure addrs

timeout Lock timer

violation Security Violation Mode

<cr>

QSW-2800-26T-AC(config-if-ethernet1/1)#exi

QSW-2800-26T-AC(config)#access-list ?

<1-99> IP standard access list <1-99>

<100-199> IP extended access list <100-199>

<1100-1199> MAC extended access list <1100-1199>

<200-299> IP extended access list(support discontinuous ip address

mask) <200-299>

<3100-3199> MAC-IP extended access list <3100-3199>

<3200-3299> MAC-IP extended access list(support discontinuous ip

address mask) <3200-3299>

<5000-5099> Multicast source control access list <5000-5099>

<6000-7999> Multicast destination control access list <6000-7999>

<700-799> MAC standard access list <700-799>

deny-preemption Enable deny-preemption

QSW-2800-26T-AC(config)#dot1x ?

accept-mac Accept Mac Entity

eapor Configure EAPoR function

enable Enable 802.1X

macfilter Configure 802.1X MacFilter

max-req Configure the maximum number of times that the Backend

Authentication state machine will retransmit an EAP

Request packet to the Supplicant before it times out the

authentication session

privateclient Configure PriClient function

re-authenticate Manually re-authenticate the client connected to a

specific port

re-authentication Enable 802.1X re-authentication

timeout Configure the timeout

unicast Enable 802.1X unicast

user User based

Создание групп портов внутри одной виртуальной сети предоставляет администратору возможности по более гибкому управлению правила обмена информацией между пользователями.

QSW-2800-26T-AC(config)#isolate-port group test

QSW-2800-26T-AC(config)#isolate-port group test switchport interface ethernet 1/1-10

L2-коммутатор QSW-2800-26T-AC позволяет использовать расширенные функции по контролю за работой разнообразных служебных протоколов ARP и DHCP, а также некоторые несложные функции предотвращения DoS-атак.

QSW-2800-26T-AC(config)#anti-arpscan ?

enable Enable anti-arpscan

ip-based Ip-based anti-arpscan

log Log

port-based Port-based anti-arpscan

recovery Recovery

trap SNMP Trap

trust Set trust IP

QSW-2800-26T-AC(config)#ip dhcp ?

conflict DHCP address conflict parameters

excluded-address Prevent DHCP from assigning certain addresses

ping Specify ping parameters used by DHCP

pool Configure DHCP address pools

relay DHCP relay agent parameters

server DHCP server parameters

snooping DHCP Snooping

QSW-2800-26T-AC(config)#dosattack-check ?

icmp-attacking Enable ICMP DOS attack checks

icmpV4-size ICMPv4

srcip-equal-dstip Sipequaldip drop

srcport-equal-dstport Enable checking TCP/UDP L4 port

tcp-flags Enable checking TCP DOS attacks on invalid flags

QSW-2800-26T-AC(config)#cpu-rx-ratelimit ?

protocol Protocol

QSW-2800-26T-AC(config)#cpu-rx-ratelimit protocol ?

arp ARP

dhcp DHCP

dot1x DOT1X

http HTTP

igmp IGMP

snmp SNMP

ssh SSH

stp STP

telnet TELNET

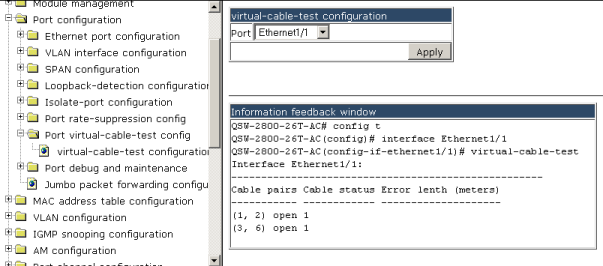

Оптические и медные порты могут предоставлять расширенную информацию о своих статусах и подключенных кабелях.

QSW-2800-26T-AC#conf t

QSW-2800-26T-AC(config)#int e1/25

QSW-2800-26T-AC(config-if-ethernet1/25)#virtual-cable-test ?

<cr>

QSW-2800-26T-AC(config-if-ethernet1/25)#virtual-cable-test

Interface Ethernet1/25:

----------------------------------------------------

Cable pairs Cable status Error lenth (meters)

----------- ------------ --------------------

(1, 2) open 1

(3, 6) open 1

(4, 5) open 0

(7, 8) open 1

QSW-2800-26T-AC#sho int e1/25

Interface brief:

Ethernet1/25 is down, line protocol is down

Ethernet1/25 is layer 2 port, alias name is (null), index is 25

Hardware is Gigabit-Combo, active is Fiber, address is 00-1f-ce-4b-da-70

PVID is 35

MTU 1500 bytes, BW 10000 Kbit

Port Uptime:0w-0d-0h-6m-35s (395 seconds)

Encapsulation ARPA, Loopback not set

Auto-duplex, Auto-speed

FlowControl is off, MDI type is auto

Transceiver info:

SFP found in this port, manufactured by CISCO-FINISAR, on Jan 23 2004.

Type is 1000BASE-SX. Serial number is H11F236.

Link length is 550 m for 50um Multi-Mode OM2 Fiber.

Link length is 270 m for 62.5um Multi-Mode OM1 Fiber.

Nominal bit rate is 1200 Mb/s.

Laser wavelength is 850 nm.

Statistics:

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

The last 5 second input rate 0 bits/sec, 0 packets/sec

The last 5 second output rate 0 bits/sec, 0 packets/sec

Input packets statistics:

0 input packets, 0 bytes, 0 no buffer

0 unicast packets, 0 multicast packets, 0 broadcast packets

0 input errors, 0 CRC, 0 frame alignment, 0 overrun, 0 ignored,

0 abort, 0 length error, 0 pause frame

Output packets statistics:

0 output packets, 0 bytes, 0 underruns

0 unicast packets, 0 multicast packets, 0 broadcast packets

0 output errors, 0 collisions, 0 late collisions, 0 pause frame

QSW-2800-26T-AC#sho int e1/26

Interface brief:

Ethernet1/26 is down, line protocol is down

Ethernet1/26 is layer 2 port, alias name is (null), index is 26

Hardware is Gigabit-Combo, active is Fiber, address is 00-1f-ce-4b-da-70

PVID is 35

MTU 1500 bytes, BW 10000 Kbit

Port Uptime:0w-0d-0h-6m-46s (406 seconds)

Encapsulation ARPA, Loopback not set

Auto-duplex, Auto-speed

FlowControl is off, MDI type is auto

Transceiver info:

SFP found in this port, manufactured by MRV COMM, INC., on Apr 07 2005.

Type is 1000BASE-LX. Serial number is 556AC00184.

Link length is 10000 m for Single Mode Fiber.

Link length is 550 m for 50um Multi-Mode OM2 Fiber.

Link length is 550 m for 62.5um Multi-Mode OM1 Fiber.

Nominal bit rate is 1300 Mb/s.

Laser wavelength is 1310 nm.

Statistics:

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

The last 5 second input rate 0 bits/sec, 0 packets/sec

The last 5 second output rate 0 bits/sec, 0 packets/sec

Input packets statistics:

0 input packets, 0 bytes, 0 no buffer

0 unicast packets, 0 multicast packets, 0 broadcast packets

0 input errors, 0 CRC, 0 frame alignment, 0 overrun, 0 ignored,

0 abort, 0 length error, 0 pause frame

Output packets statistics:

0 output packets, 0 bytes, 0 underruns

0 unicast packets, 0 multicast packets, 0 broadcast packets

0 output errors, 0 collisions, 0 late collisions, 0 pause frame

QSW-2800-26T-AC#sho transceiver

Interface Temp( ) Voltage(V) Bias(mA) RX Power(dBM) TX Power(dBM

)

--------- -------- ---------- -------- ------------- ------------

-

1/26 37 3.31 18.23 -329.73 -5.08

Не обошли стороной разработчики и возможности по обеспечению качества обслуживания, коммутатор позволяет классифицировать кадры, а также устанавливать уникальные для каждого класса параметры обслуживания.

QSW-2800-26T-AC(config)#access-list 1 permit 10.0.0.0 0.255.255.255

QSW-2800-26T-AC(config)#class-map class1

QSW-2800-26T-AC(config-classmap-class1)#match access-group 1

QSW-2800-26T-AC(config-classmap-class1)#exi

QSW-2800-26T-AC(config)#policy-map p1

QSW-2800-26T-AC(config-policymap-p1)#class class1

QSW-2800-26T-AC(config-policymap-p1-class-class1)#?

commands:

show Show running system information

accounting Add statistic for classified packets

drop Drop packets

end End current mode and change to EXEC mode

exit End current mode and down to previous mode

help Description of the interactive help system

no Negate a command or set its defaults

policy Policy

set Set QoS values

transmit Add transmit packets

QSW-2800-26T-AC(config-policymap-p1-class-class1)#policy ?

<1-10000000> CIR(Committed Information Rate) Kbits per second <1-10000000>

QSW-2800-26T-AC(config-policymap-p1-class-class1)#policy 10000 ?

<1-1000000> CBS(Committed Burst Size) Kbytes <1-1000000>

QSW-2800-26T-AC(config-policymap-p1-class-class1)#policy 10000 4000 exceed-action ?

drop Drop packet

set-cos-transmit Set COS

set-drop-precedence Set Drop priority

set-dscp-transmit Change dscp

set-internal-priority Set Internal priority

set-prec-transmit Change precedence

transmit Transmit packets

QSW-2800-26T-AC(config-policymap-p1-class-class1)#policy 10000 4000 exceed-action drop

QSW-2800-26T-AC(config-policymap-p1-class-class1)#exi

QSW-2800-26T-AC(config-policymap-p1)#exi

QSW-2800-26T-AC(config)#int e1/5

QSW-2800-26T-AC(config-if-ethernet1/5)#service-policy input p1

QSW-2800-26T-AC(config-if-ethernet1/5)#

Для получения информации об устройстве, версии прошивки и сериальном номере необходимо выполнить команду show version.

QSW-2800-26T-AC#sho ver

QSW-2800-26T-AC Device, Compiled on Jan 21 17:17:39 2011

SoftWare Version 6.2.24.0

BootRom Version 1.2.0

HardWare Version R01

Device serial number 1202000516

Copyright (C) 2011 by QTECH LLC

All rights reserved

Last reboot is cold reset.

Uptime is 0 weeks, 0 days, 3 hours, 5 minutes

Кроме команд, описанных в руководстве и встроенной справочной системе, существуют и недокументированные возможности, знакомые нам из интерфейса командной строки устройств компании Cisco Systems.

QSW-2800-26T-AC#who

Telnet user cisco login from 10.247.10.2

На этом мы завершаем беглое изучение возможностей интерфейса командной строки коммутатора QTECH QSW-2800-26T-AC и переходим к рассмотрению веб-интерфейса устройства.

Обзор веб-интерфейса

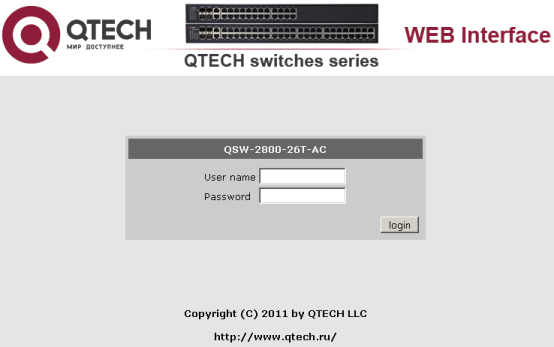

Доступ к веб-интерфейсу коммутатора можно получить с помощью любого современного браузера с использованием протоколов HTTP или HTTPS. При входе запрашивается логин и пароль, которые по умолчанию равны admin/admin. После ввода корректных учётных данных администратор попадает на стартовую страничку устройства, где представлена краткая информация о коммутаторе, а также группы доступных команд.

Мы не станем описывать возможности каждой группы меню, заглянем лишь в несколько из них.

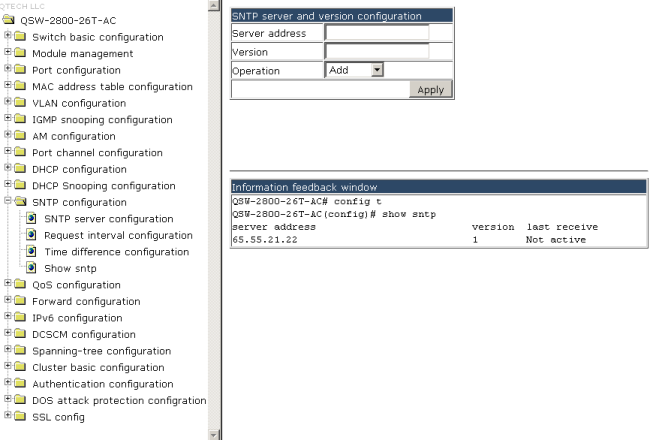

Настройка параметров синхронизации времени по протоколу SNTP производится с помощью пунктов одноимённой группы.

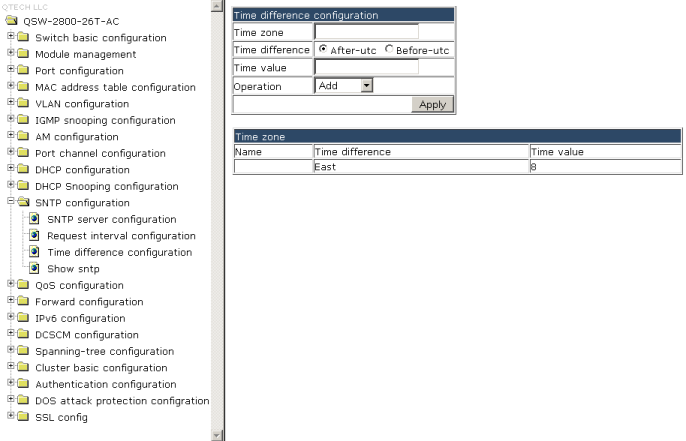

Для настройки агрегации физических портов необходимо обратиться к подпунктам группы «Port channel configuration».

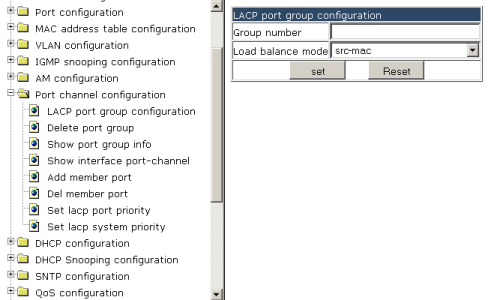

Несколько коммутаторов могут быть объединены в кластер, для настройки которого предназначена группа «Cluster basic configuration».

Диагностика кабельной инфраструктуры производится с помощью подгруппы «Port virtual-cable-test config» группы «Port configuration».

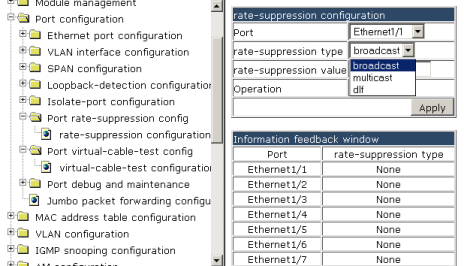

Для каждого из физических портов можно установить ограничение скорости передачи определённого типа трафика.

На этом рассмотрение веб-интерфейса устройства мы завершаем, обратимся к возможностям SNMP-интерфейса.

Обзор SNMP-интерфейса

По умолчанию доступ к коммутатору по протоколу SNMP запрещён. Для его разрешения необходимо выполнить ряд нехитрых действий (считаем, что SVI-интерфейс уже был предварительно настроен): включить сервер SNMP, задать «пароли» для чтения и записи, сконфигурировать список IP-адресов, которым разрешён доступ к устройству. В приведённом ниже листинге проверка IP-адреса вообще отключена.

snmp-server enable

snmp-server securityip disable

snmp-server community ro public

snmp-server community rw private

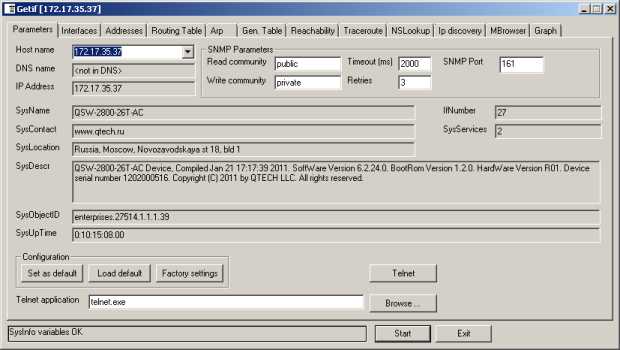

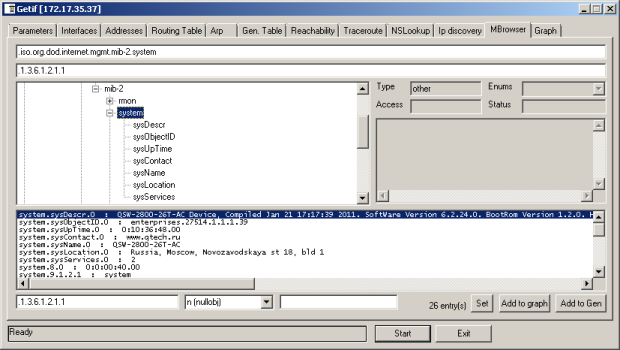

Для доступа к устройству мы использовали утилиту Getif версии 2.3.1, на вкладке Parameters которой отображается самая важная информация об оборудовании. Мы не станем подробно описывать все возможности, предоставляемые данным протоколом, но остановимся на наиболее на наш взгляд интересных.

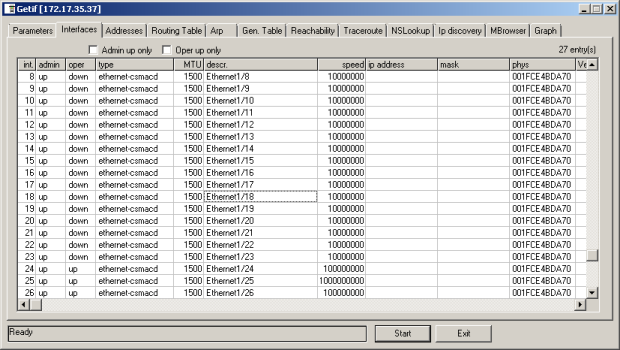

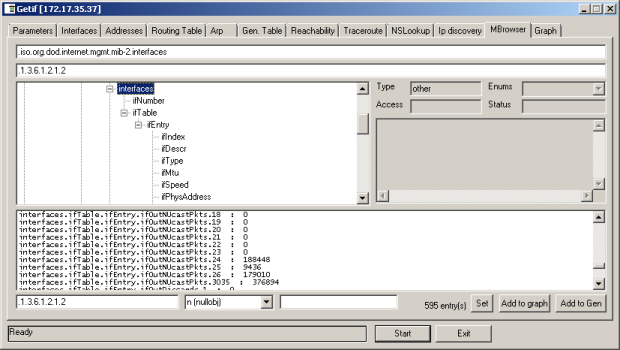

На вкладке Interfaces представлены порты коммутатора, их скорости и статусы.

Обратимся теперь к вкладке MBrowser. Ветка .iso.org.dod.internet.private.enterprises содержит информацию о MAC-адресе, аппаратной ревизии устройства, версии прошивки и так далее. Более расширенные сведения содержатся в ветке .iso.org.dod.internet.mgmt.mib-2.system.

Подробная информация об интерфейсах, их статусах и значениях счётчиков расположена в ветке .iso.org.dod.internet.mgmt.mib-2.interfaces.

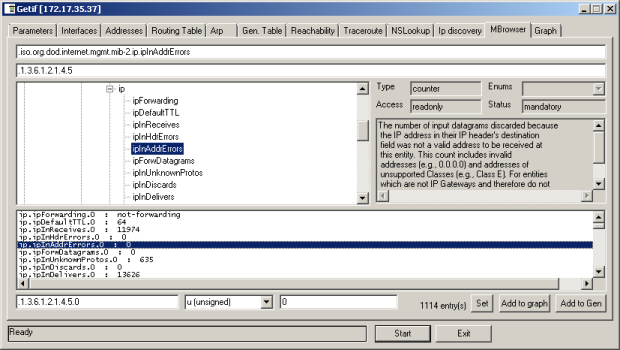

Статистические данные о работе протоколов IP, ICMP, TCP, UDP и SNMP представлены, соответственно, в ветках .iso.org.dod.internet.mgmt.mib-2.ip, .iso.org.dod.internet.mgmt.mib-2.icmp, .iso.org.dod.internet.mgmt.mib-2.tcp, .iso.org.dod.internet.mgmt.mib-2.udp и .iso.org.dod.internet.mgmt.mib-2.snmp.

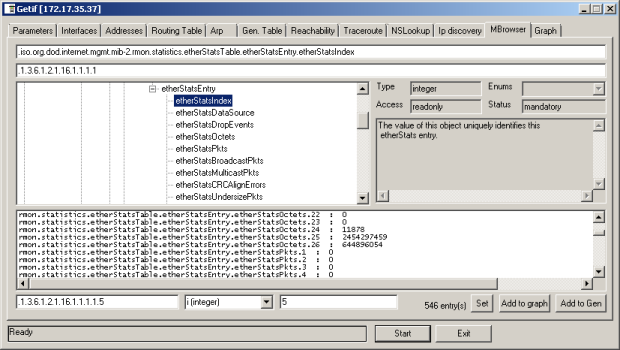

Информация о работе канального протокола размещена в ветке .iso.org.dod.internet.mgmt.mib-2.rmon.

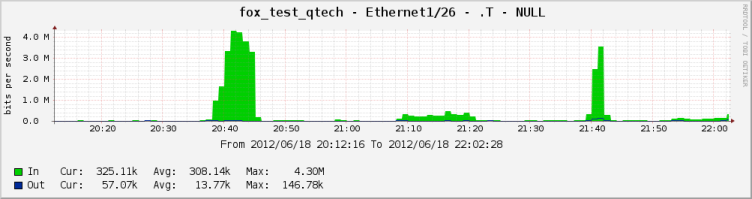

Мы также решили подключить QSW-2800-26T-AC к нашей тестовой системе мониторинга, построенной на базе Cacti, чтобы получить графики загрузки сетевых интерфейсов во время написания обзора устройства.

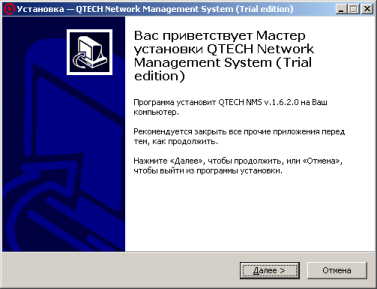

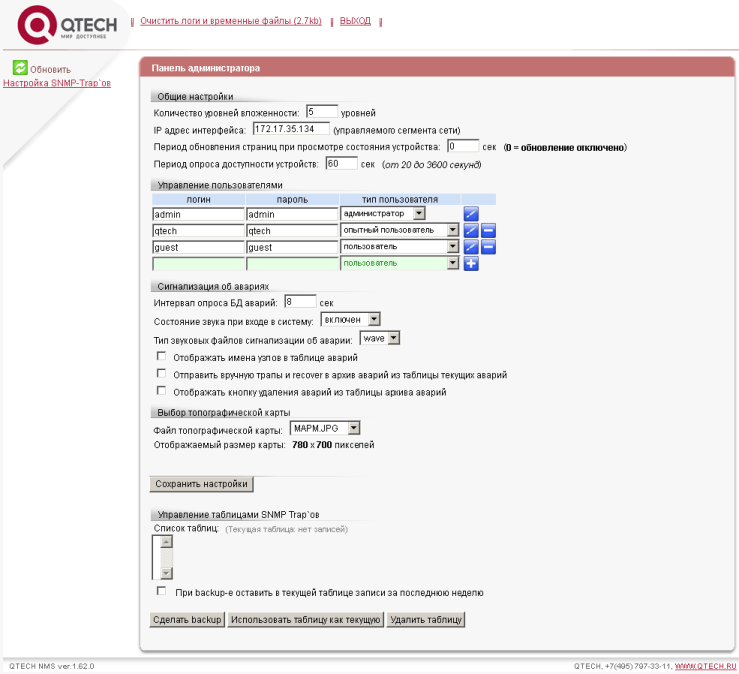

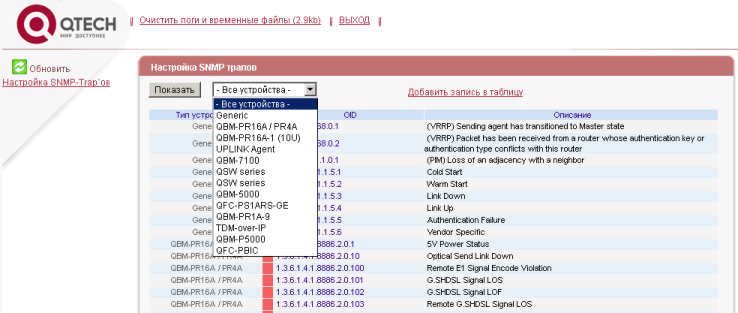

Компания QTECH предлагает также пользователям собственную систему – QNMS, предназначенную для мониторинга событий, происходящих с устройствами. К сожалению, для централизованного управления оборудованием она не подходит.

На этом мы завершаем беглый обзор SNMP-интерфейса и переходим непосредственно к тестированию коммутатора.

Тестирование

Первым тестом, с которого мы традиционно начинаем данный раздел, является установления времени загрузки устройства, под которым мы понимаем интервал времени, прошедший с момента подачи питания до получения первого эхо-ответа по протоколу ICMP. Коммутатор QTECH QSW-2800-26T-AC загружается за 77 секунд. Мы считаем это приемлемым результатом.

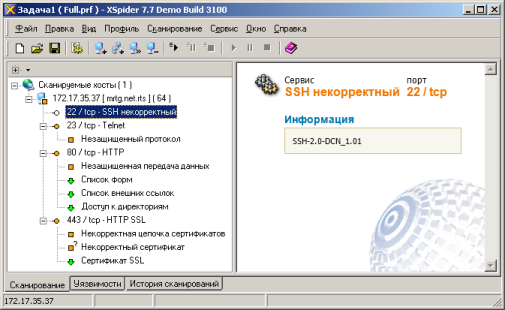

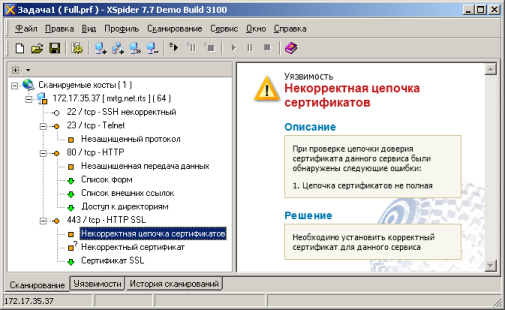

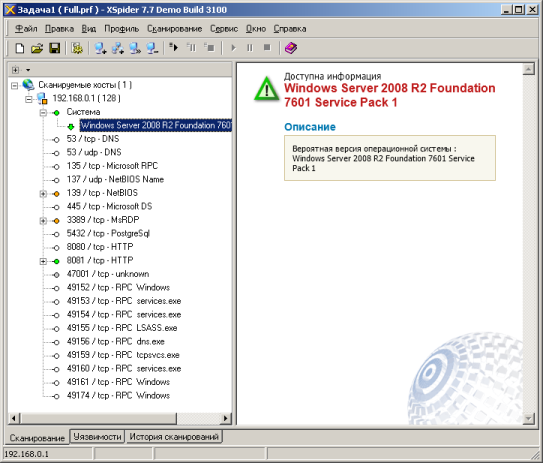

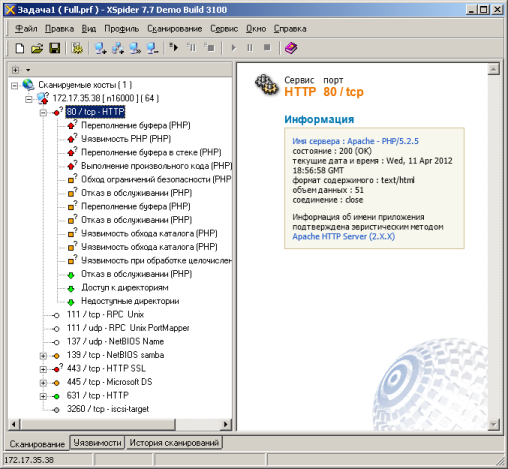

Далее мы произвели проверку устойчивости оборудования к сетевым атакам, для чего использовался сканер сетевой безопасности Positive Technologies XSpider 7.7 (Demo Build 3100). Всего было обнаружено четыре открытых порта для управляющего SVI-интерфейса: TCP-22 (SSH), TCP-23 (Telnet), TCP-80 (HTTP) и TCP-443 (HTTP SSL). Наиболее интересные из обнаруженных сведений представлены ниже.

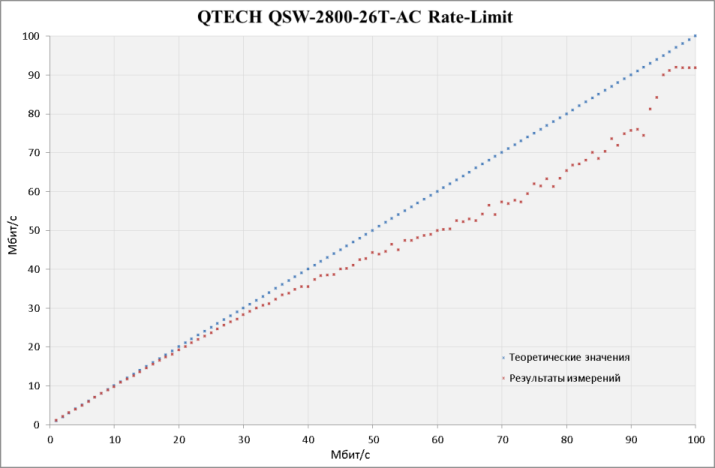

Коммутатор QSW-2800-26T-AC позволяет администраторам ограничивать максимальную скорость передачи для определённых типов данных по методу rate-limit (policing), traffic shaping не используется. Разница между указанными способами ограничения скоростей понятна из графика загрузки канала ниже.

Мы решили выяснить, как работает такое ограничение в тестируемой модели, для чего на интерфейсе Ethernet 1/1 настроили ограничение входящего потока данных. Пример установки такого ограничения представлен ниже.

QSW-2800-26T-AC#conf t

QSW-2800-26T-AC(config)#access-list 1 permit any-source

QSW-2800-26T-AC(config)#class-map 1

QSW-2800-26T-AC(config-classmap-1)#match access-group 1

QSW-2800-26T-AC(config-classmap-1)#exi

QSW-2800-26T-AC(config)#policy-map 1

QSW-2800-26T-AC(config-policymap-1)#class 1

QSW-2800-26T-AC(config-policymap-1-class-1)#policy ?

<1-10000000> CIR(Committed Information Rate) Kbits per second <1-10000000>

QSW-2800-26T-AC(config-policymap-1-class-1)#policy 1024 ?

<1-1000000> CBS(Committed Burst Size) Kbytes <1-1000000>

QSW-2800-26T-AC(config-policymap-1-class-1)#policy 1024 128 ?

conform-action Action when rate is not exceeded

exceed-action Action when rate is exceeded

<cr>

QSW-2800-26T-AC(config-policymap-1-class-1)#policy 1024 128

QSW-2800-26T-AC(config-policymap-1-class-1)#exi

QSW-2800-26T-AC(config-policymap-1)#exi

QSW-2800-26T-AC(config)#int ethernet 1/2

QSW-2800-26T-AC(config-if-ethernet1/2)#service-policy input 1

QSW-2800-26T-AC(config-if-ethernet1/2)#exi

QSW-2800-26T-AC(config)#

Мы изменяли параметр CIR с шагом в 1 Мбит/с, а значения CBS выбирались таким образом, чтобы характерное время Tc было равно 1 с. Значения CIR, CBS и Tc связаны следующей формулой.

На представленной ниже диаграмме отображены теоретические и практические скорости передачи данных при установке ограничения скорости передачи трафика через физический порт.

Так как сетевое оборудование QTECH предоставляет администратору возможности по блокированию некоторых простейших DoS-атак, мы решили не обходить данную возможность стороной. К нашему удивлению, нам так и не удалось заставить QSW-2800-26T-AC блокировать нелегитимные пакеты. Также мы не смогли подключить телефон и ПК в разные виртуальные сети через один физический порт – коммутатор видел LLDP-соседа, но не помещал его MAC-адрес в правильную виртуальную сеть. Мы обратились с обнаруженными проблемами к производителю и получили новую версию микропрограммного обеспечения, решающего проблему с защитой от DoS-атак.

QSW-2800-26T-AC#sho run int e1/3

!

Interface Ethernet1/3

lldp med trap enable

network policy voice vid 35

network policy softphone-voice vid 35

switchport access vlan 2

!

QSW-2800-26T-AC#sho mac-address-table | i 1/3

2 00-07-3b-e3-f2-5f DYNAMIC Hardware Ethernet1/3

QSW-2800-26T-AC#sho lldp neighbors interface ethernet 1/3

Port name : Ethernet1/3

Port Remote Counter : 1

TimeMark :92

ChassisIdSubtype :5

ChassisId :

PortIdSubtype :MAC address

PortId :00-07-3b-e3-f2-5f

SysName :AVTE3F25F

SysCapSupported :36

SysCapEnabled :4

LLDP MED Information :

MED Codes:

(CAP)Capabilities, (NP) Network Policy

(LI) Location Identification, (PSE)Power Source Entity

(PD) Power Device, (IN) Inventory

MED Capabilities:CAP,NP,PD,IN

MED Device Type:Endpoint Class III

Media Policy Type :Voice

Media Policy :Tagged

Media Policy Vlan id :99

Media Policy Priority :6

Media Policy Dscp :46

Power Type :PD

Power Source :Local

Power Priority :High

Power Value :0.0 (Watts)

Hardware Revision:9650D01A

Firmware Revision:hb96xxua3_1_04_S.bin

Software Revision:ha96xxua3_1_04_S.bin

Serial Number:08N521004726

Manufacturer Name:Avaya

Model Name:9650

IEEE 802.3 Information :

auto-negotiation support: Supported

auto-negotiation status: Enabled

PMD auto-negotiation advertised capability: 27824

operational MAU type: 16

**********************************************************

QSW-2800-26T-AC#

К сожалению, даже в новой версии прошивки несколько функций отказались работать. Так, например, нам не удалось заставить коммутатор выполнять трансляцию VID (VLAN-translation). К двум портам (Ethernet1/3 и Ethernet1/4) QSW-2800-26T-AC в режиме 802.1q-транка мы подключили коммутаторы Cisco Catalyst 2960 и на тестируемом устройстве настроили трансляцию VID из 2 в 3 для входящего через порт Ethernet1/3 трафика и VID из 3 в 2 для входящих через порт Ethernet1/4 данных. Однако MAC-адреса отправителей появлялись в прежних виртуальных сетях – трансляция не работала. Также есть ряд мелких неточностей в описании функционала и реальных возможностях коммутатора.

QSW-2800-26T-AC(config)#monitor session ?

<1-4> SPAN session numberList

QSW-2800-26T-AC(config)#monitor session 2 source interface ethernet 1/1

This switch can only support session 1!

На этом мы завершаем раздел тестирования, подведём итоги.

Заключение

Протестированный коммутатор QTECH QSW-2800-26T-AC не оставил у нас ощущения законченного и полностью готового к эксплуатации решения. Нас впечатлил набор описанных в руководстве пользователя возможностей, но, к сожалению, не все из них оказались реализованы должным образом. Насколько мы понимаем, данный аппарат является новым представителем линейки коммутаторов QTECH 2800, аппаратная платформа которого отличается от других моделей. Прошивки и функционал также разнятся. Нам кажется, производителю стоило бы выпустить отдельную инструкцию для этого устройства, а для прошивок специально указывать, для каких конкретных моделей они предназначены. Надеемся, что в ближайшее время QTECH исправит все обнаруженные недочёты и покупатели получат полнофункциональный коммутатор по невысокой цене.

Сильные стороны QSW-2800-26T-AC перечислены ниже.

- Пассивное охлаждение.

- Богатый функционал.

- Система команд cisco-like.

- Приемлемая цена.

- Поддержка IPv6.

- Возможность объединения нескольких устройств в кластер.

К сожалению, мы не можем не указать и на недостатки коммутатора.

- Отсутствие резервного блока питания.

- Отсутствие русского языка в веб-интерфейсе устройства и русскоязычной документации.

- Недоступна или неработоспособна часть функционала, описанного в руководстве пользователя.

На момент написания статьи рекомендуемая цена на управляемый коммутатор QTECH QSW-2800-26T-AC составляла 6356 рублей.

AquaInspector или готовое решение для организации, контроля и защиты доступа в интернет

Введение

Систему предоставления и контроля доступа к глобальной сети, учёта и защиты пользовательского трафика Смарт-Софт Traffic Inspector нам несколько раз приходилось внедрять в различных небольших организациях и филиалах крупных компаний. При этом каждый раз требовалось выбирать аппаратную платформу, устанавливать операционную систему, производить первоначальную настройку всех компонентов, осуществлять поддержку реализованного решения. К счастью, сегодня можно приобрести уже готовую и полностью настроенную версию биллинговой системы – AquaInspector, возможности которой мы сегодня будем рассматривать.

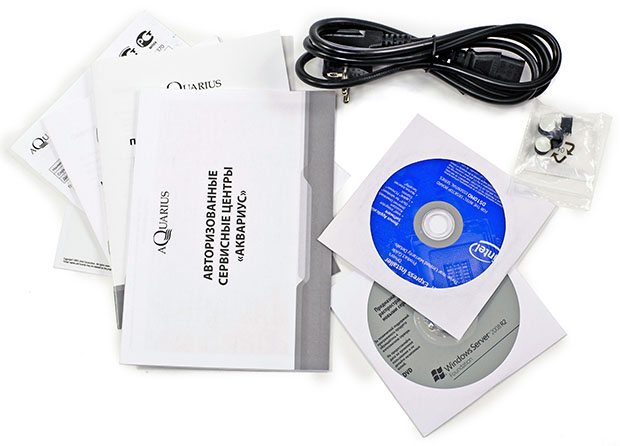

Внешний вид

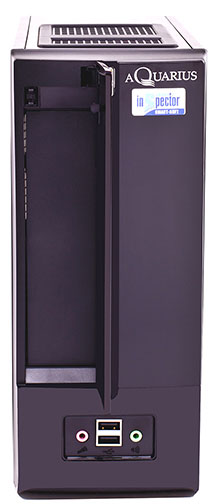

Программно-аппаратный комплекс AquaInspector поставляется в чёрном металлическом корпусе, габаритные размеры которого составляют 275х264х112 мм. Поддерживаются вертикальное и горизонтальное настольное размещение, для чего на двух сторонах корпуса присутствуют посадочные места под резиновые ножки, поставляемые в комплекте. Монтаж в стойку без специализированных полок не предусмотрен. Как нам стало известно, компания Смарт-Софт планирует в ближайшем будущем выпуск стоечных версий AquaInspector, что, на наш взгляд, будет весьма востребовано.

Рассмотрим элементы корпуса при вертикальном расположении. Верхняя панель имеет две неравные вентиляционные решётки с установленными за ними вентиляторами.

Боковые стороны и днище ничем не примечательны, кроме, разве что наклеек с ключом для операционной системы и названием продукта. На наш взгляд, белые бумажные наклейки на чёрном корпусе выглядят несколько неуместно и портят общий вид продукта. Конечно, мы понимаем, что такой узел не будет расположен на всеобщем обозрении, но коль скоро для корпуса был выбран вполне приятный дизайн, - можно было бы не портить картину аляповатыми наклейками.

На лицевой стороне расположены кнопки включения/выключения и перезагрузки устройства, световые индикаторы его состояния и активности жёсткого диска. Также здесь размещены два порта USB 2.0 и два гнезда для подключения микрофона и колонок.

Одна из панелей лицевой стороны открывается и предназначена для установки привода для чтения оптических дисков (по умолчанию не установлен).

Задняя сторона стандартна для большинства компьютеров: здесь расположен разъём для подключения питания, два разъёма PS/2 для клавиатуры и мыши, четыре порта USB 2.0, два сетевых интерфейса Gigabit Ethernet, три аудио разъёма, а также аналоговый выход для подключения монитора. Рядом с сетевыми интерфейсами присутствуют наклейки, поясняющие назначение каждого из них. Значительную часть задней поверхности занимает вентиляционная решётка. Стоит сказать, что решение по охлаждению корпуса нам кажется несколько странным, так как воздушный поток будет попадать в корпус через заднюю панель, а выходить сверху или сбоку (в зависимости от расположений блока), тогда как обычно забор холодного воздуха производится через переднюю панель устройства.

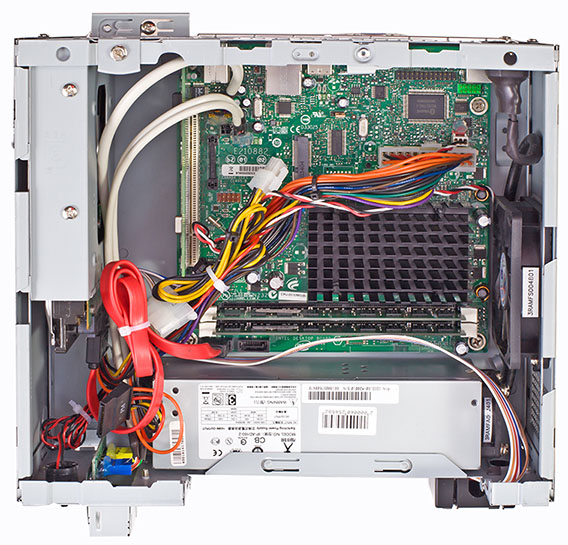

Заглянем теперь внутрь устройства.

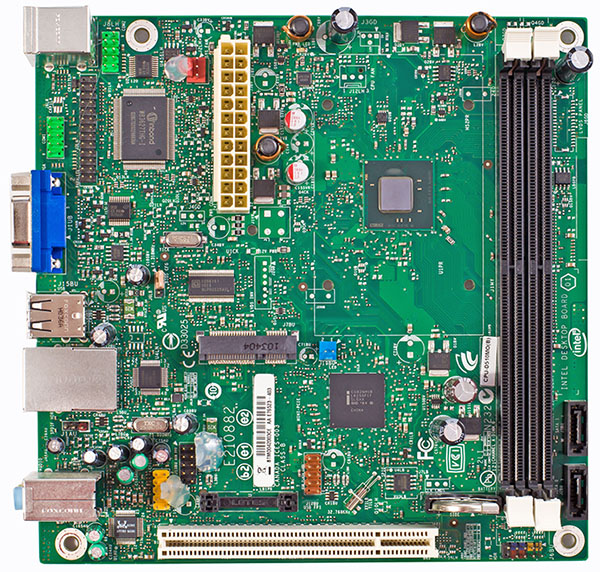

Аппаратная платформа

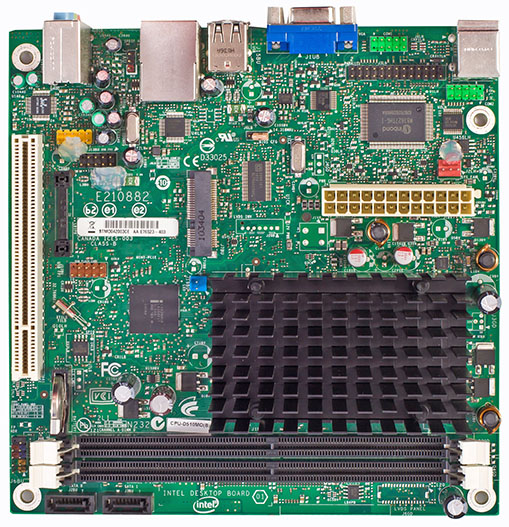

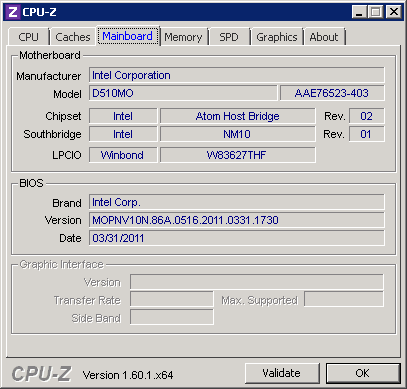

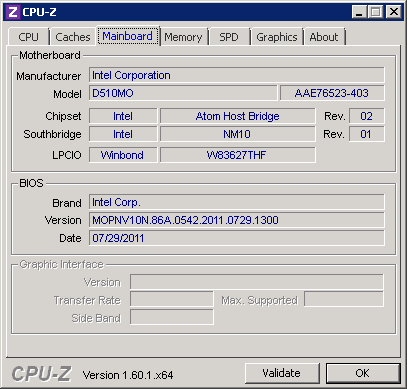

Внутри AquaInspector представляет из себя обычный компьютер, построенный на базе материнской платы Intel D510MO с впаянным процессором Intel Atom D510, работающий на частоте 1,66 ГГц.

Стоит отметить, что кроме пломб на корпусе электронные компоненты AquaInspector «защищены» каплями клея, препятствующего замене комплектующих.

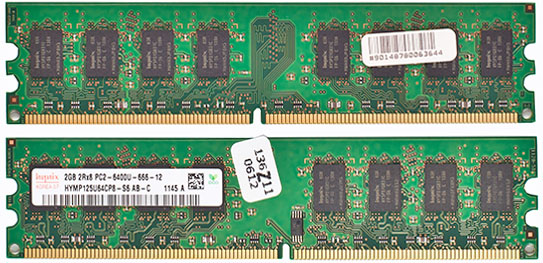

Оперативная память представлена двумя планками памяти DDR2 Hynix HYMP125U64CP8-S6 объёмом 2 Гбайта, таким образом, суммарный объём оперативной памяти составляет 4 Гбайта.

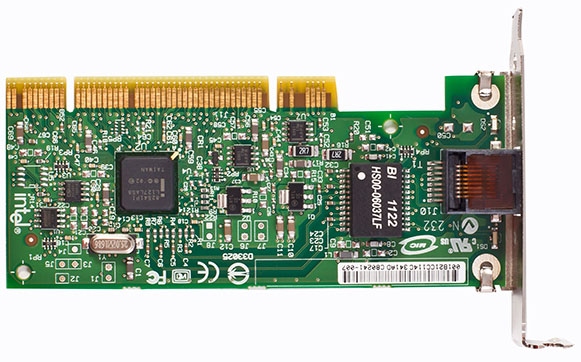

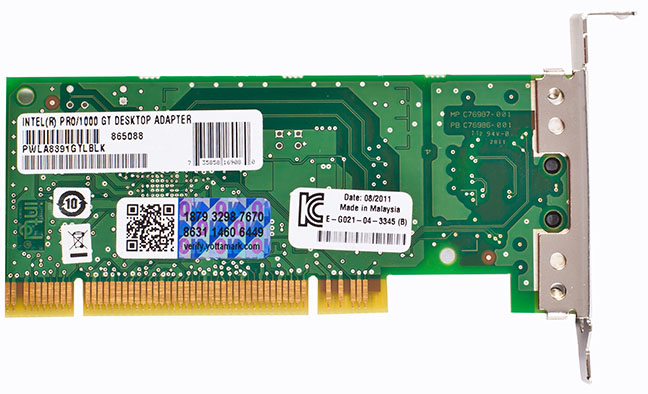

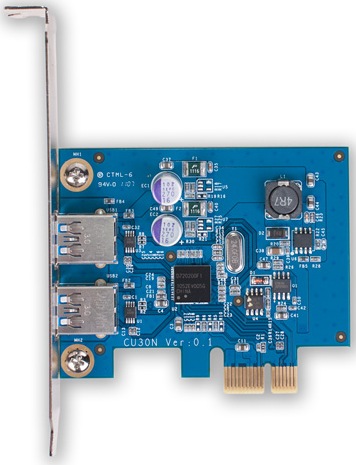

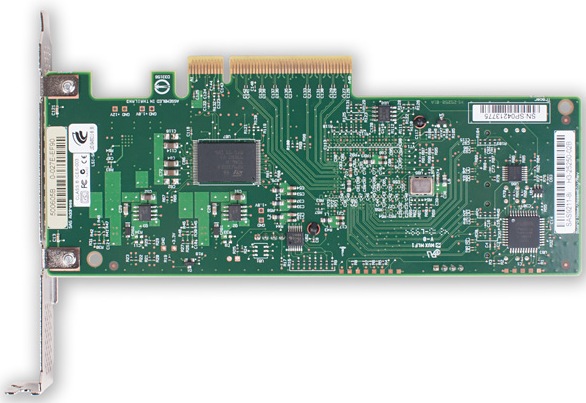

Один сетевой интерфейс является встроенным в материнскую плату, второй же представлен в виде отдельной сетевой карты Intel Pro/1000GT.

В качестве жёсткого диска была выбрана модель SATA III модель Seagate ST250DM000, объём которой составляет 250 Гбайт.

На этом мы завершаем изучение аппаратной составляющей устройства и переходим к рассмотрению его программной части.

Обзор веб-интерфейса

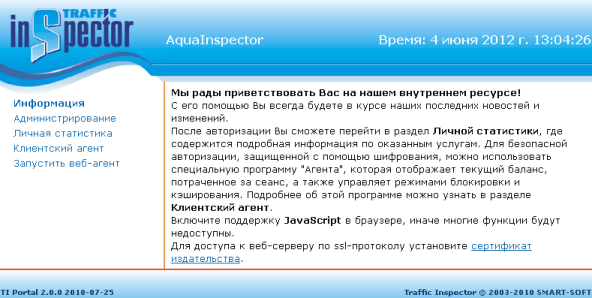

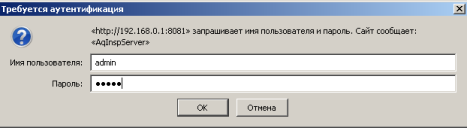

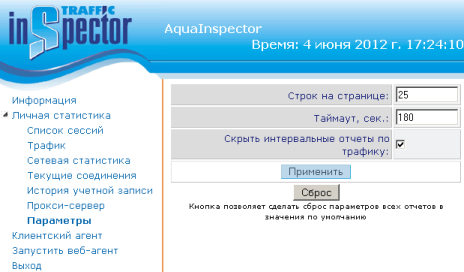

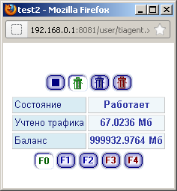

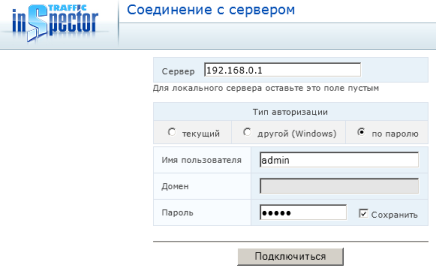

Для доступа к веб-интерфейсу устройства необходимо обратиться к адресу 192.168.0.1 по порту 8081 с помощью любого современного браузера.

При доступе к пункту меню администрирование требуется ввести логин и пароль. AquaInspector поставляется вместе с созданным пользователем admin/admin. Традиционно для такой ситуации мы рекомендуем сразу же сменить все стандартные пароли.

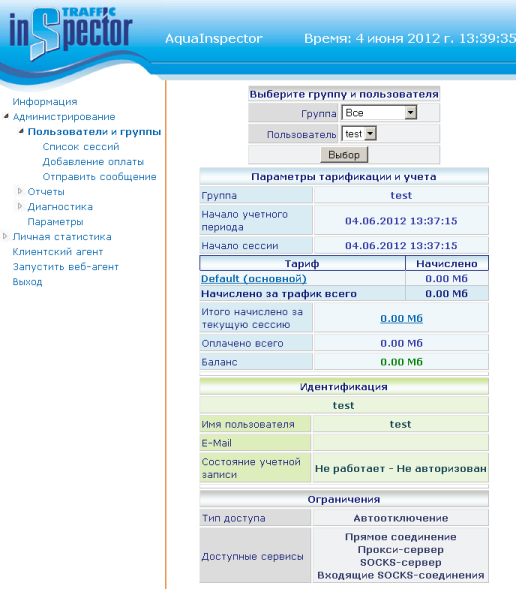

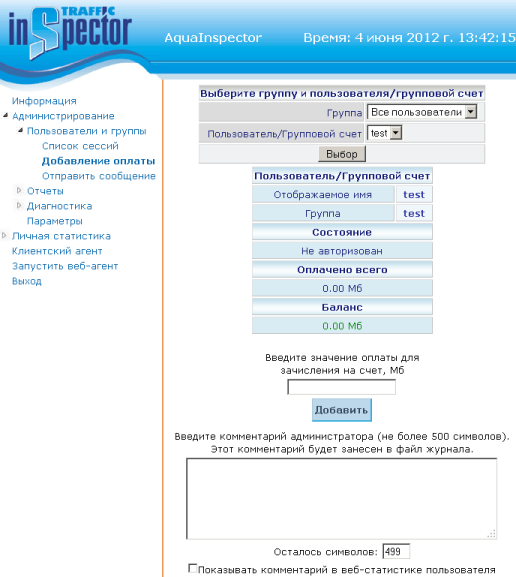

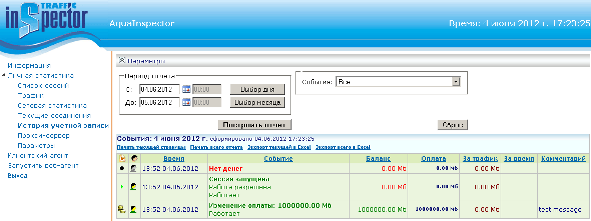

Возможности веб-интерфейса программы во многом повторяют функционал, предоставляемый консолью утилиты Traffic Inspector для управления пользователями и их группами. Так, например, с помощью подгруппы «Пользователи и группы» оператор может просмотреть параметры тарификации конкретного пользователя, получить список сессий выбранного абонента, добавить оплату и отправить сообщение.

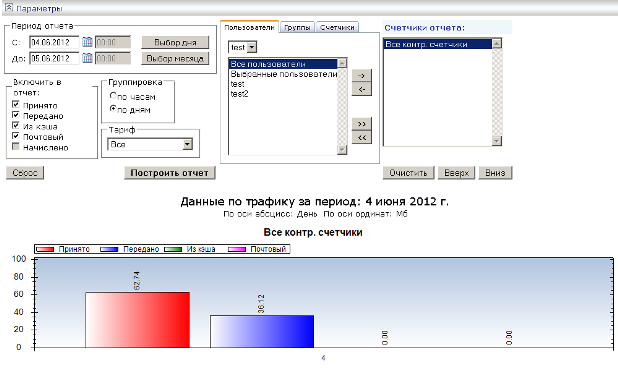

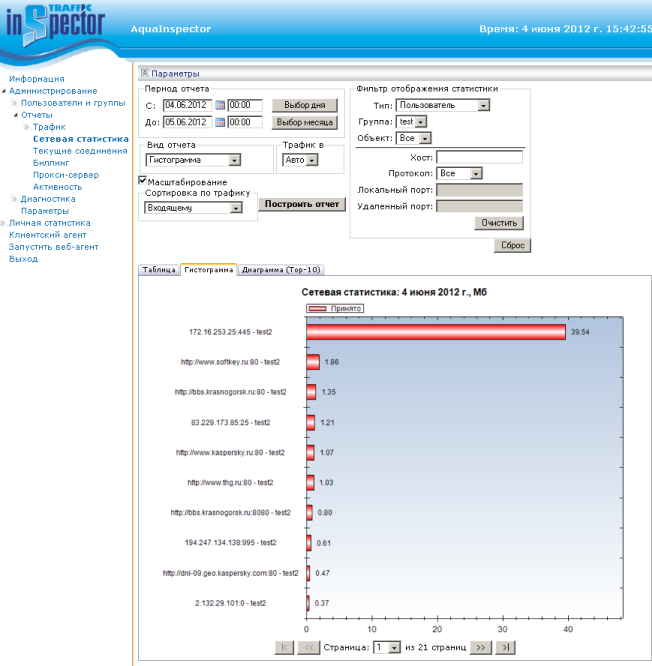

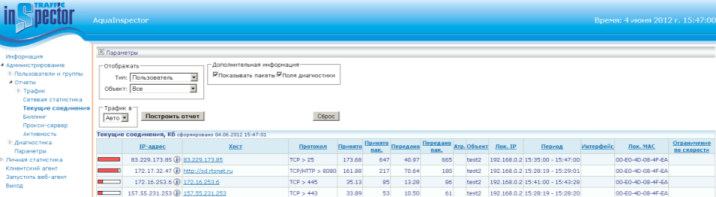

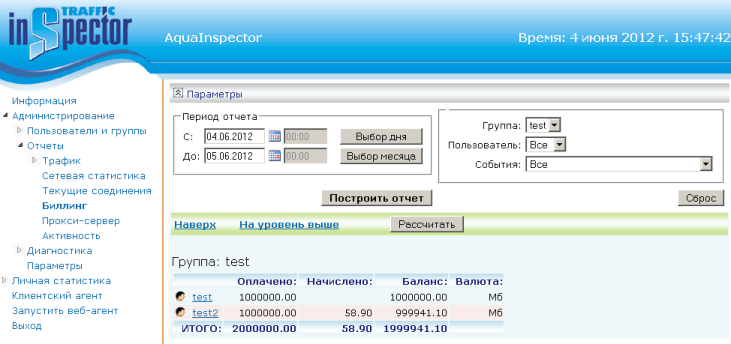

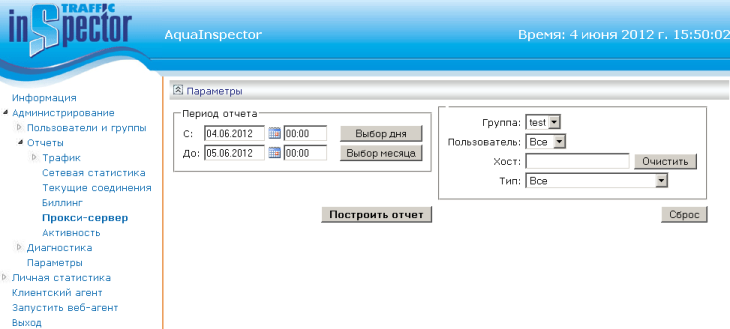

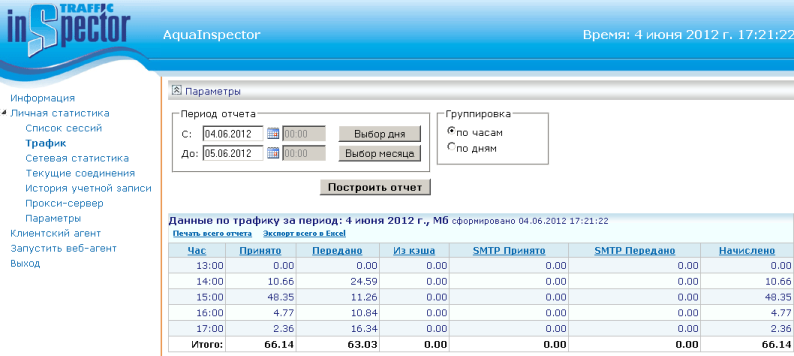

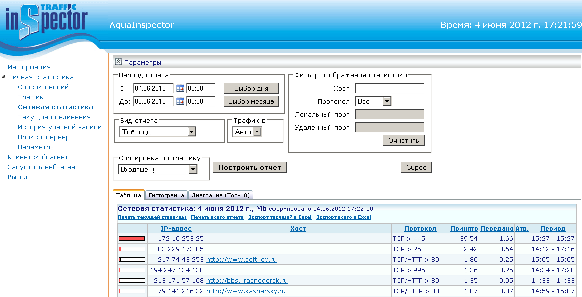

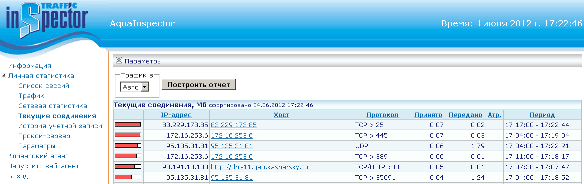

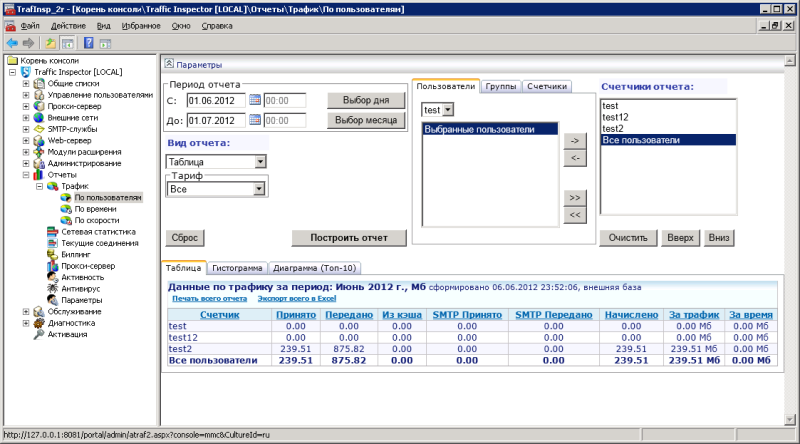

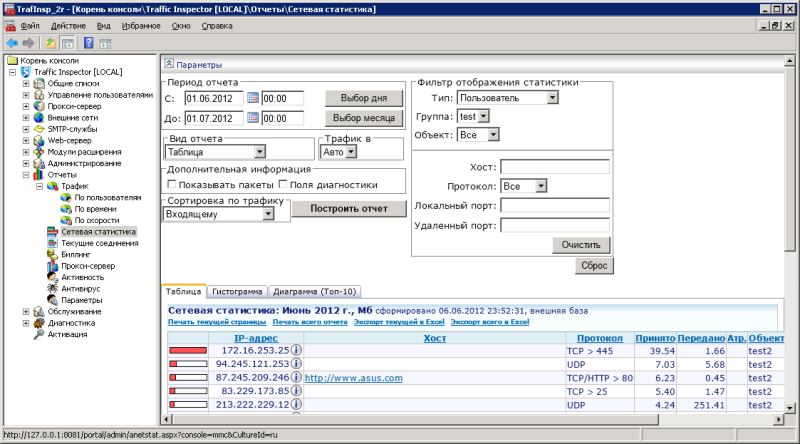

Подгруппа «Отчёты» позволяет получить информацию о потреблённом трафике и текущих соединениях, просмотреть сетевую статистику и пользовательские счета, изучить запросы через прокси-сервер, использующий порт TCP-8080, и пользовательскую активность (при наличии соответствующей лицензии).

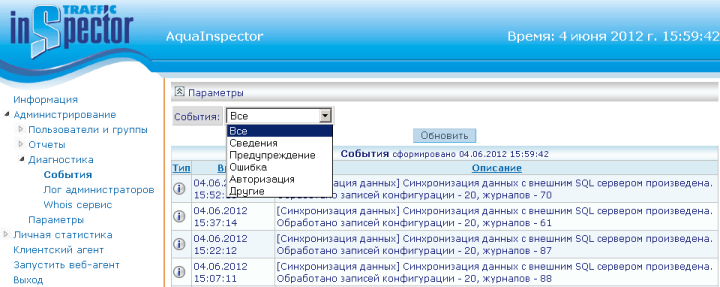

Подпункт диагностика может потребоваться для решения возникающих проблем: здесь представлена разнообразная журнальная информация, а также встроенный сервис Whois.

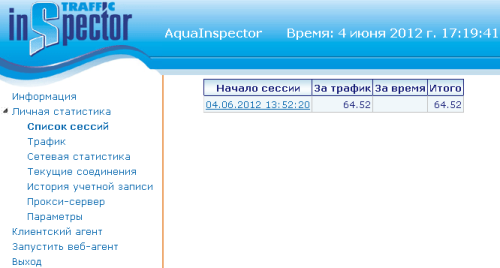

Веб-портал Traffic Inspector предназначен не только для администраторов, но и для простых пользователей, где последние могут ознакомиться с параметрами собственного тарифного плана, просмотреть собственные сессии и потреблённый трафик, получить информацию о текущих соединениях и истории своей учётной записи, изменить параметры работы веб-портала.

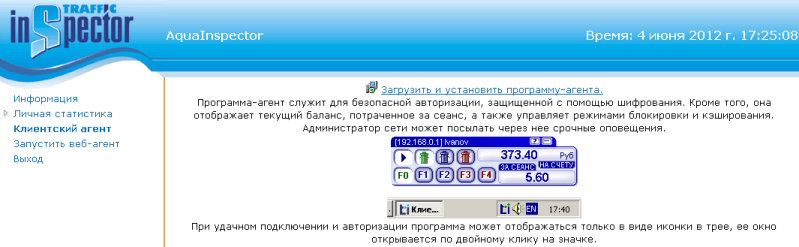

Биллинговая система Traffic Inspector поддерживает несколько вариантов аутентификации пользователей, среди них присутствует веб-агент и клиентская утилита, доступ к которым может быть получен с помощью пунктов «Клиентский агент» и «Запустить веб-агент».

На этом мы завершаем обзор возможностей веб-интерфейса, доступного пользователям AquaInspector, и переходим к рассмотрению возможностей консоли управления.

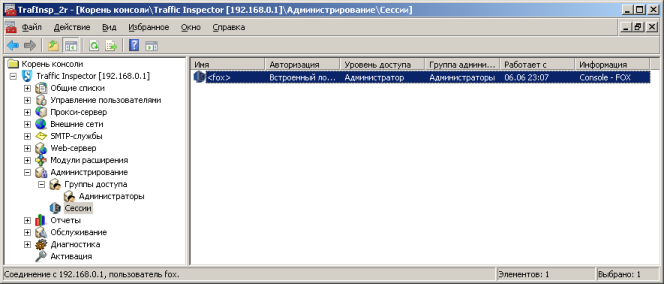

Консоль управления

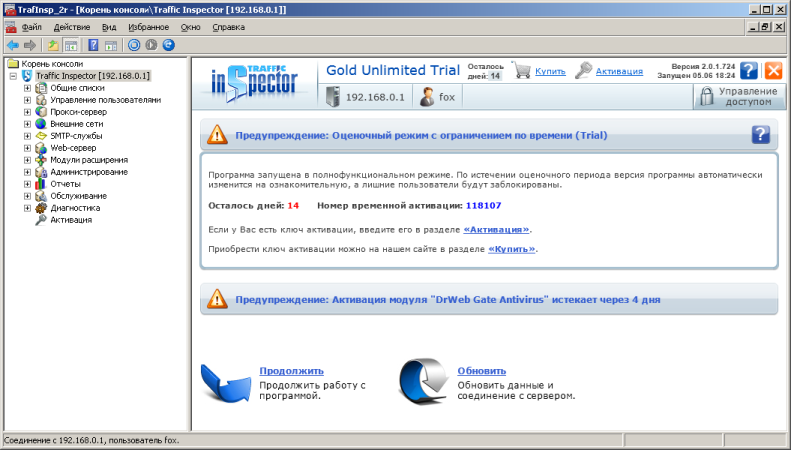

Большинство настроек биллинговой системы доступны для просмотра и изменения с помощью консоли администратора Traffic Inspector, которая может быть запущена как на самом сервере, так и на любом другом компьютере администратора. При подключении необходимо ввести логин и пароль пользователя, существующего в операционной системе самого сервера, либо же локального администратора Traffic Inspector. Стоит отметить, что при удалённом подключении может возникнуть ряд проблем, связанных с существующими правилами доступа к компонентам DCOM, описание решения которых присутствует на сайте производителя.

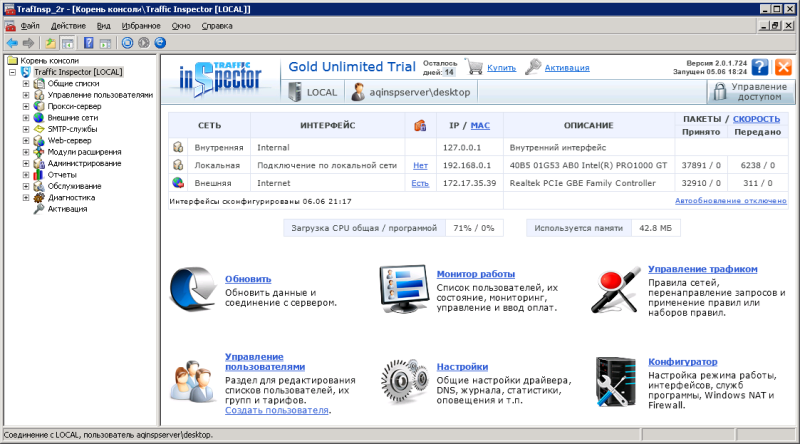

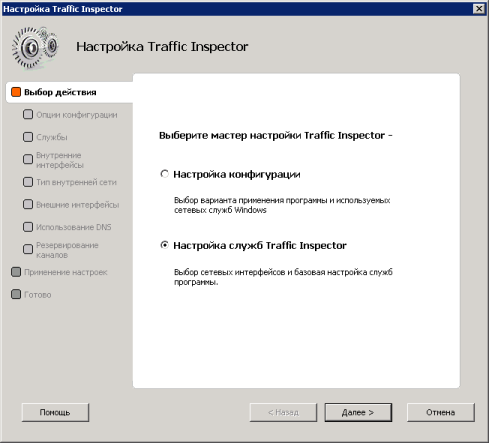

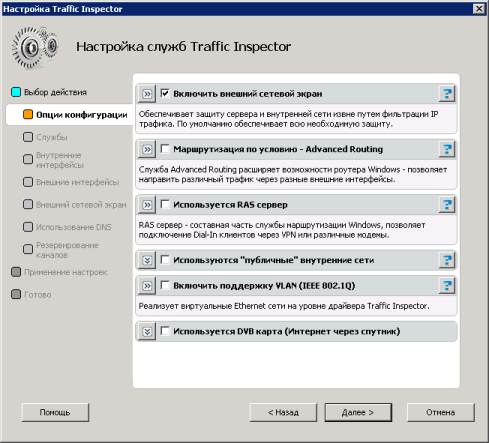

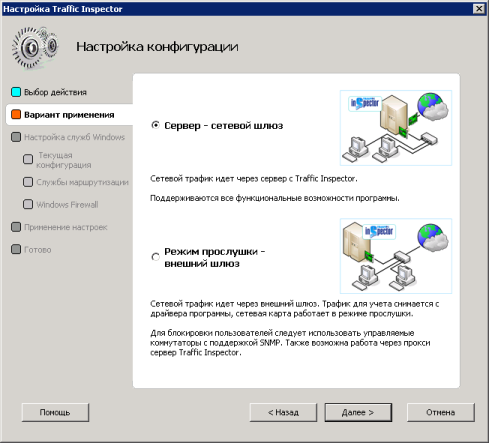

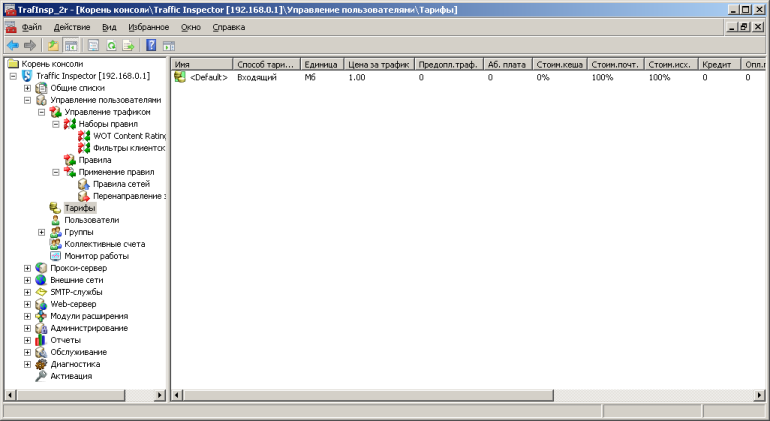

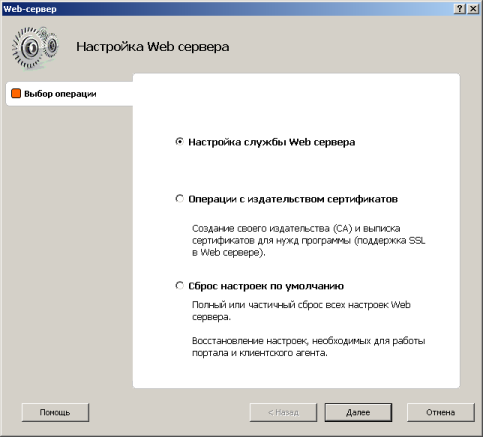

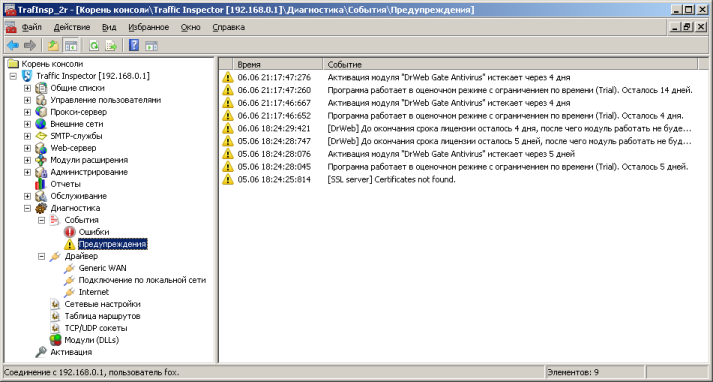

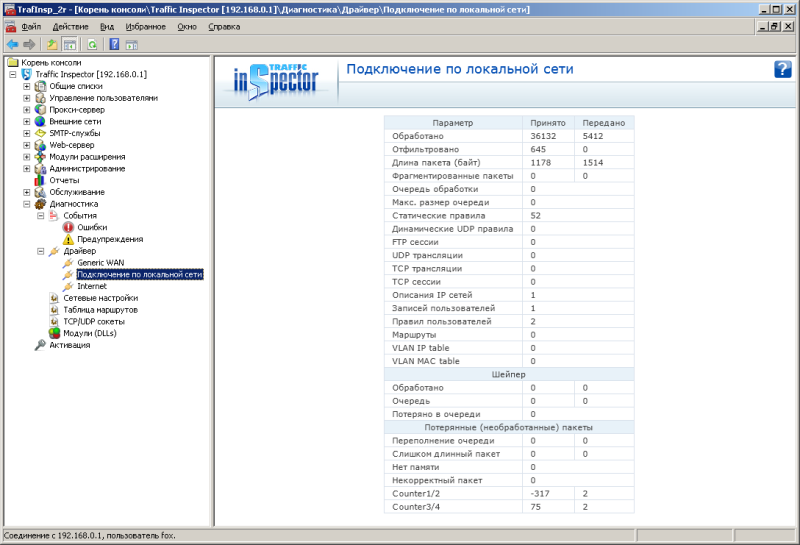

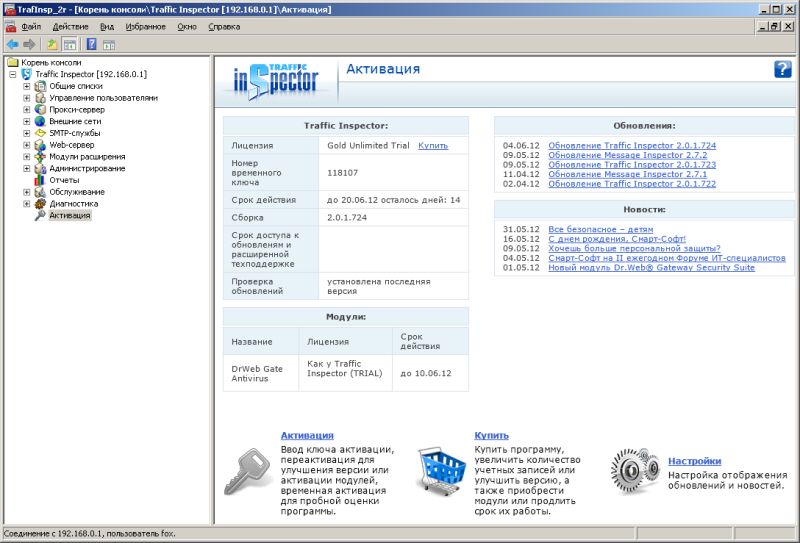

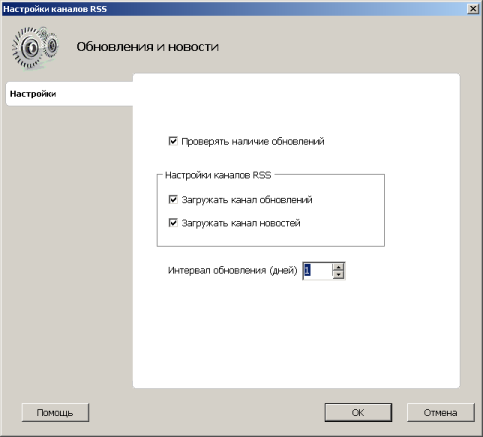

После ввода корректных учётных данных пользователь попадает на главную страницу консоли управления, где представлена краткая информация о сервере и используемой лицензии, а также отображены активные предупреждения. AquaInspector поставляется вместе с предустановленной версией программы Traffic Inspector, основные настройки которой уже произведены, однако при необходимости администратор может самостоятельно запустить конфигуратор для переопределения ролей интерфейсов или проведения иных изменений.

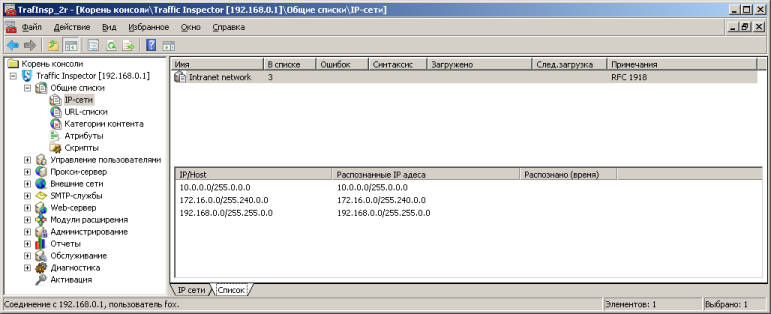

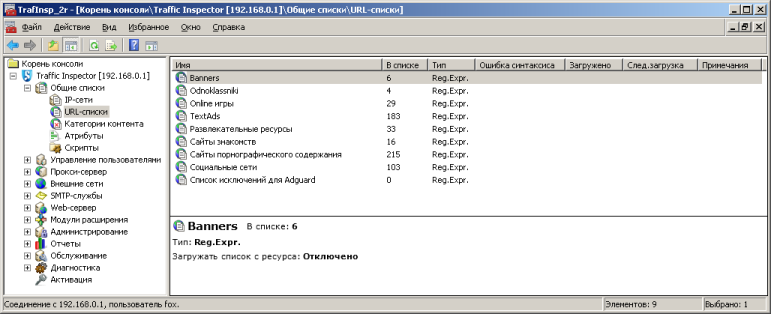

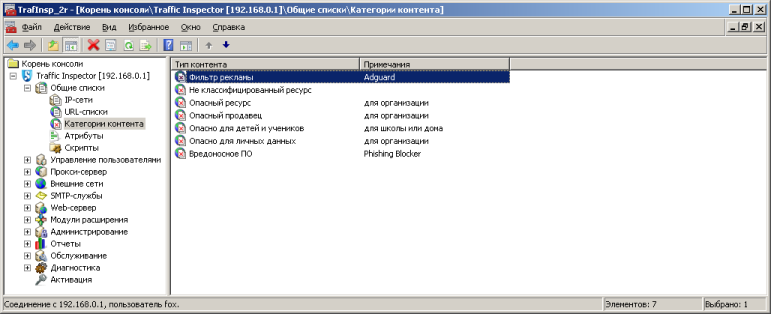

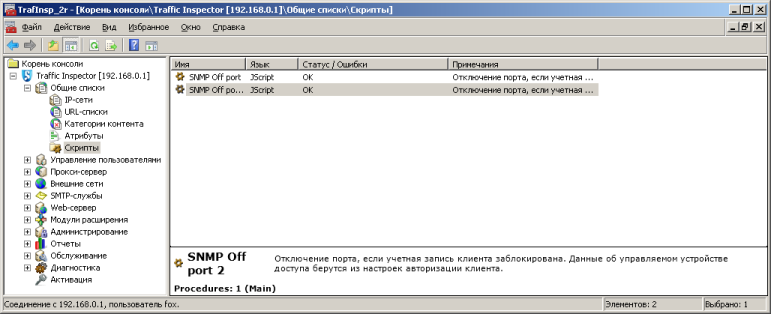

Рассмотрим некоторые возможности, предоставляемые консолью управления. Группа «Общие списки» позволяет администратору определить списки IP-адресов локальных сетей, различных классов адресов и категорий контента, а также пользовательских скриптов.

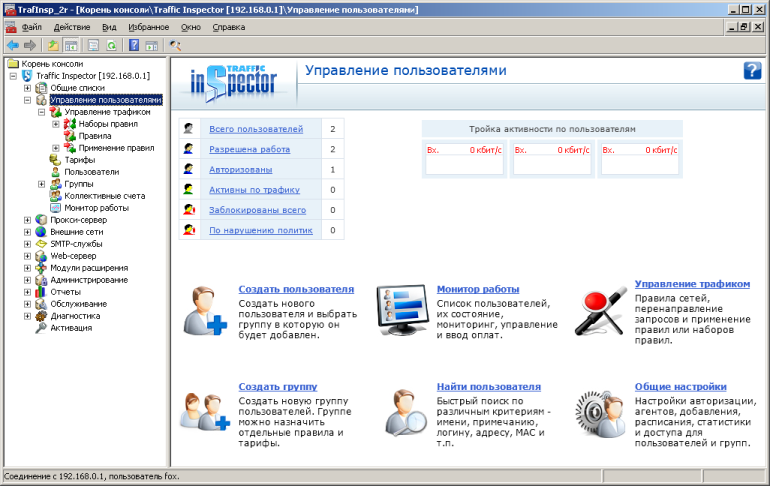

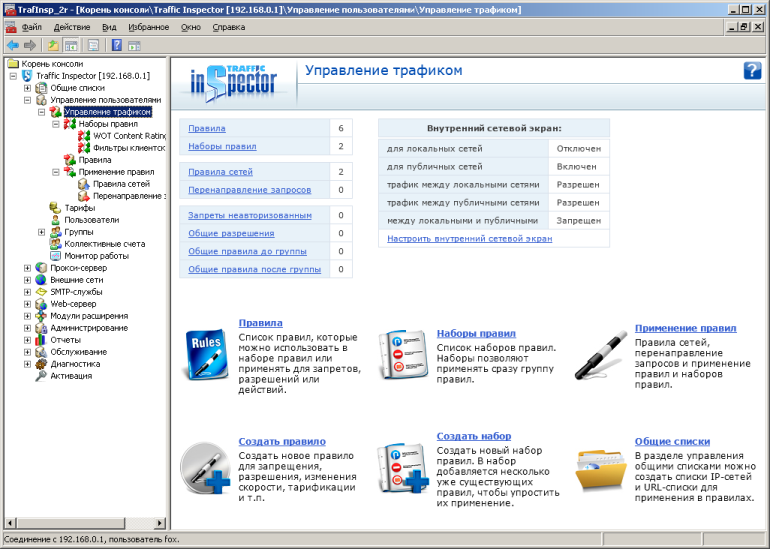

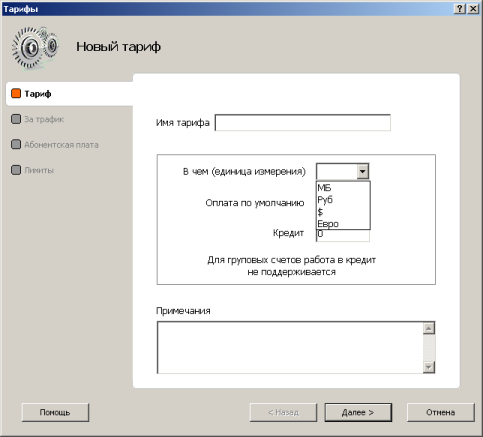

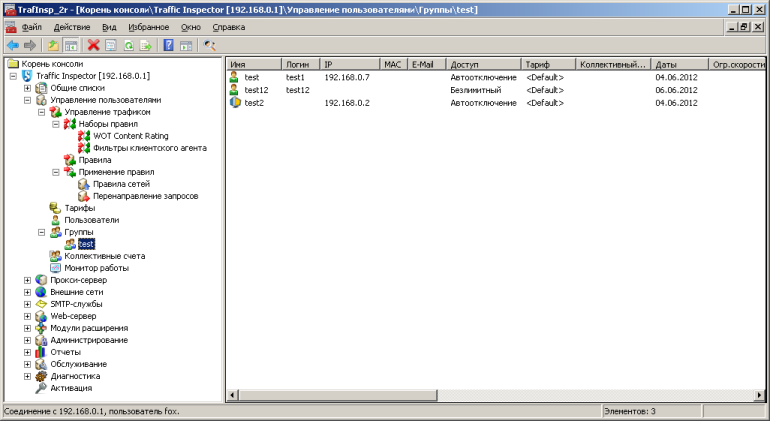

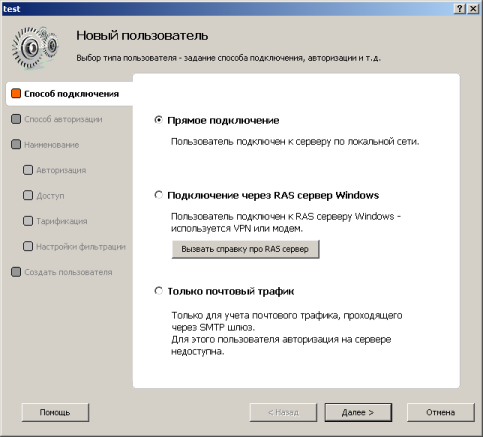

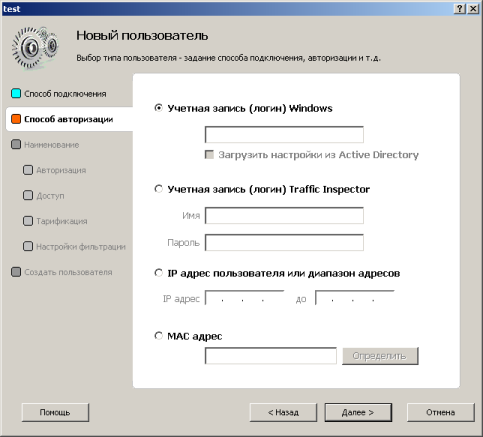

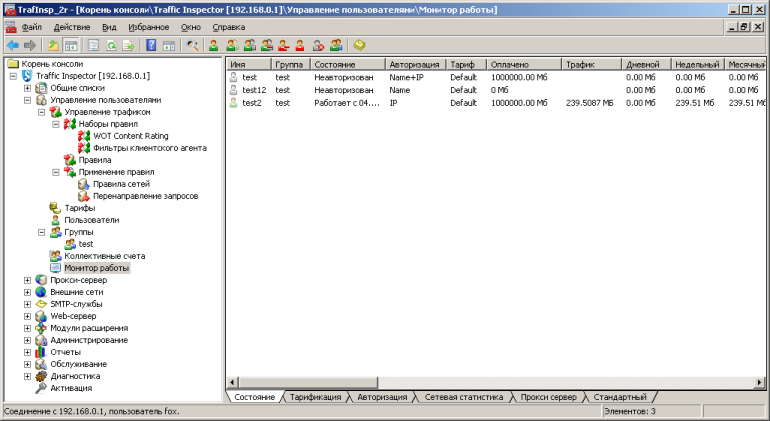

Создание пользователей и их групп, управление списками доступа, ведение тарифных планов, просмотр информации о состоянии пользовательских учётных записей производится с помощью пунктов группы «Управление пользователями».

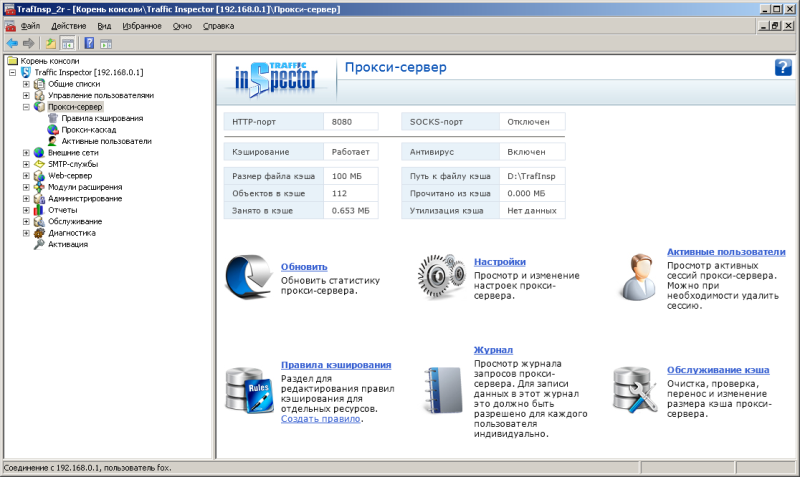

Параметры работы встроенного прокси-сервера представлены в группе «Прокси-сервер».

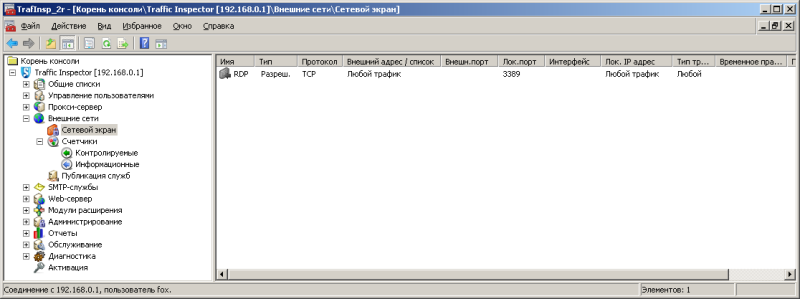

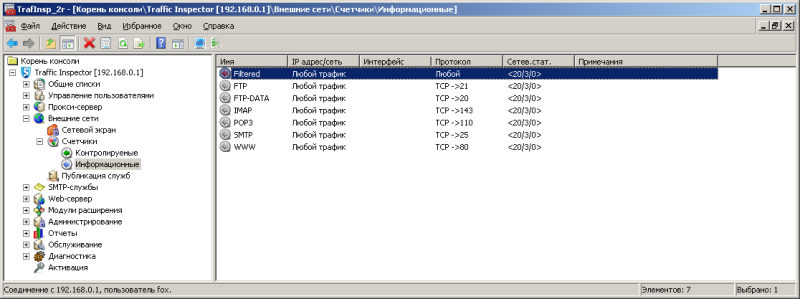

Управление брандмауэром и настройка доступа из внешних сетей, а также просмотр значений разнообразных счётчиков производится с помощью группы «Внешние сети».

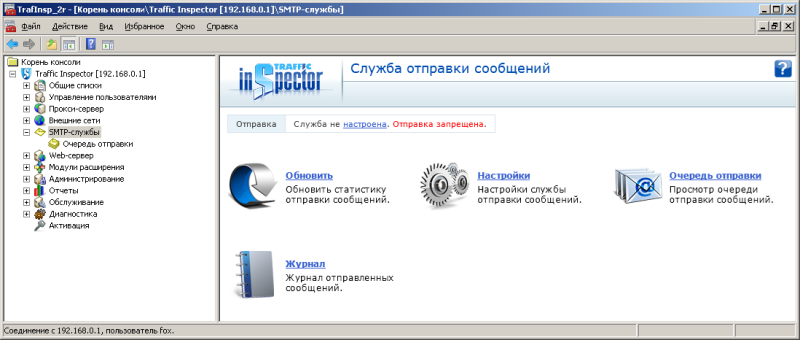

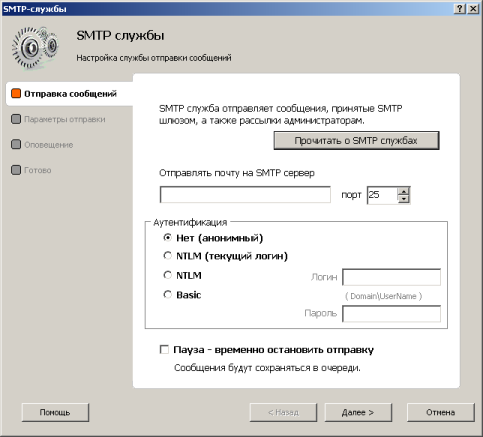

Организация шлюза SMTP производится с использованием группы «SMTP-службы». Использование такого шлюза может быть продиктовано необходимостью фильтрации входящих сообщений с внешних серверов, а также тарификацией входящей корреспонденции.

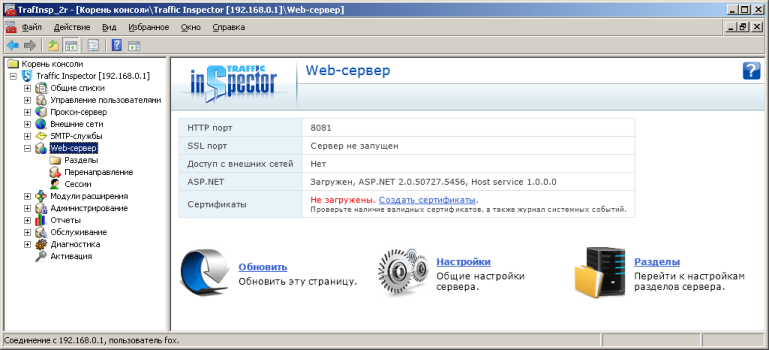

Управление встроенным веб-сервером производится в группе «Web-сервер».

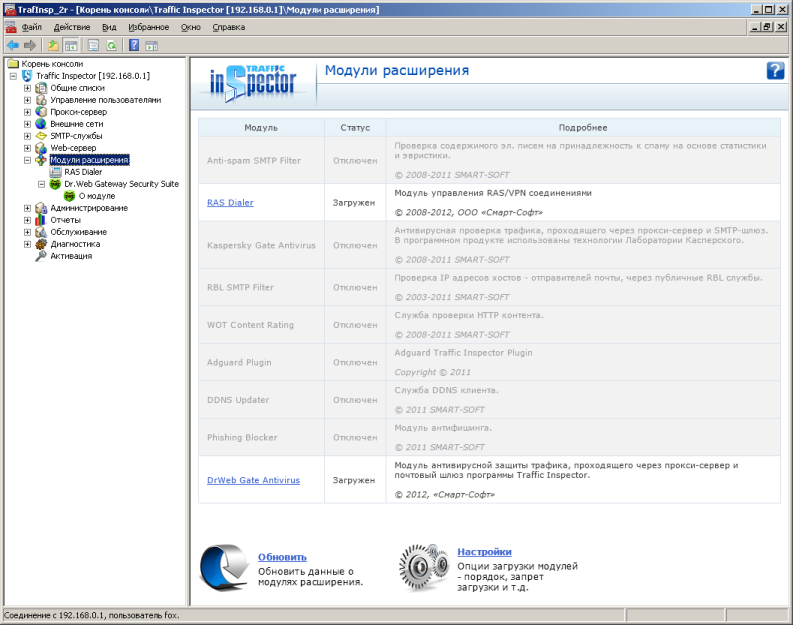

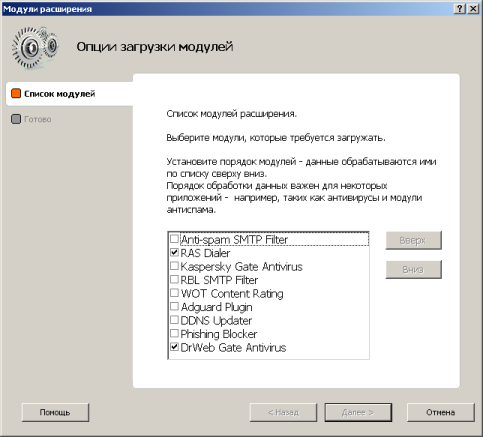

Для настройки модулей расширения администратору необходимо обратиться к группе «Модули расширения», с помощью которых производится проверка пользовательского трафика на наличие вирусов, спама, фишинговых ссылок, а также осуществляется регистрация DDNS и поддержка входящих RAS/VPN соединений.

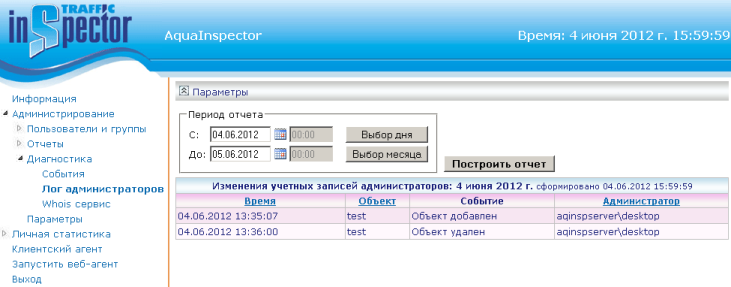

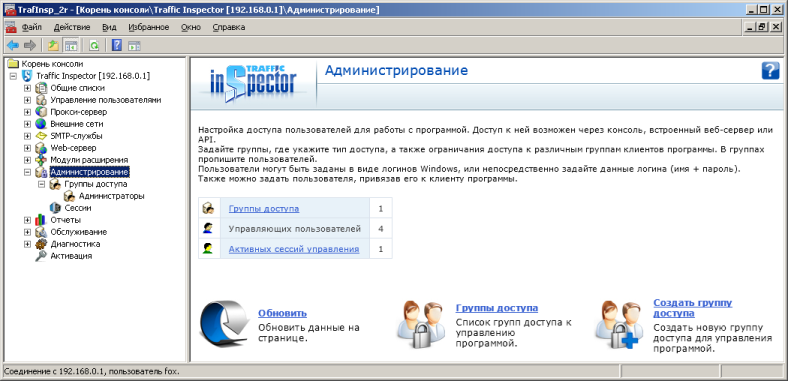

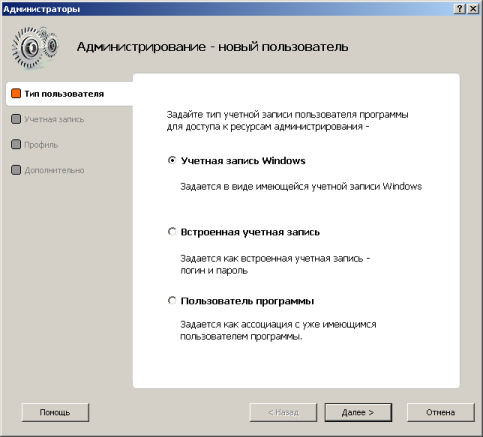

Управление административными учётными записями производится с помощью группы «Администрирование».

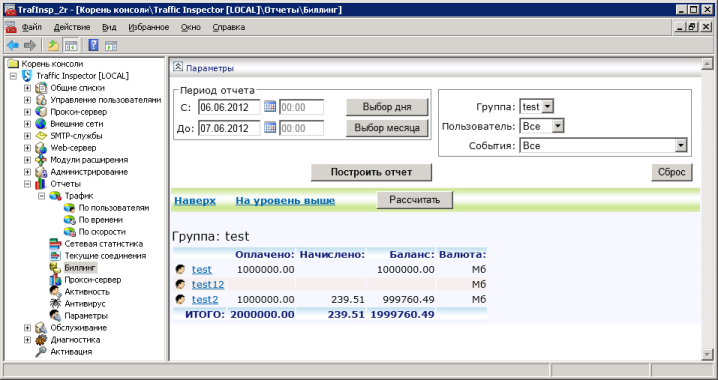

С помощью группы «Отчеты» администратор может получить статистические данные об использовании контролируемых ресурсов за интересующий период.

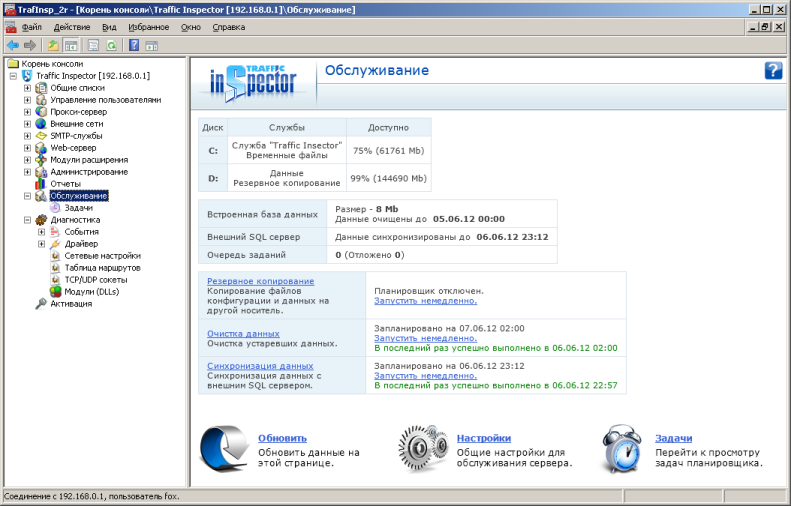

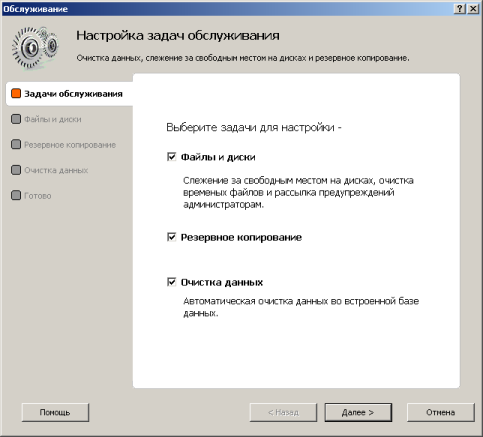

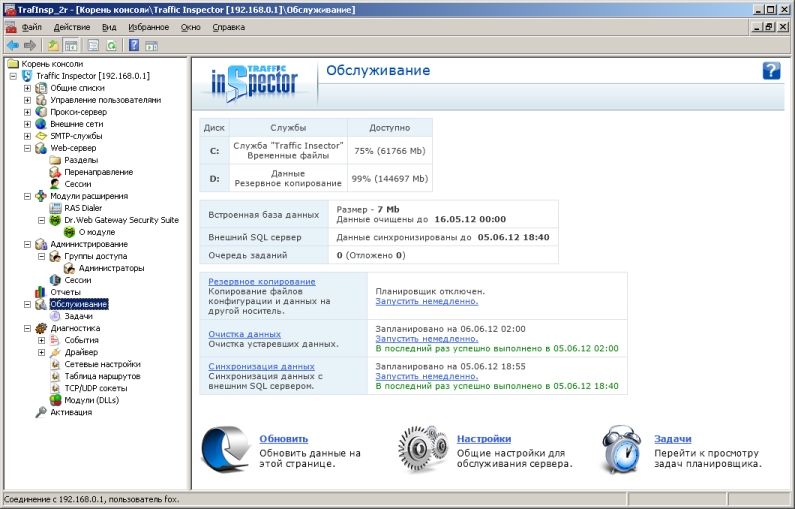

Операции по настройке выполнения резервного копирования, очистки и синхронизации данных производится в группе «Обслуживание».

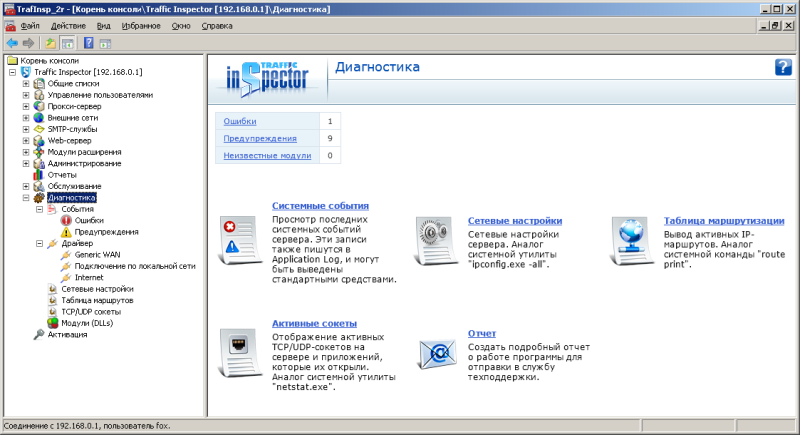

При возникновении проблем администратору придётся обратиться к группе «Диагностика» для получения более детальных сведений о настройках системы и просмотра журнальной информации.

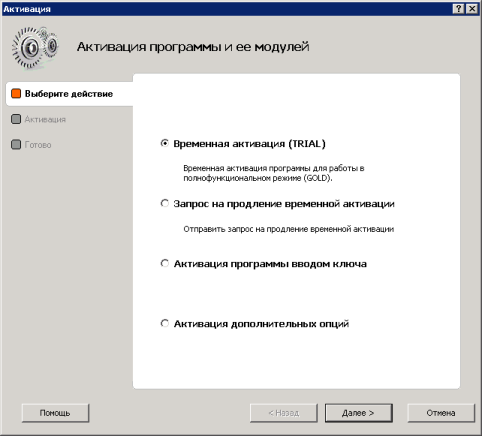

Управление активацией программы производится с помощью одноимённого пункта меню.

На этом мы завершаем беглый обзор возможностей консоли управления и переходим к рассмотрению операций по обслуживанию сервера и дополнительных возможностей, предоставляемых биллинговой системой.

Обслуживание и дополнительные возможности

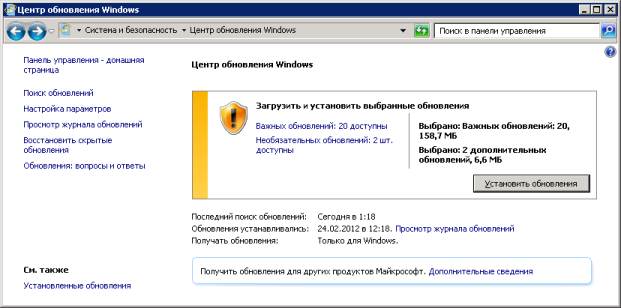

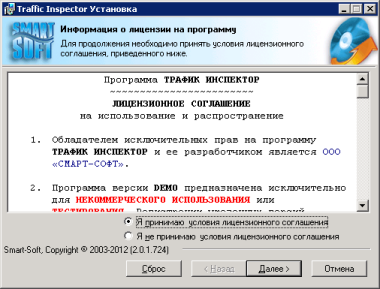

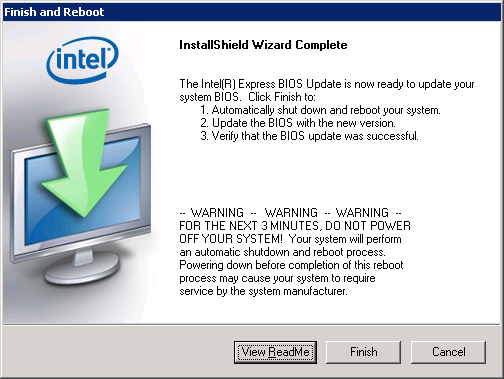

После приобретения сервера AquaInspector на администратора ложится бремя поддержания биллинговой системы в рабочем состоянии. К числу необходимых действий можно отнести установку обновлений операционной системы, драйверов и BIOS материнской платы, обновление приложения Traffic Inspector, антивирусную проверку и прочие похожие действия. Чаще всего будет требоваться производить установку обновлений операционной системы и Traffic Inspector. Указанные процедуры стандартны и могут быть выполнены системным администратором без особых затруднений.

После смены версии Traffic Inspector может потребоваться произвести повторную активацию программы.

В состав AquaInspector не входит антивирусное программное обеспечение, защищающее сам сервер от заражения, поэтому мы рекомендовали бы пользователю самостоятельно установить антивирусный пакет. Хотелось бы особо подчеркнуть, что речь идёт именно о защите самой операционной системы, пользовательский трафик защищается с помощью антивирусных модулей для программы Traffic Inspector. Производитель рекомендует отказаться от использования антивирусных программ, содержащих компоненты брандмауэра, либо же произвести их полное отключение и выгрузку драйверов. Столь жёсткие требования обусловлены возможными конфликтами с приложением Traffic Inspector. Также рекомендуется с осторожностью использовать антивирусы, обеспечивающие проверку объектов в реальном времени, так как это может привести к значительному падению производительности всей системы. Ограничение доступа к серверу и регулярные проверки системы во время простоя в большинстве случаев смогут полностью обезопасить тестируемый комплекс от вредоносного программного обеспечения.

В крайних случаях допускается также смена версии BIOS, перед началом которой необходимо обеспечить бесперебойное питание сервера в течение всего процесса обновления. Это очень ответственный процесс, ошибки при проведении которого могут привести к полной неработоспособности всей системы. И хотя обновление BIOS для использованной материнской платы (Intel D510MO) производится с помощью утилиты из-под Windows и может быть выполнено удалённо, мы всё же рекомендуем иметь непосредственный доступ к оборудованию перед началом этого процесса.

В дополнение к указанным выше процедурам, безусловно, полезным будет выполнение периодического резервного копирования конфигурационных файлов, очистки устаревших данных и синхронизации с внешним сервером SQL. Данные действия выполняются с помощью группы «Обслуживание» консоли управления Traffic Inspector.

При возникновении глобальных проблем с операционной системой работоспособная версия программного обеспечения может быть восстановлена из скрытого раздела жёсткого диска, предназначенного для хранения заводской копии операционной системой. Такой откат приведёт к потере всех пользовательских настроек и данных, поэтому мы рекомендуем регулярно выполнять резервное копирование базы данных биллинговой системы и прочих настроек. Если же сбой был очень серьёзным, например, отказ жёсткого диска, то для восстановления системы потребуется обратиться в службу технической поддержки производителя, которая предоставит образ соответствующего раздела диска, а также подробнейшие инструкции по самой процедуре восстановления.

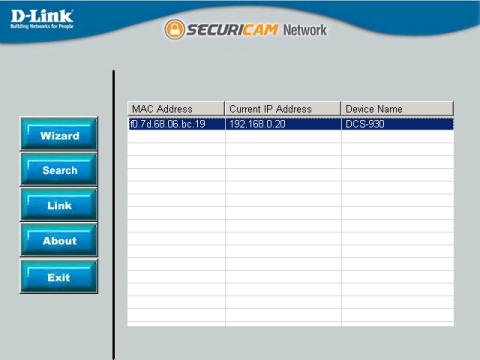

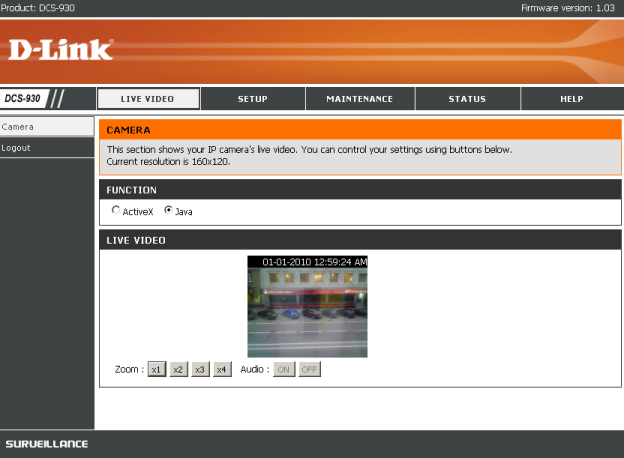

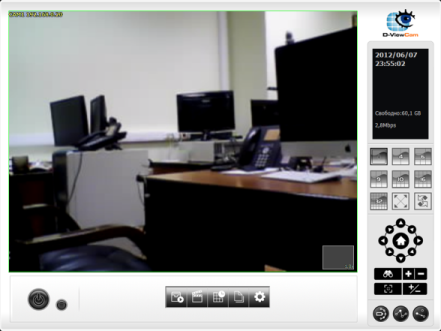

Кроме выполнения основных функций (учёта потреблённого интернет-трафика) программно-аппаратный комплекс может потихоньку шпионить за пользователями выполнять расширенные функции обеспечения безопасности, обеспечивать работу IP-телефонии, а также поддерживать работу с беспроводными сетями Wi-Fi (в режиме точки доступа) и 3G. И если организация поддержки беспроводной сети выглядит вполне тривиальной задачей (путём использования беспроводного USB-адаптера), то на дополнительных мерах обеспечения безопасности хотелось бы остановиться подробнее. К числу таких мер относятся система видеонаблюдения и контроля активности пользователя. Для организации видеонаблюдения вместе с AquaInspector может поставляться IP-камера D-Link DCS-930, а также программное обеспечение D-Link D-ViewCam, поддерживающее до 32 камер и позволяющее записывать и проигрывать получаемые с камер видео-данные, организовывать запись по расписанию и событиям, управлять параметрами работы камер. Также возможно расширить возможности указанной системы путём подключения к услуге «Видеонаблюдение» от МегаФон.

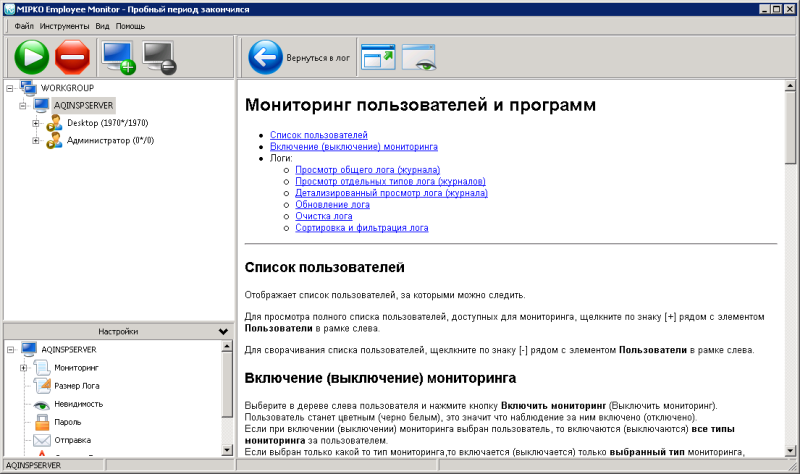

Контроль активности пользователя осуществляется с помощью утилиты Mipko Employee Monitor, которая централизованно сохраняет вводимую с клавиатуры информацию, сведения о запускаемых приложениях и интернет-активности, съёмки экрана и так далее. Естественно, клиентские «агенты» должны быть установлены на компьютеры рядовых пользователей.

На этом раздел, посвящённый процедурам обслуживания сервера, завершается, а мы переходим к тестированию программно-аппаратного комплекса AquaInspector.

Тестирование

Как всегда раздел тестирования мы начинаем с установления времени загрузки устройства, под которым мы понимаем интервал времени, прошедший с момента подачи питания до получения первого эхо-ответа по протоколу ICMP. Смарт-Софт AquaInspector загружается за 51 секунду. Мы считаем это нормальным результатом для подобного рода устройств.

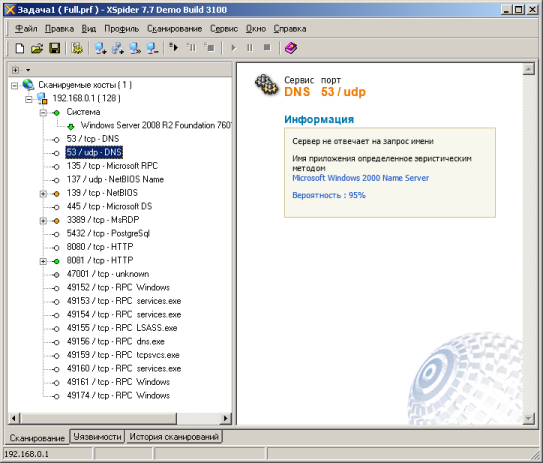

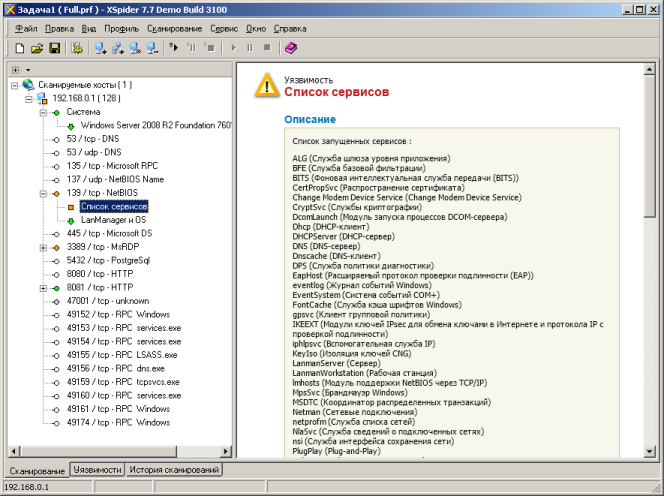

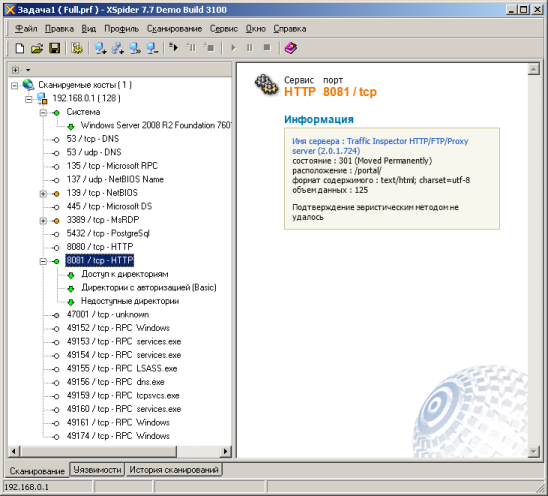

Вторым традиционным тестом стала проверка защищённости устройства, для чего мы использовали сканер сетевой безопасности Positive Technologies XSpider 7.7 (Demo Build 3100). Сканирование производилось со стороны локальной сети, в системе был установлен Traffic Inspector версии 2.0.1.724. Всего было обнаружено двадцать открытых портов: TCP-53 (DNS), UDP-53 (DNS), TCP-135 (Microsoft RPC), UDP-137 (NetBIOS Name), TCP-139 (NetBIOS), TCP-445 (Microsoft DS), TCP-3389 (MsRDP), TCP-5432 (PostgreSql), TCP-8080 (HTTP), TCP-8081 (HTTP), TCP-47001 (unknown), TCP-49152 (RPC Windows), TCP-49153 (RPC services.exe), TCP-49154 (RPC services.exe), TCP-49155 (RPC LSASS.exe), TCP-49156 (RPC dns.exe), TCP-49159 (RPC tcpsvcs.exe), TCP-49160 (RPC services.exe), TCP-49161 (RPC Windows) и TCP-49174 (RPC Windows). Наиболее интересные из обнаруженных сведений представлены ниже.

Мы не считаем обнаруженные уязвимости критическими.

Также мы не могли обойти своим вниманием тесты производительности устройства, для чего использовали тестовый стенд, основные параметры которого представлены ниже.

| Компонент | ПК | Ноутбук |

| Материнская плата | ASUS Maximus IV Extreme-Z | ASUS M60J |

| Процессор | Intel Core i7 3770 3.4 ГГц | Intel Core i7 720QM 1.6 ГГц |

| Оперативная память | DDR3 PC3-10700 SEC 32 Гбайта | DDR3 PC3-10700 SEC 16 Гбайт |

| Сетевая карта | Intel 82579V Intel 82583V |

Atheros AR8131 Atheros AR9285 |

| Операционная система | Windows 7 x64 SP1 Rus | Windows 7 x64 SP1 Rus |

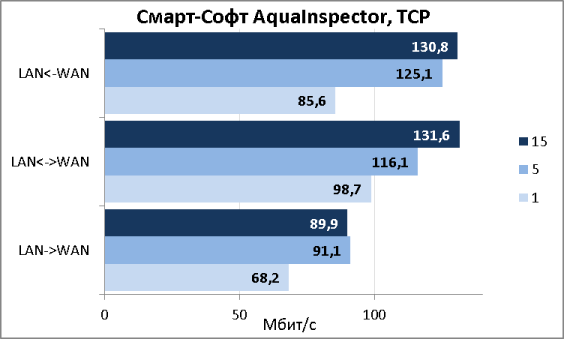

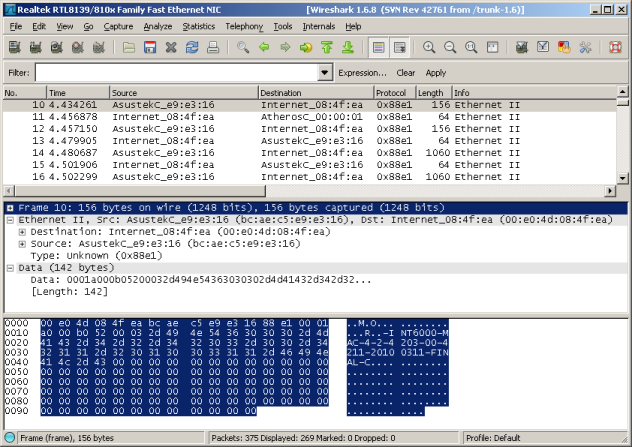

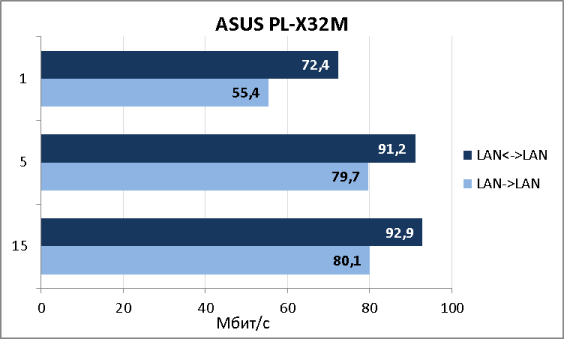

Сначала мы провели эксперимент с измерением скорости передачи обычного TCP-трафика с помощью утилиты JPerf 2.0.2 для одного, пяти и пятнадцати одновременных потоков. Результаты измерений представлены ниже на диаграмме.

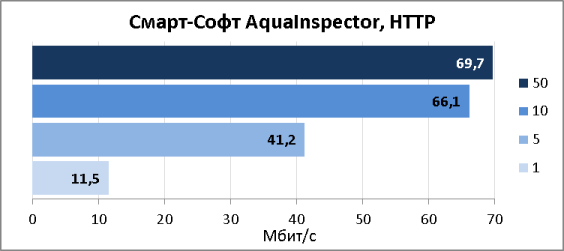

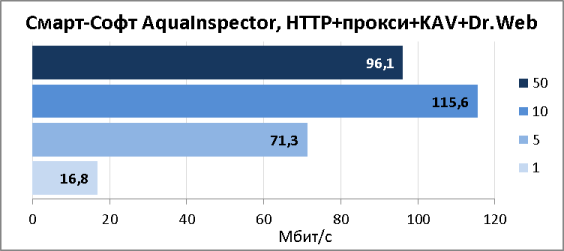

Далее мы на тестовом ПК и ноутбуке создали виртуальные диски в оперативной памяти, чтобы исключить влияние собственных дисковых подсистем. На одном из узлов был запущен HTTP-сервер Apache, который мы использовали для передачи больших файлов. На втором узле был установлен менеджер закачек, позволяющий производить скачивание файлов с HTTP-серверов в несколько одновременных потоков (1, 5, 10 и 50) в направлении WAN->LAN. Результаты измерений представлены ниже.

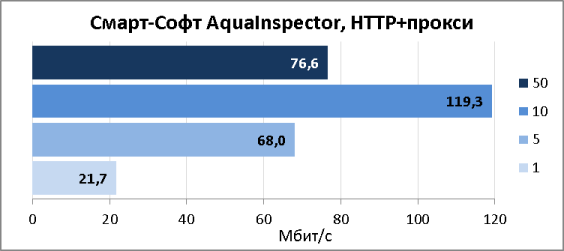

Так как предустановленная в AquaInspector утилита Traffic Inspector позволяет выполнять функции прокси-сервера, мы решили установить, какие скорости будут доступны пользователям при использовании AquaInspector в качестве HTTP прокси-сервера.

Нам кажется удивительным такой «выброс скорости» при использовании десяти одновременных подключений, но результат неоднократно повторялся, поэтому мы посчитали это истинным значением.

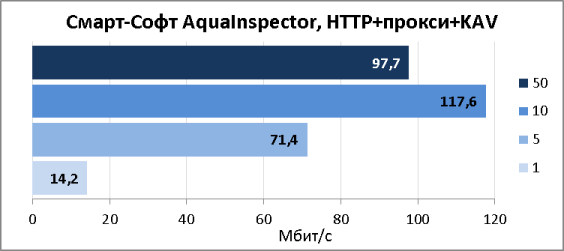

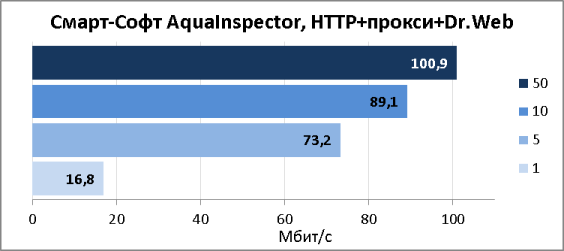

К числу востребованных, на наш взгляд, возможностей программы Traffic Inspector можно отнести антивирусную проверку пользовательского трафика даже несколькими антивирусными модулями последовательно. Результаты измерения скоростей работы прокси-сервера при активированной проверке антивирусными модулями представлены на диаграммах ниже. И хотя для передачи мы использовали достаточно большие файлы, мы всё же их размер выбирали таким образом, чтобы они удовлетворяли ограничениям антивирусного программного обеспечения.

Во время всего тестирования мы наблюдали за загрузкой ядер процессора. Оказывается, из четырёх потоков (два физических ядра с двумя виртуальными потоками каждое) полностью используются только два, что может быть обусловлено, либо наличием иного (не процессор) узкого места в системе, либо не совсем корректным распределением нагрузки операционной системой. В любом случае, мы считаем что ресурсов аппаратной платформы на сегодняшний день будет достаточно для большинства небольших офисов и мелких компаний, однако уже в самое ближайшее время может потребоваться модернизация использованного оборудования. Надеемся, компания Смарт-Софт представит своим клиентам в обозримом будущем более производительную биллинговую платформу.

На этом мы завершаем раздел тестирования и переходим к подведению итогов.

Заключение

Протестированное нами комплексное решение для организации и контроля доступа в интернет Смарт-Софт AquaInspector вызвал у нас противоречивые ощущения. С одной стороны, это гибкое и недорогое решение по контролю и учёту действий пользователей, как в глобальной сети, так и на собственных компьютерах, но, с другой стороны, уже в самом ближайшем будущем производительности данной платформы может не хватить для полного использования предоставляемой провайдерами полосы доступа в интернет.

Сильные стороны AquaInspector перечислены ниже.

- Гибкость настройки.

- Корпус небольших размеров.

- Возможность удалённого управления.

- Поддержка различных типов аутентификации пользователей.

- Наличие модулей расширения.

- Поддержка IP-телефонии.

- Возможность организации системы видео-наблюдения.

- Поддержка коллективных счетов.

- Возможность работы в режиме прокси-сервера.

К сожалению, мы не можем не упомянуть и о недостатках системы.

- Нестандартная организация вентиляции корпуса.

- Несколько заторможенный веб-интерфейс.

- Отсутствие поддержки IPv6 (планируется).

- Невысокие скорости передачи данных.

- Отсутствуют механизмы обеспечения высокой доступности системы.

На момент написания статьи приобрести программно-аппаратный комплекс AquaInspector можно было по цене от 33500 рублей за лицензию GOLD на десять пользователей до 71900 за версию без ограничений и имеющую сертификат ФСТЭК (FSTEC).

N16000 или топ-модель от Thecus

Введение

В нашей тестовой лаборатории побывало уже несколько стоечных сетевых хранилищ компании Thecus, однако все они имели не более восьми дисков и не относились к флагманской линейке оборудования. Мы с любопытством поглядывали на модель N16000 и размышляли, как скоро она доберётся до нас. И вот, этот замечательный день наступил, мы получили для тестирования самую «тяжёлую» и производительную модель сетевого хранилища с шестнадцатью дисками от Thecus – N16000.

Внешний вид

Традиционным для промышленного оборудования является стоечное исполнение, Thecus N16000 в этом смысле не является исключением, его корпус имеет габариты 651x440x132 мм (без учёта ушей) и занимает в стойке три юнита.

Лицевая панель скрыта за перфорированной дверцей, на которой расположен жидкокристаллический экран и четыре клавиши управления. Несмотря на значительную толщину дверцы её открытие может быть произведено даже в полностью загруженной стойке – конструкция рельсов позволяет безболезненно выдвинуть хранилище.

За дверцей размещаются шестнадцать корзин для установки жёстких дисков, а также световые индикаторы, отображающие состояние устройства, два порта USB, а также кнопки включения/выключения хранилища, сброса пользовательских настроек и клавиша Locator, предназначенная для поиска устройства.

Боковая поверхность N16000 ничем не примечательна, здесь лишь размещается часть рельсы для монтажа хранилища в стойку.

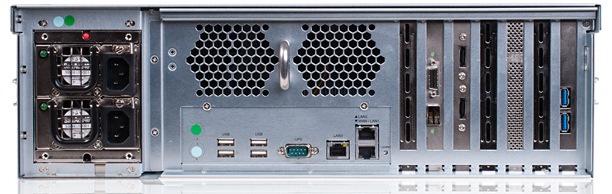

Задняя панель несёт на себе два блока питания, четыре порта USB2.0, два порта USB3.0 и два разъём eSATA, три сетевых интерфейса Gigabit Ethernet, порт DB-9 для подключения к источнику бесперебойного питания, а также четыре разъёма для установки карт расширения. На представленной ниже фотографии один из разъёмов занят дополнительной сетевой картой 10GE.

Заглянем теперь внутрь корпуса.

Аппаратная платформа

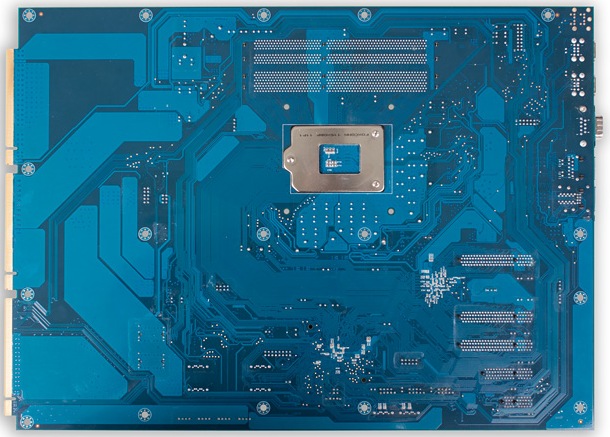

Сетевое хранилище Thecus N16000 внутри представлено несколькими текстолитовыми платами: одной материнской и несколькими вспомогательными, часть которых выполняет лишь функции переходников или конвертеров интерфейсов и не несёт никакой смысловой нагрузки.

В качестве центрального процессора здесь использован Intel Xeon X3480, работающий на частоте 3.06ГГц (максимальная 3.71 ГГц), с чипсетом Intel 3450. Мониторинг температуры системных элементов, скорости вращения вентиляторов обеспечивается чипом Winbond W83795G. Ввод/вывод обеспечивается контроллером Fintek F71889ED, который мы уже видели в хранилище модели N8900. Работу с сетью обеспечивают три Gigabit Ethernet контроллера Intel WG82574L.

Оперативная память здесь представлена двумя планками Unigen UG25U6400M8DU-ACB, построенные на чипах Hynix H5TQ1G838FR. Всего в распоряжении N16000 находится 4 Гбайта оперативной памяти.

Thecus N16000 укомплектован контроллером шины USB3.0, построенном на базе чипа NEC D720200AF1.

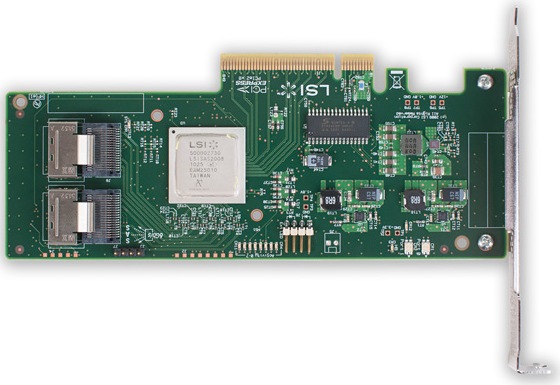

RAID-контроллер для SATA и SAS дисков построен на чипе LSI LSISAS2008, обладающий восьмью портами SAS/SATA. Поскольку N16000 позволяет подключить к себе до 16 дисков, то компания Thecus использовала специализированный расширитель LSISAS2x28, имеющий 28 портов SAS/SATA по 6Гбит/с, который был установлен на плату, к которой непосредственно подключаются устанавливаемые жёсткие диски (на фото отсутствует).

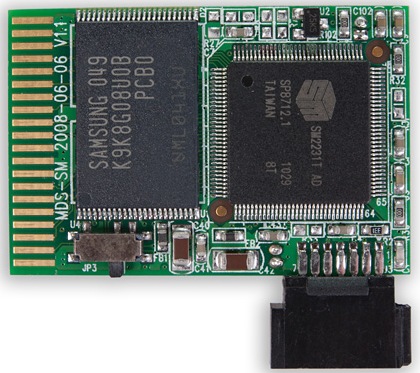

Файлы текущей прошивки хранятся в одном из модулей, произведённых компанией Afaya. Данный модуль в своём составе имеет контроллеры JMicron JM20300 и Silicon Motion SM2231T, а также чип флеш-памяти Samsung K9K8G08U0B на 2 Гбайта.

Обратимся теперь к программной составляющей устройства.

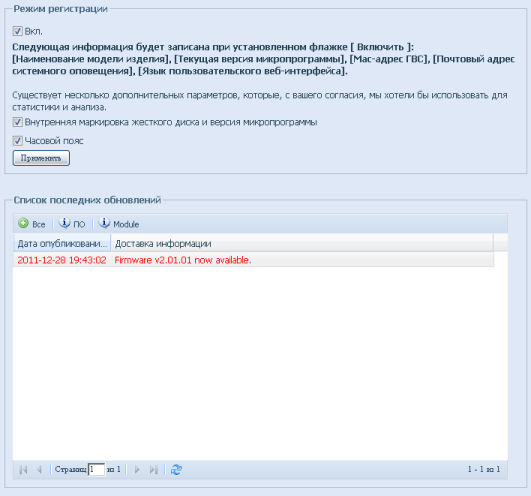

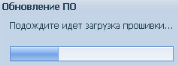

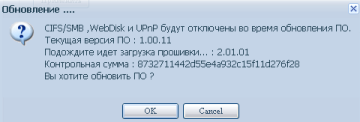

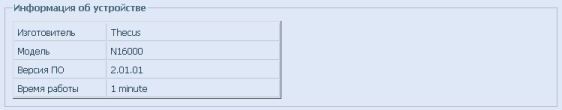

Обновление прошивки

Смена версии микропрограммного обеспечения традиционно может быть произведена в ручном или полуавтоматическом режиме. Для использования последнего хранилище требуется зарегистрировать с помощью соответствующей опции (Сведения о системе – Регистрация через Интернет) веб-интерфейса.

Обновление в ручном режиме немногим сложнее – требуется лишь предварительно загрузить файл с образом новой прошивки с веб-сервера производителя и обратиться к пункту «Обновление ПО» группы «Администрирование» меню. Судя по названию файла, модели N8900, N12000 и N16000 используют одно и то же микропрограммное обеспечение.

Весь процесс обновления занимает порядка четырёх минут.

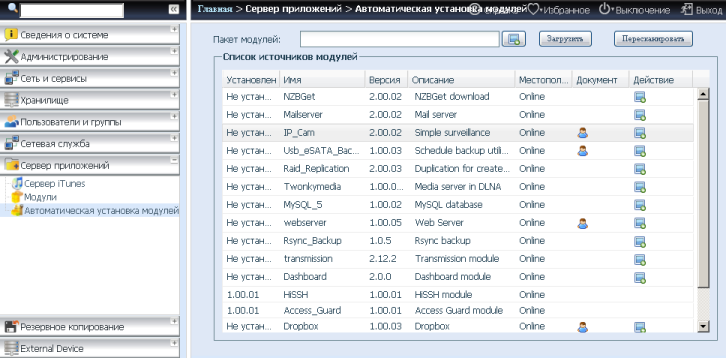

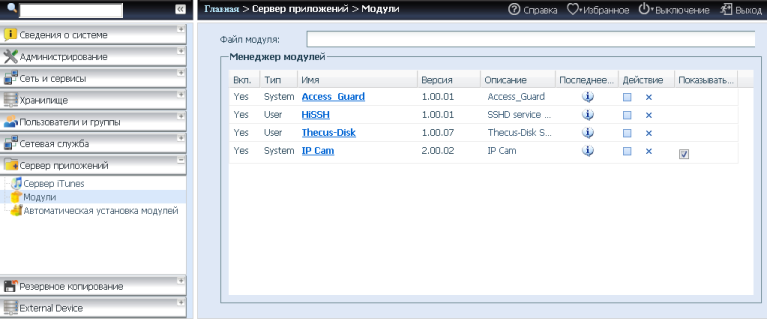

Кроме возможностей, предоставляемых самой прошивкой, пользователям Thecus N16000 доступны также возможности, реализованные в модулях расширения, которые можно бесплатно скачивать и устанавливать. Также как и обновление микропрограммного обеспечения, установка модулей расширения может производиться полуавтоматически или вручную. Мы уже рассматривали этот процесс довольно подробно в обзоре, посвящённом N8900.

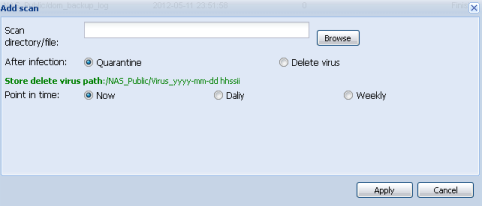

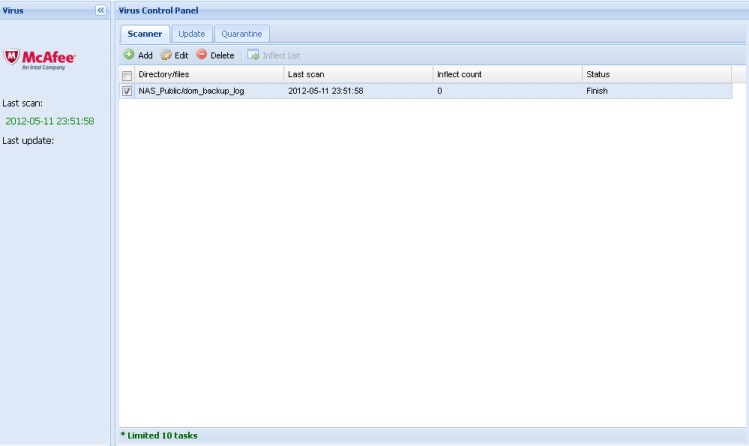

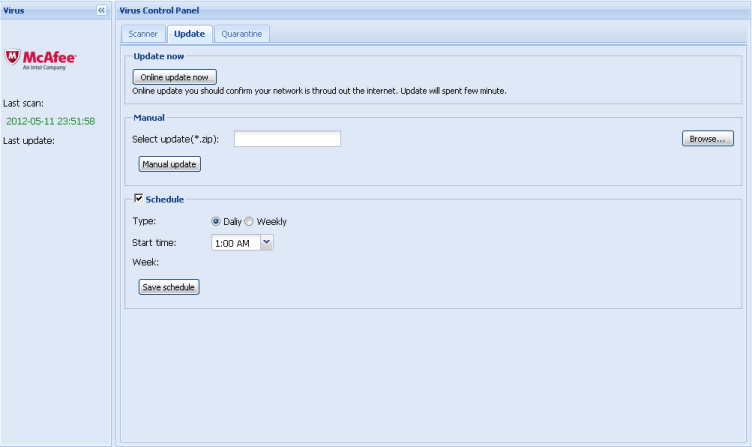

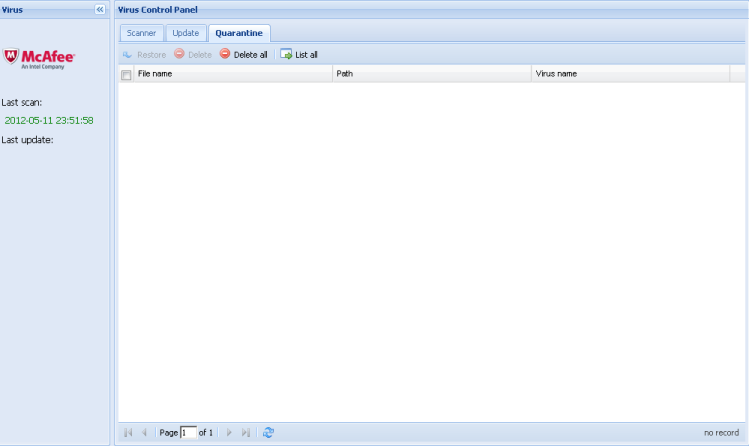

Начиная с прошивки 2.02.02 появилась поддержка антивирусного модуля, позволяющего проводить антивирусную проверку хранимых на N16000 файлов.

Обратимся теперь к возможностям веб-интерфейса устройства.

Веб-интерфейс

Из-за того, что прошивки для сетевых хранилищ N8900, N12000 и N16000 совпадают, мы не станем описывать возможности веб-интерфейса устройства, а предложим нашим читателям обратиться к статье, посвящённой модели N8900.

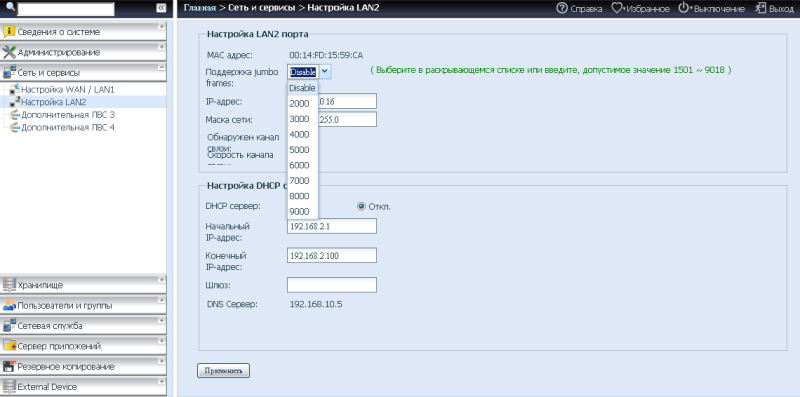

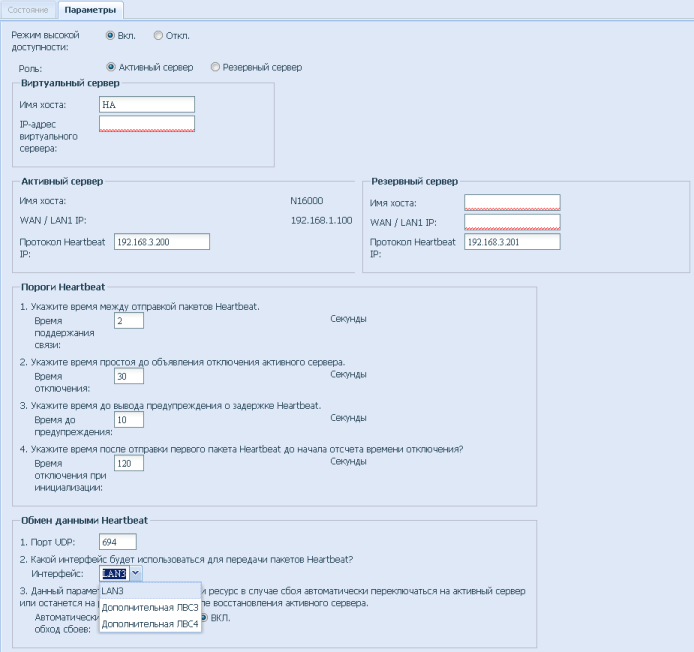

Здесь нам бы хотелось лишь отметить, что в хранилище N16000 изначально присутствовали функции горячего резервирования устройства целиком, поэтому сетевой интерфейс LAN3 недоступен для прямого конфигурирования. К счастью, последние прошивки для этой модели позволяют переопределить интерфейс, используемый функциями обеспечения высокой доступности (Хранилище-Высокая доступность). Мы считаем эту возможность крайне полезной, так как N16000 поддерживает работу с дополнительными сетевыми картами 10GE.

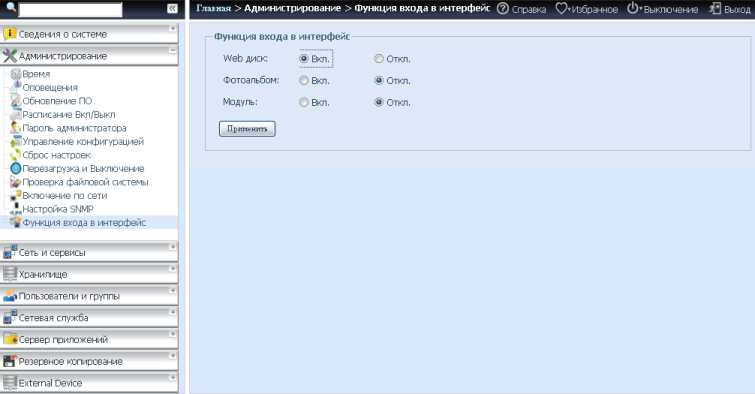

Также хотелось бы пару слов сказать о пункте «Функция входа в интерфейс», размещённому в группе «Администрирование» меню. С помощью данного пункта администратор может расположить на первой страничке хранилища (до ввода логина и пароля) ярлыки для ряда пользовательских возможностей.

Когда статья была уже полностью написана, мы обнаружили новую версию микропрограммного обеспечения на веб-сайте производителя. Естественно, мы установили новую версию прошивки (2.02.02) и теперь хотели бы познакомить читателя с некоторыми новыми возможностями веб-интерфейса устройства.

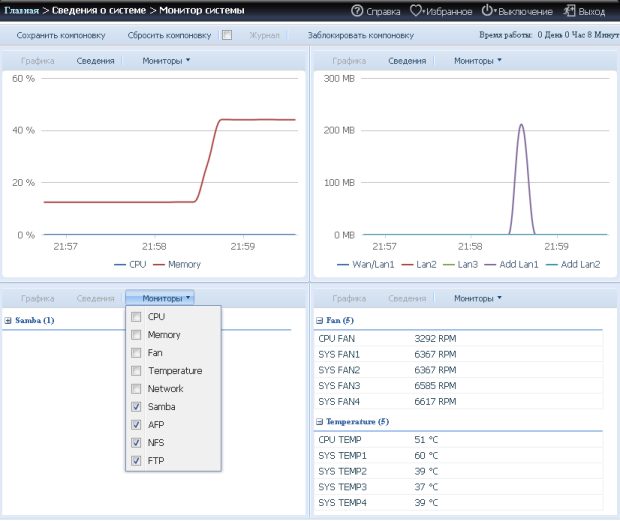

В пункте «Монитор системы» группы «Сведения о системе» администратор может просмотреть графики использования различных системных ресурсов.

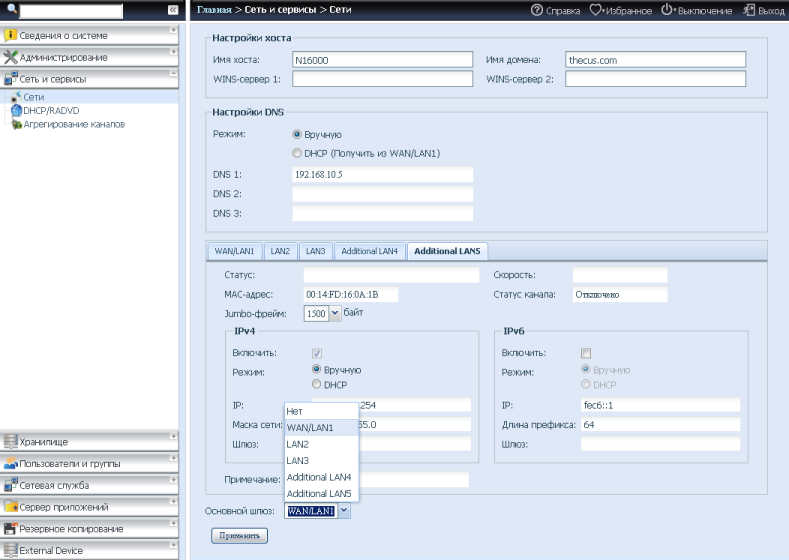

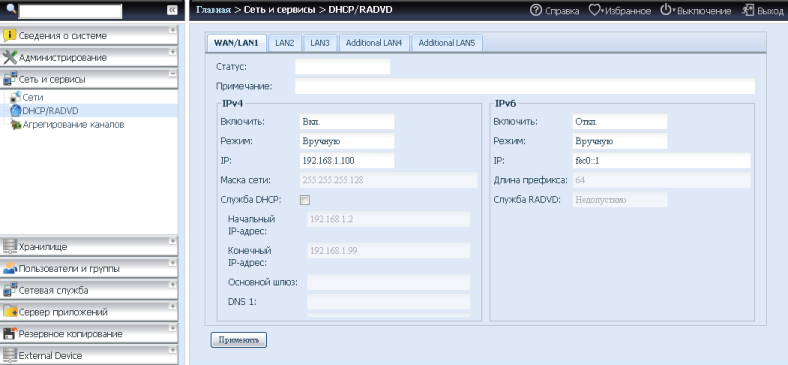

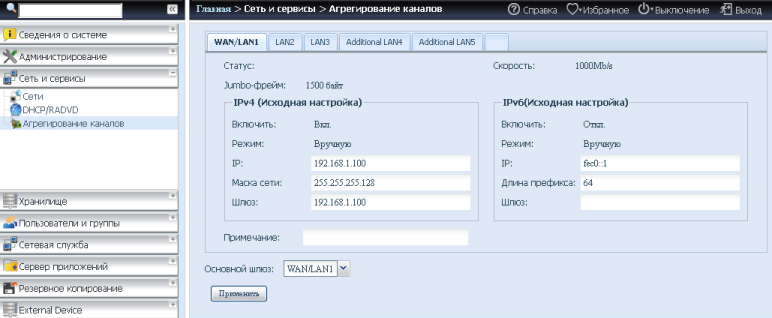

Изменились также пункты группы «Сеть и сервисы», появилась поддержка протокола IPv6.

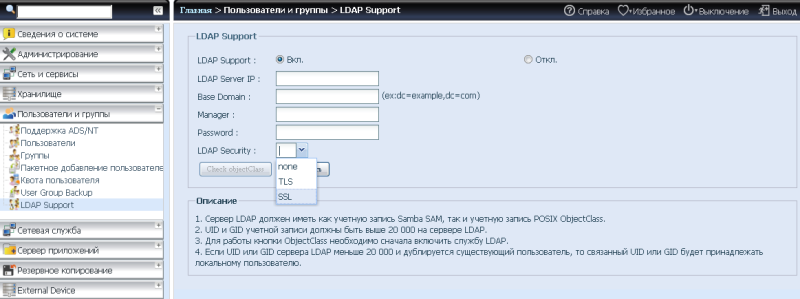

В группе «Пользователи и группы» новый пункт «LDAP Support» позволяет управлять параметрами LDAP-подключений.

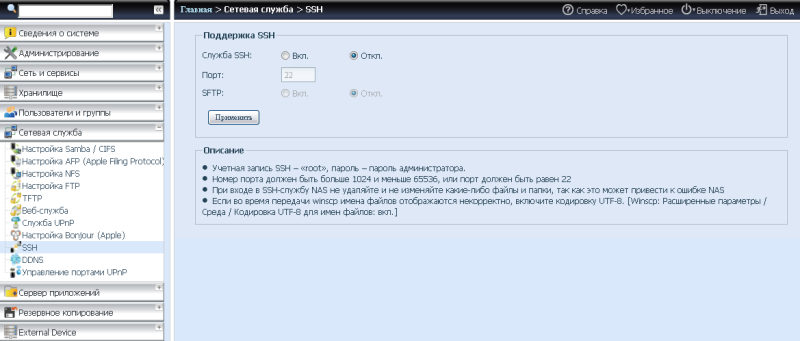

Новая прошивка предоставляет пользователям доступ с помощью SSH без установки сторонних модулей. Соответствующие параметры конфигурируются в пункте «SSH» группы «Сетевая служба».

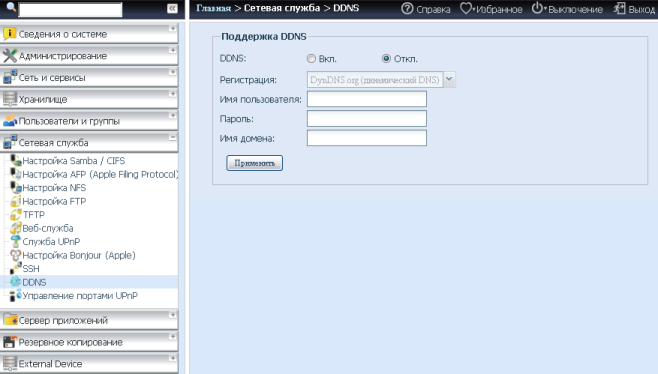

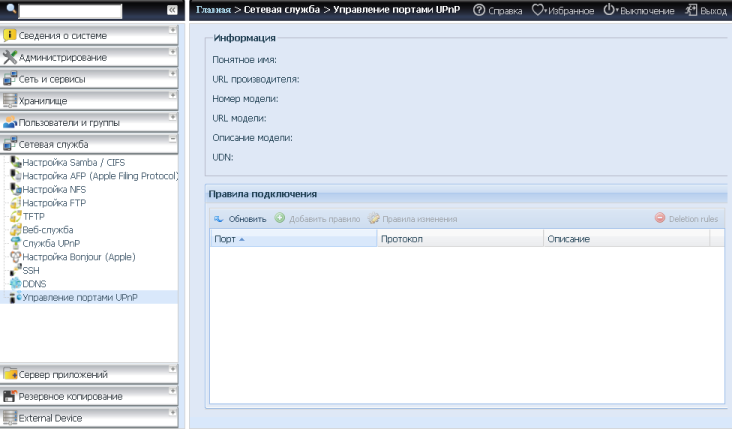

Кроме «SSH» группа «Сетевая служба» обзавелась и ещё двумя пунктами: «DDNS» и «Управление портами UPnP», позволяющие управлять одноимёнными службами.

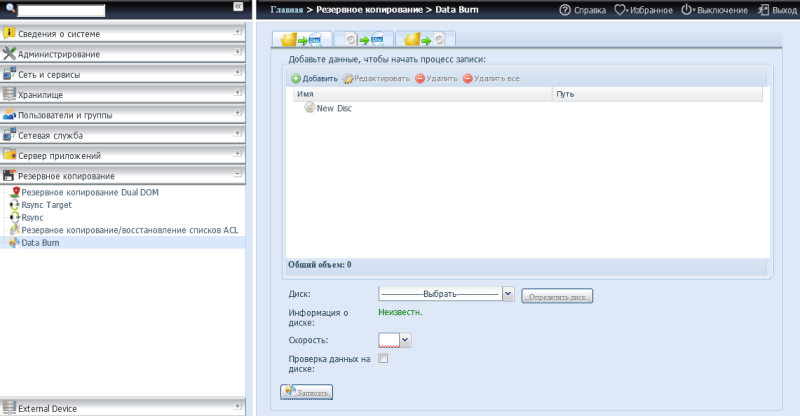

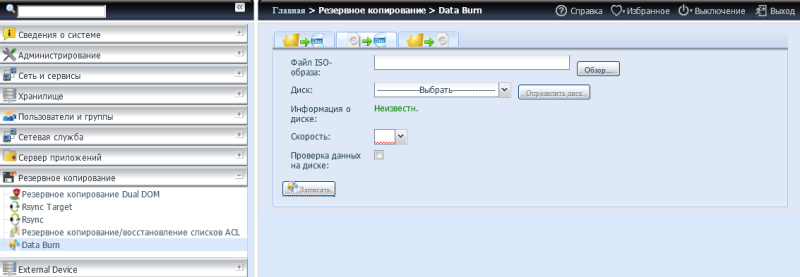

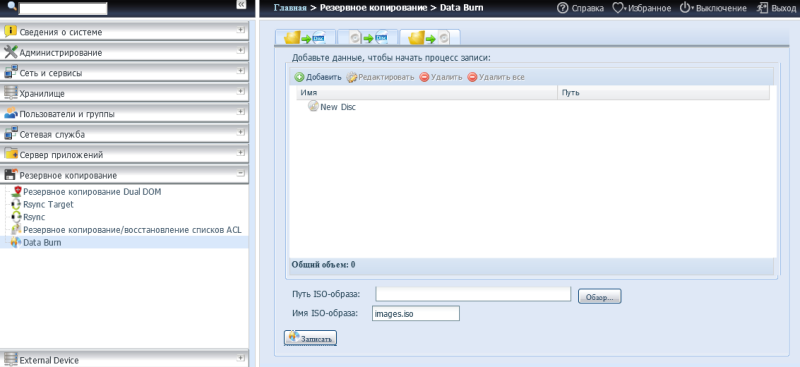

Сетевое хранилище Thecus N16000 позволяет подключать к себе внешние CD/DVD/BD-приводы и записывать с их помощью хранимую информацию на оптические носители. Указанная процедура производится с помощью пункта «Data Burn» группы «Резервное копирование».

Рассмотрим теперь некоторые возможности интерфейса командной строки хранилища.

Командная строка

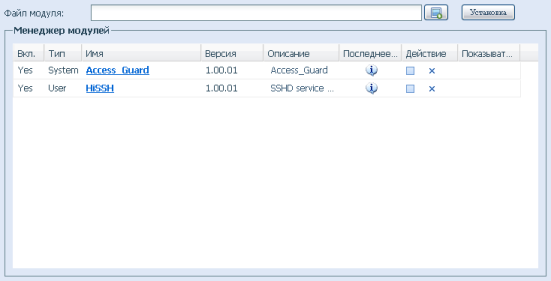

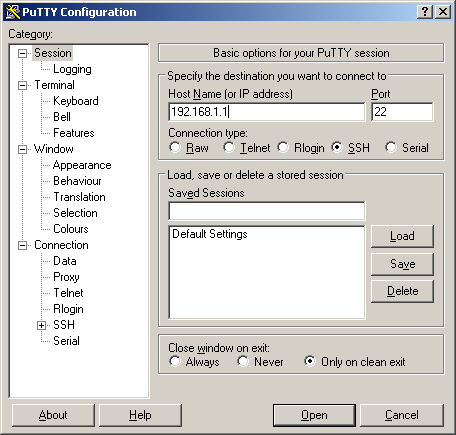

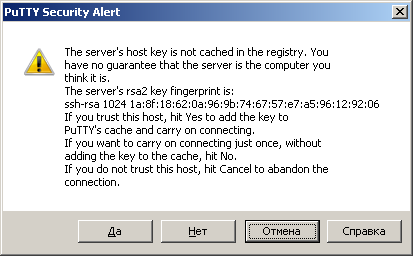

Для доступа к командной строке необходимо установить модуль расширения HiSSH с помощью пункта «Модули» группы «Сервер приложений» веб-интерфейса. Для доступа к хранилищу можно использовать любой SSH-клиент. Мы для этих целей выбрали PuTTY версии 0.60.

Для входа необходимо указать логин root и пароль, совпадающий с тем, что был выбран для пользователя admin веб-интерфейса. В системе используется BusyBox версии 1.16.1, выпущенный в марте 2010 года. Версию операционной системы можно выяснить с помощью команды uname –a или из файла /proc/version.

login as: root

Этот адрес электронной почты защищён от спам-ботов. У вас должен быть включен JavaScript для просмотра.'s password:

N16000:~# busybox

BusyBox v1.16.1 (2011-12-13 18:12:23 CST) multi-call binary.

Copyright (C) 1998-2009 Erik Andersen, Rob Landley, Denys Vlasenko

and others. Licensed under GPLv2.

See source distribution for full notice.

Usage: busybox [function] [arguments]...

or: function [arguments]...

BusyBox is a multi-call binary that combines many common Unix

utilities into a single executable. Most people will create a

link to busybox for each function they wish to use and BusyBox

will act like whatever it was invoked as.

Currently defined functions:

[, [[, addgroup, adduser, arp, arping, awk, basename, cat, chmod,

chown, chpasswd, chroot, chvt, clear, cp, crond, crontab, cryptpw, cut,

date, dc, dd, deallocvt, delgroup, deluser, df, diff, dirname, dmesg,

dnsdomainname, du, dumpleases, echo, egrep, eject, env, ether-wake,

expr, false, fgrep, free, freeramdisk, fsck, fuser, getty, grep,

gunzip, gzip, halt, head, hexdump, hostname, hwclock, id, ifconfig,

init, insmod, ip, kill, killall, killall5, length, ln, logger, login,

ls, lsmod, md5sum, mdev, mkdir, mkfifo, mknod, mkpasswd, mktemp,

modprobe, more, mv, netstat, nslookup, openvt, passwd, pidof,

pipe_progress, poweroff, printenv, printf, ps, pwd, raidautorun,

readahead, readlink, realpath, reboot, renice, reset, rm, rmdir, rmmod,

route, sed, seq, sleep, sort, split, stat, strings, stty, sync, tail,

tee, test, time, top, touch, tr, traceroute, true, tty, udhcpc, udhcpd,

uname, uniq, unzip, uptime, usleep, uuencode, vi, watch, wc, wget,

whoami, xargs, yes, zcat

N16000:~# uname -a

Linux N16000 2.6.36 #1 SMP Tue Dec 13 18:11:11 CST 2011 x86_64 GNU/Linux

N16000:~# cat /proc/version

Linux version 2.6.36 (root@FC12-27) (gcc version 4.4.3 20100127 (Red Hat 4.4.3-4) (GCC) ) #1 SMP Tue Dec 13 18:11:11 CST 2011

Так как прошивки для N16000 и N8900 совпадают, мы не станем предоставлять читателям содержимое системных каталогов, а также список выполняющихся процессов. Вместо этого мы перейдём теперь в каталог /proc и посмотрим, какие файлы здесь размещены, а также выясним время работы операционной системы и её среднюю загруженность, получим информацию об установленном процессоре и количестве оперативной памяти. Также сведения о загруженности операционной системы можно получить с помощью утилиты /usr/bin/uptime.

N16000:/# cd /proc

N16000:/proc# ls

1/ 14/ 22/ 3208/ 4918/ 5443/ execdomains pagetypeinfo

10/ 143/ 23/ 3236/ 4921/ 5666/ f71889ed_gpio partitions

1037/ 14315/ 24/ 3257/ 4924/ 5668/ fb pca9532

1040/ 145/ 25/ 3258/ 4925/ 5669/ filesystems pca9532_id

10404/ 146/ 2570/ 3396/ 4926/ 5713/ fs/ scsi/

1043/ 148/ 26/ 3450/ 4928/ 5747/ hwm self@

1046/ 15/ 27/ 4/ 4942/ 5809/ ide/ softirqs

1049/ 150/ 277/ 455/ 4965/ 5922/ interrupts stat

1052/ 15004/ 28/ 456/ 4971/ 6/ iomem swaps

11/ 15090/ 282/ 457/ 4974/ 6036/ ioports sys/

1128/ 151/ 2845/ 4581/ 5138/ 6048/ irq/ sysvipc/

1130/ 152/ 28868/ 4599/ 5150/ 6691/ iscsi_target/ thecus_event

1131/ 15232/ 29/ 460/ 5151/ 7/ kallsyms thecus_eventc

1132/ 1566/ 291/ 4600/ 5152/ 8/ kcore thecus_io

1133/ 16/ 292/ 4601/ 5153/ 9/ kmsg timer_list

1185/ 17/ 293/ 4602/ 5154/ acpi/ kpagecount tty/

12/ 18/ 294/ 4603/ 5155/ buddyinfo kpageflags uptime

1246/ 18818/ 295/ 461/ 5156/ bus/ loadavg version

1248/ 19/ 296/ 462/ 5157/ cgroups locks vmallocinfo

1250/ 1992/ 297/ 463/ 5224/ cmdline mdstat vmstat

1260/ 2/ 3/ 464/ 5231/ cpuinfo meminfo zoneinfo

1267/ 20/ 30/ 4739/ 5237/ crypto misc

12895/ 2031/ 3091/ 4818/ 5243/ devices modules

12897/ 21/ 3187/ 4850/ 5263/ diskstats mounts@

13/ 2100/ 3206/ 4906/ 5346/ dma mtrr

13113/ 2198/ 3207/ 4917/ 5442/ driver/ net@

N16000:/proc# cat uptime

514275.26 4111070.57

N16000:/proc# cat loadavg

0.10 0.11 0.13 1/147 15255

N16000:/proc# /usr/bin/uptime

22:09:41 up 5 days, 22:51, load average: 0.08, 0.11, 0.13

N16000:/proc# cat meminfo

MemTotal: 4054480 kB

MemFree: 3771640 kB

Buffers: 4196 kB

Cached: 81776 kB

SwapCached: 0 kB

Active: 76940 kB

Inactive: 64072 kB

Active(anon): 69000 kB

Inactive(anon): 48108 kB

Active(file): 7940 kB

Inactive(file): 15964 kB

Unevictable: 3184 kB

Mlocked: 3184 kB

SwapTotal: 2096112 kB

SwapFree: 2096112 kB

Dirty: 0 kB

Writeback: 0 kB

AnonPages: 58268 kB

Mapped: 13140 kB

Shmem: 60080 kB

Slab: 22392 kB

SReclaimable: 4424 kB

SUnreclaim: 17968 kB

KernelStack: 1216 kB

PageTables: 4972 kB

NFS_Unstable: 0 kB

Bounce: 0 kB

WritebackTmp: 0 kB

CommitLimit: 4123352 kB

Committed_AS: 172900 kB

VmallocTotal: 34359738367 kB

VmallocUsed: 37820 kB

VmallocChunk: 34359697408 kB

DirectMap4k: 3840 kB

DirectMap2M: 4182016 kB

N16000:/proc# cat cpuinfo

processor : 0

vendor_id : GenuineIntel

cpu family : 6

model : 30

model name : Intel(R) Xeon(R) CPU X3480 @ 3.07GHz

stepping : 5

cpu MHz : 3066.937

cache size : 8192 KB

physical id : 0

siblings : 8

core id : 0

cpu cores : 4

apicid : 0

initial apicid : 0

fpu : yes

fpu_exception : yes

cpuid level : 11

wp : yes

flags : fpu vme de pse tsc msr pae mce cx8 apic sep mtrr pge mca cmov

pat pse36 clflush dts acpi mmx fxsr sse sse2 ss ht tm pbe syscall nx rdtscp lm

constant_tsc arch_perfmon pebs bts rep_good xtopology nonstop_tsc aperfmperf

pni dtes64 monitor ds_cpl vmx smx est tm2 ssse3 cx16 xtpr pdcm sse4_1 sse4_2

popcnt lahf_lm dts tpr_shadow vnmi flexpriority ept vpid

bogomips : 6136.45

clflush size : 64

cache_alignment : 64

address sizes : 36 bits physical, 48 bits virtual

power management:

Информацию о «процессорах» с первого по седьмой мы удалили, так как она повторяет те сведения, что представлены выше для процессора 0.

Версия установленной прошивки содержится в файле /app/version.

N16000:/# cat /app/version

2.01.01

На этом беглый обзор по возможностям интерфейса командной строки мы завершаем и переходим непосредственно к разделу тестирования.

Тестирование

Раздел тестирования, как и всегда, мы начинаем в определения времени загрузки устройства, под которым мы понимаем интервал времени, прошедший с момент подачи питания до получения первого эхо-ответа по протоколу ICMP. Сетевое хранилище Thecus N16000 загружается за 95 секунд, мы считаем это приемлемым результатом для подобного рода устройств.

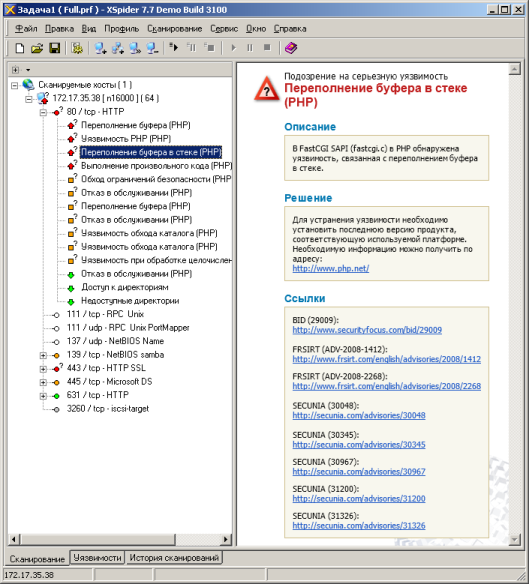

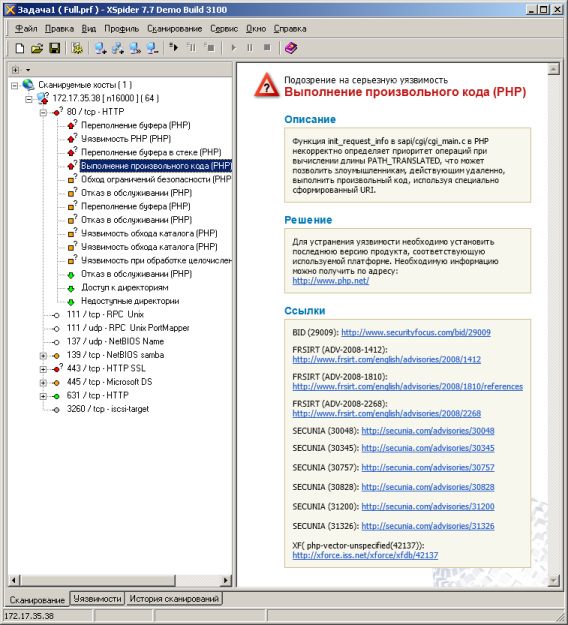

Вторым тестом стала проверка защищённости хранилища, которую мы выполнили с помощью утилиты Positive Technologies XSpider 7.7 (Demo build 3100) до установки каких-либо модулей расширения и запуска дополнительных сетевых служб. Всего было обнаружено девять открытых портов: TCP-80 (HTTP), TCP-111 (RPC Unix), UDP-111 (RPC Unix PortMapper), UDP-137 (NetBIOS Name), TCP-139 (NetBIOS samba), TCP-443 (HTTP SSL), TCP-445 (Microsoft DS), TCP-631 (HTTP) и TCP-3260 (iscsi-target). Наиболее интересные обнаруженные сведения представлены ниже.

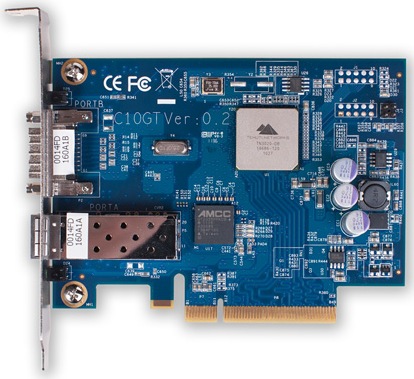

Итак, мы готовы приступить к самой, пожалуй, интересной части данного раздела – тестированию производительности сетевого хранилища Thecus N16000 с помощью утилиты Intel NASPT 1.7.1. В указанных тестах использовались жёсткие диски Seagate ST2000DM001. Основные параметры тестового стенда представлены ниже. Чтобы сетевая инфраструктура более не была узким местом в наших теста, мы использовали дополнительную сетевую карту 10GE, в качестве которой была выбрана Thecus C10GT с SFP+ модулем Gigalink GL-P03MM.

| Компонент | ПК |

| Материнская плата | ASUS Maximus IV Extreme-Z |

| Процессор | Intel Core i7 2600K 3.4 ГГц |

| Оперативная память | DDR3 PC3-10700 Corsair 16 Гбайт |

| Сетевая карта | Intel 82579V/82583V Thecus C10GT (Gigalink GL-P03MM) |

| Операционная система | Windows 7 x64 SP1 Rus |

Хотелось бы отдельно указать, что мы умышленно уменьшали объём оперативной памяти, доступной системе, с помощью утилиты msconfig, в соответствии с рекомендациями компании Intel. Смысл подобных действий состоит в том, чтобы локальное кэширование не искажало результаты измерений. К сожалению, большинство лабораторий в России и за рубежом пренебрегают подобными рекомендациями.

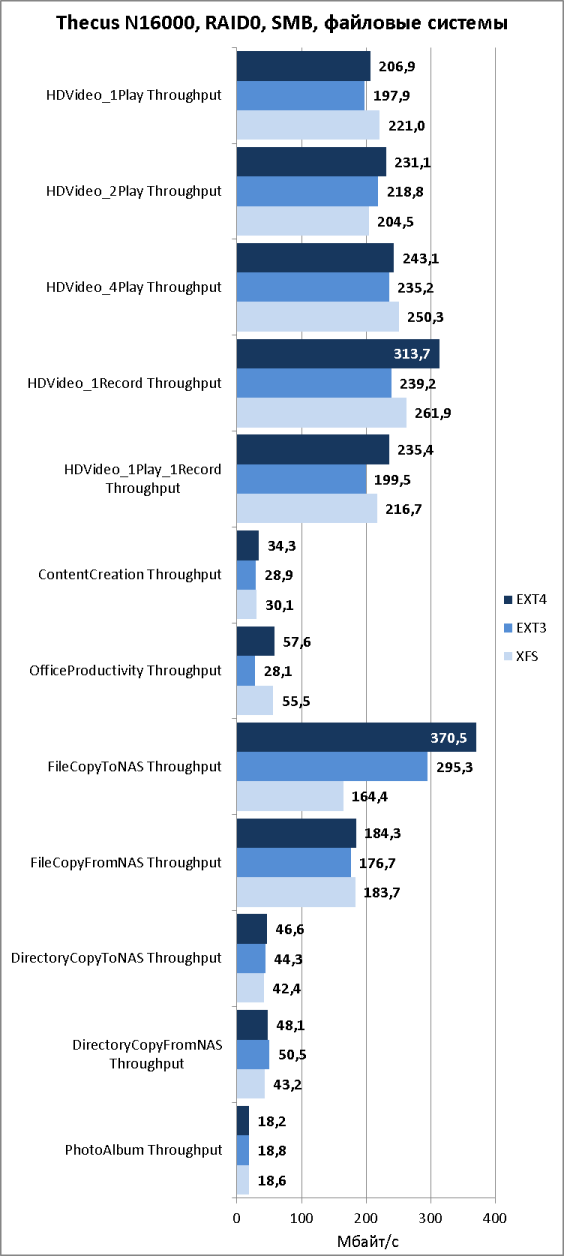

Thecus N16000 позволяет использовать одну из трёх файловых систем: EXT4, EXT3 и XFS, но минимальный доступный объём диска не может быть изменён вручную, как мы это видели в предыдущих моделях, то есть пользователю доступен только весь объём диска полностью. Описанное поведение хранилища приводит к невозможности использования EXT3 с большими дисками на определённых типах массивах. Так, например, мы использовали шестнадцать дисков по 2 Тбайта каждый, что при сборке в RAID0 даёт общий объём равный 32 Тбайта, что существенно превышает ограничение максимального раздела для этой файловой системы. Однако мы всё же решили провести сравнение всех трёх файловых систем, хотя и понимаем, какая из них будет выбираться пользователями наиболее часто. Для указанного теста мы собрали массив RAID0 на четырёх дисках, к которому подключались с помощью SMB. Результаты измерений представлены ниже.

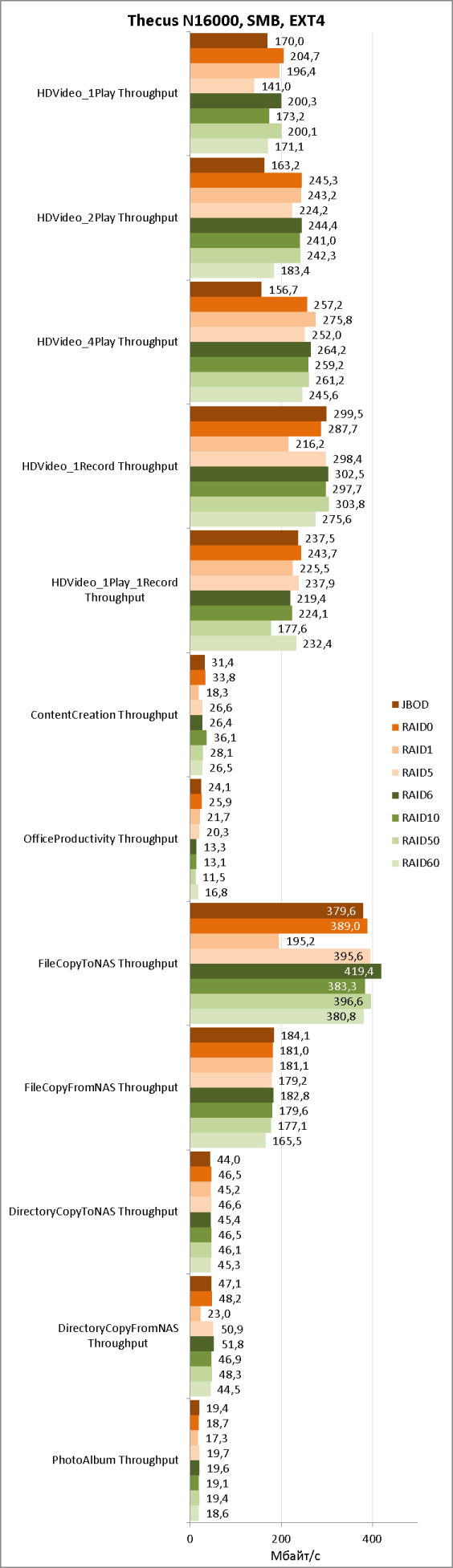

Далее мы последовательно собирали все доступные массивы из шестнадцати дисков, форматировали разделы в EXT4, измеряли скорость доступа к данным с помощью SMB. Результаты измерений представлены на диаграмме ниже.

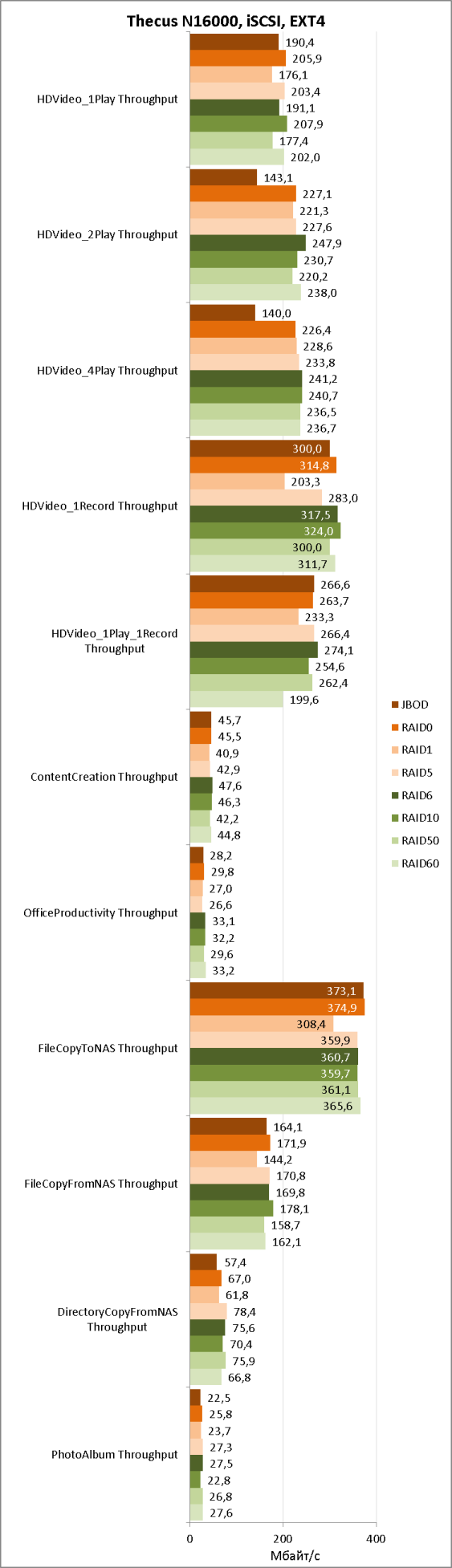

Аналогичные действия были совершены и для подключений с помощью iSCSI. Стоит только отдельно отметить, что полученные значения скорости в тесте DirectoryCopyToNAS Throughput не являются адекватными (вероятно, сказывалось локальное кэширование), поэтому мы не отобразили их на диаграмме, чтобы не смущать наших читателей.

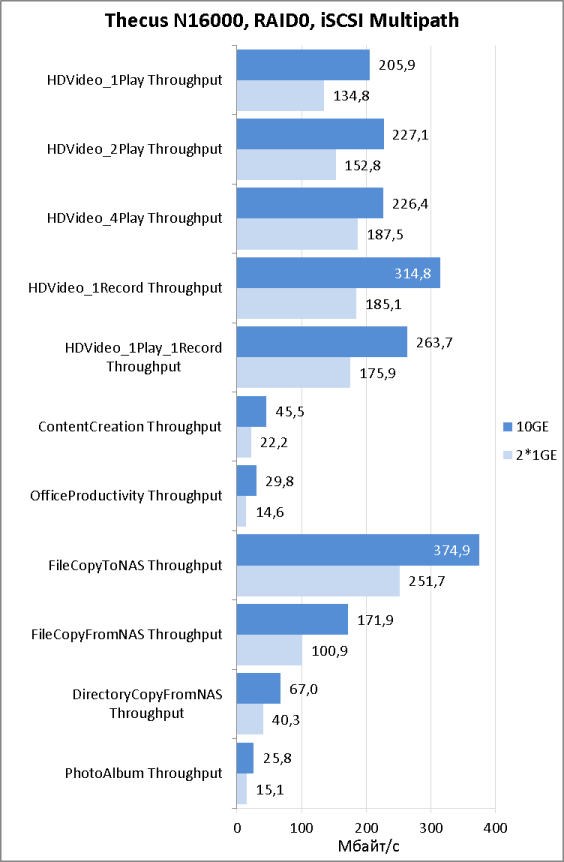

Так как протокол iSCSI поддерживает балансировку нагрузки между несколькими сетевыми интерфейсами (iSCSI MultiPath), мы решили сравнить скорости доступа, получаемые с помощью одного 10GE интерфейса или двух GE, объединённых с использованием iSCSI MultiPath и балансировкой Round Robin.

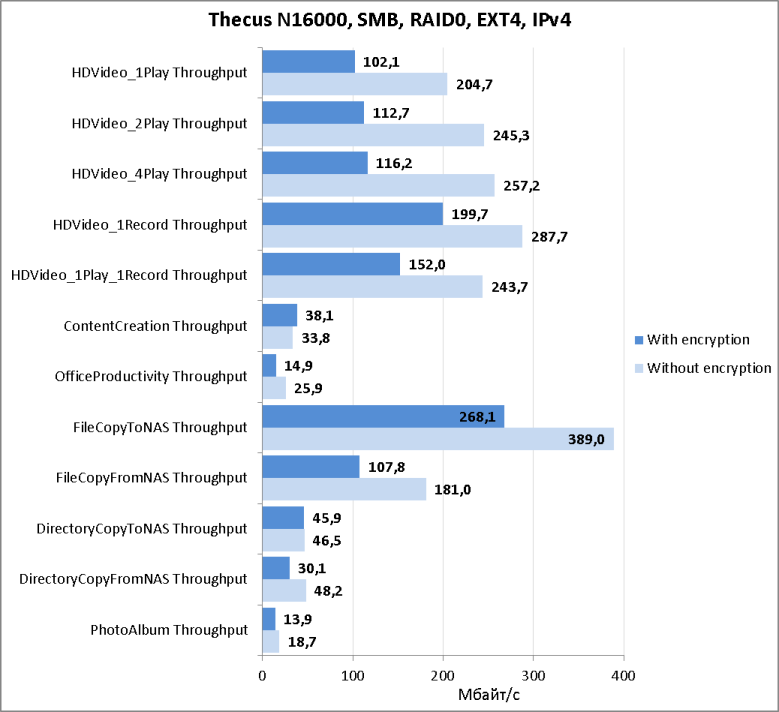

Для защиты информации с украденных дисков производитель предоставляет возможности по шифрованию создаваемого массива. Мы решили сравнить производительность работы N16000 с зашифрованным и незашифрованным массивами.

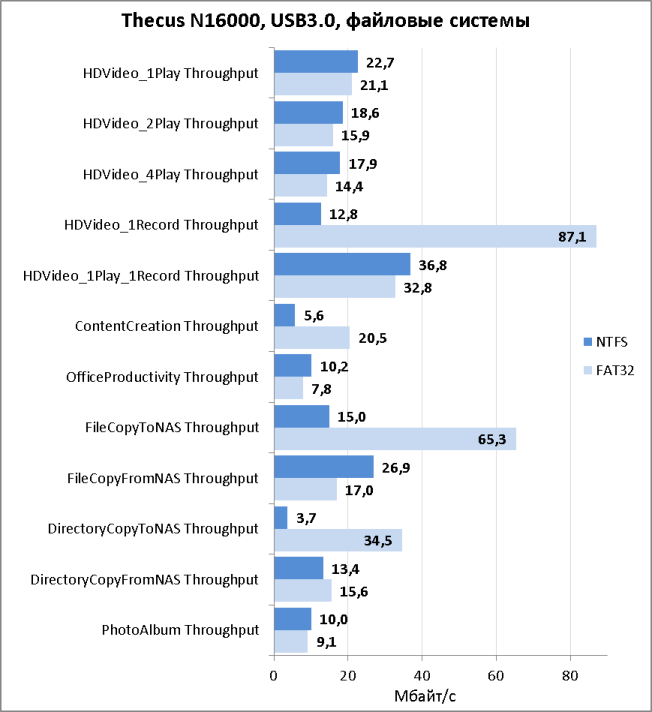

Не осталась незамеченной и возможность хранилища работать с внешними жёсткими дисками, подключаемыми с помощью интерфейса USB 3.0, для чего мы использовали диск Transcend StoreJet 25M3 объёмом 750 Гбайт. Для данного теста мы выбрали две распространённые файловые системы: FAT32 и NTFS. Результаты измерений представлены на диаграмме ниже.

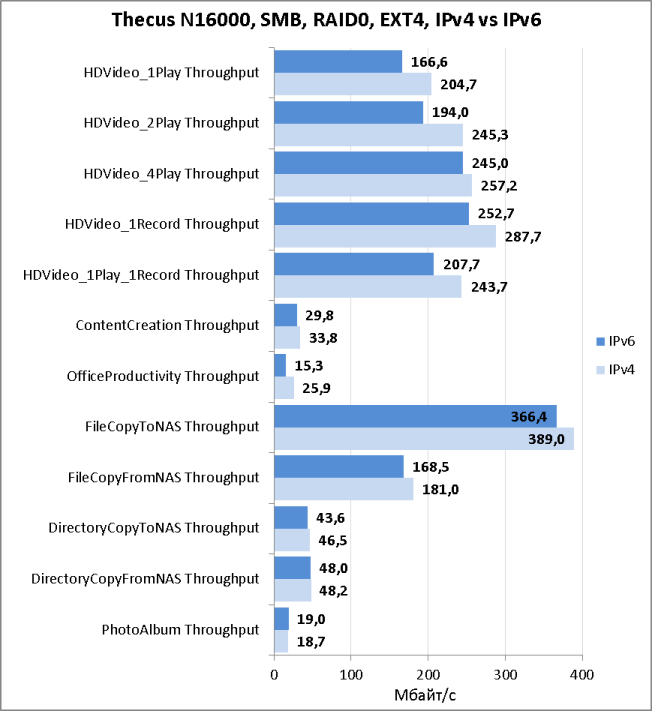

В прошивке 2.02.02 появилась поддержка протокола IPv6, который в самом ближайшем будущем придёт на смену текущей версии протокола IP – IPv4. Мы подключились к хранилищу с использованием IPv6 и провели тестирование производительности устройства. На диаграмме ниже представлены сравнительные данные для двух версий протокола.

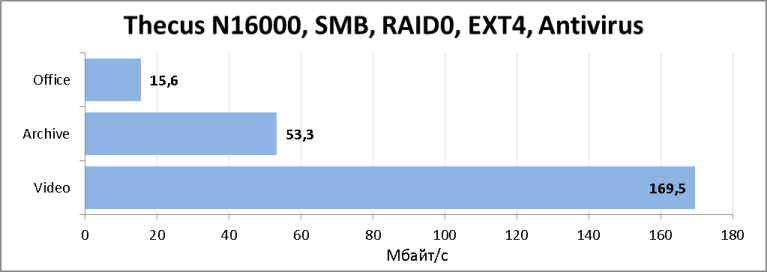

Также, начиная с прошивки 2.02.02, сетевые хранилища Thecus начинают поддержку антивирусного модуля. Мы решили измерить скорость антивирусной проверки, для чего обновили базы модуля через интернет и выгрузили на хранилище три различных набора файлов, содержащие офисные данные, архивы и видео. Результаты измерений представлены ниже на диаграмме.

На этом мы завершаем раздел тестирования и переходим к подведению итогов.

Заключение