Labs

Введение

Данная лабораторная работа предназначена для студентов пятого курса ФРТК МФТИ и продвинутых студентов третьего курса, желающих факультативно изучить дополнительные возможности протокола динамической маршрутизации EIGRP. При составлении лабораторной работы подразумевалось, что студенты уже знакомы с базовыми принципами работы EIGRP и обоими синтаксисами конфигурирования протокола. Все команды будут даны для режима named mode, однако студенты должны уметь выполнить аналогичную настройку и для классического режима там, где это возможно.

Допускается и считается приемлемым использование сторонних материалов при выполнении данной лабораторной работы.

Описание

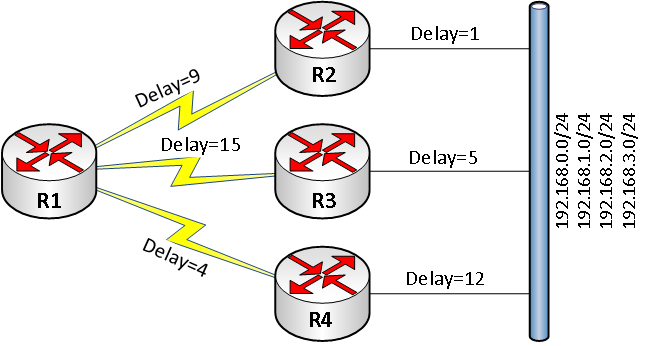

Адресация сериальных линков между маршрутизаторами принята по следующей схеме: 192.168.XY.X|Y/24, где X и Y порядковые номера устройств. Например, рассмотрим линк между маршрутизаторами R1 и R2. Интерфейс маршрутизатора R1 имеет адрес 192.168.12.1/24, а R2 – 192.168.12.2/24. Правый Ethernet-сегмент представлен четырьмя сетями, в которых размещены пользователи. В сети используется EIGRP с автономной системой №1.

На рисунке ниже представлена L3-схема сети. Каждая сеть размещена в собственной виртуальной сети, для чего на маршрутизаторах R2-R4 создаётся необходимое количество подынтерфейсов.

Каждый из разделов данной лабораторной работы освещает широкий круг особенностей работы протокола EIGRP, не ограничивающийся тем, что написано в названии раздела.

Схема сети

K-values

- Соберите представленную схему в GNS3.Включите интерфейсы и назначьте адреса. На всех сериальных линках используйте различную инкапсуляцию на канальном уровне (PPP, HDLC и Frame Relay).

- Все физические интерфейсы и подынтерфейсы добавьте в протокол EIGRP. Убедитесь в установлении соседства с помощью команды sho eigrp address-family ipv4 1 neighbors.

- Убедитесь, что маршрутизатор R1 имеет маршруты для всех четырёх пользовательских сетей через всех трёх своих соседей и осуществляет балансировку между тремя путями с одинаковой метрикой. Запомните значение метрики, например, для сети 192.168.0.0/24.

- Выясните значения переменных K-values с помощью следующих команд: sho ip protocols или sho eigrp protocols. Значения весов по умолчанию следующие: K1=1, K2=0, K3=1, K4=0, K5=0 K6=0.

- Перенастройте на маршрутизаторе R1 значения весов так, чтобы при расчёте метрики учитывалась только задержка на интерфейсе.

- Убедитесь, что маршрутизатор R1 потерял EIGRP-соседство со всеми остальными тремя устройствами.

- Перенастройте значения весов и для трёх остальных маршрутизаторов.

- Убедитесь, что EIGRP-соседство между ними восстановилось.

- Убедитесь, что метрика для сети 192.168.0.0/24 изменилась.

RIB scale

- По выводу команды sho eigrp address-family ipv4 1 topology | s 192.168.(0|1|2|3).0/24 убедитесь, что метрики сетей 192.168.0.0/24, 192.168.1.0/24, 192.168.2.0/24 и 192.168.3.0/24 совпадают и одинаковы вне зависимости от пути.

- С помощью команды sho ip ro ei | s 192.168.(0|1|2|3).0/24 убедитесь, что метрика маршрутов для указанных сетей в RIB отличается от той, что отображалась в предыдущем пункте. Различие обусловлено тем, что при работе в именованном режиме EIGRP используется 64-битную метрику, тогда как разрядность метрики в RIB равна 32.

- С помощью команды sho ip protocols или sho eigrp protocols убедитесь в том, что EIGRP использует 64-битную метрику.

- Для пересчёта метрики из EIGRP в RIB используется специальный масштабирующий множитель, по умолчанию равный 128. Найдите его значение в выводах следующих команд: sho ip protocols и sho eigrp protocols. С помощью целочисленного деления внутренней метрики EIGRP на масштабирующий множитель убедитесь в корректности расчёта метрики для сетей, помещённых в таблицу маршрутизации.

- С помощью команды metric rib-scale 200 измените значение масштабирующего множителя. Убедитесь в изменении значения метрики в таблице маршрутизации.

- Удалите конфигурационную команду из предыдущего пункта. Убедитесь, что метрика в таблице маршрутизации вернулась к предыдущему значению.

- Обратите внимание на то, что изменение масштабирующего множителя может производиться не на всех маршрутизаторах в сети.

Feasible successor

- С помощью команды sho eigrp address-family ipv4 1 topology | s 192.168.(0|1|2|3).0/24 просмотрите информацию в топологической таблице о клиентских сетях. На данный момент все три пути имеют одинаковую метрику, осуществляется балансировка по трём путям с одинаковой метрикой.

- С помощью интерфейсной команды delay измените значения задержек на всех четырёх маршрутизаторах так, чтобы они соответствовали значениям, представленным на схеме выше.

- Просмотрите таблицу маршрутизации на R1 и убедитесь в том, что балансировка для клиентских сетей более не выполняется, а весь трафик передаётся только через маршрутизатор R2.

- С помощью команды sho eigrp address-family ipv4 1 topology просмотрите топологическую таблицу маршрутизатора R1 и убедитесь в отсутствии путей до клиентских сетей через маршрутизаторы R3 и R4.

- Пути до клиентских сетей через маршрутизаторы R3 и R4 пропали из топологической таблицы потому, что условие feasible condition перестало выполняться. Вспомните и напишите его.

- С помощью команды sho eigrp address-family ipv4 1 topology all-links просмотрите полную топологическую таблицу маршрутизатора R1. Убедитесь, что пути до клиентских сетей через маршрутизаторы R3 и R4 перестали удовлетворять условия feasible condition.

- Придумайте и измените значения задержек на интерфейсах так, чтобы в топологической таблице появилось два пути: один через successor, другой через feasible successor. Значения метрики для всех трёх путей должны быть различными.

- Убедитесь в том, что в таблице маршрутизации по-прежнему присутствует лишь один маршрут для каждой из клиентских сетей.

Балансировка по путям с разной стоимостью

- С помощью соответствующих команд на маршрутизаторе R1 убедитесь, что после выполнения предыдущего раздела в таблице топологии присутствуют два маршрута с разной метрикой для каждой из клиентских сетей, тогда как в таблице маршрутизации находится лишь один лучший маршрут.

- С помощью команды variance 128 измените множитель, с помощью которого производится выбор маршрутов, попадающих в таблицу маршрутизации.

- Убедитесь, что в таблицу маршрутизации попали два маршрута для каждой клиентской сети.

- Измените команду variance так, чтобы использовался наименьший возможный множитель, позволяющий обоим путям попадать в таблицу маршрутизации.

- Объясните, каким образом производится выбор маршрутов, помещаемых в таблицу маршрутизации.

- Измените значения задержек на интерфейсах маршрутизаторов так, чтобы условие feasible condition выполнялось для всех трёх путей до клиентских сетей.

- Убедитесь, что в таблицу маршрутизации теперь попали все три пути до клиентских сетей (при необходимости измените значение variance).

- С помощью команд sho ip protocols и sho eigrp protocols выясните, какое максимальное количество префиксов может быть помещено в таблицу маршрутизации.

- С помощью команды maximum-paths 2 ограничьте количество маршрутов, помещаемых в RIB.

- Убедитесь, что в таблице маршрутизации присутствуют только два маршрута для каждой из клиентских сетей.

- С помощью команды maximum-paths увеличьте количество маршрутов, помещаемых в таблицу маршрутизации, так, чтобы все маршруты вновь успешно попадали в RIB.

- С помощью команды traffic-share balanced выберите один из режимов балансировки. Объясните различия между режимами.

- Воспользуйтесь одной из просмотровых команд для определения соотношения, в котором будет балансироваться трафик для каждой из пользовательских сетей.

- Измените режим балансировки с помощью команды traffic-share min across-interfaces. Выясните, в каком соотношении теперь будет производиться балансировка.

Пассивные интерфейсы

- С помощью команды sho eigrp address-family ipv4 topology 192.168.0.0/24, выполняемой на маршрутизаторе R1, убедитесь, что в таблице топологии присутствуют все три пути до соответствующей сети.

- На маршрутизаторе R2 с помощью команды shutdown в соответствующей секции настроек протокола маршрутизации отключите протокол EIGRP для интерфейса, на котором настроен адрес 192.168.0.2.

- С помощью команды sho eigrp address-family ipv4 interfaces, выполняемой на том же маршрутизаторе, убедитесь, что соответствующий интерфейс больше не участвует в EIGRP.

- С помощью команды sho eigrp address-family ipv4 topology 192.168.0.0/24 убедитесь, что маршрутизатор R2 более не анонсирует маршрутную информацию о сети 192.168.0.0/24 в сторону маршрутизатора R1.

- С помощью команды redistribute connected заставьте маршрутизатор R2 анонсировать по EIGRP информацию о непосредственно подключённых сетях.

- Вновь просмотрите топологическую таблицу маршрутизатора R1 о префиксе 192.168.0.0/24. Объясните увиденное.

- На маршрутизаторе R3 с помощью команды passive-interface в соответствующей секции настроек протокола маршрутизации переведите интерфейс, на котором настроен адрес 192.168.0.3, в пассивный режим работы.

- Используя просмотровые команды на маршрутизаторе R4 убедитесь, что у R4 нет EIGRP соседей в сети 192.168.0.0/24.

- С помощью команды sho eigrp address-family ipv4 topology 192.168.0.0/24 на маршрутизаторе R1 убедитесь, что в топологической таблице до сих пор присутствуют три пути, два из которых внутренние.

- На маршрутизаторе R3 выполните команду sho eigrp address-family ipv4 1 interfaces. Убедитесь, среди интерфейсов, на которых работает EIGRP, нет интерфейса с адресом 192.168.0.3.

- С помощью команды sho ip protocols на маршрутизаторе R3 выясните, какие интерфейсы работают в пассивном режиме EIGRP.

- На маршрутизаторе R1 выполните команду sho ip ro ei 1, из вывода которой установите значение метрики и административной дистанции для префикса 192.168.0.0/24.

- С помощью команды distance eigrp 200 100 на маршрутизаторе R1 измените значения административной дистанции для внутренних и внешних маршрутов EIGRP.

- С помощью команды sho ip protocols или sho eigrp protocols убедитесь в успешности внесения изменений.

- Переустановите EIGRP-соседство с маршрутизатора R1 со всеми остальными маршрутизаторами.

- Вновь просмотрите таблицу маршрутизации на R1 для префикса 192.168.0.0/24. Объясните произошедшие изменения.

- На маршрутизаторе R1 изучите топологическую таблицу для префикса 192.168.0.0/24. Найдите и объясните изменения.

- Удалите команду distance eigrp 200 100 из настроек протокола EIGRP на маршрутизаторе R1 и переустановите отношения EIGRP-соседства между всеми маршрутизаторами.

- С помощью команды sho ip protocols или sho eigrp protocols выясните значение по умолчанию, ограничивающее диаметр EIGRP-сети.

- На маршрутизаторе R1 выполните команду sho eigrp address-family ipv4 topology 192.168.0.0/24, из вывода которой выясните, насколько далеко (в терминах L3-хопов) от данного маршрутизатора находится сеть 192.168.0.0/24 при использовании каждого из трёх доступных путей.

- С помощью команды metric maximum-hops на маршрутизаторе R1 увеличьте поддерживаемый диаметр EIGRP-сети.

- С помощью команды sho ip protocols или sho eigrp protocols убедитесь в успешности внесённых изменений.

- На маршрутизаторе R1 удалите введённую ранее команду metric maximum-hops.

- На маршрутизаторе R2 удалите команду shutdown в секции настроек EIGRP для интерфейса с адресом 192.168.0.2. Также отключите анонсирование в EIGRP подключённых сетей.

- На маршрутизаторе R3 удалите команду passive-interface в секции настроек EIGRP для интерфейса с адресом 192.168.0.3.

Тупиковые маршрутизаторы

- На всех маршрутизаторах создайте интерфейс Loopback 0 с адресом х.х.х.х/32, где х – номер маршрутизатора, и добавьте его в EIGRP.

- На маршрутизаторе R1 изучите топологическую таблицу для сетей х.х.х.х/32.

- Настройте маршрутизаторы R2, R3 и R4 как тупиковые с анонсированием только подключённых сетей.

- С помощью команды sho ip protocols или sho eigrp protocols на маршрутизаторах R2, R3 и R4 убедитесь в успешности внесённых изменений.

- На маршрутизаторе R1 с помощью команды sho eigrp address-family ipv4 neighbors detail изучите подробную информацию о маршрутизаторах R2, R3 и R4.

- На маршрутизаторе R1 изучите топологическую таблицу для сетей х.х.х.х/32. Объясните увиденные изменения.

- На маршрутизаторе R2 создайте prefix-list, разрешающий следующие префиксы: 3.3.3.3/32 и 4.4.4.4/32.

- На маршрутизаторе R2 создайте route-map, разрешающую то, что будет отобрано с помощью prefix-list, созданного в предыдущем пункте.

- На маршрутизаторе R2 измените команду eigrp stub так, чтобы в EIGRP-анонсы включались не только непосредственно подключённые сети, но также и те, что разрешаются с помощью созданной ранее route-map.

- Просмотрите топологическую таблицу на маршрутизаторе R1. Объясните обнаруженные изменения.

- На маршрутизаторе R1 включите вывод отладочной информации о событиях EIGRP FSM с помощью команды deb eigrp fsm.

- На маршрутизаторе R2 выключите подынтерфейс с адресом 192.168.0.2.

- Изучите отладочные сообщения, выведенные в консоль маршрутизатора R1.

- С помощью команды u all на маршрутизаторе R1 отключите вывод отладочных сообщений на консоль.

- На маршрутизаторе R2 включите подынтерфейс с адресом 192.168.0.2.

- Настройте перехват трафика с помощью Wireshark во всех L2-сегментах на схеме.

- На маршрутизаторе R2 выключите интерфейс Loopback 0.

- Изучите все QUERY и REPLY сообщения, которыми обменивались маршрутизаторы. Изучите область распространения сообщений EIGRP QUERY.

- Отключите все выполняющиеся перехваты трафика.

- Включите интерфейс Loopback 0 на маршрутизаторе R2.

- Удалите на маршрутизаторах R2, R3 и R4 настройку, заставляющую их выполнять функции тупиковых.

- С помощью команды sho eigrp address-family ipv4 interfaces detail на маршрутизаторе R1 изучите значения hello и hold интервалов по умолчанию.

- На маршрутизаторах R1 и R2 установите значение hold-интервала равным 10000 секунд для интерфейса, соединяющего эти устройства.

- С помощью команды sho eigrp address-family ipv4 interfaces detail убедитесь в успешности внесённых изменений.

- На маршрутизаторе R2 создайте расширенный список доступа, разрешающий любой трафик кроме EIGRP, и примените его во входящем направлении к интерфейсу, связывающему R1 и R2.

- Убедитесь, что R2 перестал получать EIGRP HELLO-пакеты от R1.

- С помощью Wireshark осуществите перехват всех EIGRP-сообщений на линке между маршрутизаторами R1 и R2.

- На маршрутизаторе R3 выключите интерфейс Loopback 0.

- Выполните команду sho ei address-family ipv4 topology 3.3.3.3/32 на маршрутизаторе R1, из вывода которой выясните, в каком состоянии находится префикс 3.3.3.3/32.

- Просмотрите все префиксы, находящиеся в активном состоянии с помощью команды sho eigrp address-family ipv4 topology active.

- Удалите созданный ранее список доступа на маршрутизаторе R2.

- На маршрутизаторе R3 включите интерфейс Loopback 0.

- На маршрутизаторах R1 и R2 установите дефолтные значения для hold-интервалов.

- Изучите EIGRP-сообщения, перехваченные с помощью Wireshark. Отключите все запущенные перехваты.

Суммирование маршрутов

- На маршрутизаторах R2 и R3 настройте суммирование клиентских маршрутов до префикса 192.168.0.0/22.

- На маршрутизаторе R1 изучите таблицу маршрутизации и топологическую таблицу. Объясните увиденное.

- На маршрутизаторе R4 также настройте суммирование клиентских маршрутов до префикса 192.168.0.0/22.

- На маршрутизаторе R2 изучите таблицу маршрутизации и топологическую таблицу для префикса 192.168.0.0/22. Объясните увиденное.

- С помощью команды summary-metric 192.168.0.0/22 distance 10 на маршрутизаторе R2 измените значение административной дистанции для префикса 192.168.0.0/22.

- Введите команду summary-metric 192.168.0.0/22 distance 255 на маршрутизаторе R3.

- Просмотрите таблицу маршрутизации и топологическую таблицу на маршрутизаторах R1 и R3. Объясните увиденное.

- Удалите команды, изменяющие административную дистанцию на маршрутизаторах R2 и R3.

- С помощью команды show ip protocols на маршрутизаторах, к которым подключены клиентские сети, выясните, какое суммирование маршрутов выполняется в данный момент.

- На маршрутизаторе R4 создайте prefix-list разрешающий префикс 192.168.1.0/24.

- На маршрутизаторе R4 создайте route-map, разрешающую то, что будет отобрано с помощью prefix-list, созданного в предыдущем пункте.

- На маршрутизаторе R4 удалите команду, выполняющую суммирование клиентских префиксов.

- На маршрутизаторе R4 введите следующую команду summary-address 192.168.0.0/22 leak-map name, где name – имя созданной ранее route-map.

- Просмотрите таблицу маршрутизации и топологическую таблицу на маршрутизаторе R1. Объясните увиденное.

Гибридные L2/L3 устройства

Описание

Целью данной лабораторной работы является знакомство студентов с гибридными устройствами, выполняющих функции второго и третьего уровня модели OSI. Обычно в качестве примера таких устройств называют L3-коммутаторы, выполняющие перенаправление не только Ethernet-фреймов, но и IP-пакетов. Другим примером является установка в маршрутизатор вспомогательного модуля L2 или L3-коммутатора, который позволит устройству выполнять как функции коммутации, так и маршрутизации. Стоит отметить, что маршрутизатор также может выполнять коммутацию фреймов и без специализированного коммутирующего модуля.

В данной лабораторной работе мы рассмотрим примеры настройки таких устройств. Используемые топологии будут предельно просты, используется минимальный набор оборудования, необходимый лишь для демонстрации той или иной функции. Выполнение работы производится с использованием эмулятора GNS3.

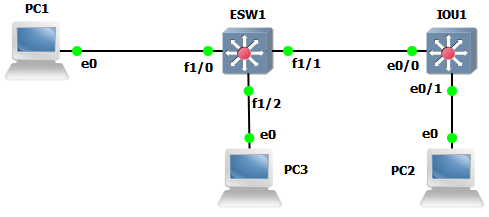

Вспомогательный коммутирующий модуль

В первой части настоящей лабораторной работы будет производиться настройка платы расширения Cisco NM-16ESW, установленной в маршрутизатор Cisco 3725 (устройство ESW1). В работе также используются виртуальный L2 коммутатор, построенный на базе IOU (IOS on Unix).

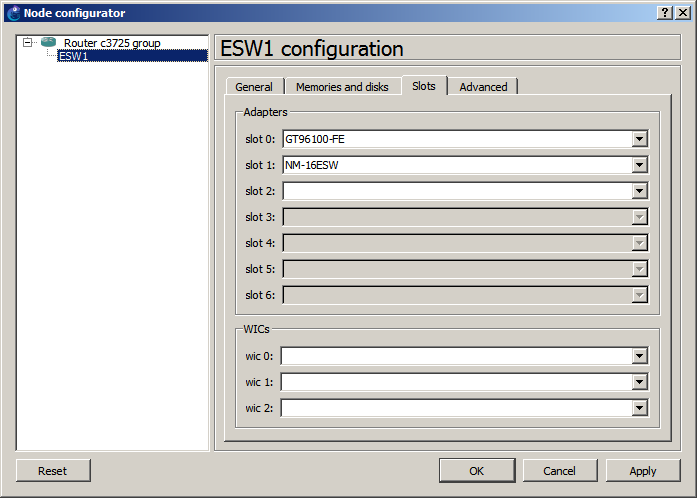

Первое, с чего следует начать, - установить в маршрутизатор Cisco 3725 L2-модуль NM-16ESW с шестнадцатью портами Fast Ethernet. IOS для маршрутизатора попросите у преподавателя.

В листинге ниже содержится вывод диагностических команд, выполненных на маршрутизаторе.

ESW1#sho ver

Cisco IOS Software, 3700 Software (C3725-ADVENTERPRISEK9-M), Version 12.4(15)T14, RELEASE SOFTWARE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2010 by Cisco Systems, Inc.

Compiled Tue 17-Aug-10 12:08 by prod_rel_team

ROM: ROMMON Emulation Microcode

ROM: 3700 Software (C3725-ADVENTERPRISEK9-M), Version 12.4(15)T14, RELEASE SOFTWARE (fc2)

ESW1 uptime is 39 minutes

System returned to ROM by unknown reload cause - suspect boot_data[BOOT_COUNT] 0x0, BOOT_COUNT 0, BOOTDATA 19

System image file is "tftp://255.255.255.255/unknown"

This product contains cryptographic features and is subject to United

States and local country laws governing import, export, transfer and

use. Delivery of Cisco cryptographic products does not imply

third-party authority to import, export, distribute or use encryption.

Importers, exporters, distributors and users are responsible for

compliance with U.S. and local country laws. By using this product you

agree to comply with applicable laws and regulations. If you are unable

to comply with U.S. and local laws, return this product immediately.

A summary of U.S. laws governing Cisco cryptographic products may be found at:

http://www.cisco.com/wwl/export/crypto/tool/stqrg.html

If you require further assistance please contact us by sending email to

Этот адрес электронной почты защищён от спам-ботов. У вас должен быть включен JavaScript для просмотра..

Cisco 3725 (R7000) processor (revision 0.1) with 124928K/6144K bytes of memory.

Processor board ID FTX0945W0MY

R7000 CPU at 240MHz, Implementation 39, Rev 2.1, 256KB L2, 512KB L3 Cache

18 FastEthernet interfaces

DRAM configuration is 64 bits wide with parity enabled.

55K bytes of NVRAM.

1024K bytes of ATA System CompactFlash (Read/Write)

Configuration register is 0x2102

ESW1#sho inven

ESW1#sho inventory

NAME: "3725 chassis", DESCR: "3725 chassis"

PID: , VID: 0.1, SN: FTX0945W0MY

NAME: "16 Port 10BaseT/100BaseTX EtherSwitch on Slot 1", DESCR: "16 Port 10BaseT/100BaseTX EtherSwitch"

PID: NM-16ESW= , VID: 1.0, SN: 00000000000

ESW1#

На маршрутизаторе 3725 создадим две виртуальные сети: VLAN 10 (left) и VLAN 20 (rigth).

ESW1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

ESW1(config)#vla 10

ESW1(config-vlan)#nam left

ESW1(config-vlan)#vla 20

ESW1(config-vlan)#nam rigth

ESW1(config-vlan)#^Z

ESW1#sho vlan-switch bri

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa1/0, Fa1/1, Fa1/2, Fa1/3

Fa1/4, Fa1/5, Fa1/6, Fa1/7

Fa1/8, Fa1/9, Fa1/10, Fa1/11

Fa1/12, Fa1/13, Fa1/14, Fa1/15

10 left active

20 rigth active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

ESW1#

Интерфейс Fa1/0 настроим в режиме доступа в VLAN 10.

ESW1#sho run int fa1/0

Building configuration...

Current configuration : 84 bytes

!

interface FastEthernet1/0

switchport access vlan 10

duplex full

speed 100

end

Интерфейс Fa1/1 настроим в режиме транка, разрешив в нём только одну виртуальную сеть – VLAN 20. В дополнение к пользовательским виртуальным сетям операционная система требует наличия пяти вспомогательных: 1, 1002-1005.

ESW1#sho run int fa1/1

Building configuration...

Current configuration : 126 bytes

!

interface FastEthernet1/1

switchport trunk allowed vlan 1,20,1002-1005

switchport mode trunk

duplex full

speed 100

end

ESW1#sho int trunk

Port Mode Encapsulation Status Native vlan

Fa1/1 on 802.1q trunking 1

Port Vlans allowed on trunk

Fa1/1 1,20,1002-1005

Port Vlans allowed and active in management domain

Fa1/1 1,20

Port Vlans in spanning tree forwarding state and not pruned

Fa1/1 1,20

Настроим виртуальные интерфейсы третьего уровня, соответствующие используемым виртуальным сетям, и включим маршрутизацию для протокола IP.

ESW1#sho run int vla 10

Building configuration...

Current configuration : 63 bytes

!

interface Vlan10

ip address 192.168.10.1 255.255.255.0

end

ESW1#sho run int vla 20

Building configuration...

Current configuration : 63 bytes

!

interface Vlan20

ip address 192.168.20.1 255.255.255.0

end

ESW1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

ESW1(config)#ip routing

ESW1(config)#exi

ESW1#sho ip ro

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

C 192.168.10.0/24 is directly connected, Vlan10

C 192.168.20.0/24 is directly connected, Vlan20

На коммутаторе IOU1 выполним соответствующие необходимые настройки.

IOU1#sho run int e0/0

Building configuration...

Current configuration : 124 bytes

!

interface Ethernet0/0

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 20

switchport mode trunk

end

IOU1#sho run int e0/1

Building configuration...

Current configuration : 93 bytes

!

interface Ethernet0/1

switchport access vlan 20

switchport mode access

duplex auto

end

IOU1#sho vla bri

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Et0/2, Et0/3, Et1/0, Et1/1

Et1/2, Et1/3, Et2/0, Et2/1

Et2/2, Et2/3, Et3/0, Et3/1

Et3/2, Et3/3

20 right active Et0/1

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

IOU1#sho int tru

Port Mode Encapsulation Status Native vlan

Et0/0 on 802.1q trunking 1

Port Vlans allowed on trunk

Et0/0 20

Port Vlans allowed and active in management domain

Et0/0 20

Port Vlans in spanning tree forwarding state and not pruned

Et0/0 20

IOU1#

Стоит отметить, что вспомогательная коммутационная плата позволяет не только перенаправлять данные, но и участвовать в построении STP-дерева. В приведённом ниже листинге отображено состояние STP для виртуальной сети VLAN 20 маршрутизатора 3725.

ESW1#sho spanning-tree vlan 20

VLAN20 is executing the ieee compatible Spanning Tree protocol

Bridge Identifier has priority 32768, address c201.3488.0002

Configured hello time 2, max age 20, forward delay 15

We are the root of the spanning tree

Topology change flag not set, detected flag not set

Number of topology changes 2 last change occurred 00:25:08 ago

from FastEthernet1/1

Times: hold 1, topology change 35, notification 2

hello 2, max age 20, forward delay 15

Timers: hello 1, topology change 0, notification 0, aging 300

Port 42 (FastEthernet1/1) of VLAN20 is forwarding

Port path cost 19, Port priority 128, Port Identifier 128.42.

Designated root has priority 32768, address c201.3488.0002

Designated bridge has priority 32768, address c201.3488.0002

Designated port id is 128.42, designated path cost 0

Timers: message age 0, forward delay 0, hold 0

Number of transitions to forwarding state: 1

BPDU: sent 1289, received 2

Изучите вывод соответствующей диагностической команды, выполненной на коммутаторе IOU1.

IOU1#sho spanning-tree vlan 20

VLAN0020

Spanning tree enabled protocol ieee

Root ID Priority 32768

Address c201.3488.0002

Cost 100

Port 1 (Ethernet0/0)

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 32788 (priority 32768 sys-id-ext 20)

Address aabb.cc00.0100

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Aging Time 300 sec

Interface Role Sts Cost Prio.Nbr Type

------------------- ---- --- --------- -------- --------------------------------

Et0/0 Root FWD 100 128.1 Shr

Et0/1 Desg FWD 100 128.2 Shr

Произведём настройку IP-параметров хоста PC1.

PC1> sho ip

NAME : PC1[1]

IP/MASK : 192.168.10.2/24

GATEWAY : 192.168.10.1

DNS :

MAC : 00:50:79:66:68:00

LPORT : 10000

RHOST:PORT : 192.168.56.1:10001

MTU: : 1500

Аналогичные настройки вводятся на хосте PC2.

PC2> sho ip

NAME : PC2[1]

IP/MASK : 192.168.20.2/24

GATEWAY : 192.168.20.1

DNS :

MAC : 00:50:79:66:68:01

LPORT : 10006

RHOST:PORT : 192.168.56.101:10001

MTU: : 1500

Убедимся в наличии связности между узлами PC1 и PC2.

PC1> ping 192.168.20.2

84 bytes from 192.168.20.2 icmp_seq=1 ttl=63 time=14.502 ms

84 bytes from 192.168.20.2 icmp_seq=2 ttl=63 time=20.003 ms

84 bytes from 192.168.20.2 icmp_seq=3 ttl=63 time=20.503 ms

84 bytes from 192.168.20.2 icmp_seq=4 ttl=63 time=20.502 ms

84 bytes from 192.168.20.2 icmp_seq=5 ttl=63 time=11.002 ms

PC1> trace 192.168.20.2

trace to 192.168.20.2, 8 hops max, press Ctrl+C to stop

1 192.168.10.1 10.002 ms 9.001 ms 9.001 ms

2 *192.168.20.2 21.003 ms (ICMP type:3, code:3, Destination port unreachable)

Подключим теперь узел PC3 к порту коммутирующего модуля, работающего в L3-режиме.

ESW1#sho run int fa1/2

Building configuration...

Current configuration : 111 bytes

!

interface FastEthernet1/2

no switchport

ip address 192.168.30.1 255.255.255.0

duplex full

speed 100

end

Настройки самого хоста PC3 стандартны.

PC3> sho ip

NAME : PC3[1]

IP/MASK : 192.168.30.2/24

GATEWAY : 192.168.30.1

DNS :

MAC : 00:50:79:66:68:02

LPORT : 10004

RHOST:PORT : 192.168.56.1:10005

MTU: : 1500

Также убедимся в наличии связности между хостами пользователей.

PC3> ping 192.168.10.2

84 bytes from 192.168.10.2 icmp_seq=1 ttl=63 time=18.002 ms

84 bytes from 192.168.10.2 icmp_seq=2 ttl=63 time=10.502 ms

84 bytes from 192.168.10.2 icmp_seq=3 ttl=63 time=13.502 ms

84 bytes from 192.168.10.2 icmp_seq=4 ttl=63 time=17.502 ms

84 bytes from 192.168.10.2 icmp_seq=5 ttl=63 time=22.503 ms

PC3> ping 192.168.20.2

84 bytes from 192.168.20.2 icmp_seq=1 ttl=63 time=10.501 ms

84 bytes from 192.168.20.2 icmp_seq=2 ttl=63 time=20.003 ms

84 bytes from 192.168.20.2 icmp_seq=3 ttl=63 time=14.502 ms

84 bytes from 192.168.20.2 icmp_seq=4 ttl=63 time=18.002 ms

84 bytes from 192.168.20.2 icmp_seq=5 ttl=63 time=16.002 ms

Мостовая группа на маршрутизаторе

Обычные маршрутизаторы Cisco (без вспомогательного коммутирующего модуля) могут выполнять коммутацию Ethernet кадров, поступающих на физические интерфейсы или подынтерфейсы, объединённые в мостовую группу. По своим возможностям интерфейсы, объединённые в такую группу, очень похожи на интерфейсы обычного L2 или L3 коммутатора.

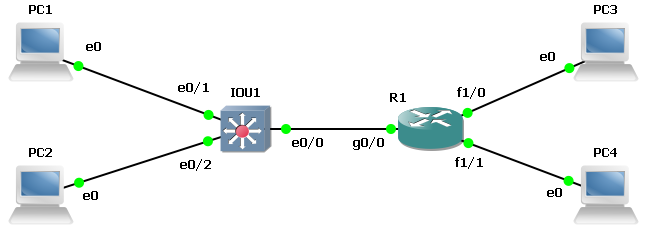

Соберите схему, представленную на рисунке ниже. В качестве маршрутизатора R1 используйте устройство Cisco серии 7200. Коммутатор IOU1 – обычный L2-коммутатор IOS on Unix, подключаемый к схеме с помощью Oracle Virtual Box.

Хосты конечных пользователей PC1, PC2 и PC3 помещаем в одну IP-подсеть 192.168.0.0/24. Между ними будет выполняться коммутация. Узел PC4 будет иметь адрес 192.168.1.2/24 (из другой подсети) и при обмене трафика с ним должна выполняться маршрутизация. Узлы PC1 и PC2, конечно же, могут быть размещены в одной виртуальной локальной сети, тогда коммутация трафика между ними будет выполняться с помощью IOU1. Однако мы умышленно разместим их разных виртуальных локальных сетях (VLAN 10 и VLAN 20), чтобы коммутация выполнялась маршрутизатором R1. Между IOU1 и R1 настраивается транк, в котором передаются необходимые виртуальные сети (VLAN 10 и VLAN 20). Приступим к настройке.

На коммутаторе IOU1 создадим необходимые виртуальные сети и произведём настройку интерфейсов так, как показано ниже.

IOU1#sho vla bri

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Et0/3, Et1/0, Et1/1, Et1/2

Et1/3, Et2/0, Et2/1, Et2/2

Et2/3, Et3/0, Et3/1, Et3/2

Et3/3

10 up active Et0/1

20 down active Et0/2

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

IOU1#sho run int e0/1

Building configuration...

Current configuration : 93 bytes

!

interface Ethernet0/1

switchport access vlan 10

switchport mode access

duplex auto

end

IOU1#sho run int e0/2

Building configuration...

Current configuration : 93 bytes

!

interface Ethernet0/2

switchport access vlan 20

switchport mode access

duplex auto

end

IOU1#sho run int e0/0

Building configuration...

Current configuration : 140 bytes

!

interface Ethernet0/0

switchport trunk encapsulation dot1q

switchport trunk allowed vlan 10,20

switchport mode trunk

end

IOU1#sho int tru

Port Mode Encapsulation Status Native vlan

Et0/0 on 802.1q trunking 1

Port Vlans allowed on trunk

Et0/0 10,20

Port Vlans allowed and active in management domain

Et0/0 10,20

Port Vlans in spanning tree forwarding state and not pruned

Et0/0 10,20

На физическом интерфейсе Gi0/0 маршрутизатора R1 создадим два подынтерфейса, соответствующие созданным ранее виртуальным локальным сетям.

R1#sho run int gi0/0

Building configuration...

Current configuration : 111 bytes

!

interface GigabitEthernet0/0

no ip address

duplex full

speed 1000

media-type gbic

negotiation auto

end

R1#sho run int gi0/0.10

Building configuration...

Current configuration : 63 bytes

!

interface GigabitEthernet0/0.10

encapsulation dot1Q 10

end

R1#sho run int gi0/0.20

Building configuration...

Current configuration : 63 bytes

!

interface GigabitEthernet0/0.20

encapsulation dot1Q 20

end

На маршрутизаторе R1 включим поддержку IRB (Integrated routing and bridging), укажем версию протокола STP, которая будет использоваться, а также произведём объединение трёх интерфейсов в группу.

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#bridge irb

R1(config)#bridge 1 protocol ieee

R1(config)#int gi0/0.10

R1(config-subif)#bridge-group 1

R1(config-subif)#int gi0/0.20

R1(config-subif)#bridge-group 1

R1(config-subif)#int fa1/0

R1(config-if)#bridge-group 1

R1(config-if)#^Z

R1#sho bridge 1 verbose

Total of 300 station blocks, 300 free

Codes: P - permanent, S - self

Flood ports (BG 1) RX count TX count

GigabitEthernet0/0.10 0 0

GigabitEthernet0/0.20 0 0

FastEthernet1/0 0 0

Настроим хосты PC1, PC2 и PC3 и проверим наличие связности между ними.

PC1> sho ip

NAME : PC1[1]

IP/MASK : 192.168.0.2/24

GATEWAY : 192.168.0.1

DNS :

MAC : 00:50:79:66:68:00

LPORT : 10001

RHOST:PORT : 192.168.56.101:10001

MTU: : 1500

PC2> sho ip

NAME : PC2[1]

IP/MASK : 192.168.0.3/24

GATEWAY : 192.168.0.1

DNS :

MAC : 00:50:79:66:68:01

LPORT : 10002

RHOST:PORT : 192.168.56.101:10002

MTU: : 1500

PC3> sho ip

NAME : PC3[1]

IP/MASK : 192.168.0.4/24

GATEWAY : 192.168.0.1

DNS :

MAC : 00:50:79:66:68:03

LPORT : 10004

RHOST:PORT : 192.168.56.1:10003

MTU: : 1500

PC1> ping 192.168.0.3

84 bytes from 192.168.0.3 icmp_seq=1 ttl=64 time=19.503 ms

84 bytes from 192.168.0.3 icmp_seq=2 ttl=64 time=19.502 ms

84 bytes from 192.168.0.3 icmp_seq=3 ttl=64 time=19.503 ms

84 bytes from 192.168.0.3 icmp_seq=4 ttl=64 time=19.502 ms

84 bytes from 192.168.0.3 icmp_seq=5 ttl=64 time=19.503 ms

PC1> ping 192.168.0.4

84 bytes from 192.168.0.4 icmp_seq=1 ttl=64 time=10.501 ms

84 bytes from 192.168.0.4 icmp_seq=2 ttl=64 time=19.503 ms

84 bytes from 192.168.0.4 icmp_seq=3 ttl=64 time=19.502 ms

84 bytes from 192.168.0.4 icmp_seq=4 ttl=64 time=19.503 ms

84 bytes from 192.168.0.4 icmp_seq=5 ttl=64 time=19.502 ms

На маршрутизаторе R1 просмотрите сетевую статистику для интерфейсов в группе, а также мостовую таблицу.

R1#sho bridge 1 verbose

Total of 300 station blocks, 297 free

Codes: P - permanent, S - self

BG Hash Address Action Interface VC Age RX count TX count

1 68/0 0050.7966.6800 forward Gi0/0.10 - 0 17 17

1 69/0 0050.7966.6801 forward Gi0/0.20 - 0 6 5

1 6B/0 0050.7966.6803 forward FastEthernet1/0 - 0 11 10

Flood ports (BG 1) RX count TX count

GigabitEthernet0/0.10 0 0

GigabitEthernet0/0.20 0 0

FastEthernet1/0 0 0

Для обеспечения маршрутизации между узлами группы и хостом PC4 необходимо настроить виртуальный интерфейс BVI, номер которого должен соответствовать номеру созданной ранее группы. Также требуется произвести настройку физического интерфейса Fa1/1.

R1#sho run int BVI 1

Building configuration...

Current configuration : 60 bytes

!

interface BVI1

ip address 192.168.0.1 255.255.255.0

end

R1#sho run int fa1/1

Building configuration...

Current configuration : 96 bytes

!

interface FastEthernet1/1

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

end

R1#sho ip ro

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

192.168.0.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.0.0/24 is directly connected, BVI1

L 192.168.0.1/32 is directly connected, BVI1

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, FastEthernet1/1

L 192.168.1.1/32 is directly connected, FastEthernet1/1

С помощью команды bridge 1 route выберите протокол, маршрутизация пакетов которого должна выполняться.

R1(config)#bridge 1 route ?

clns ISO CLNS

decnet DECnet

ip IP

ipx Novell IPX

R1(config)#bridge 1 route ip

Произведите настройку пользовательского хоста PC4. Убедитесь в наличии L3-связности между узлом PC4 и остальными пользовательскими хостами.

PC4> sho ip

NAME : PC4[1]

IP/MASK : 192.168.1.2/24

GATEWAY : 192.168.1.1

DNS :

MAC : 00:50:79:66:68:02

LPORT : 10006

RHOST:PORT : 192.168.56.1:10005

MTU: : 1500

PC4> ping 192.168.0.2

84 bytes from 192.168.0.2 icmp_seq=1 ttl=63 time=18.502 ms

84 bytes from 192.168.0.2 icmp_seq=2 ttl=63 time=19.502 ms

84 bytes from 192.168.0.2 icmp_seq=3 ttl=63 time=19.503 ms

84 bytes from 192.168.0.2 icmp_seq=4 ttl=63 time=19.502 ms

84 bytes from 192.168.0.2 icmp_seq=5 ttl=63 time=49.506 ms

PC4> sho arp

ca:04:32:b8:00:1d 192.168.1.1 expires in 23 seconds

PC4> trace 192.168.0.2

trace to 192.168.0.2, 8 hops max, press Ctrl+C to stop

1 192.168.1.1 8.501 ms 9.501 ms 9.501 ms

2 *192.168.0.2 19.502 ms (ICMP type:3, code:3, Destination port unreachable)

На маршрутизаторе R1 и коммутаторе IOU1 изучите текущее состояние протокола STP.

R1#sho spanning-tree 1 brief

Bridge group 1

Spanning tree enabled protocol ieee

Root ID Priority 32768

Address ca04.32b8.001c

This bridge is the root

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 32768

Address ca04.32b8.001c

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Aging Time 300

Interface Designated

Name Port ID Prio Cost Sts Cost Bridge ID Port ID

-------------------- ------- ---- ----- --- ----- -------------------- -------

FastEthernet1/0 128.5 128 19 FWD 0 32768 ca04.32b8.001c 128.5

GigabitEthernet0/0.1 128.8 128 4 FWD 0 32768 ca04.32b8.001c 128.8

GigabitEthernet0/0.2 128.9 128 4 FWD 0 32768 ca04.32b8.001c 128.9

IOU1#sho spanning-tree vla 10

VLAN0010

Spanning tree enabled protocol ieee

Root ID Priority 32768

Address ca04.32b8.001c

Cost 100

Port 1 (Ethernet0/0)

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 32778 (priority 32768 sys-id-ext 10)

Address aabb.cc00.0100

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Aging Time 300 sec

Interface Role Sts Cost Prio.Nbr Type

------------------- ---- --- --------- -------- --------------------------------

Et0/0 Root FWD 100 128.1 Shr

Et0/1 Desg FWD 100 128.2 Shr

IOU1#sho spanning-tree vla 20

VLAN0020

Spanning tree enabled protocol ieee

Root ID Priority 32768

Address ca04.32b8.001c

Cost 100

Port 1 (Ethernet0/0)

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 32788 (priority 32768 sys-id-ext 20)

Address aabb.cc00.0100

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Aging Time 15 sec

Interface Role Sts Cost Prio.Nbr Type

------------------- ---- --- --------- -------- --------------------------------

Et0/0 Root FWD 100 128.1 Shr

Et0/2 Desg FWD 100 128.3 Shr

На маршрутизаторе R1 установите приоритет моста равный 65000. Выясните, как изменилось распределение ролей коммутаторов и портов с точки зрения STP. Объясните произошедшие изменения.

R1(config)#bridge 1 priority 65000

R1(config)#do sho span bri

Bridge group 1

Spanning tree enabled protocol ieee

Root ID Priority 32778

Address aabb.cc00.0100

Cost 4

Port 8 (GigabitEthernet0/0.10)

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Bridge ID Priority 65000

Address ca04.32b8.001c

Hello Time 2 sec Max Age 20 sec Forward Delay 15 sec

Aging Time 15

Interface Designated

Name Port ID Prio Cost Sts Cost Bridge ID Port ID

-------------------- ------- ---- ----- --- ----- -------------------- -------

FastEthernet1/0 128.5 128 19 FWD 4 65000 ca04.32b8.001c 128.5

GigabitEthernet0/0.1 128.8 128 4 FWD 0 32778 aabb.cc00.0100 128.1

GigabitEthernet0/0.2 128.9 128 4 FWD 4 65000 ca04.32b8.001c 128.9

На линке между маршрутизатором R1 и коммутатором IOU1 выполните перехват пользовательского и служебного трафика и внимательно проанализируйте его с помощью Wireshark.

Лабораторная работа Zone-Based Firewall

Цель работы

Познакомить студентов с технологией Zone-Based Firewall, периодически применяемой в ситуациях, когда использование специализированных аппаратных брандмауэров невозможно или экономически нецелесообразно, однако ряд предоставляемых ими функций необходим. Сокращённо технологию Zone-Based Firewall называют ZFW или ZBFW.

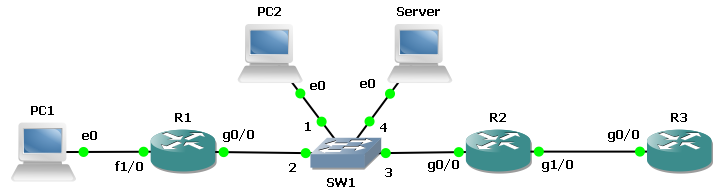

Схема сети

Описание работы

Данная работа эмулирует сеть компании (маршрутизатор R2 и расположенные слева от него устройства), имеющей подключение к глобальной сети (маршрутизатор R3). Узел Server вынесен в DMZ-сегмент.

Построение сети производится при помощи эмулятора GNS3. В качестве маршрутизатора используется модель Cisco 7200 серии с рекомендованной преподавателем версией операционной системы (IOS).

Работа не содержит подробных инструкций по настройке вспомогательных функций, обеспечивающих работу сети компании и её взаимодействия с оператором. Предполагается, что студенты должны быть знакомы с означенной функциональностью из других лабораторных работ или практических занятий в ВУЗе. При выполнении работы допускается использование студентом литературы или любых других источников информации по используемым технологиям и протоколам.

Первый, второй и четвёртый порты коммутатора SW1 находятся в разных виртуальных сетях. Порт 3 того же коммутатора настроен в режиме транка. Для эмуляции глобальной сети используйте интерфейс Loopback 0 с адресом 3.3.3.3/32 маршрутизатора R3. Настройки Zone-Based Firewall в данной работе производятся на маршрутизаторе R2.

- Продумайте адресный план, используемый в компании.

- Выполните все отмеченные на схеме подключения и включите оборудование.

- Настройте адреса на всех устройствах компании и оператора.

- Настройте на всех маршрутизаторах статическую маршрутизацию так, чтобы все устройства были доступны друг другу.

- Убедитесь в наличии L3-связности между всеми устройствами компании и оператора.

- На маршрутизаторе R2 создайте зоны IN, OUT и DMZ. Создание зоны производится с помощью команды zone security name, где name – имя создаваемой зоны. В режиме конфигурирования зоны с помощью команды description создайте описание создаваемой зоны. В зоне IN будут находиться обычные ПК сотрудников компании. К зоне OUT относятся ресурсы глобальной сети. В зону DMZ попадут серверы компании, к которым требуется обеспечить доступ из глобальной сети.

- Просмотрите созданные зоны с помощью команды sho zone security.

- Создайте все необходимые зонные пары с помощью команды zone-pair security name source szone destination dzone, где name – имя зонной пары, а szone и dzone – зона-источник трафика и зона-получатель. Требуется создавать лишь пары для «прямого» трафика, обратные пакеты будут разрешены автоматически. На данном этапе требуется разрешить передачу данных из внутренней сети компании в интернет и в демилитаризованный сегмент. Также требуется обеспечить доступ пользователей глобальной сети к ресурсам в DMZ-сети.

- В режиме конфигурирования зонной пары с помощью команды description создайте описание зонной пары.

- Просмотрите созданные зонные пары с помощью команды sho zone-pair security.

- Теперь необходимо создать классы трафика, с помощью которых будет отбираться трафик для прохождения, блокировки или инспектирования. Отобрать трафик можно с помощью списка доступа (ACL) или указания определённого протокола. В данной работе требуется разрешить (между зонами IN и OUT) прохождение ICMP-трафика, а также пакетов протокола telnet к адресу интерфейса Loopback 0 маршрутизатора R3. Пример такого класса трафика представлен ниже. Ключевое слово match-any указывает, что для того, чтобы трафик был отобран с помощью данной конструкции, необходимо, чтобы сработала любая из match-инструкций. С помощью ключевого слова match-all можно отбирать трафик удовлетворяющий одновременно всем условиям. Студентам также требуется создать классы для трафика из зоны IN в зону DMZ, а также из зоны OUT в зону DMZ. Для упрощения задачи считаем, что в DMZ-сегмент требуется разрешить только ICMP-трафик.

ip access-list extended TELNET

permit tcp any host 3.3.3.3 eq telnet

class-map type inspect match-any in2out

match protocol icmp

match access-group name TELNET

- Просмотрите созданные классы трафика с помощью команды sho class-map type inspect.

- Создать политику, выполняющую определённые действия над трафиком класса, можно с помощью команды policy-map type inspect name, где name – имя создаваемой политики. Трафик определённого класса может быть пропущен, отброшен или инспектирован. Политика может описывать действия для нескольких классов трафика. Пример политики представлен ниже. Данная политика инспектирует трафик ранее созданного класса in2out. Пропустить трафик можно с помощью ключевого слова pass, отбрасывание производится с помощью опции drop. Создайте все необходимые политики для зонных пар.

policy-map type inspect in2out

class type inspect in2out

inspect

- Просмотреть созданные политики можно с помощью команды sho policy-map type inspect.

- Теперь необходимо привязать созданную политику к зонной паре, для чего используется команда service-policy type inspect name в режиме конфигурирования зонной пары, где name – имя привязываемой политики. Привяжите созданные ранее политики к соответствующим зонным парам.

- Просмотрите теперь все ранее созданные зонные пары. Убедитесь в успешном добавлении соответствующей политики.

- Добавьте все необходимые интерфейсы в соответствующие зоны. Такое добавление можно произвести с помощью интерфейсной команды zone-member security name, где name – имя зоны.

- С помощью команды sho zone security убедитесь в успешном добавлении всех необходимых интерфейсов в зоны.

- Убедитесь, что внутри зоны весь трафик успешно передаётся.

- Настройте маршрутизатор R3 так, чтобы им можно было управлять удалённо по протоколу telnet.

- Убедитесь в успешном прохождении трафика из внутренней сети к маршрутизатору R3.

- Убедитесь в успешном прохождении трафика в DMZ-сегмент.

- На маршрутизаторах R1 и R2 настройте какой-либо протокол динамической маршрутизации для обмена префиксами друг с другом.

- Убедитесь в том, что соседство между R1 и R2 по выбранному протоколу установилось успешно.

- Создайте новые классы, политики, зонные пары так, чтобы маршрутизатором R2 нельзя было управлять из DMZ-сегмента и глобальной сети, а из внутренней сети можно было подключиться для управления только с определённого хоста. Со стороны глобальной сети или DMZ-сегмента не должно быть разрешено установление IGP-соседства. При создании зонной пары второй зоной должна быть зона self, автоматически конфигурируемая самим маршрутизатором.

Технология Zone-Based Firewall обладает расширенной функциональностью по ограничению передаваемого трафика (в данной работе не используется). Так, например, с помощью ZFW можно лимитировать количество полуоткрытых (эмбриоников) TCP-соединений. Пример такого ограничения представлен ниже. Указанная настройка позволяет установить максимальное количество полуоткрытых соединений, а также лимитировать количество эмбриоников для одного узла.

parameter-map type inspect TCP_embryonic

max-incomplete high 100

tcp max-incomplete host 10 block-time 0

policy-map type inspect protect_tcp

class type inspect TCP_half-open

inspect TCP_embryonic

Кроме ограничения количества полуоткрытых TCP-соединений ZFW позволяет проводить углублённое инспектирование трафика. В примере ниже показан пример запрещения HTTP-трафика, содержащего запросы объектов, URL которых длиннее 250 байт.

class-map type inspect http LONG_URLS

match request uri length gt 250

policy-map type inspect http HTTP_POLICY

class type inspect http LONG_URLS

reset

class-map type inspect match-all HTTP_TRAF

match protocol http

policy-map type inspect inspect_HTTP

class type inspect HTTP_TRAF

inspect

service-policy http HTTP_POLICY

Лабораторная работа MPLS L3VPN

Цель работы

Знакомство студентов с виртуальными частными сетями, построенными на базе технологии MPLS. В работе изучаются не только обычные L3VPN, но и перекрывающиеся частные сети (overlapping VPN). Построение сети производится при помощи эмулятора GNS3. При выполнении работы подразумевается, что студент уже знаком с технологией MPLS, поэтому детали настройки MPLS в сети оператора не приводятся. При необходимости можно обратиться к лабораторной работе, посвящённой настройке MPLS.

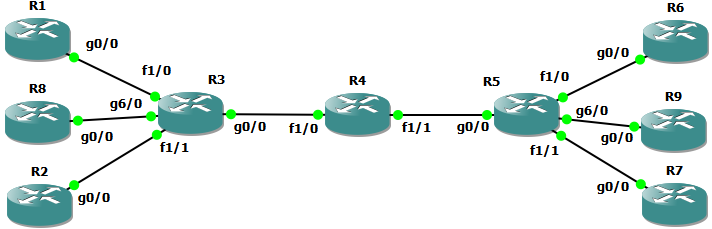

Схема сети

Описание работы

Данная лабораторная работа эмулирует сеть оператора, предоставляющего своим клиентам L3-связность. Опорная сеть оператора построена на базе маршрутизаторов Cisco 7200 серии с использованием технологии MPLS. В работе эмулируется обеспечение связи между двумя офисами двух компаний (A и B). К компании A относятся маршрутизаторы R1, R6 и R8, а к компании B – R2, R7 и R9. За маршрутизаторами R1, R2, R6 и R7 расположены обычные офисные сети, тогда как как R8 и R9 терминируют серверные сегменты компаний A и B.

При выполнении работы подразумевается, что студенты должны использовать вспомогательную литературу при необходимости.

- Выполните все соединения, представленные на схеме.

- Разработайте адресный план для сети оператора и сетей клиентов.

- В сети оператора назначьте IP-адреса на интерфейсы маршрутизаторов и включите какой-либо внутренний протокол динамической маршрутизации, например, EIGRP.

- На всех маршрутизаторах настройте интерфейсы Loopback 0. Назначьте им IP-адреса с маской /32.

- Убедитесь, что каждый из маршрутизаторов провайдера имеет маршрут до каждого из адресов, назначенных интерфейсам Loopback 0 других операторских маршрутизаторов.

- Внутри операторской сети включите MPLS.

- На маршрутизаторах R3 и R5 создайте VRF с именем vfra с помощью команды vrf definition vrfa.

- Для созданного VRF задайте параметр RD (Route Distinguisher) равным 1:101 с помощью команды rd 1:101.

- Командой address-family ipv4 укажите, что данный VRF поддерживает протокол IPv4.

- Для соответствующей address family укажите значение параметра route-target для экспорта и импорта с помощью команды route-target both 1:101.

- Добавьте на маршрутизаторах R3 и R5 интерфейсы Fa1/0 в VRF vrfa с помощью интерфейсной команды vrf forwarding vrfa, после чего назначьте IP-адреса.

- Настройте IP-адреса на интерфейса Gi0/0 маршрутизаторов R1 и R6. Также на этих устройствах создайте интерфейсы Loopback 0, эмулирующие пользовательские сети.

- Убедитесь в наличии связности в парах R1-R3 и R5-R6.

- На маршрутизаторах R1 и R6 настройте протокол динамической маршрутизации OSPF. Включите его на интерфейсах Gi0/0. Проанонсируйте в него сети интерфейсов Loopback 0.

- На маршрутизаторах R3 и R5 включите OSPF для соответствующего VRF. Привязка процесса маршрутизации OSPF 1 к VRF vrfa может быть выполнена командой router ospf 1 vrf vrfa.

- Убедитесь в наличии маршрутов на офисные сети клиента A на маршрутизаторах R3 и R5 в соответствующей таблице маршрутизации. Убедитесь в отсутствии маршрутов на офисные сети клиента B в глобальной таблице маршрутизации на R3 и R5.

- Между маршрутизаторами R3 и R5 установите iBGP сессию, для чего используйте адреса интерфейсов Loopback 0.

- С помощью команды no auto-summary отключите автоматическое суммирование маршрутов.

- Активируйте поддержку vpnv4 для настроенной в предыдущем пункте сессии iBGP. Используйте следующие команды: address-family vpnv4 unicast и neighbor ip_address activate, где ip_address – адрес BGP-соседа.

- Для маршрутизаторов R3 и R5 в режиме настройки семейства адресов vpnv4 разрешите отправку соседу информации об обычных и расширенных сообществах с помощью команды neighbor ip_address send-community both, где ip_address – IP-адрес BGP-соседа.

- С помощью команды sho bgp all summary убедитесь в успешном установлении iBGP-сессии.

- На маршрутизаторе R3 выполните взаимное перераспределение маршрутов между OSPF для клиента A и процессом BGP. Пример соответствующих настроек представлен ниже.

router ospf 1 vrf vrfa

redistribute bgp 1 subnets

router bgp 1

address-family ipv4 vrf vrfa

redistribute ospf 1 match internal external 1 external 2

exit-address-family

- С помощью команды sho bgp all, выполненной на маршрутизаторе R5, убедитесь в получении маршрутов от маршрутизатора R1.

- Повторите процедуру перераспределения маршрутов клиента A между OSPF и BGP для маршрутизатора R5. Убедитесь в получении роутером R3 всех необходимых префиксов.

- На маршрутизаторах R1 и R6 убедитесь в появлении всех необходимых клиентских префиксов.

- С помощью команды ping, выполняемой на маршрутизаторах R1 и R6, убедитесь в доступности сети удалённого офиса.

- Проведите аналогичные настройки для подключения клиента B, то есть маршрутизаторов R2 и R7.

- Убедитесь в наличии L3-связности между офисами клиента B.

- Замените протокол OSPF между маршрутизаторами PE (Provider Edge) и CE (Client Edge) на RIP на одном каком-либо линке и на EIGRP в другом.

- Убедитесь в сохранении связности между офисами обоих клиентов, хотя обмен маршрутной информацией клиента с провайдером производится с помощью разных протоколов IGP в разных офисах.

- На маршрутизаторе R3 создайте ещё один VRF с именем vrfac (rd=1:102), к которому будут подключаться сервера компании A.

- Произведите подключение маршрутизатора R8 в только что созданный VRF vrfac. Обеспечьте обмен маршрутной информацией между PE и CE маршрутизаторами.

- Обеспечьте экспорт маршрутной информации из VRF vrfac на маршрутизаторе R3 с помощью route-target=1:102.

- На маршрутизаторе R3 для VRF vrfac обеспечьте импорт route-target, экспортируемых в VRF vrfa.

- На маршрутизаторах R3 и R5 для VRF vrfa обеспечьте импорт route-target, экспортируемых в VRF vrfac.

- Обеспечьте перераспределение маршрутов между BGP и IGP, использованным для обмена маршрутами между роутерами R3 и R8.

- Убедитесь в успешном обмене трафиком между сетями, подключёнными к маршрутизаторам R1, R6 и R8.

- На маршрутизаторе R5 создайте ещё один VRF с именем vrfbc (rd=1:202), к которому будут подключаться сервера компании B.

- Обеспечьте связность между офисными и серверными сетями клиента B. Используйте route-target=1:202.

- Изменяя параметры импорта и экспорта route-target для vrfac и vrfbc обеспечьте передачу маршрутной информации между серверными сетями клиентов A и B.

- Убедитесь в наличии связности между сетями с серверами обоих клиентов.

- Убедитесь в отсутствии связности между офисными сетями разных клиентов.

- Предоставьте доступ компьютерам из офисных сетей одного клиента к серверным сетям другого и наоборот.

- Убедитесь, что связность между офисными сетями разных клиентов по-прежнему отсутствует.

Страница 1 из 6