Reviews

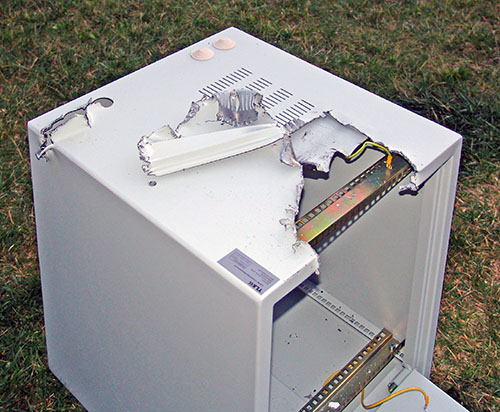

NetProtect E-29 краш-тест

Введение

Совсем недавно на наших страницах уже появлялся краш-тест антивандального шкафа высотой 9U. Сегодня в нашу лабораторию попала аналогичная металлоконструкция, предназначенная для защиты операторского оборудования на чердаках, в подвалах, подъездах и прочих местах без контроля доступа, поэтому мы решили немного нарушить данное в прошлом обзоре обещание и протестировать ящик E-29, произведённый компанией NetProtect. Мы старались выполнить независимый обзор данного шкафа, однако всё равно периодически проводили сравнения.

Хотелось бы особо обратить внимание читателей на то, что все описываемые в статье процедуры представлены исключительно в образовательных целях и ни при каких условиях не могут быть использованы в качестве руководства к действиям, приводящим прямо или косвенно к нанесению материального или иного ущерба телекоммуникационным компаниям или иным собственникам обсуждаемых или подобных продуктов, либо к нарушению законодательства РФ или иных стран каким-либо другим способом. Продолжение чтения статьи, означает Ваше согласие с указанными выше условиями.

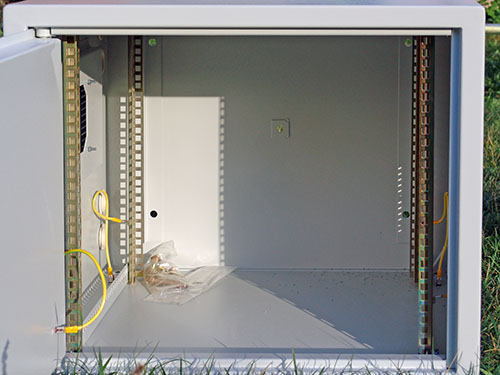

Устройство шкафа

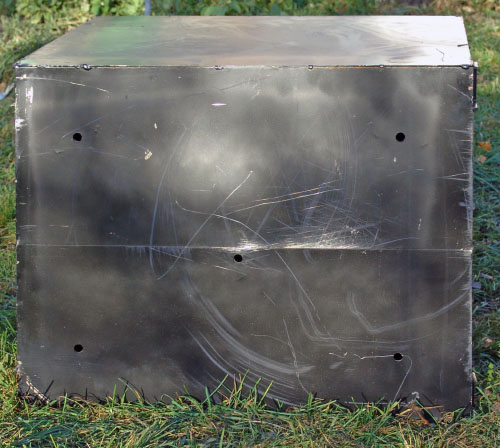

С самого начала нашего знакомства с моделью NetProtect E-29 в глаза бросилось качество сварки, которое разительно отличалось от того, что мы видели у предыдущего ящика. Во время всего тестирования мы старались браться за шкаф так, чтобы не обрезаться, потому что в нескольких местах торчали острые края листов и «капель» от сварки. Да, вид у конструкции получился весьма брутальным…

NetProtect E-29 – цельнометаллический шкаф сейфового исполнения с утопленной внутрь дверцей, к которой приварена дополнительная пластина, защищающая замочную скважину. Петли открыты, однако дверцу защищает от вынимания при разрушении петель специальная приваренная металлическая полоска.

Замок несъёмный с тремя ригелями расположен между листом двери и усиливающей изогнутой пластинкой, приваренной с двух сторон. По периметру двери размещены усиливающие балки.

Для вентиляции используются просверленные в боковых стенках круглые отверстия. Так как их количество не велико, то подразумевается, что внутрь шкафа не будет установлено мощное оборудование.

Кабельные вводы также расположены на боковых сторонах и усилены дополнительными полосками металла по периметру.

На задней стенке расположено пять усиленных изнутри отверстий для крепления E-29 к стене.

Направляющие несъёмные с круглыми отверстиями для крепления стоечного оборудования.

Никакой бумажной инструкции или анкеров для крепления шкафа к стене нами внутри ящика обнаружено не было, поэтому на этом мы завершаем обзор внешнего вида E-29 и переходим непосредственно к тестированию.

Тестирование

Как и в предыдущем тестировании, мы отказались от использования недоступных рядовым ворам инструментов. В нашем арсенале была монтировка (гвоздодёр), болгарка, ножницы по металлу (болторез), а также кирка. Понятно, что при работе болгаркой или киркой издаваемый звук может привлечь внимание жителей, поэтому область их применения является весьма ограниченной.

На сайте производителя мы обнаружили фотоотчёт проведённого ими краш-теста, в котором использовался автомобильный домкрат. Естественно, мы отказались от проведения подобного тестирования ввиду его нецелесообразности для подобного типа шкафов.

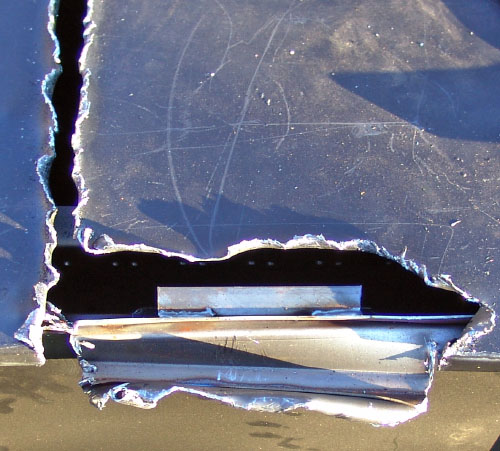

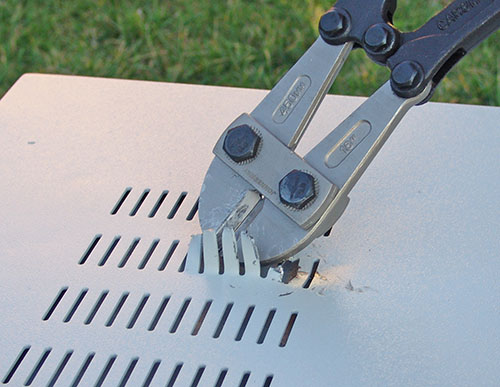

В отличие от TLK TWS-096054-M-GY начать взлом с вентиляционных отверстий E-29 у нас не получилось, так как мы не смогли просунуть в них ножницы, поэтому мы решили начать разрез с кабельных вводов. Конечно, можно было расширить вентиляционные отверстия с помощью кирки, но в этом случае неизбежно бы пострадало защищаемое оборудование, так как дозировать глубину проникания инструмента у нас не получалось. Оказалось, что наличие усиления кабельных вводов не сильно осложняло нашу задачу, так как они перекусывались без особого труда.

Отсутствие рёбер жёсткости на боковых сторонах шкафа позволило нам продолжить разрез без проблем. Нельзя не отметить, что в NetProtect E-29 использован более жёсткий металл по сравнению с TWS-096054-M-GY, приходилось прикладывать чуть больше усилий.

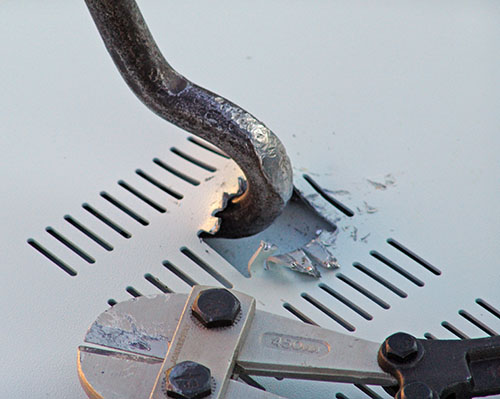

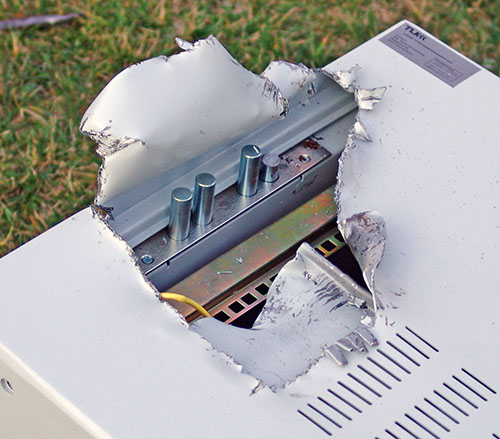

Мы довели разрез до ребра, за которое цепляются ригели замка. Оказалось, что оно ничем не было усилено и мы смогли перекусить его с помощью болтореза.

Продолжив разрез мы смогли полностью вырезать область боковой стены и ребра, что позволило открыть дверцу.

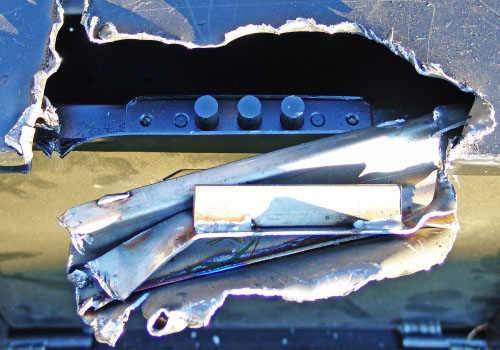

Следующим объектом атаки стали петли, которые ломались с помощью кирки. Но даже полное разрушение петли не позволяло открыть дверь, так как этому препятствовала приваренная снаружи металлическая полоска.

К счастью для нас указанная полоска не была приварена по всей длине, что позволило оторвать её от шкафа с помощью кирки и гвоздодёра, после чего нам удалось вынуть дверь.

Далее мы решили провести силовое воздействие на замок. Сначала перепиливанию подверглись его ригели, оказавшиеся цельнометаллическими, что не препятствовало воздействию болгарки.

С помощью болгарки можно воздействовать на петли и защищающую от вынимания двери полоску, а также и на сами боковые стенки, однако этот способ производит слишком много шума.

Второе воздействие было реализовано с помощью монтировки. Мы оторвали защитную пластинку замка и расширили замочную скважину. Полностью вытащить замок нам не удалось, но полученного отверстия будет вполне достаточно для начала разреза, с помощью которого можно будет полностью отделить замок от остальной части дверцы. Наличие второй металлической пластины, фиксирующей замок, к сожалению, оказалось недостаточно для того, чтобы сколько-нибудь серьёзно препятствовать разрезу.

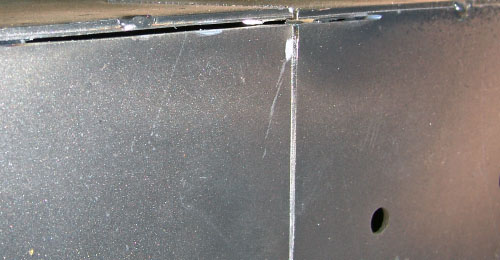

Ещё одним неприятным моментом явилось качество сварки боковых сторон между собой. Нам удалось частично разорвать две стороны по ребру ящика.

Стоит отметить наличие усиливающих балок по периметру дверцы, что не позволяет разрезать её с помощью ножниц по металлу, либо согнуть, однако почему-то подобные балки отсутствуют на боковых стенках. Мы считаем, их использование привело бы лишь к незначительному удорожанию конструкции, в то время как польза была бы значительной.

Подведём итоги нашего краш-теста.

Заключение

После тестирования у нас остались смешанные чувства, с одной стороны компания NetProtect предприняла некоторые действия для введения дополнительных степеней защиты своих металлоконструкций: усиление кабельных вводов и двери, однако мы считаем эти меры недостаточными. К числу необходимых действий мы могли бы отнести полную защиту замка, поместив его в металлическую коробку, приваренную всеми четырьмя рёбрами. Также дополнительные рёбра жёсткости, приваренные к боковым граням, сделали бы невозможным разрез последних с помощью ножниц по металлу. Для усиления кабельных вводов лучше использовать куски толстой арматуры, а не тонкие полоски металла.

Преимущества протестированной модели E-29 представлены ниже.

- Усиленная конструкция дверцы.

- Приемлемая цена.

- Усиление кабельных вводов.

Нельзя не упомянуть и о недостатках.

- Незаменяемый замок.

- Несъёмные уникальные направляющие.

- Существующих вентиляционных отверстий может оказаться недостаточно для полноценного охлаждения устройств внутри.

- Недостаточная защита корпуса.

Также нам в очередной раз хотелось бы напомнить читателям о том, что задача защиты телекоммуникационного оборудования является комплексной, её решение состоит не только в использовании защитных металлоконструкций, но также включает и ряд административных мероприятий, направленных на повышение бдительности жильцов и сотрудников охраны. Использование специализированных датчиков, сигнализирующих оперативным подразделениям о проводимых со шкафом «работах», - один из необходимых элементов полноценной защиты оборудования операторов на чердаках, в подвалах и подъездах, а также иных местах с ограниченным или отсутствующим контролем доступа.

Справедливости ради стоит отметить, что у компании NetProtect существуют сейфы с усилением боковых стенок: E-49, E-45 и E-422.

На момент написания статьи розничная цена на антивандальный шкаф NetProtect E-29 составляла 2350 рублей.

Автор и редакция благодарят Мухина Александра за помощь в проведении тестирования, а также компанию NetProtect за предоставленный для тестирования антивандальный шкаф.

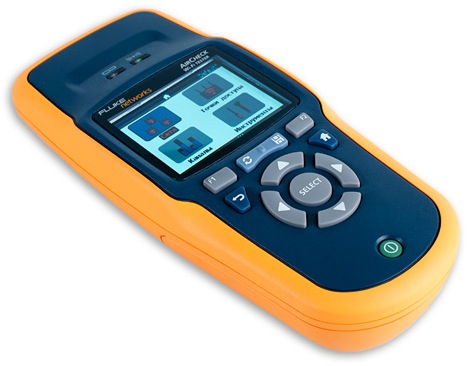

Fluke AirCheck, или теперь мы видим радиоволны

Введение

Беспроводные сети Wi-Fi для большинства сетевых администраторов до сих пор остаются тёмной лошадкой. И если разворачивание и управление такой сетью не требует серьёзных усилий, то процесс поиска и устранения проблем может оказаться совершенно нетривиальным. Fluke AirCheck Wi-Fi Tester призван облегчить администратору решение практически любых задач связанных с беспроводными сетями IEEE 802.11. Давайте теперь пристально изучим его возможности.

Внешний вид и аппаратная платформа

Fluke AirCheck поставляется в мягкой сумочке средних размеров, упрощающей процесс транспортировки устройства.

Аппарат выполнен в двухцветном пластиковом корпусе, размеры которого составляют 8,9*19,8*4,8 см. Wi-Fi Tester имеет массу 400 грамм, значительную часть которой составляет масса съёмного блока литий-ионных батарей (18.5 Ватт-часов).

На передней панели размещается жидкокристаллический дисплей и двенадцать кнопок для управления устройством. Также здесь расположены два световых индикатора подключения к беспроводной сети и передачи данных.

Боковая сторона содержит разъём для подключения внешнего источника питания (15В) со световой индикацией, а также USB-порт для подключения тестера к ПК или ноутбуку.

Половину задней стороны занимает съёмный блок батарей, на второй половине расположен разъём для подключения внешней направленной антенны.

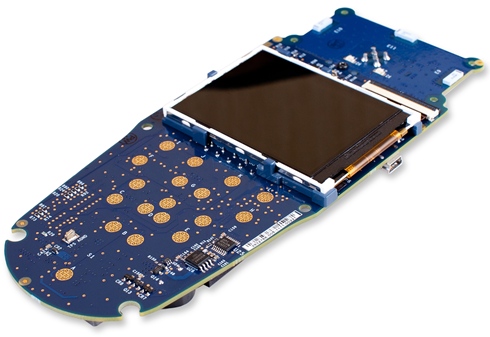

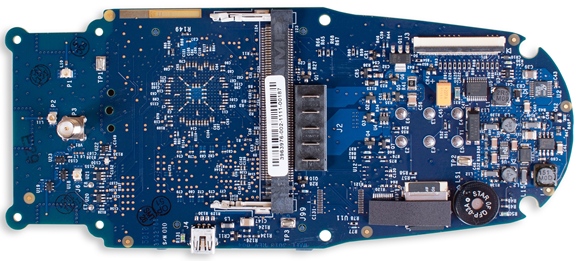

Заглянем теперь внутрь Fluke AirCheck, аппаратная начинка которого состоит из двух текстолитовых плат – основной и беспроводного модуля Sparklan WMIA-199N/W, построенного на основе Atheros AR9160-BC1A.

На основной плате расположен динамик, ЖК дисплей, скрывающий три крупных модуля: ПЛИС XILINX XC3S1600E, чип Microchip PIC18F87J50, модуль оперативной памяти Cypress CY7C1471V33, а также разъём, в который подключена съёмная карта флеш-памяти ATP MicroSD 512 Мбайт.

Fluke AirCheck Wi-Fi Tester имеет старшего и младшего братьев: планшет для сетевого анализа OptiView XG и USB-прибор AirMedic USB для анализа спектра радиоэфира на начальном уровне, соответственно.

Программное обеспечение и обновление прошивки

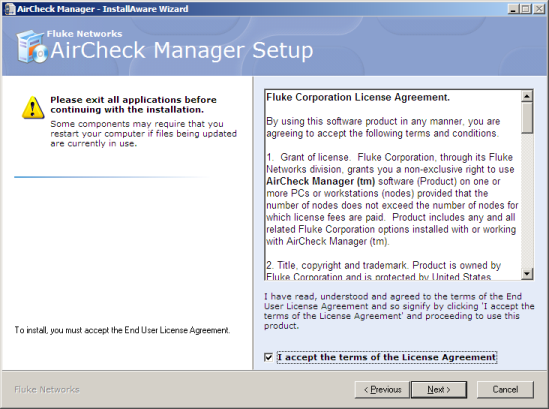

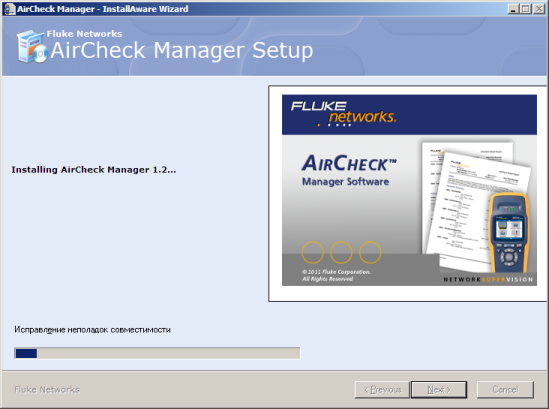

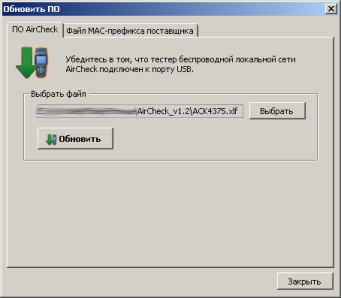

Обновление прошивки и изменение некоторых параметров может быть произведено с помощью утилиты AirCheck Manager, установка которой происходит в привычном большинству пользователей Windows режиме.

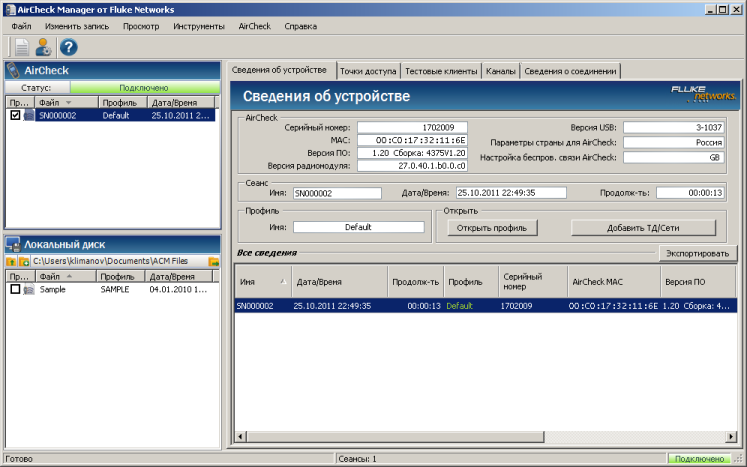

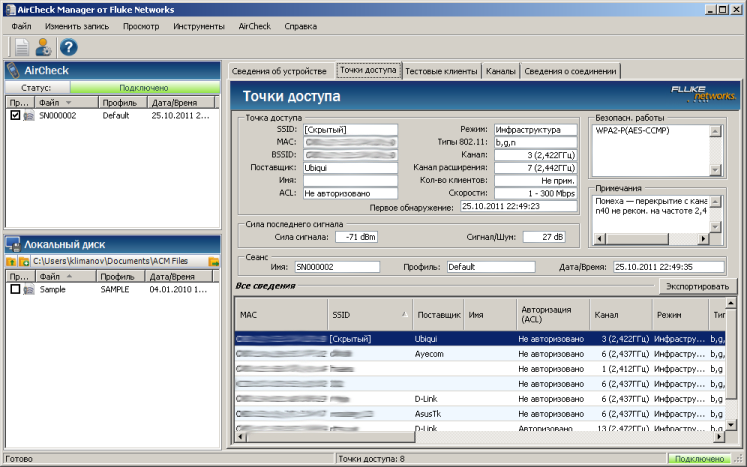

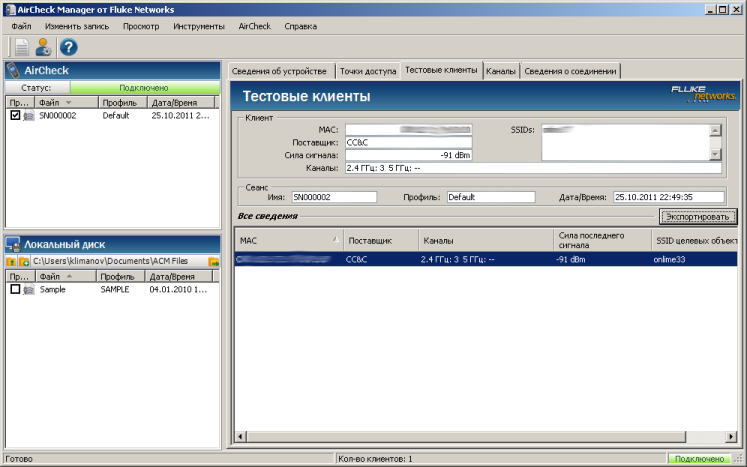

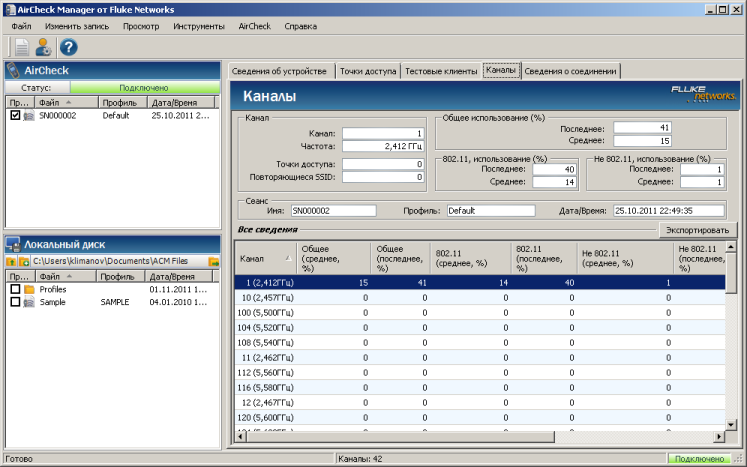

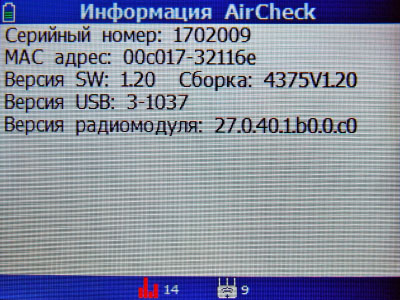

Мы не станем подробно рассматривать все возможности утилиты, однако укажем на наиболее интересные на наш взгляд. Сразу после подключения AirCheck утилита AirCheck Manager обнаруживает подключённое устройство и сообщает администратору краткую информацию о нём, в которую входит серийный номер и MAC-адрес, версии микропрограммного обеспечения и радиомодуля. Все указанные выше сведения представлены на вкладке Сведения об устройстве. Вкладка Точки доступа отображает список обнаруженных точек доступа и беспроводных маршрутизаторов, предоставляя подробную информацию о каждом обнаруженном устройстве. Сведения же о тестовых клиентах представлены на одноимённой вкладке.

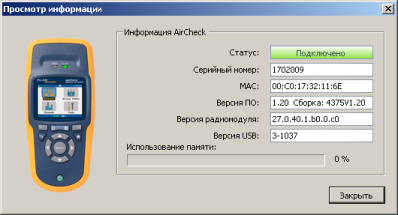

Информацию об устройстве можно также получить и с помощью пункта Просмотр информации меню AirCheck.

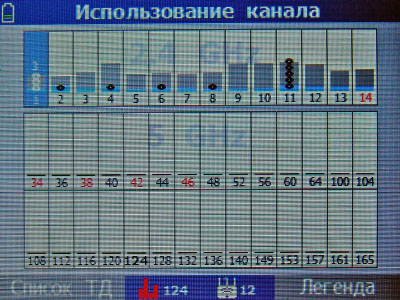

Сведения о беспроводных каналах обоих диапазонов собраны на вкладке Каналы. Здесь можно получить информацию об использовании канала и его частоте, количестве точек доступа, повторяющихся SSID и так далее.

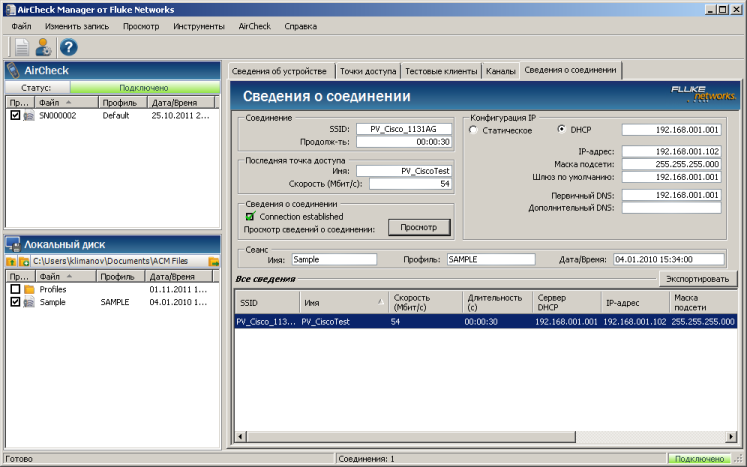

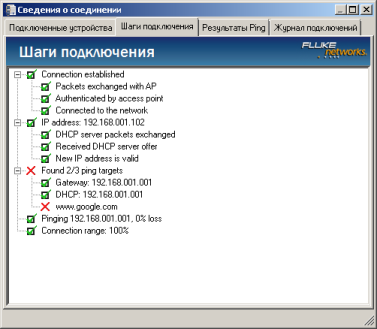

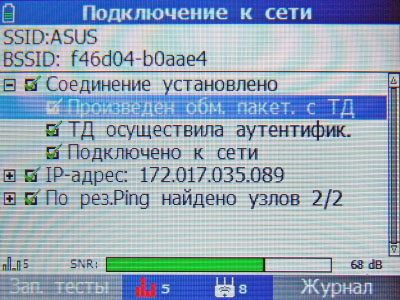

Вкладка Сведения о соединении предназначена для просмотра параметров, необходимых для подключения к беспроводным сетям: SSID, IP-параметры, скорость подключения и прочее. Также можно посмотреть процесс подключения к сети.

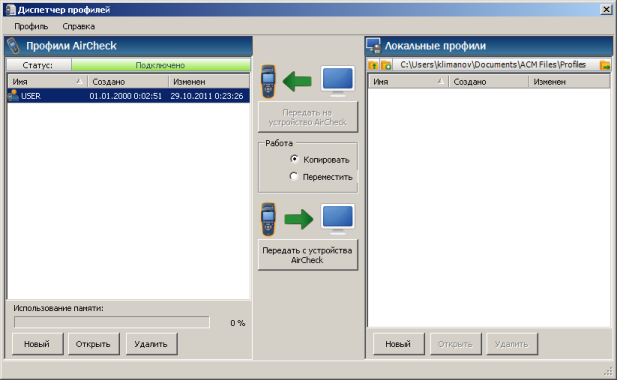

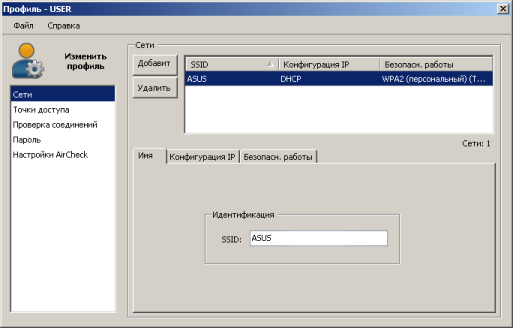

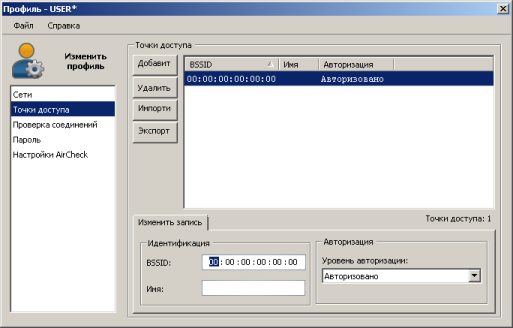

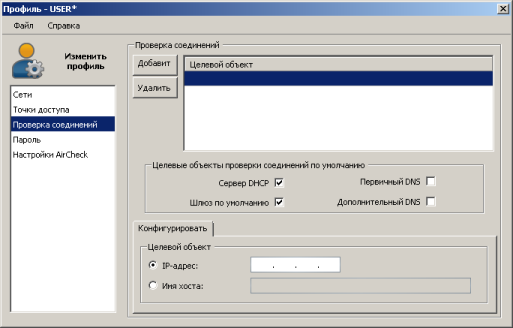

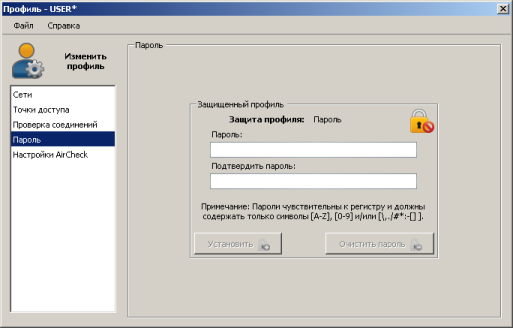

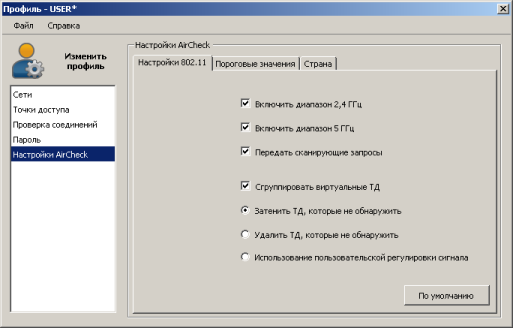

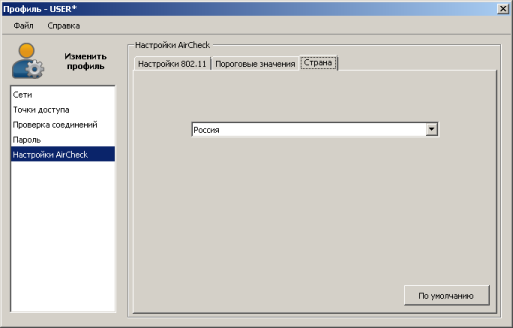

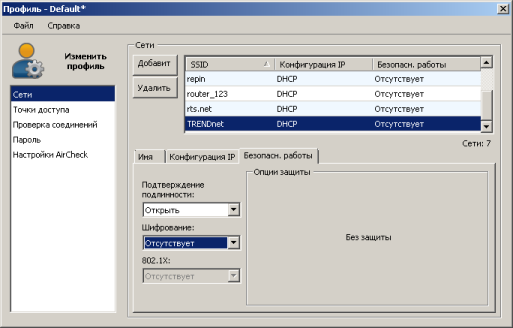

Кроме просмотра собранной тестером информации администратор может также произвести настройки профиля (с помощью пункта Диспетчер профилей меню Инструменты), необходимые для тестового подключения к определённым сетям и проверки их связности.

Похожие действия можно произвести и с помощью кнопок Открыть профиль и Добавить ТД/Сети, размещённые на вкладке Сведения об устройстве. Управлениями параметрами безопасности можно производить только с помощью утилиты AirCheck Manager, их изменение с помощью самого беспроводного тестера невозможно. Мы считаем это неудобством, так как не позволяет на лету (в полевых условиях) изменять ряд важных параметров.

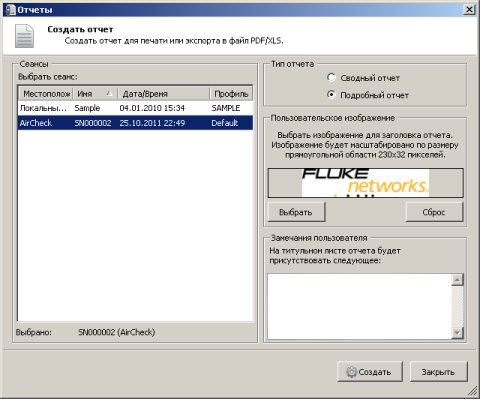

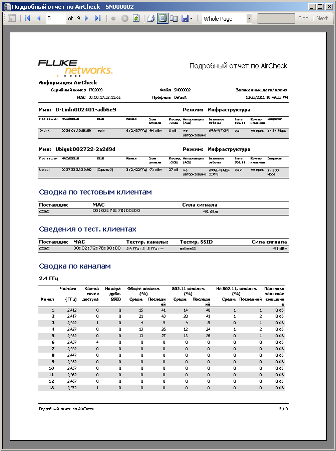

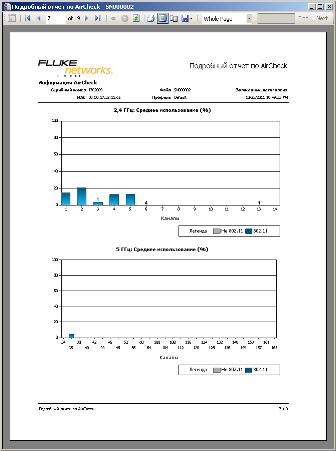

Ещё одной интересной возможностью AirCheck Manager является функция создания отчётов, позволяющая сохранить полученную с помощью Wi-Fi tester информацию в виде XLS или PDF файла. Подобные отчёты могут пригодиться при сертификации созданной беспроводной сети, а для их создания необходимо обратиться к пункту Отчёты меню Файл.

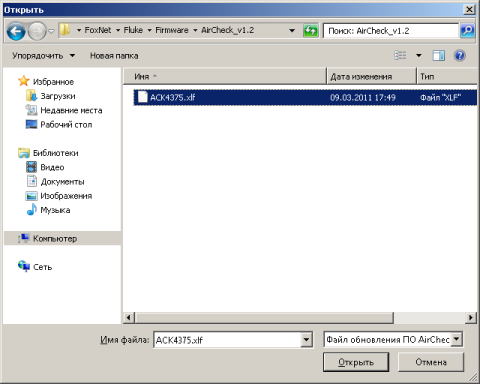

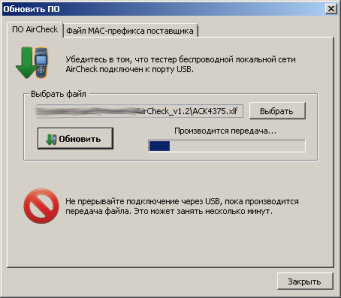

Обновление прошивки и списка MAC-адрес производителей сетевого оборудования тестируемого устройства производится также с помощью пункта Обновить ПО меню AirCheck утилиты AirCheck Manager, для чего лишь требуется выбрать файл с новой микропрограммой и нажать кнопку Обновить. Весь процесс обновления занимает порядка трёх минут.

Обновление прошивки может быть произведено и без использования утилиты AirCheck Manager. Для этого требуется лишь записать в файл с новым микропрограммным обеспечением в корень диска, появляющийся в системе при подключении устройства к ПК с помощью USB.

G:\>dir

Том в устройстве G имеет метку AIRCHECK

Серийный номер тома: E46A-6829

Содержимое папки G:\

17.10.2011 23:47 285 DEVICE.XML

07.08.2011 03:37 <DIR> SESSIONS

03.06.2011 06:59 <DIR> system

19.10.2011 00:15 <DIR> PROFILES

09.03.2011 17:49 3 913 456 ACK4375.xlf

2 файлов 3 913 741 байт

3 папок 263 725 056 байт свободно

Перейдём теперь к рассмотрению возможностей AirCheck.

Обзор возможностей

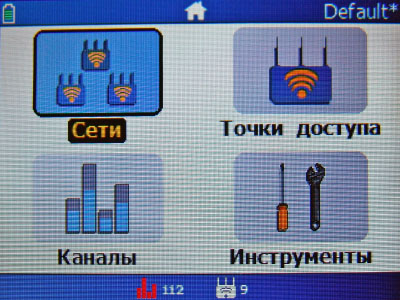

После включения Fluke Networks AirCheck Wi-Fi Tester отображает на экране четыре группы: Сети, Точки доступа, Каналы и Инструменты. Рассмотрим возможности каждой из них.

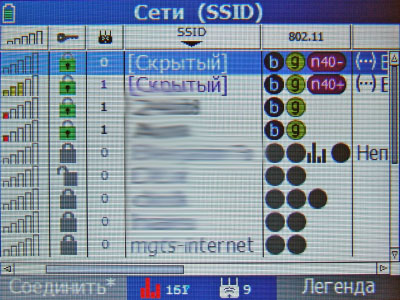

После обращения к группе Сети пользователю предоставляется набор доступных беспроводных сетей IEEE 802.11a/b/g/n в зоне доступа устройства. Для каждого обнаруженного SSID отображается время его первого обнаружения, статус авторизации, уровень сигнала, используемое шифрование, количество точек доступа с обнаруженным именем беспроводной сети, поддерживаемые стандарты группы 802.11, а также заметки. В заметках Aircheck Wi-Fi Tester сообщает администратору о наличии помех на используемых каналах, несовпадении кода страны, использовании нескольких типов обеспечения безопасности и так далее. Всё это в разной степени может влиять как на скорость работы беспроводных клиентов, так и на стабильность их подключения к точке доступа. Ошибка в указании страны при конфигурировании точки доступа может приводить как к техническим сбоям в работе беспроводной сети, так и к юридическим проблемам из-за различий в разрешённых каналах (частотах) для каждой из стран.

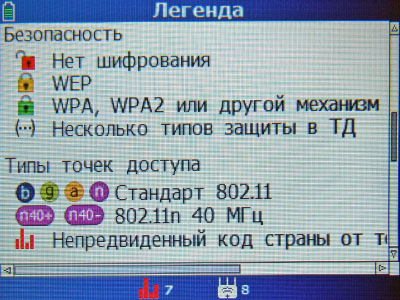

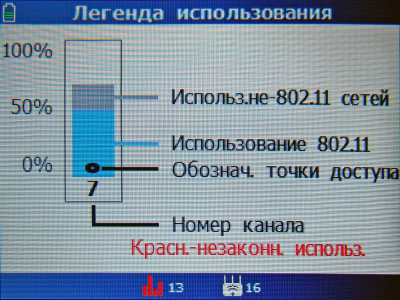

Обращение к программируемой кнопке Легенда позволяет отобразить справочную информацию обо всех используемых обозначениях. Такая возможность может быть очень полезна в реальной работе, так как другая электронная или печатная инструкция может быть недоступна.

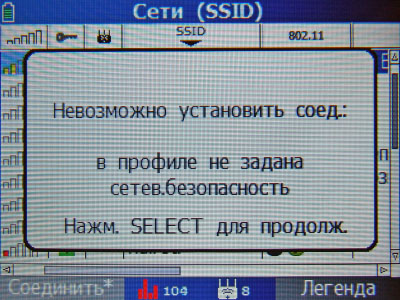

Портативный тестер может не только обнаружить беспроводные сети, но и произвести попытку подключения к ним. Здесь же стоит отметить, что такое подключение будет возможным только в том случае, когда для выбираемой сети был предварительно задан ключ шифрования. Управление ключом может производиться только при подключении AirCheck к компьютеру. Мы считаем, что возможность указания ключа без подключения к ПК предоставила бы большую гибкость в использовании продукта.

Для каждой из обнаруженных сетей можно получить дополнительную информацию.

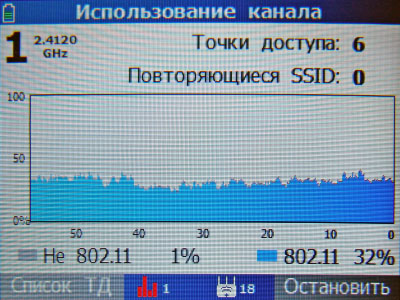

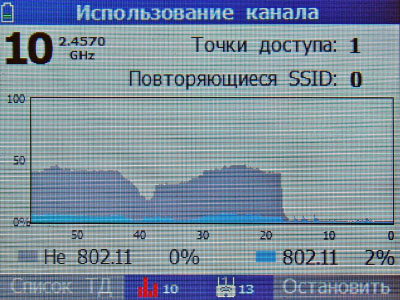

AirCheck Wi-Fi Tester также может отобразить график загрузки канала, на котором работает выбранная точка доступа.

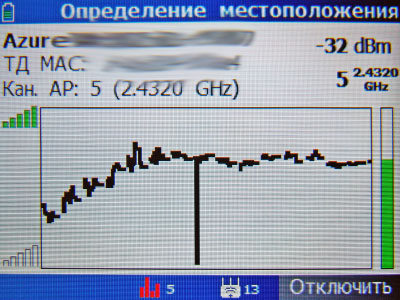

Функция обнаружения устройства позволяет определить место установки точки доступа. Сам же процесс поиска напоминает охоту на лис (спортивную радиопеленгацию), когда при приближении к ТД меняется издаваемый прибором звуковой сигнал. Нельзя не упомянуть о внешней направленной антенне, значительно упрощающей процедуру поиска.

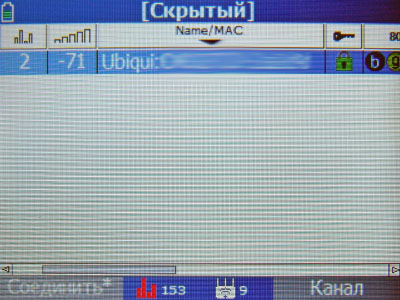

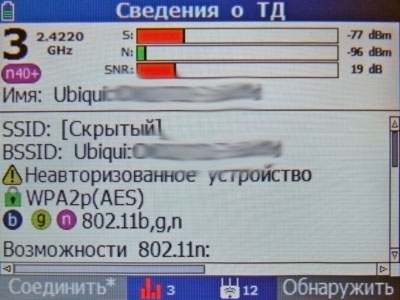

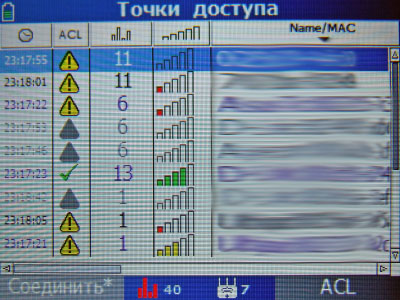

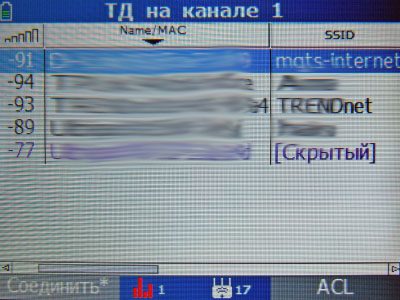

Группа Точки доступа предоставляют информацию подобную той, что мы уже видели в предыдущей группе. Только теперь запись в таблице соответствует не SSID, а непосредственной обнаруженной ТД с указанием номера канала беспроводной сети, на котором работает устройство.

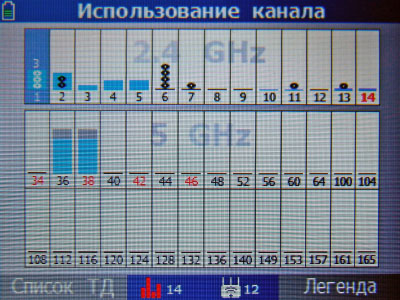

Для каждого беспроводного канала из обоих частотных диапазонов Fluke Networks AirCheck Wi-Fi Tester позволяет отобразить загрузку каналов как передачей данных 802.11 сетей, так и тех, которые к группе стандартов IEEE 802.11 не относятся. Также можно получить список точек доступа, работающих на выбранном канале.

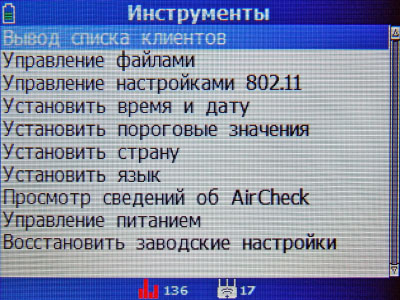

Единственной нерассмотренной осталась группа Инструменты, предоставляющая как изменить настройки самого устройства, так и получить дополнительные сведения о работе беспроводной сети.

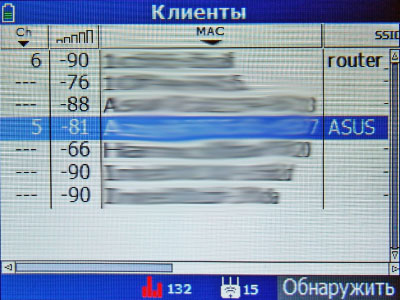

Первым пунктом обсуждаемой группы является Вывод списка клиентов. С его помощью можно получить не только список клиентов Wi-Fi, но и обнаружить их в пространстве.

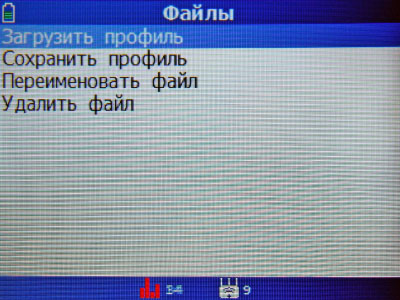

Пункт Управление файлами предназначен для загрузки, сохранения, переименования и удаления профилей работы Fluke AirCheck Wi-Fi Tester.

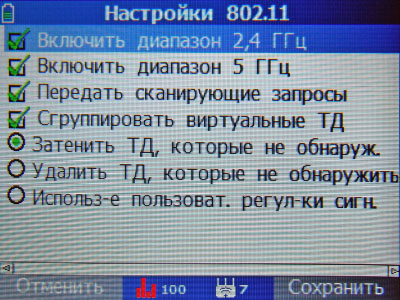

Включение и отключение поддержки каждого из беспроводных диапазонов, а также прочие настройки сети IEEE 802.11 собраны в пункте Управление настройками 802.11.

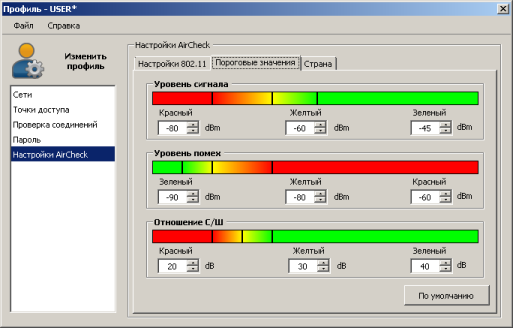

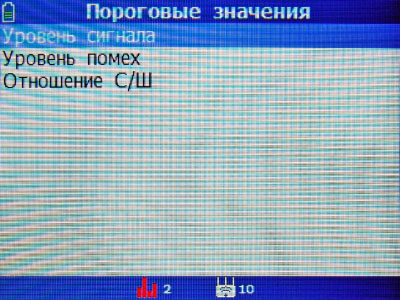

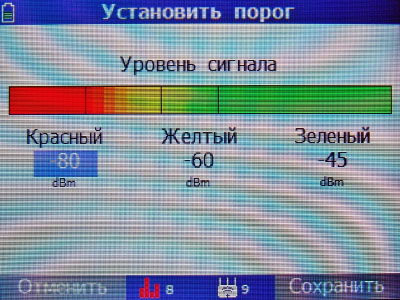

Установка пороговых значений сигналов производится с помощью одноимённого пункта.

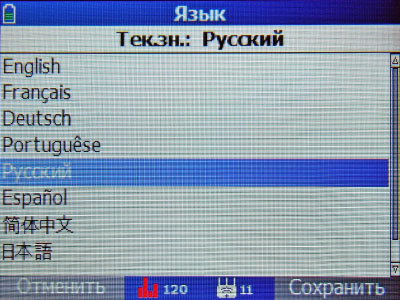

Интерфейс устройства доступен на нескольких языках, список которых размещён в пункте Установить язык.

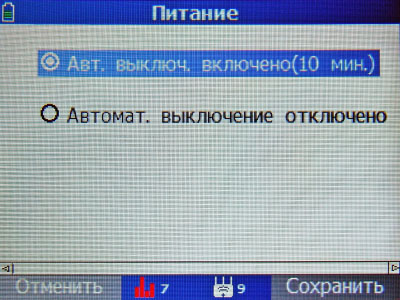

MAC-адрес и серийный номер, а также версии различных программных модулей представлены в пункте Просмотр сведений об AirCheck, а пункт Управление питанием служит для разрешения или запрещения тестеру выключаться после десяти минут бездействия.

Обзор возможностей Fluke AirCheck Wi-Fi Tester на этом завершается, перейдём теперь непосредственно к тестированию.

Тестирование

Первое, с чего мы начали тестирование устройства, был поиск существующих беспроводных сетей вокруг. Оказалось, что их несколько больше, чем мы рассчитывали. Здание, в котором производились работы, полностью принадлежало одной компании, о расположении точек доступа которой было заранее известно, однако наличие пары из обнаруженных сетей с высоким уровнем сигнала никак не вписывалось в наши представления о положении вещей. Мы решили попытаться физически найти место установки беспроводного сетевого оборудования. Результаты этого поиска стали неприятным сюрпризом для администраторов сети, оказалось, что пользователи самовольно устанавливали беспроводные маршрутизаторы, к которым подключали персональные ноутбуки и прочие устройства для вывода их в сеть. В одном случае даже была организована незащищённая сеть без ограничения подключающихся устройств. Проведённая проверка позволила обнаружить несанкционированные подключения к сети и отключить нелегитимные устройства, предупредить пользователей о недопустимости подобных действий, усилить защищённость корпоративной сети.

Также в результате теста были обнаружены места со слабым сигналом и построена карта покрытия корпоративной беспроводной сети. Анализ полученной карты покрытия позволил администраторам найти более оптимальное расположение существующих беспроводных устройств для улучшения покрытия в проблемных областях.

Однако присутствовала ещё одна беспроводная сеть, активное оборудование которой никак не удавалось обнаружить. Разгадкой стало само название сети (SSID), оказалось, что ТД располагалась в доме напротив, от которого нас отделяла территория школы. Владелец точки доступа разместил направленную антенну за окном и направил её на территорию школы, где он периодически прогуливался вечерами с детьми и КПК… Мы познакомились (с помощью функции поиска беспроводного клиента), и он любезно согласился сменить беспроводной канал на своём оборудовании, будучи не мало удивлённым нашей встрече.

Естественно, мы не могли упустить возможность подключиться к нашей сети и проверить её IP-связность. Единственное неудобство, которое возникло при этом – не возможность указать ключ сети непосредственно с помощью Fluke AirCheck, - требовалось подключение устройства к ноутбуку или ПК.

Поскольку AirCheck Wi-Fi Tester отображает сведения не только об источниках Wi-Fi сигналов, но и прочих «передающих» устройствах в диапазонах 2.4 и 5 ГГц, мы решили проверить справедливость распространённого мнения о влиянии микроволновых печей на сети Wi-Fi. Сначала мы получили данные об использовании беспроводных каналов при выключенной печи, затем мы включили бытовую микроволновку и вновь проверили состояние каналов. Оказалось, что попытка разогреть пищу вносит огромное количество помех в работу Wi-Fi, что может снизить скорость передачи, либо сделать связь полностью недоступной.

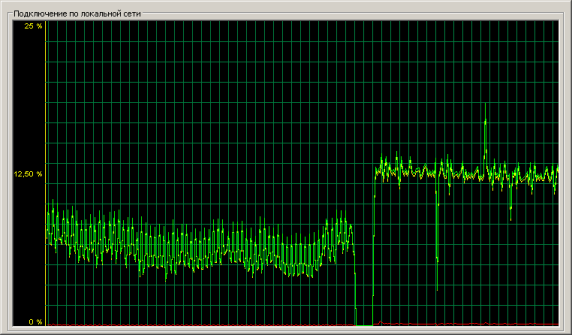

Также мы решили получить график загруженности отдельного канала при работающей (левая часть графика) и выключенной (правая часть) печи. При включённом «источнике помех» мы перемещались по нашему офису, что отражалось на мощности не Wi-Fi помех (спад в центре левой части графика). Данный механизм позволяет обнаружить источник помех не от устройств стандарта IEEE 802.11.

На этом наше тестирование завершается, подведём итоги.

Заключение

Мы остались довольны беспроводным тестером Fluke Networks AirCheck Wi-Fi Tester, который просто необходим тем сетевым администраторам, кто занимается построением и поддержанием масштабных беспроводных сетей стандартов IEEE 802.11 в бизнес-центрах, выставочных комплексах, кампусах, офисных зданиях, то есть там, где размещается огромное количество беспроводных устройств, а работоспособность и безопасность эксплуатируемой Wi-Fi сети критичны. Это необходимый инструмент при сертификации сдаваемых в эксплуатацию беспроводных сетей Wi-Fi.

К достоинствам аппарата можно отнести следующее.

- Поддержка обоих беспроводных диапазонов (2.4 и 5 ГГц).

- Возможность поиска передающего устройства (как точки доступа, так и клиента).

- Поддержка внешней направленной антенны для упрощения процедуры поиска.

- Возможность определения источника помех не Wi-Fi происхождения.

- Удобство использования, портативность.

- Предоставление подробной информации о точках доступа, каналах, беспроводных сетях.

- Длительная работа без подзарядки (приблизительно 5.5 часов).

- Возможность создания подробных отчётов о работе.

Однако нельзя не упомянуть и об обнаруженных недочётах.

- Высокая цена.

- Отсутствие возможности ввода ключа беспроводной сети без подключения тестера к ПК.

- Не полная локализация устройства и сайта.

Рекомендованная розничная цена Fluke Networks AirCheck Wi-Fi Tester в ноябре 2011 года составляла 84082 рубля.

Автор и редакция благодарят официального дистрибьютора Fluke Networks в России – компанию Тайле – за предоставленное для тестирования оборудование.

Антивандальный шкаф – панацея?

Введение

Антивандальные ящики и шкафы — традиционные средства защиты телекоммуникационного оборудования, размещённого в зонах без контроля доступа. Наиболее часто встречаются изделия сейфового и пенального типов, которые отличаются способом открытия дверцы. На примере шкафа TLK модели TWS-096054-M-GY мы попытаемся разобраться, насколько серьёзную защиту обеспечивают подобные металлоконструкции.

Хотелось бы особо обратить внимание читателей на то, что все описываемые в статье процедуры представлены исключительно в образовательных целях и ни при каких условиях не могут быть использованы в качестве руководства к действиям, приводящим прямо или косвенно к нанесению материального или иного ущерба телекоммуникационным компаниям или иным собственникам обсуждаемых или подобных продуктов, либо к нарушению законодательства РФ или иных стран каким-либо другим способом. Продолжение чтения статьи, означает Ваше согласие с указанными выше условиями.

Устройство шкафа

Рассматриваемый нами шкаф имеет сейфовое неразборное цельносварное исполнение, пять усиленных отверстий для крепления к стене, вентиляционные решётки, прикручиваемые ручки для переноски, кабельные вводы с резиновыми заглушками, заземление всех металлических конструкций внутри, замок с четырьмя ригелями. Размеры составляют 600*545*500 мм. Для стенок и двери использована листовая сталь толщиной 2 мм, а замок имеет повышенную секретность.

Тестирование

В руководстве указано, что данный шкаф позволяют защитить оборудование не только от кражи, но и от вандализма. Однако первым, что привлекло наше внимание, были круглые кабельные вводы без усиления, которые в случае отсутствия в них кабелей ничем не защищены. Конечно, TWS-096054-M-GY поставляется с резиновыми заглушками на неиспользуемые вводы, однако они не могут остановить ни вора, ни вандала. Мы умышленно не пользовались недоступным рядовым ворам инструментом как, например, гидравлические ножницы, применяемые спасателями для разрезания покорёженных автомобилей после аварии. Также мы не испытывали сам замок на стойкость к взлому с помощью подбора ключей или отмычек, так как в нашем штате не было профессионального «медвежатника», а всё своё внимание направили на тестирование самой конструкции. Использовались следующие инструменты: гвоздодёр (монтировка), крестовая отвёртка, ножницы по металлу (болторез) и болгарка. Работа последней производит значительный шум, поэтому время её работы было минимальным. Использование болгарки мы считаем допустимым, так как подключить её можно вместо ламп освещения. Все разрезы выполнялись с учётом крепления конструкции к стене, то есть мы не пытались проникнуть с задней стороны шкафа. Отсутствие настоящего крепления одновременно и облегчало, и усложняло задачу: с одной стороны, мы свободно перемещались вокруг тестируемого образца, но с другой, не имели такого упора и рычага, как в случае его реального монтажа.

Вентиляционная перфорация на боковых стенках шкафа выглядела очень привлекательным местом начала атаки. Попробовав её на вскрытие, мы обнаружили приварные пластины за ней. И хотя это серьёзно не осложнило нам жизнь, лишними они, безусловно, не являются.

Разрезание одной из стенок предоставляет доступ к защищаемому оборудованию. Вынуть оборудование легко и непринуждённо может не получиться, но испортить – без труда. Выполнение разреза с помощью ножниц не производит сколь-либо значительного шума, что позволяет производить вскрытие шкафа в течение длительного времени. Также отсутствовало усиление рёбер, что позволило без проблем перевести разрез с одной грани на другую. Усиление внутренней поверхности верха и боковин с помощью арматуры или уголков позволило бы сделать применение ножниц малоэффективным.

Ригели замка были цельнометаллическими, то есть не имели вращающегося сердечника, препятствующего воздействию пилы или болгарки, что значительно упрощает процесс перепиливания ригелей (даже через закрытую дверцу). Смена замка доступна и рядовым пользователям, для чего требуется лишь открутить удерживающие замок винты. Использование слишком дорогих замков нецелесообразно, порча вандалами такого замка приведёт к материальному ущербу, сравнимому со стоимостью защищаемого оборудования.

TLK TWS-096054-M-GY делает силовое воздействие на дверь невозможным или затруднённым из-за её конструкции (двойная дверца с замком в середине) и размещения (утоплена вовнутрь), однако отсутствие усиления рёбер шкафа позволяет бесшумно вырезать ту часть его боковой стенки, за которую цепляются ригели замка. Также мы считаем, что дополнительные ригели, выдвигающиеся в верхнюю и нижнюю стенки, значительно усилили бы конструкцию.

Следующим объектом проверки стали петли, доступ к которым мы получили с помощью Н-образных вырезов, выполненных болгаркой. Подобное можно реализовать и с помощью ножниц, начав с вентиляционной решётки. Крестовая отвёртка и монтировка позволяют вытащить внутреннюю часть петли, а нарушенная жёсткость ребра шкафа не препятствует вытаскиванию дверцы. Размещение рёбер жёсткости рядом с местом крепления петель хотя бы не позволило получить доступ к последним с помощью ножниц по металлу.

На этом мы завершаем наши попытки вскрытия антивандального шкафа TLK TWS-096054-M-GY – пора подводить итоги.

Заключение

Наличие нескольких слабых мест позволяет подготовленному злоумышленнику получить доступ к оборудованию внутри ящика. Стоит отметить, что задача защиты содержимого должна решаться комплексом мер. Установка телекоммуникационных устройств внутри подобных шкафов является необходимым шагом, но не достаточным. К числу дополнительных мер относятся как чисто технические решения (установка звуковых/движения датчиков и детекторов вибрации или открытия двери, усиление конструкции шкафа), так и административные задачи (повышение бдительности жильцов или сотрудников охраны, ограничение доступа посторонних лиц к местам установки). Активная система мониторинга позволит сократить время, в течение которого вор или вандал смогут пытаться сломать шкаф. Срабатывание датчиков должно приводить к автоматической передаче соответствующей информации службе охраны, а время вскрытия должно быть больше максимального времени, необходимого для прибытия оперативной группы. Требуется отметить, что стоимость шкафа не должна превышать стоимости размещённого в нём оборудования.

Большинство продаваемых сегодня моделей шкафов имеют среднюю или слабую степень защиты от силового воздействия. Основные отличия кроются во внешнем виде и цене. Продукция компании TLK имеет аккуратное исполнение и качественную окраску, что позволяет размещать её на виду. Антивандальный шкаф TWS-096054-M-GY ориентирован на корпоративный сегмент и предназначен для установки внутри производственных и складских помещений, в офисных зданиях, банках, торговых центрах, подземных паркингах и в прочих местах, где важен внешний вид, а время прибытия оперативной группы невелико. В противном случае целесообразнее использовать более жёсткие конструкции, даже в ущерб внешнему виду. Стоит отметить, что производитель не позиционирует данную модель для использования провайдерами на чердаках и в подъездах, поэтому большинство описанных выше способов взлома не смогут быть использованы злоумышленниками на практике. Впрочем, уже известно, что нашей следующей «жертвой» станет антивандальный шкаф марки NETLAN, выпускаемый именно для таких неохраняемых помещений.

Рекомендуемая розничная цена на антивандальный шкаф TLK TWS-096054-M-GY в октябре 2011 года составляла 9861 рубль.

Автор и редакция благодарят Кортунова Антона, Устинова Артёма и Нагибина Павла за помощь в подготовке и проведении тестирования, а также компанию Тайле за предоставленный шкаф.

Круглосуточное зрение, или ACTi TCM-5611 и PLEN-0203

Введение

Каждый обыватель, кто задумывается о системах видеонаблюдения, представляет себе некоторую сложную конструкцию, состоящую из десятков камер, сотен метров проводов, полутёмного помещения с мониторами в несколько рядов. Такая система подходит для банков, казино или иных подобных заведений, но совершенно не пригодна для использования в небольших офисах или дома. К счастью, современные камеры имеют Ethernet-интерфейс, а подключиться к ним можно с помощью обычного браузера. Одна из таких IP-камер – ACTi TCM-5611 – сегодня в нашей лаборатории.

Внешний вид и аппаратная начинка

Внешне ACTi TCM-5611 ничем не отличается от традиционных камер для видеонаблюдения и выполнена в двухцветном металлическом корпусе. Объектив сменный, его установка производится путём вкручивания в резьбовое кольцо на передней панели корпуса.

На днище камеры закрепляется специальная площадка, позволяющая монтировать устройство под потолком или на стене.

Боковая поверхность TCM-5611 несёт на себе разъём DC Iris с четырьмя контактами для электронного управления диафрагмой, а также название фирмы-производителя.

На задней панели размещаются разъёмы для подключения питания, а также цифровые вход и выход. Также здесь расположен световой индикатор работы камеры, разъём для подключения к сетям Ethernet, аудиовход и аудиовыход, а также утопленная кнопка Reset для сброса пользовательских настроек.

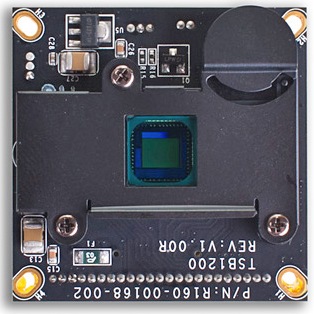

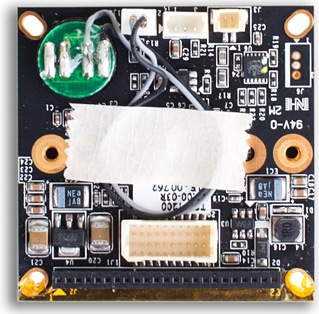

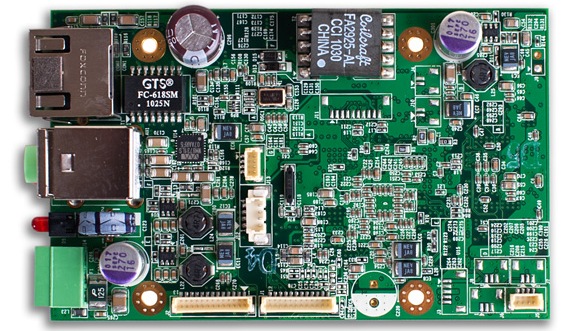

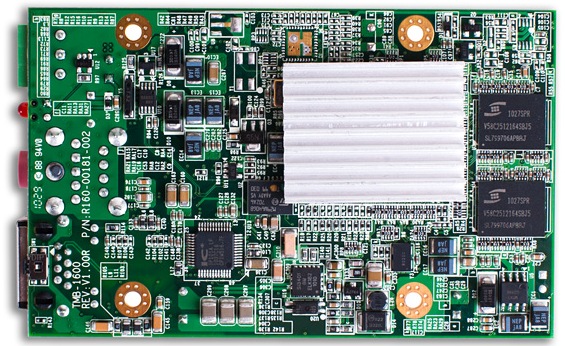

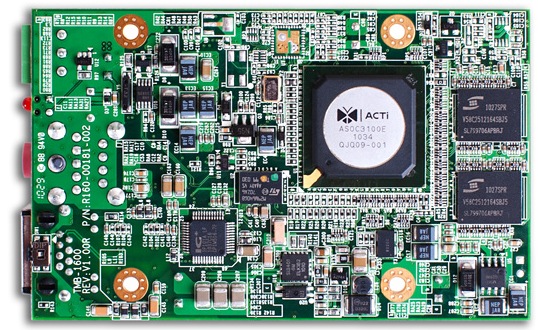

Заглянем теперь внутрь устройства. Вся электронная начинка состоит из трёх двухсторонних плат, две из которых имеют приблизительно одинаковые размеры. На одной из них расположена матрица, закрываемая сменным фильтром с электроприводом.

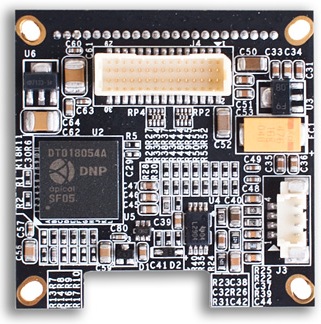

Обработкой получаемого с матрицы изображения занимается чип DNP DT018054A, размещённый на второй плате. Также здесь расположена ПЛИС Lattice LC4032V.

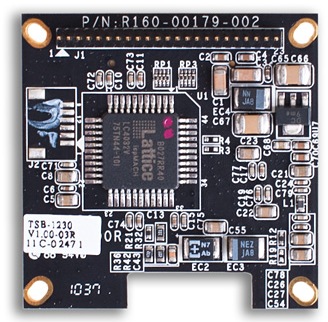

На основной плате самым большим чипом является ACTi ASOC3100E, получить информацию о котором, к сожалению, не удалось. Оперативная память представлена двумя банками ProMOS V58C2512164SBJ5, объём каждого из которых составляет 64 Мбайта, то есть суммарный объём оперативной памяти, которой обладает камера, составляет 128 Мбайт. Флеш память представлена модулем STMicroelectronics M29W640GB с объёмом 8 Мбайт. За поддержку сети отвечает модуль IC+ IP101A-LF.

Также пару слов стоит сказать и о сменном объективе PLEN-0203, которым можно заменить стандартный. PLEN-0203 имеет изменяемое фокальное расстояние от 3.1 до 8 мм, угол обзора от 34.12 до 85.91 градусов и апертуру равную 1.2.

Изучение аппаратной платформы на этом завершается, рассмотрим теперь программные возможности камеры ACTi TCM-5611.

Обновление прошивки

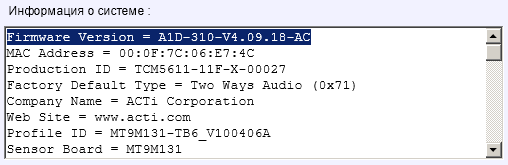

Перед обновлением прошивки требуется проверить наличие новых версий микропрограммного обеспечения на сайте производителя. Установить текущую версию прошивки можно с помощью пункта «Информация о системе» группы «Система» веб-интерфейса камеры.

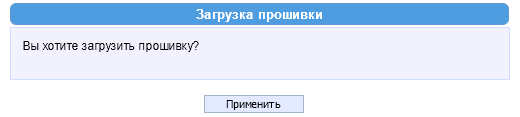

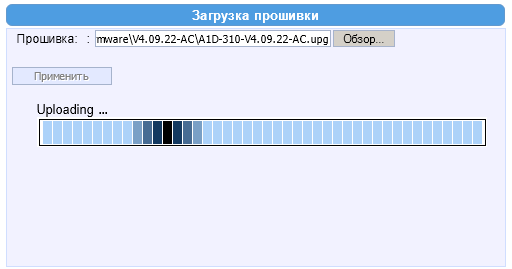

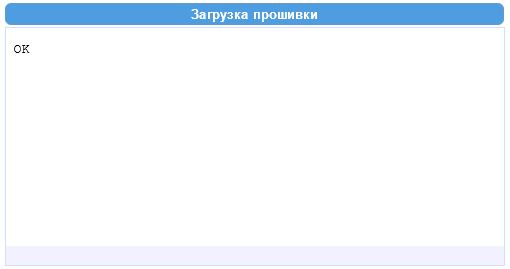

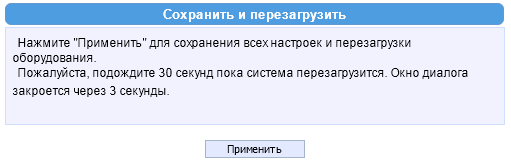

Для загрузки микропрограммного обеспечения предназначен пункт «Загрузка прошивки» той же группы: требуется лишь выбрать архивный файл с обновлением и нажать кнопку «Применить.

Весь процесс обновления занимает порядка трёх минут. После обновления микропрограммного обеспечения непосредственно может потребоваться обновление профиля, в котором содержатся различные параметры работы камеры. Смена профиля производится с помощью пункта «Загрузка профиля» группы «Система».

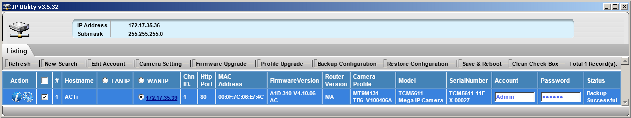

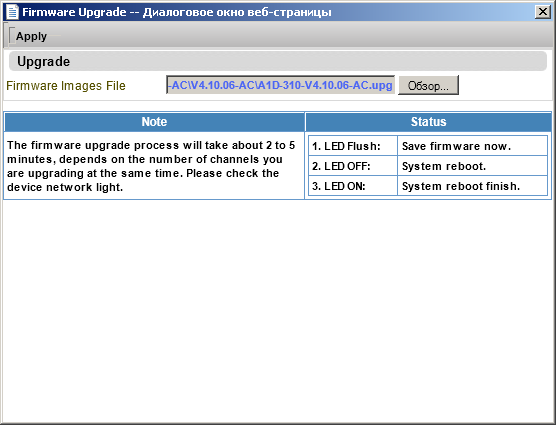

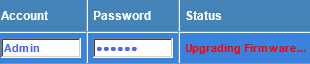

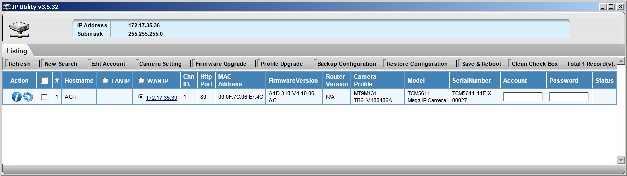

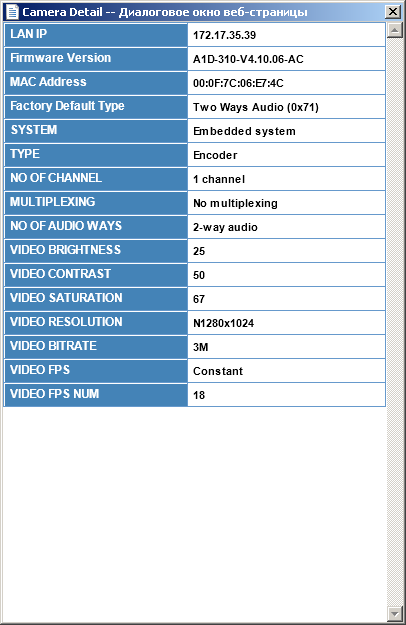

Обновление микропрограммного обеспечения может производиться не только с помощью веб-интерфейса, но и с использованием утилиты ACTi IP Utility, для чего требуется сначала обнаружить камеру в локальном сегменте, после чего нажать кнопку «Firmware Upgrade».

Обновление с помощью утилиты требует столько же времени, что и с использованием веб-интерфейса.

Обзор веб-интерфейса и утилиты ACTi IP Utility

Подключение к камере возможно осуществить только с помощью одного браузера – Internet Explorer версии 6.0 или более свежей. Стоит также отметить, что подходят только 32-битные версии браузера. Если в сегменте сети, где установлена TCM-5611 присутствует DHCP-сервер, то свой IP-адрес камера получит с него. При его отсутствии TCM-5611 будет использовать IP-адрес, присвоенный ей по умолчанию – 192.168.0.100.

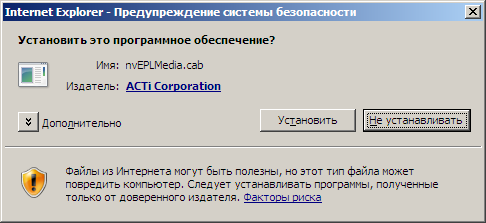

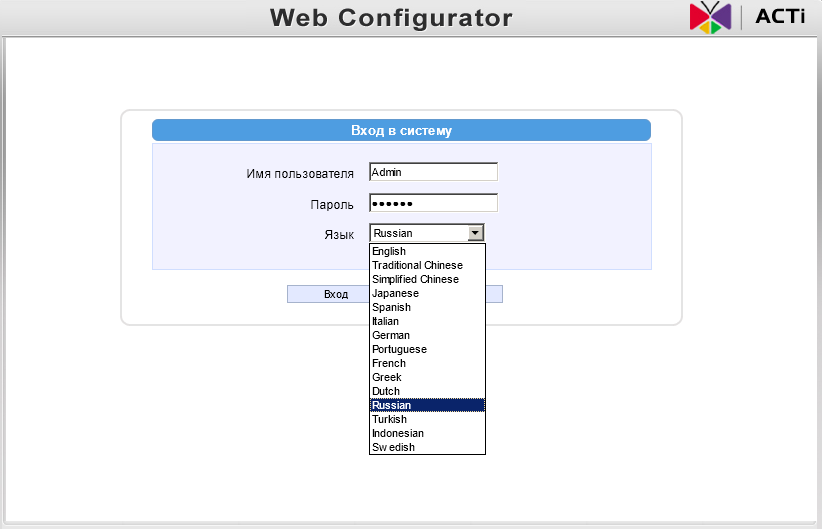

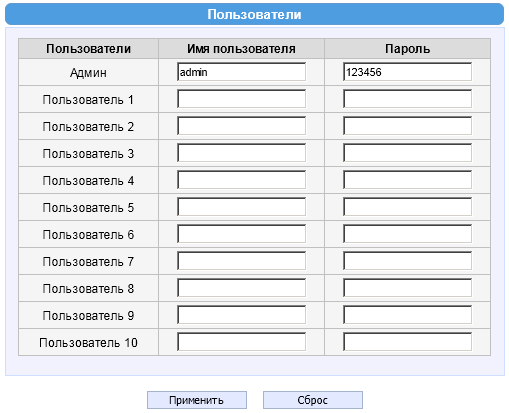

Перед началом управления требуется установить надстройку обозревателя nvEPLMedia.ocx, после чего ввести логин и пароль, которые по умолчанию равны Admin и 123456, соответственно. Веб-интерфейс доступен на пятнадцати языках: английском, традиционном и упрощённом китайском, японском, испанском, итальянском, немецком, португальском, французском, греческом, голландском, русском, турецком, индонезийском и шведском.

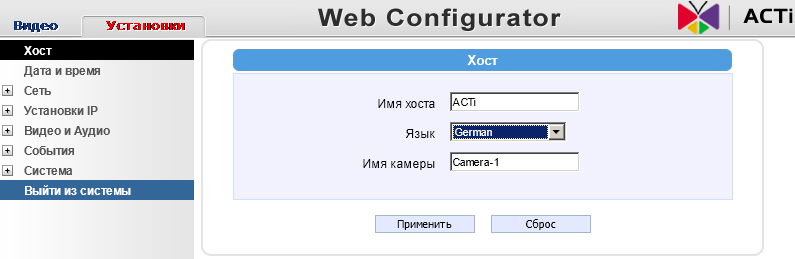

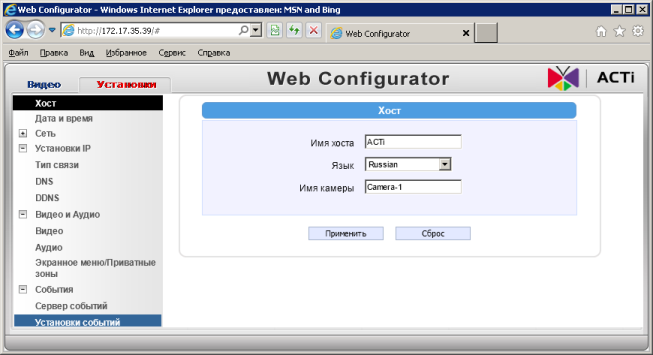

Вкладка «Установки» позволяет администратору произвести настройку основных параметров камеры, рассмотрим их подробнее. Расположенное слева меню содержит три пункта (Хост, Дата и время, Выйти из системы) и пять групп (Сеть, Установки IP, Видео и Аудио, События, Система).

Пункт «Хост» предназначен для выбора языка веб-интерфейса устройства, указания имени камеры и хоста.

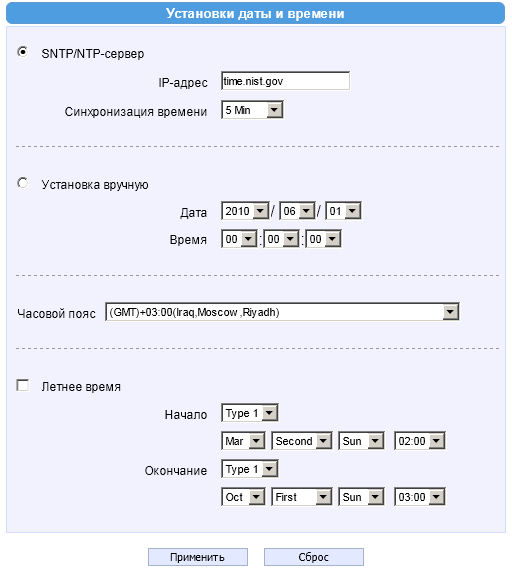

ACTi TCM-5611 может пользоваться локально заданным временем, либо синхронизироваться с внешним NTP-сервером. Соответствующая настройка доступна в пункте «Дата и время».

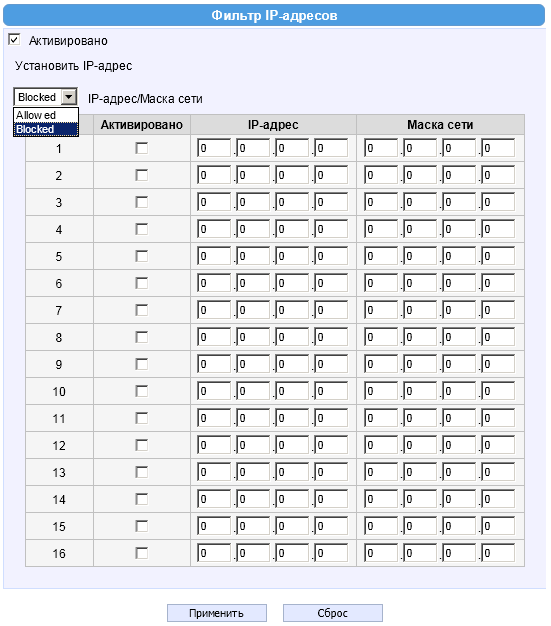

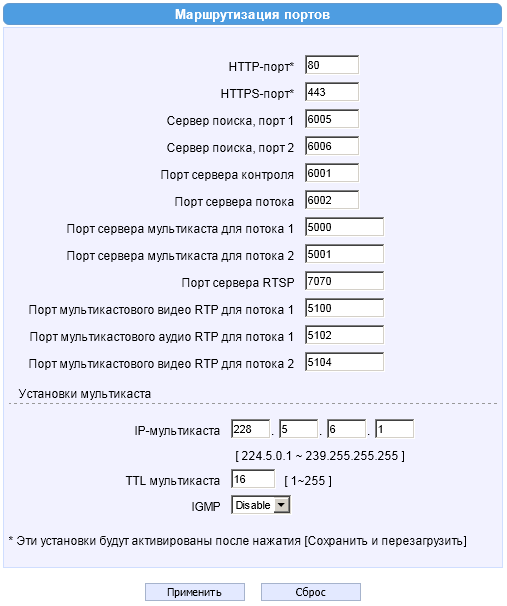

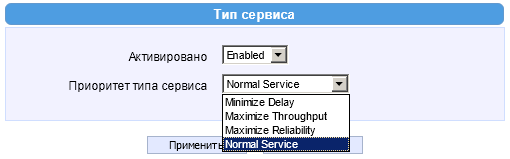

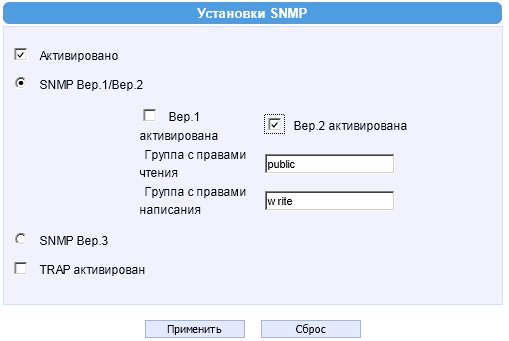

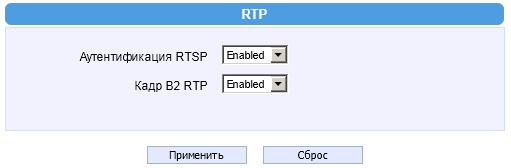

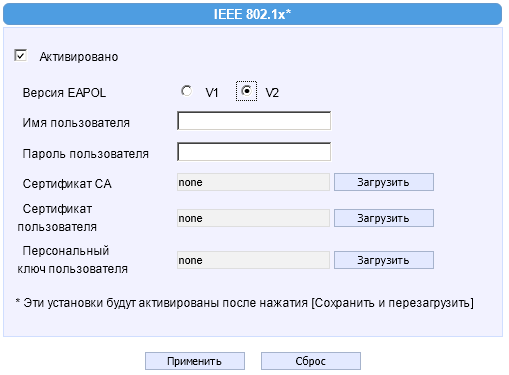

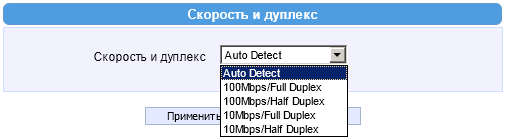

Подпункты группы «Сеть» предназначены для ограничения доступа к камере по IP-адресам; указания портов, по которым доступны те или иные сервисы; выбора типа предоставляемого сервиса, разрешения или запрещения протоколов UPnP, SNMP, Bonjour и 802.1x, управления протоколом RTP, а также выбора скорости и дуплекса порта Fast Ethernet.

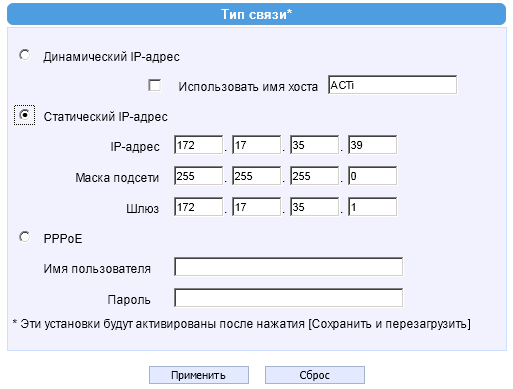

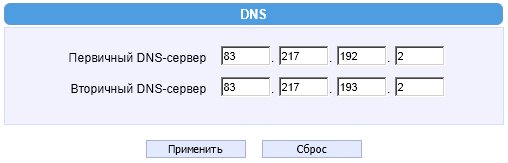

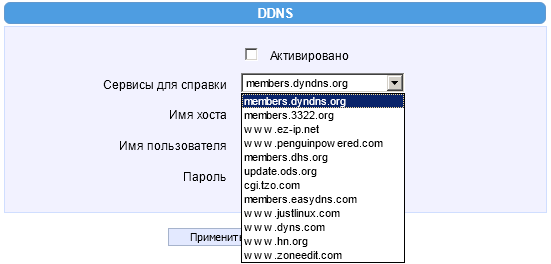

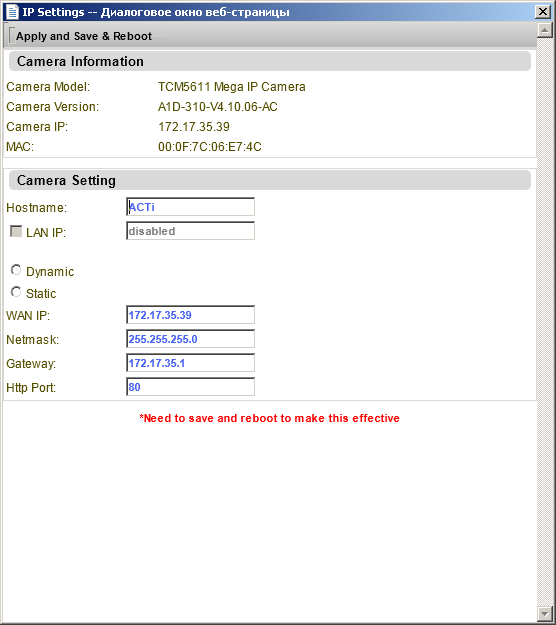

ACTi TCM-5611 может быть установлена не только в корпоративной или домашней сети, откуда производится видеонаблюдение, но также иметь собственное независимое подключение к интернет провайдеру. Все настройки такого подключения производятся с помощью подпунктов группы «Установки IP».

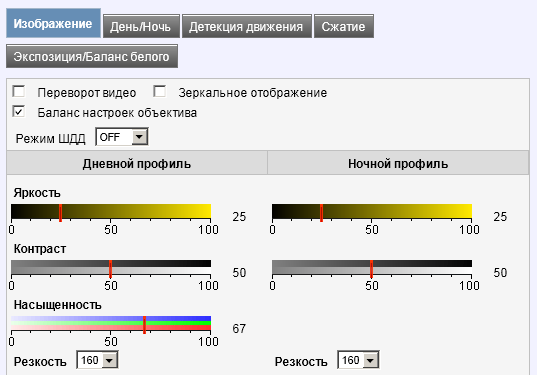

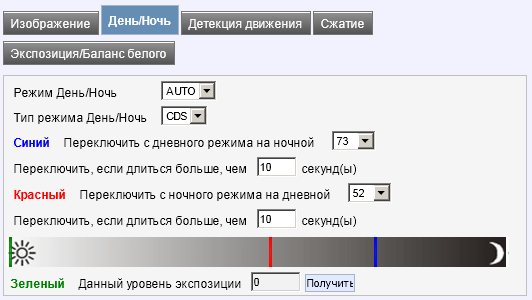

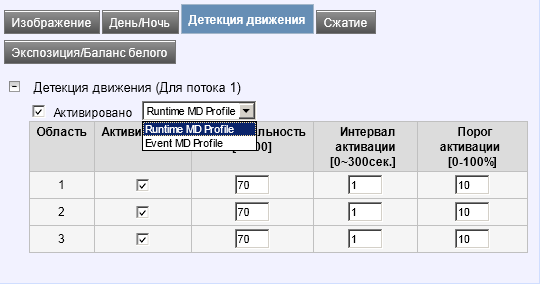

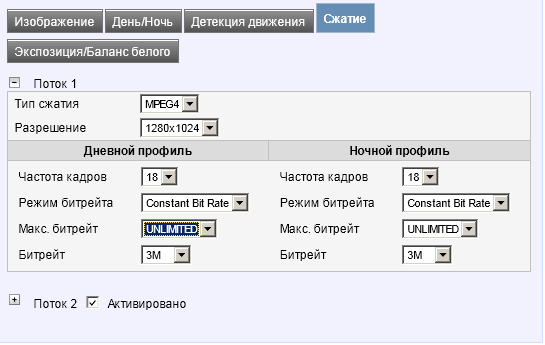

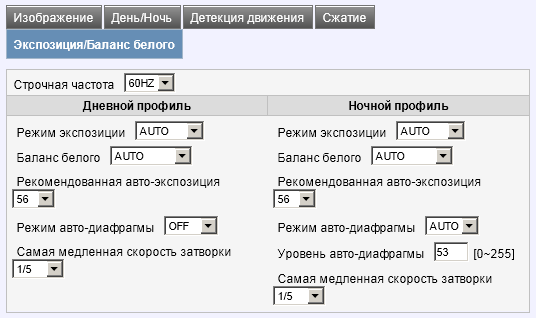

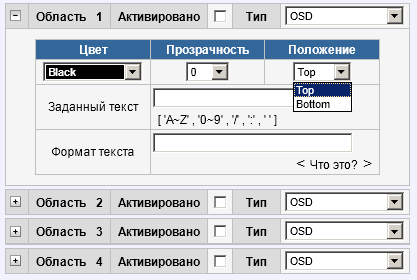

Настройками яркости и контраста, баланса белого и насыщенности, резкости и сжатия, параметрами определения дневного и ночного режимов, детектирования движения, а также громкостью аудио-выхода и накладываемыми на изображение надписями можно управлять с помощью подпунктов группы «Видео и Аудио».

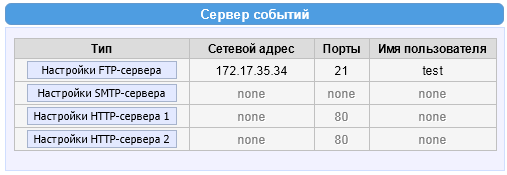

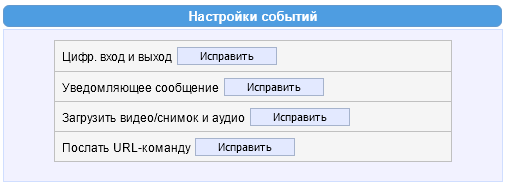

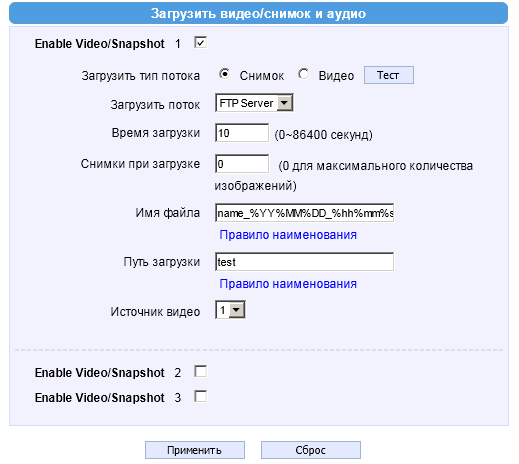

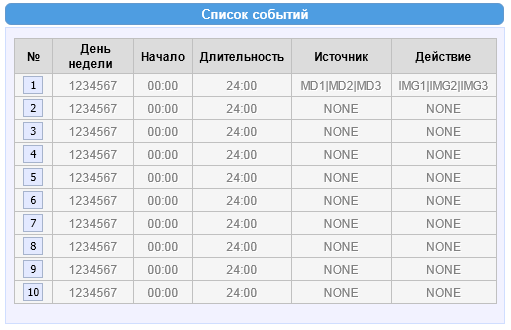

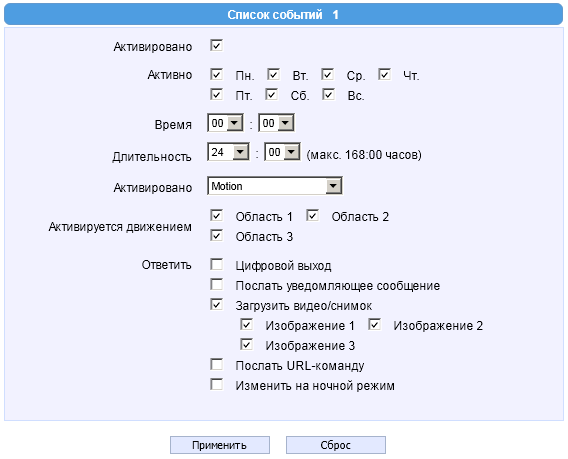

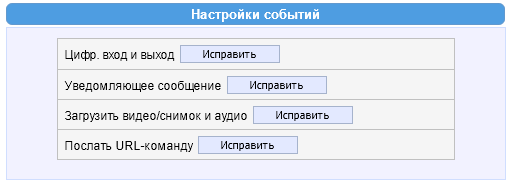

Подпункты группы «События» предназначены для управления реакцией камеры на происходящее вокруг. При возникновении определённой ситуации TCM-5611 может обращаться к серверам по протоколам FTP, SMTP и HTTP для отправки уведомляющего сообщения, отправки URL-команды, выгрузки изображения или видео. Так, например, при обнаружении движения в определённой зоне тестируемая IP-камера может отправить сообщение по электронной почте в отдел охраны, либо записать видеоролик и сохранить его на FTP-сервер.

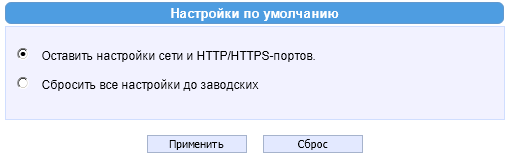

Осталась последняя нерассмотренная группа – «Система», подпункты которой позволяют сконфигурировать до десяти пользователей, просмотреть информацию о системе, сбросить настройки к заводским, загрузить прошивку и профиль, перезагрузить камеру.

В процессе эксплуатации TCM-5611 обнаружилась незначительная ошибка в веб-интерфейсе, препятствующая доступу к нижним пунктам меню, при разворачивании большого количества групп.

Утилита ACTi IP Utility предназначена для обнаружения камеры в локальном сегменте, исправления при необходимости её IP-параметров, получения дополнительных сведений о работе устройства, обновления прошивки и профилей, а также сохранения и восстановления конфигурации.

Перейдём теперь к разделу тестирования.

Тестирование

Как всегда данный раздел мы начали с установления времени загрузки устройства, под которым мы понимаем интервал времени между подачей питания на камеру и возвращением первого эхо-ответа по протоколу ICMP. ACTi TCM-5611 загружается за 29 секунд, что является приемлемым значением для подобных устройств.

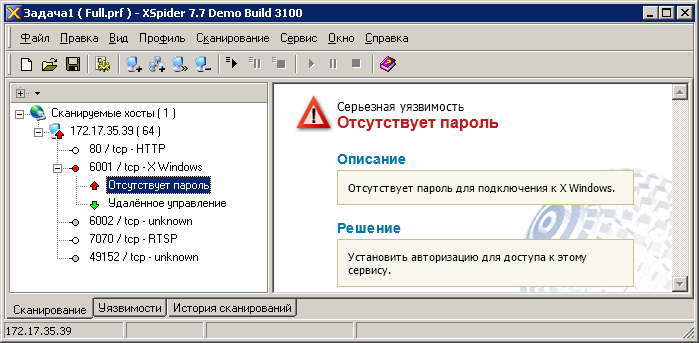

Для проверки защищённости камеры была использована утилита Positive Technologies XSpider 7.7 (Demo build 3100), которая обнаружила пять открытых портов: TCP-80 (HTTP), TCP-6001, TCP-6002, TCP-7070 (RTSP), TCP-49152. Наиболее интересная уязвимость представлена ниже.

И хотя системы видеонаблюдения рекомендуется размещать в отдельных виртуальных сетях, либо ограничивать к ним доступ иными средствами, обнаруженную уязвимость мы считаем критической.

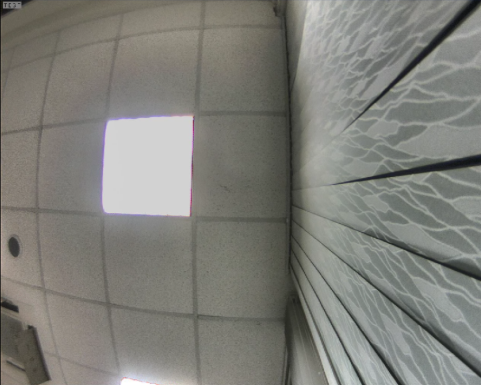

Одной из важных особенностей камеры является поддержка широкого динамического диапазона. Естественно, мы не могли обойти такую возможность стороной и решили проверить её на практике, для чего в тёмное время суток мы направили TCM-5611 на потолочную лампу дневного света и получили изображения с включенной поддержкой WDR и без таковой. Вариант с более светлыми плитками фальшь-потолка был получен при включении функции WDR, позволяющей не терять детали в очень контрастных сценах.

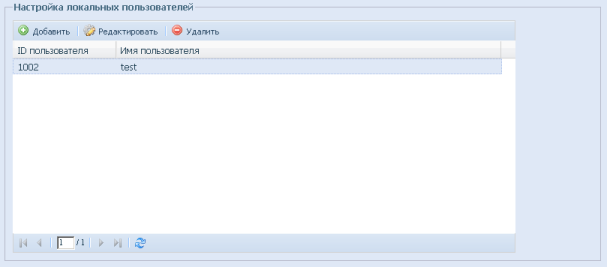

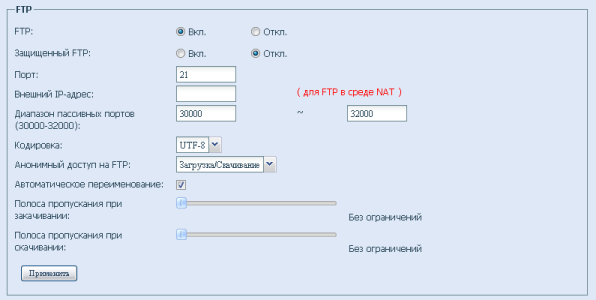

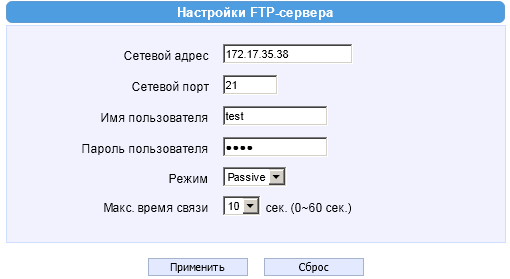

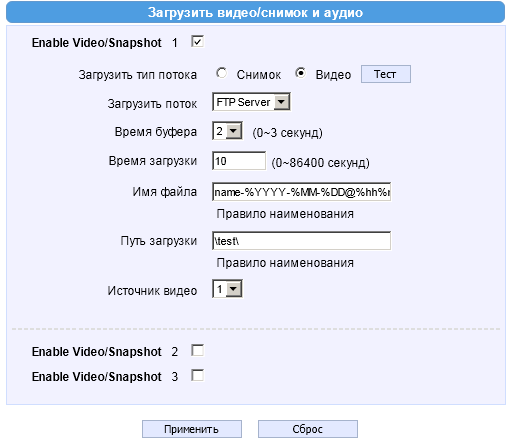

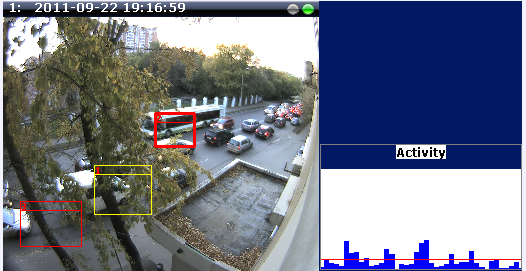

Также мы решили проверить систему детектирования движения и сконфигурировали TCM-5611 на отправку видеоданных на FTP-сервер, в качестве которого выступало сетевое хранилище Thecus N8800+. Настройки хранилища в данном случае чрезвычайно просты: мы лишь создали пользователя test и запустили службу FTP-сервера.

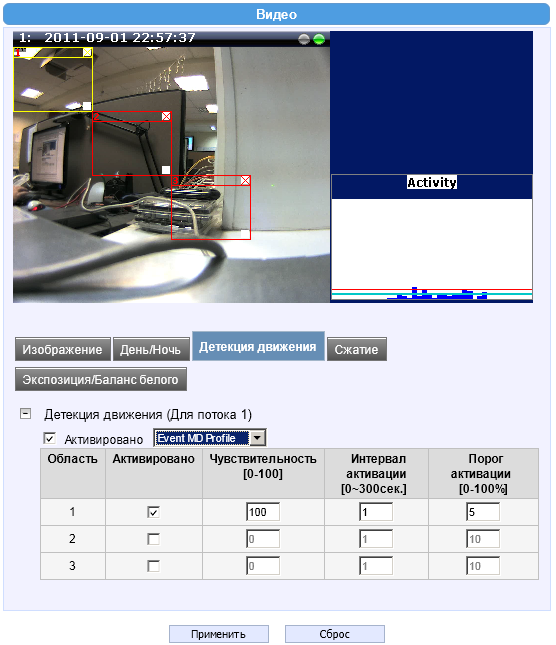

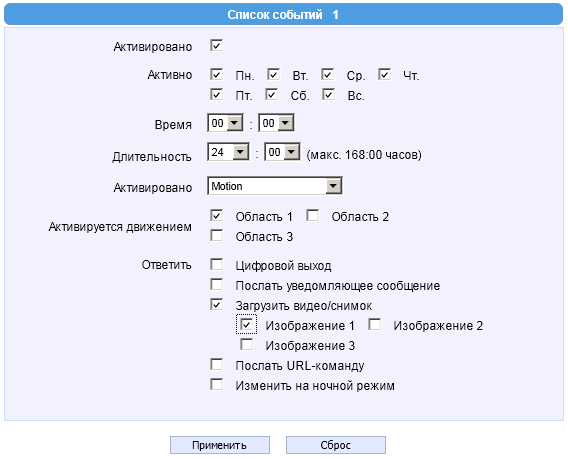

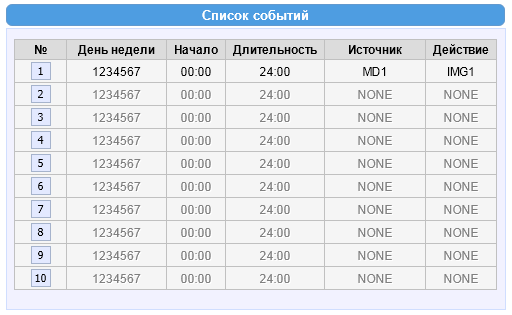

Конфигурирование камеры немногим сложнее. В пункте «Видео» группы «Видео и Аудио» необходимо перейти на вкладку «Детекция движения», где задействовать до трёх областей, анализ движения в которых будет производиться. В пункте «Сервер событий» группы «События» указать параметры FTP-сервера для выгрузки, а в пункте «Установки событий» той же группы задать параметры загрузки фото/видео/аудио на сервер. Управление расписанием работы детектора производится с помощью пункта «Список событий».

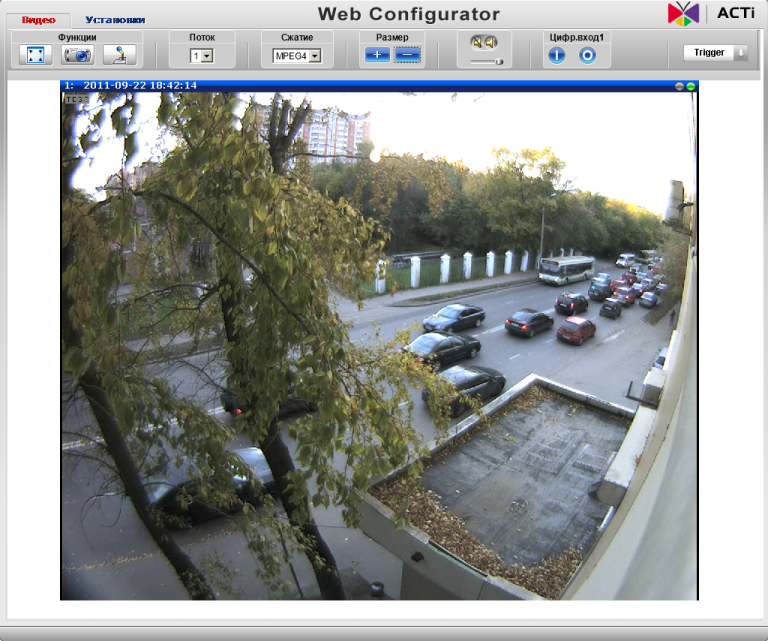

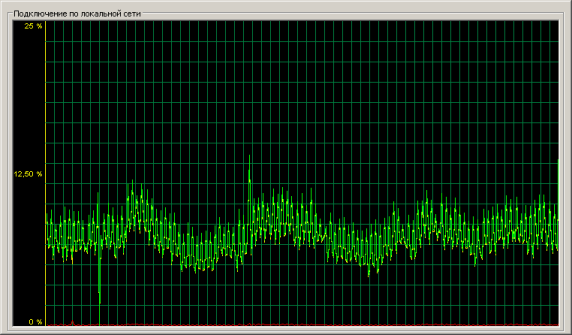

Мы решили получить максимальное значения требуемой полосы пропускания сети, для чего изменяли количество кадров, качество, разрешение и сжатие. Стоит отметить, что загрузка сетевого интерфейса камеры напрямую зависит от того, насколько интенсивно движутся объекты в поле зрения устройства (для сжатия MPEG4 и H.264). Мы направили камеру на дорогу с двумя полосами в каждую сторону, на одном из направлений которой растянулась длинная пробка. На графике ниже представлена загрузка сетевого интерфейса ПК, на котором получали изображение (MPEG4) с камеры. Увеличение скорости передачи на трафике соответствует тем моментам, когда на дороге появлялся поток быстродвижущихся встречных машин. Загрузка интерфейса колебалась от 5 Мбит/с до 9 Мбит/с.

Иначе обстоит дело при выборе сжатия MJPEG. В этом случае нагрузка на сеть оставалась практически постоянной и составляла приблизительно 13 Мбит/с. Левая часть графика соответствует сжатию MPEG4, правая – MJPEG.

Здесь же хотелось бы отметить, что на занимаемую часть полосы пропускания значительное влияние оказывает параметр «Группа картинок 1 I-кадр». При использовании отличных от стандартных настроек используемая полоса пропускания может доходить до 25 Мбит/с.

Для наиболее часто используемого сжатия H.264 загрузка сетевой инфраструктуры изменялась в зависимости от скорости изменения сцены в поле зрения камеры, но обычно не поднималась выше 7-8 Мбит/с.

Не осталась в стороне и сама возможность детектирования движения. Мы настроили три области, в которых система должна была обнаруживать перемещение объектов. Как только машина попадала в одну из них, соответствующая рамка становилась жирной.

С наступлением темноты качество получаемой картинки ощутимо снижается, но всё равно остаётся на достаточно высоком уровне.

Подведём итоги.

Заключение

Протестированная камера ACTi TCM-5611 произвела приятное впечатление. Для стандартного использования вполне подойдёт поставляемый в комплекте с устройством объектив, однако в нашем распоряжении была модель PLEN-0203 с ручной фокусировкой и возможностью регулировки угла обзора. В ближайшее время объектив PLEN-0203 будет заменён на более современную версию – PLEN-0212.

Сильные стороны камеры ACTi TCM-5611 перечислены ниже.

- Наличие цифровых входа и выхода.

- Широкий динамический диапазон.

- Поддержка питания с помощью PoE или внешнего адаптера.

- Наличие ночного режима.

- Поддержка форматов H.264/MPEG-4/MJPEG.

- Матрица 1.3 мегапикселя.

- Поддержка сменных объективов.

Однако нельзя не указать и на недостатки.

- Открытый беспарольный доступ к XWindows на порту TCP-6001.

- Незначительная ошибка в веб-интерфейсе.

- Поддержка только 32-битного браузера Internet Expolrer.

- Высокая цена.

На момент написания статьи средняя цена ACTi TCM-5611 в интернет-магазинах Москвы составляла 21000 рублей.

Автор и редакция благодарят компанию Тайле за предоставленное для тестирования оборудование.

Страница 27 из 32