Articles

APC AP9617/AP9619

Внешний вид и внутреннее устройство

Консольное управление и telnet

Введение

Все привыкли к тому, что источник бесперебойного питания – некая средних размеров металлическая или пластмассовая очень тяжёлая коробочка, которая умеет только пищать при пропадании напряжения в сети. И вот таким коробочкам доверяют защиту не только домашних персональных компьютеров и аудио-видео аппаратуры, но и серверов вместе с дорогим сетевым оборудованием. Возможно ли получить какую-либо расширенную информацию о состоянии ИБП стандартными способами или единственное, что остаётся системным администратором – слушать писки?! Выходом из затруднения могут служить специальные порты, с помощью которых можно подключить ИБП к какому-либо компьютеру и наблюдать за его состоянием посредством специальной утилиты PowerChute. Однако такой подход также не универсален, так как для его реализации, как правило, требуется обязательная установка ИБП рядом с защищаемым компьютером или сервером. К тому же мониторинг и управление ИБП без дополнительных плат расширения может осуществляться только на одном компьютере или сервере, подключённым к источнику бесперебойного питания с помощью специального COM или USB-кабеля. При использовании группы источников бесперебойного питания управление ими может стать «головной болью» ИТ-специалистов компании. Удобством и универсальностью обладает способ управления ИБП, при котором последний подключается в обычную локальную сеть с помощью встроенной или дополнительной карты управления. Изучением именно такой схемы управления мы сегодня и займёмся на примере «бесперебойников» компании APC с опциональными картами управления AP9617 и AP9619. Использование карт управления ИБП APC позволяет не привязываться к определённому компьютеру или серверу. Корректное завершение работы ОС выполняется через утилиту PowerChute Network Shutdown, однако, эта утилита не даёт представления о работе и настройках самого источника, выдавая лишь информацию, необходимую для корректного завершения работы ПК.

Внешний вид и внутреннее устройство

Карты управления предназначены для установки внутрь источника бесперебойного питания через специальный разъём, расположенный на задней стороне ИБП, либо в специальное шасси расширения, если карт несколько. Если источник продаётся без предустановленной сетевой карты, то данный разъём закрывается пластмассовой или металлической заглушкой для предотвращения попадания внутрь ИБП пыли и иных посторонних предметов. Процесс установки AP9617 в APC Smart-UPS 750 запечатлён на фотографии ниже.

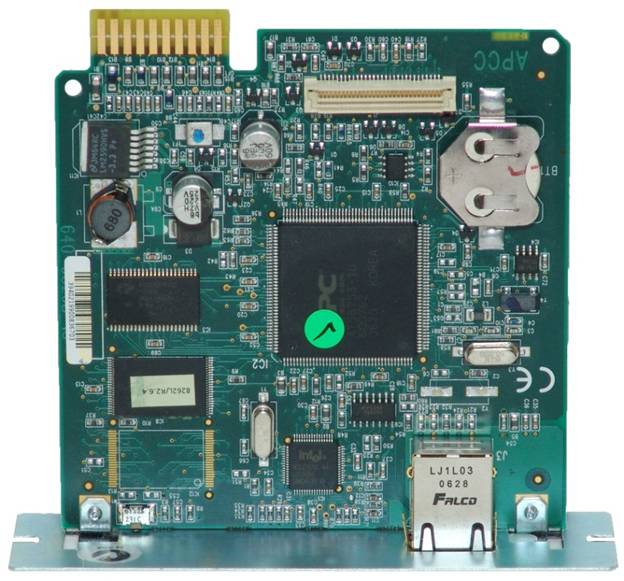

Сама же карта управления AP9617 представляет собой плату зелёного текстолита с односторонним размещением элементов.

На «лицевой» стороне AP9617 расположен самый большой чип ATMEL AT56753-1U, для работы которого также на борту установлена флеш-память Spansion S29JL032H70TFI22, объём которой составляет 4 Мбайта.

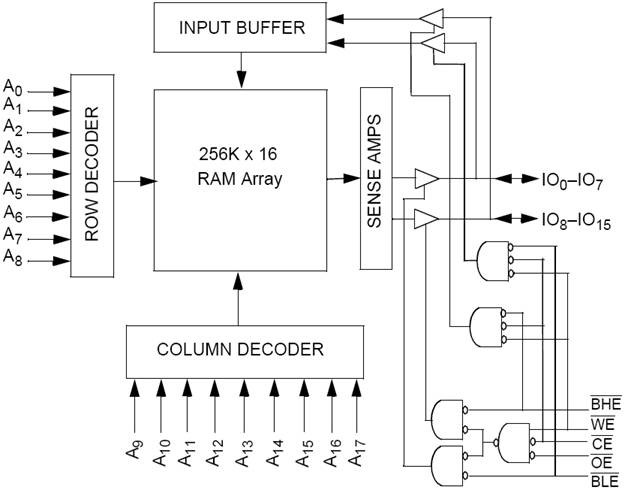

Роль оперативной памяти здесь выполняет чип CY7C1041CV33-20ZXC, производимый компанией Cypress, объём которого составляет 512 Кбайт. Диаграмма работы чипа оперативной памяти представлена ниже.

Батарея служит для работы встроенных часов. Кроме указанных элементов на плате также присутствует чип WJLXT972C компании Intel. Судя по его размещению данный модуль связан с поддержкой работы сети. Кроме всего указанного выше на плате присутствует разъём для подключения дополнительных карт расширения и датчиков. Обзор аппаратной части системы управления «бесперебойниками» APC на этом завершается.

Обновление прошивки

Обновить прошивку управляющей карты можно тремя различными способами: через telnet (с помощью протоколов XMODEM, TFTP или FTP) или же с помощью специальной программы, поставляемой вместе с файлами прошивки. Возможности обновлять микропрограммное обеспечение через веб-интерфейс нет. Кратко рассмотрим каждый из доступных способов обновления.

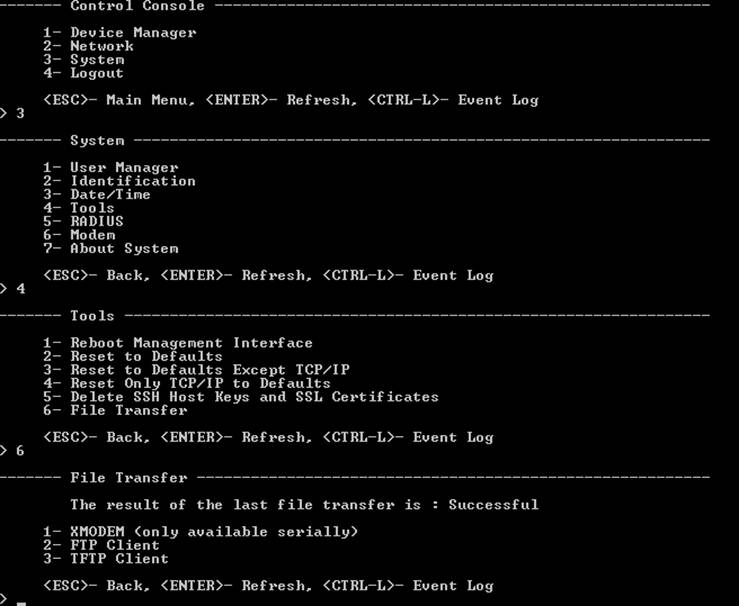

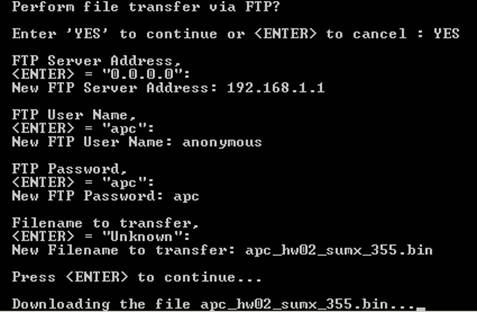

При обновлении через telnet требуется сначала закачать на отдельный FTP или TFTP сервер файлы с новой версией прошивки. На момент написания статьи это были файлы apc_hw02_aos_355.bin и apc_hw02_sumx_355.bin. После входа на управляемое устройства требуется пройти по пунктам меню: System- Tools- File Transfer.

Здесь требуется выбрать необходимый способ обновления и приступить непосредственно к самой процедуре смены прошивки, которая представлена ниже.

Требуется отметить, что для обновления необходимо залить оба файла.

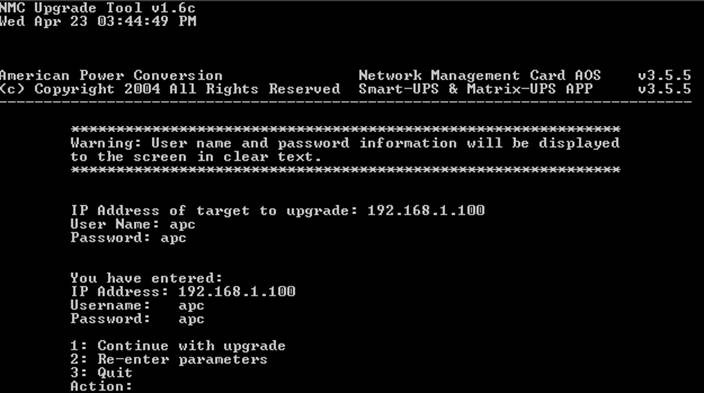

Перейдём теперь к обновлению с помощью специальной утилиты upgrd_util.exe. После её запуска необходимо будет указать IP-адрес обновляемой карты управления, логин и пароль пользователя.

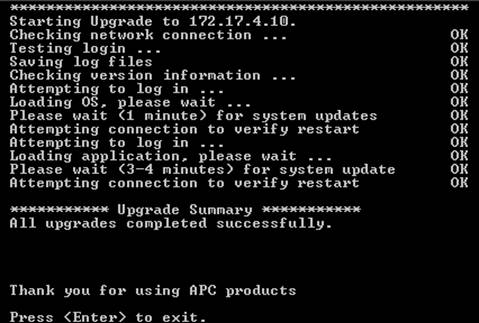

Если все параметры указаны правильно, то после этого необходимо нажать 1, чтобы продолжить процесс обновления. Весь процесс обновления показан ниже. На обновление обычно требуется не более пяти минут.

Прошивка обновлена, перейдём к рассмотрению её возможностей.

Консольное управление и telnet

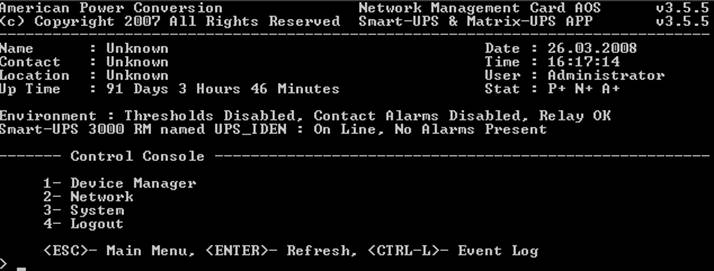

Установка карт расширения AP9617 и AP9619 в источники бесперебойного питания APC предоставляет широкие возможности по управлению последними. Нами были установлены карты управления в ИБП Smart-UPS 750, Smart-UPS 3000 RM. Также рассматривались Smart-UPS RT 5000 XL, в которых карта сетевого управления была предварительно интегрирована. Данные устройства идентичны в настройке, поэтому за основу был взят Smart-UPS 3000 RM, о конфигурировании которого и пойдёт речь далее. Скорость доступа по консольному порту составляет 2400 бод.

После ввода правильных учётных данных (логина и пароля) пользователь получает доступ к главному меню устройства.

Рассмотрим некоторые пункты меню подробнее, чтобы ознакомиться с возможностями, предоставляемыми AP9619 и Smart-UPS 3000 RM администраторам.

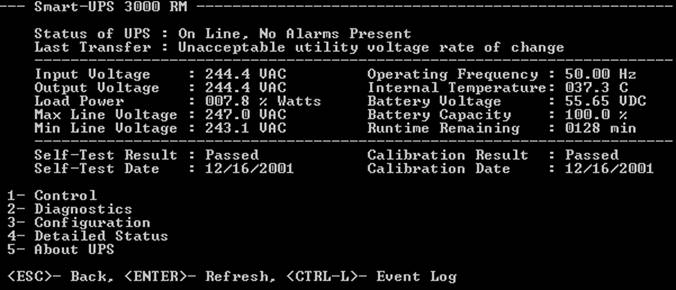

При обращении к первому пункту меню Device Manager администратор получает информацию о подключённых устройствах.

Если обратиться к первому пункту, то есть выбрать непосредственно сам источник бесперебойного питания, то можно получить информацию о входном и выходном напряжениях, частоте переменного тока, зарядке батареи, мощности нагрузки, а также порогах, при достижении которых, напряжение считается неадекватным, включается ступень стабилизатора напряжения.

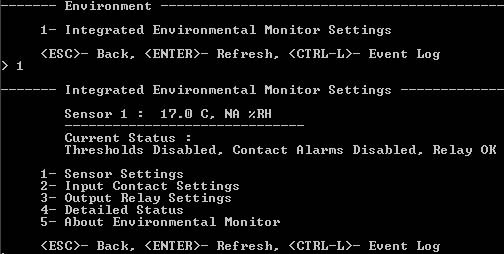

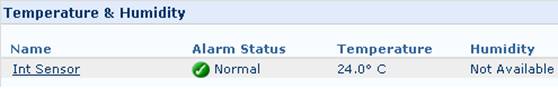

Что связано с самим источником и батареей мы только что рассмотрели, однако установленная в ИБП нашей лаборатории карта расширения AP9619 позволяет не только предоставить доступ к источнику по сети, но также и подключить некоторые датчики к себе. Примером такого датчика служит температурный датчик, поставляемый вместе с AP9619. Для получения доступа к нему требуется выбрать второй пункт Environment меню Device Manager.

Из приведённого выше вывода можно заключить, что температура в комнате, где размещён термодатчик, равна 17 градусам по Цельсию. Также AP9619 позволяет выставить температурные границы, при достижении которых будет отправлено сообщение администратору. Такая возможность платы расширения полезна в случае, когда в стойках с оборудованием не использованы иные средства термального мониторинга, позволяющие отключать группу серверов при достижении температуры воздуха в стойке критической отметки.

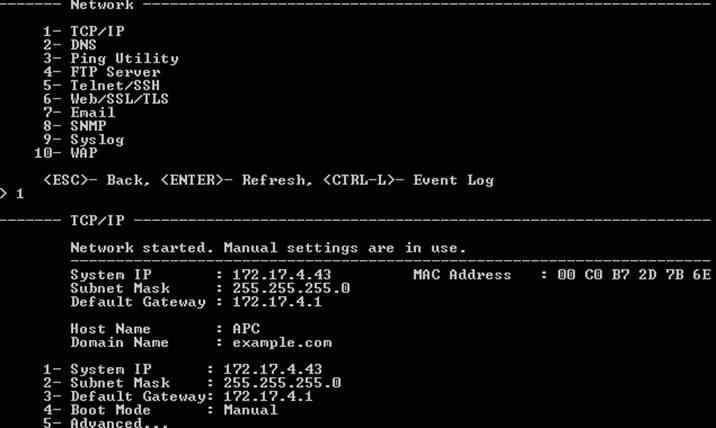

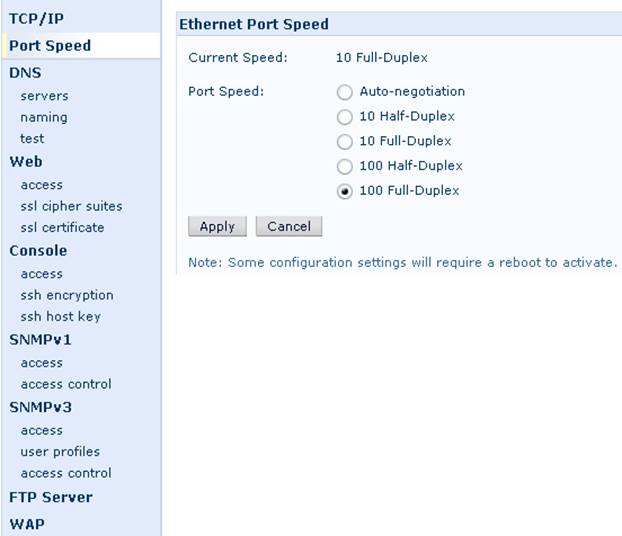

Вернёмся теперь в главное меню и коротко рассмотрим два оставшихся сложных пункта Network и System. Пункт Network предназначен для настройки сетевых параметров карты управления. Так, в подпункте TCP/IP собраны все IP-параметры AP9619. Остальные же подпункты (DNS, Ping Utility, FTP Server, Telnet/SSH, Web/SSL/TLS, Email, SNMP, Syslog и WAP) служат для настройки соответствующих протоколов и служб. Так, например, подпункт Ping Utility служит для проверки связности сети с помощью эхо-запросов протокола ICMP.

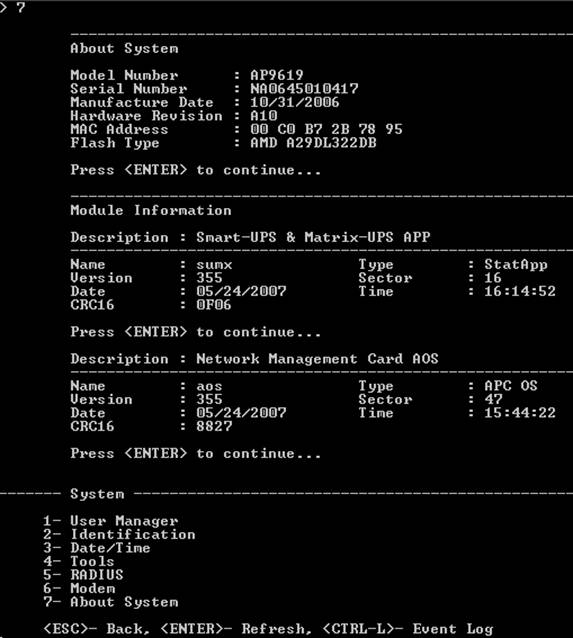

Пункт System главного меню позволяет администратору ИБП управлять списком пользователей, имеющих доступ к устройству, конфигурировать время и получать дополнительные сведения о подключённом оборудовании.

Обзор консольных возможностей на этом завершается, однако не возможно не упомянуть о некоторых трудностях, с которыми мы столкнулись в процессе администрирования. Незадолго до того, как статья была готова, мы приобрели стойки и источники бесперебойного питания UPS 7500 компании IBM. В данные ИБП были вставлены карты управления APC AP9619. В комплекте с UPS7500 шёл переходник USB-Serial, который необходимо использовать в том случае, когда все доступные COM-порты ПК заняты, либо отсутствуют вовсе. На прилагаемом диске драйверов для нашей тестовой системы Microsoft Windows Vista Ultimate x64 Rus обнаружено не было. На пакете, в который был упакован данный контроллер было указано, что это AP9833 – APC USB to Serial Smart Signaling Cable. К сожалению, на официальном сайте APC никакой информации о данном кабеле получить не удалось. Использование поисковой системы хотя и помогло в некоторой степени понять, что же именно оказалось в наших руках, однако особым разнообразием тем не отличалось. Драйвера для указанной выше системы были обнаружены здесь. Нас очень удивило, что компания-производитель даже не упомянуло о таком переходнике на своём сайте.

Обзор веб-интефейса

При обращении пользователя к ИБП с помощью веб-браузера с него запрашивается логин и пароль.

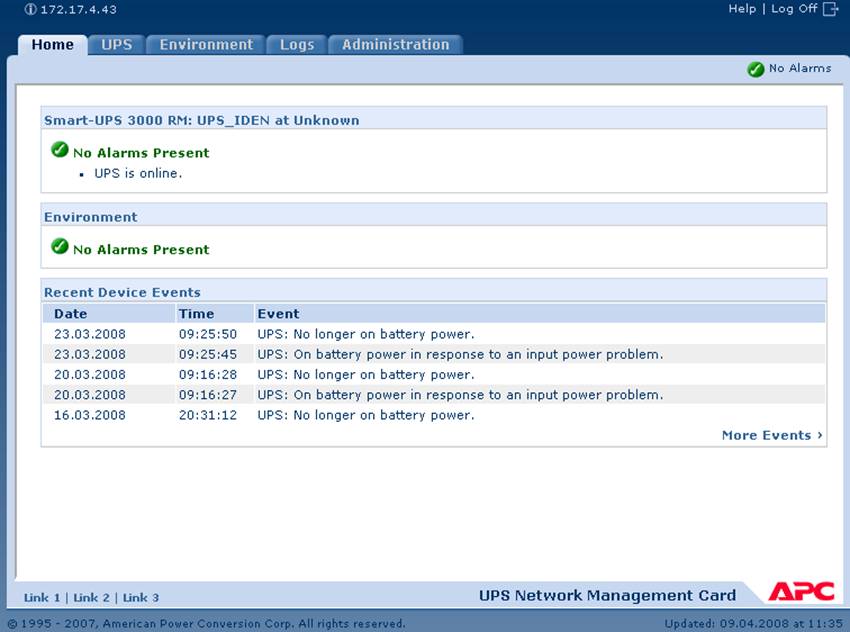

При успешном вводе учётных данных, администратор попадает на первую страничку, выдаваемую AP9619. На данной странице присутствуют несколько записей журнала работы источника бесперебойного питания, а также наличие или отсутствие оповещений. В целом веб-интерфейс по возможностям не уступает консоли и во многом её повторяет.

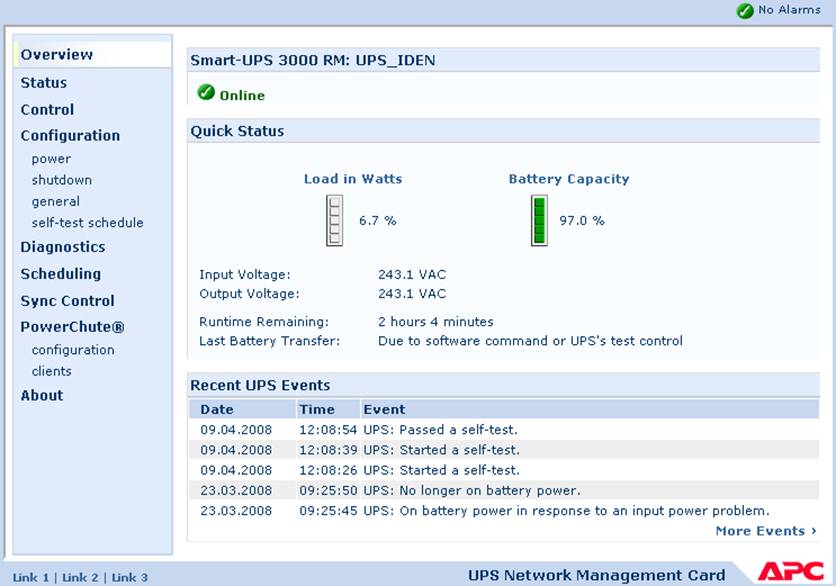

Перейдём теперь к закладке UPS, содержащей подпункты Overview, Status, Control, Configuration, Diagnostics, Scheduling, Sync Control, PowerChute® и About. В подпункте Overview содержится общая информация о загрузке устройства и зарядке батареи.

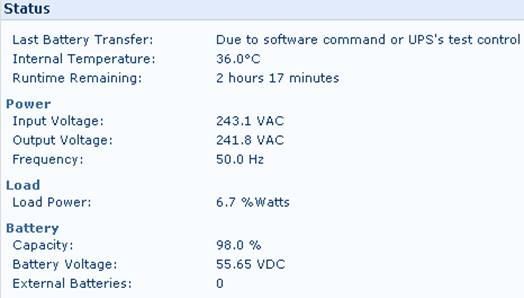

Чуть более подробная информация о текущем состоянии устройства представлено на страничке Status.

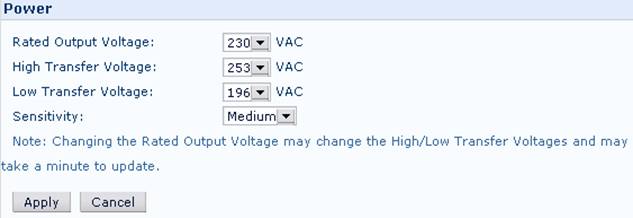

Основные настройки, относящиеся к параметрам силовой части источника, расположены в подпунктах меню Configuration.

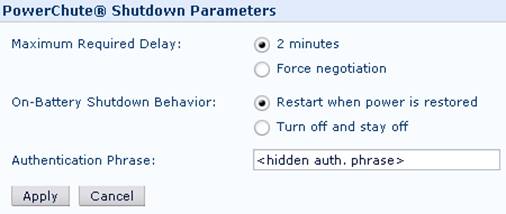

Подпункты меню PowerChute® позволяют настроить взаимодействие AP9619 с одноимённой технологией.

Все параметры, относящиеся к дополнительным датчикам, расположены в пунктах меню на закладке Environment.

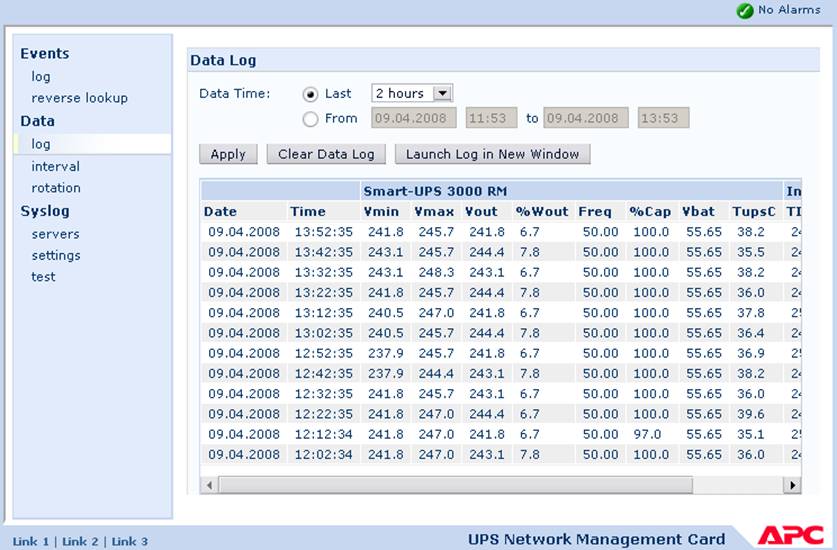

Закладка Logs позволяет задать параметры всего, что относится к настройкам журналов.

Перейдём к последней закладке Administration, которая содержит дополнительно ещё четыре вложенных группы: Security, Network, Notification и General.

Подпункт Network веб-интерфейса дублирует по возможностям одноимённое меню, выводимое пользователям при консольном доступе.

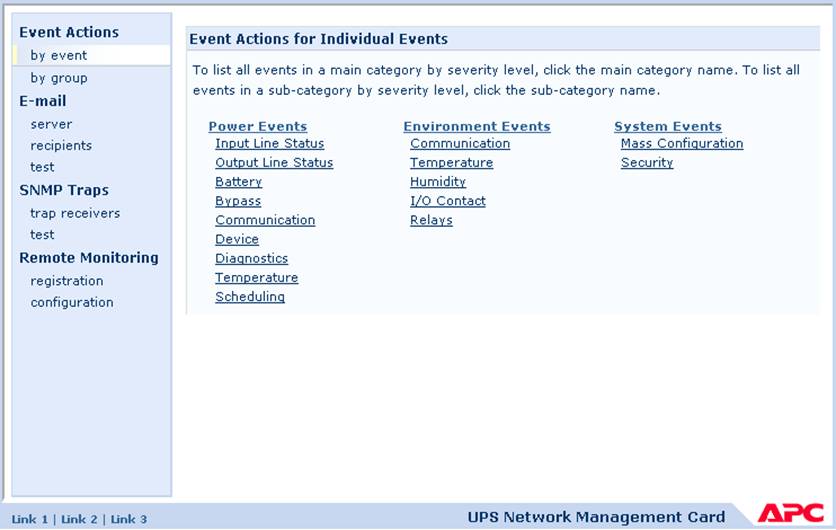

Настройки поведения AP9619 при наступлении различных событий конфигурируются в подпункте Notification.

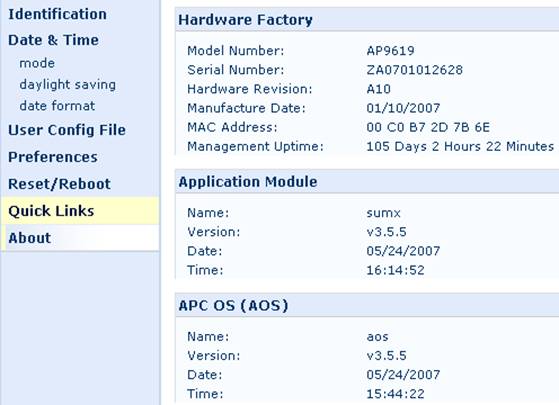

Общие настройки собраны в подгруппе General. Здесь можно настроить время и идентификацию ИБП, предпочитаемые единицы измерения температуры; просмотреть серийный номер и MAC-адрес, время работы карты и прочее.

Краткий обзор веб-интерфейса на этом завершается. Проверим теперь в работе карту сетевого управления источником бесперебойного питания.

Тестирование

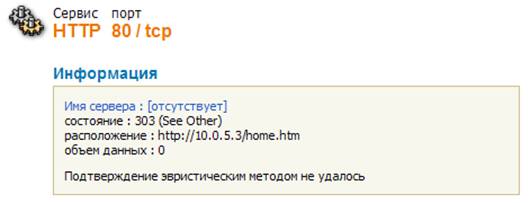

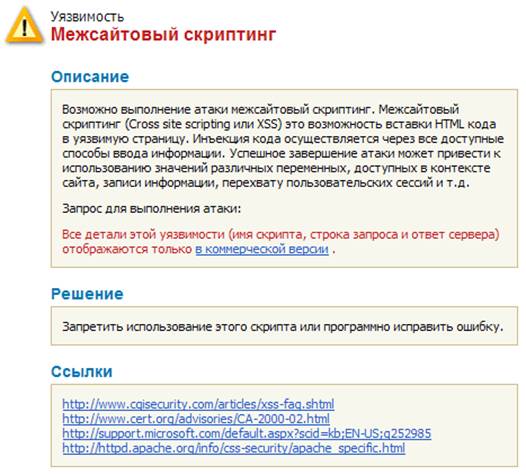

В качестве проверки защищённости карт управления было проведено сетевое сканирование с помощью Positive Technologies XSpider 7.5 (Demo build 2000). Всего было обнаружено три открытых TCP-порта: 23 – Telnet, 80 – HTTP и 443 – HTTP SSL. Наиболее интересные из обнаруженных дополнительных данных представлены ниже.

TCP-80 HTTP

TCP-443 HTTP SSL

Наличие возможности межсайтового скриптинга не оказывает непосредственного негативного влияния на саму карту управления или ИБП, однако позволяет пытаться производить атаки на других пользователей, обращающихся к веб-серверу карты.

Мы произвели измерение силы тока, проходящего через подключённые к ИБП устройства с помощью амперметра. Показания, которые были сняты с помощью амперметра и данные, отображаемые в веб-интерфейсе, практически не различались. При этом следует обратить особое внимание на то, что источник часть получаемой энергии тратит на свои нужды, поэтому следует учитывать, что потребляемая от сети энергия превышает приблизительно на 10% ту, которая выдаётся питаемым устройствам.

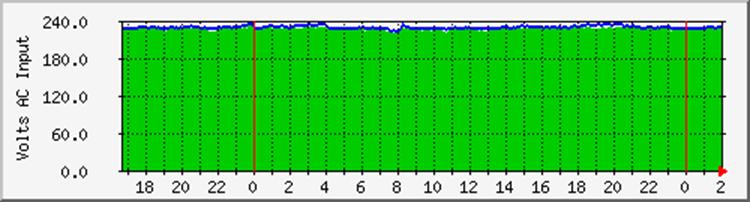

Так как в начале статьи мы специально сориентировали себя на управление и мониторинг самого источника питания, то не станем отходить от этого и к концу тестирования. При наличии большого числа ИБП, установленных в разных стойках или даже вычислительных центрах, создаётся серьёзная проблема управления разбросанными ИБП, сбор статистических данных. Так как при установке карт AP9617 или AP9619 устройство APC становится доступно по протоколу SMTP, было принято решение собирать статистику с помощью данного протокола, а затем отображать её в виде графиков, для чего был использован бесплатный программный продукт MRTG – MultiRouter Traffic Grapher, который подходит не только для сбора статистики по количеству переданных байт через сетевые интерфейсы, но также и для отображения любой другой числовой информации. Для данного пункта тестирования был взять APC SmartUPS 750 с установленной картой AP9619, к которой был дополнительно подключён внешний температурный и влажностный датчик. С помощью MRTG можно собирать и сохранять в виде веб-страничек такие параметры ИБП как входное и выходное напряжения, выходной ток, заряд и загрузка батарей, температура батареи и внешнего датчика, причина последнего перехода на питание от аккумулятора, сетевая активность карты управления. Отобразить полученные текстовые и графические данные можно с помощью, например, бесплатного сервера HTTP-протокола Apache. На момент написания статьи последними доступными стабильными версиями MRTG и Apache были 2.16.2 и 2.2.8, соответственно. Суточный результат измерения входного напряжения представлен ниже.

На этом тестирование завершается.

Заключение

В целом мы остались довольны протестированной системой управления, сильные стороны которой перечислены ниже.

- Гибкость настройки и простота установки.

- Возможность подключения дополнительных датчиков (на некоторых моделях карт управления).

Однако не обошлось и без негатива: неприятно удивили цены карт управления, которые на момент написания статьи составляли порядка $200 и $400 за AP9617 и AP9619, соответственно, что сравнимо со стоимостью дешёвых моделей самих ИБП. Отсутствие возможности обновлять прошивку через веб-интерфейс не упрощает процесс замены микропрограммного обеспечения в AP9617/9619.

Когда статья уже была полностью готова, мы обнаружили, что компания APC выпустила ещё две новые карты управления AP9630 и AP9631 на замену существующим. Однако всё, что сказано в данной статье о AP9617/9619, в равной мере относится и к новым картам управления.

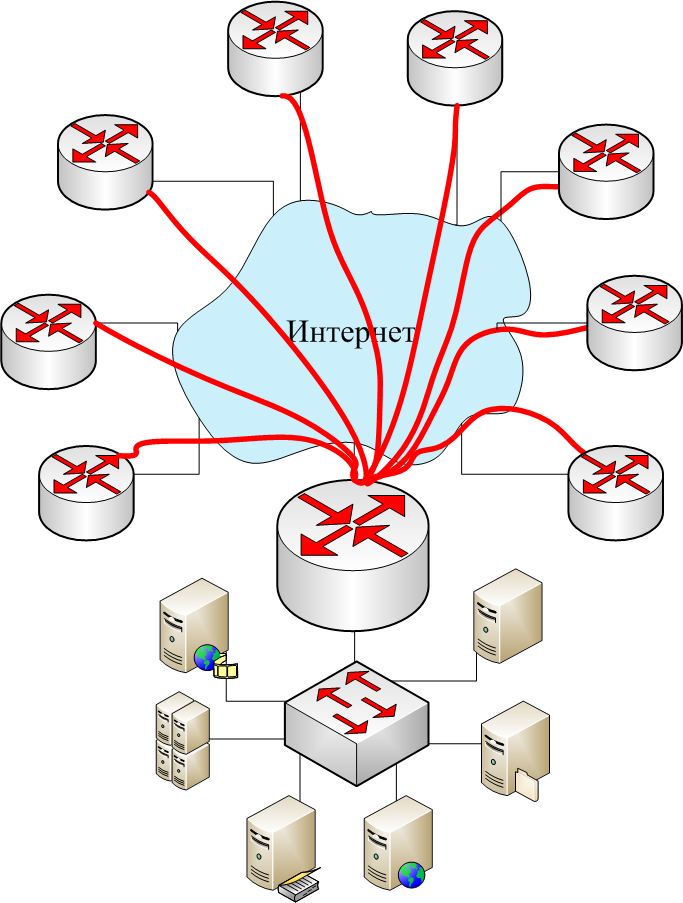

IPSec шлюз и прочие тонкости ASUS SL1200

Шифрованные туннели используются повсеместно. Чаще всего, на наш взгляд, они применяются для безопасного соединения удалённых офисов компании через небезопасные сети (site-to-site). Ещё одним примером их использования может служить удалённый доступ сотрудника к внутреннем ресурсам сети компании (remote access). В обоих случаях IPSec не является последним выбором. В этой же статье хотелось бы на примере двух маршрутизаторов ASUS SL1200 разобрать более редкое использование туннелей IPSec, - когда весь трафик какого-либо офиса или филиала передаётся через VPN. Может родиться законный вопрос: зачем же вообще такое нужно, когда может пригодиться такая конструкция? За примерами далеко ходить не надо: интернет-трафик большого количества мелких филиалов эффективнее проверять на вирусы централизованно, установив в штаб-квартире мощный антивирусный сервер. Такая схема получила общее название «hub and spoke».

Доступ в интернет через альтернативный шлюз, расположенный в сети какого-либо провайдера, - является вторым примером использования разбираемой схемы. Предположим, Ваш друг имеет два подключения к различным провайдерам, Вы же подключены только к одному из них. Так для доступа в интернет через второго провайдера Вам и потребуется установить VPN между узлами в Вашей сети и сети друга. Короче, мы уверены, что желающие и без нашей помощи найдут применение тому, о чём собираемся рассказать. Начнём с того, что мы принципиально не стали рассматривать схемы с прокси-серверами и VPN-концентраторами, а собираемся реализовать всё на двух равноправных маршрутизаторах.

Если использовать именно ASUS SL1200 в качестве устройств, на которых терминируется туннель, то мы настоятельно бы рекомендовали читателю обновить версию прошивки маршрутизатора хотя бы до версии 1.15, в которой сняты некоторые ограничения на подсети, присутствовавшие в предыдущих версиях микропрограммного обеспечения. Как обойти эти ограничения с предыдущими версиями прошивки, мы расскажем ближе к концу статьи. Также необходимо заметить, что использовать AES не получится, так как его поддержка отсутствует в маршрутизаторе не смотря даже на заявленную поддержку DES, 3DES и AES на коробке SL1200.

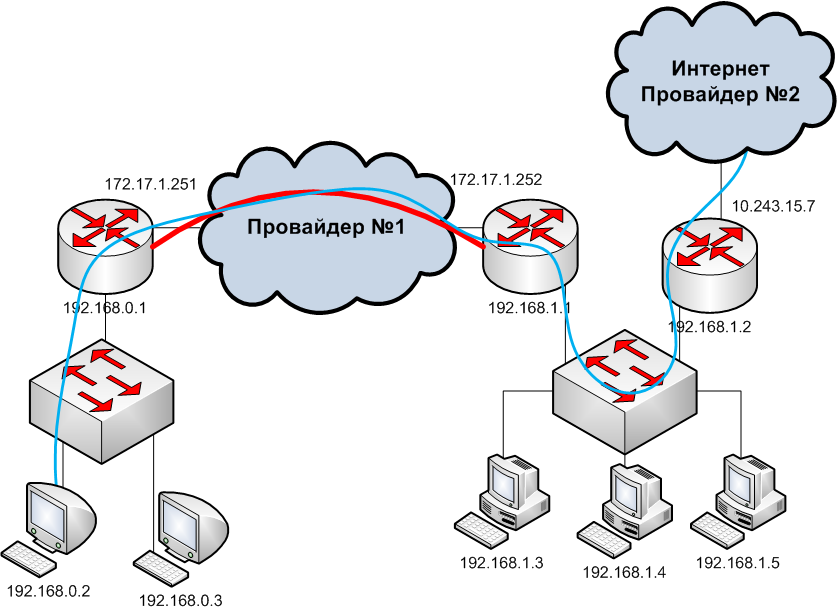

Условимся в локальной сети с одним подключением использовать адреса из подсети 192.168.0.0/24. Для локального сегмента с подключениями к двум провайдерам выбрана подсеть 192.168.1.0/24. 192.168.0.1 и 192.168.1.1 – IP-адреса LAN-интерфейсов соответствующих маршрутизаторов. Во втором сегменте для второго маршрутизатора выбран адрес 192.168.1.2, поэтому на первом роутере нужно прописать соответствующий маршрут по умолчанию через него. Ниже представлена схема разбираемого примера.

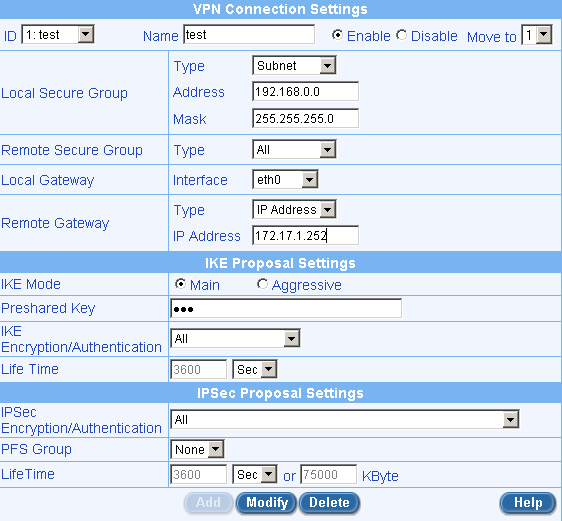

Настройки маршрутизаторов на работу с конкретными провайдерами мы считаем здесь малоинтересными, поэтому опускаем. Перейдём сразу же к конфигурированию туннеля на левом маршрутизаторе и сделаем это так, как показано ниже. Здесь важным моментом является то, что в качестве удалённой группы выбрано All, то есть весь трафик может шифроваться этим туннелем. Правда, конечный выбор данных для шифрования производится с помощью правил брандмауэра, о которых речь пойдёт ниже.

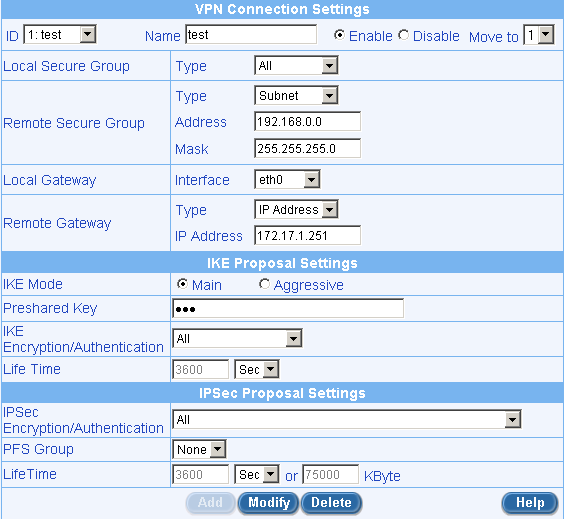

Для второго конца туннеля конфигурация должна быть симметричной.

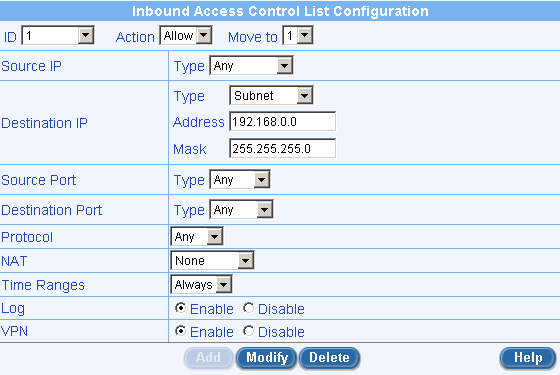

Теперь необходимо сконфигурировать исходящие и входящие правила брандмауэра так, чтобы они отбирали необходимый для туннеля трафик. Вообще входящие и исходящие правила должны быть симметричными, а то, как сконфигурирован правый маршрутизатор, должно быть зеркальным отображением того, что указано на левом, поэтому мы покажем только, как настроен левый роутер.

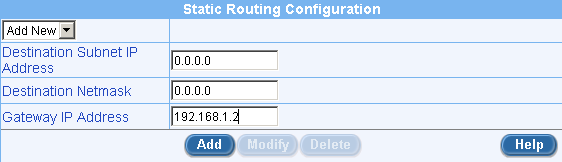

Маршрутизация на правом роутере – это единственное, что осталось настроить. Для рассматриваемого простого примера требуется лишь прописать маршрут на правом конце туннеля на сеть 0.0.0.0/0 через устройство с IP-адресом 192.168.1.2.

Теперь для доступа в интернет всем данным левой подсети придётся быть переданными через туннель в правую подсеть. Типичное конфигурирование на этом завершается.

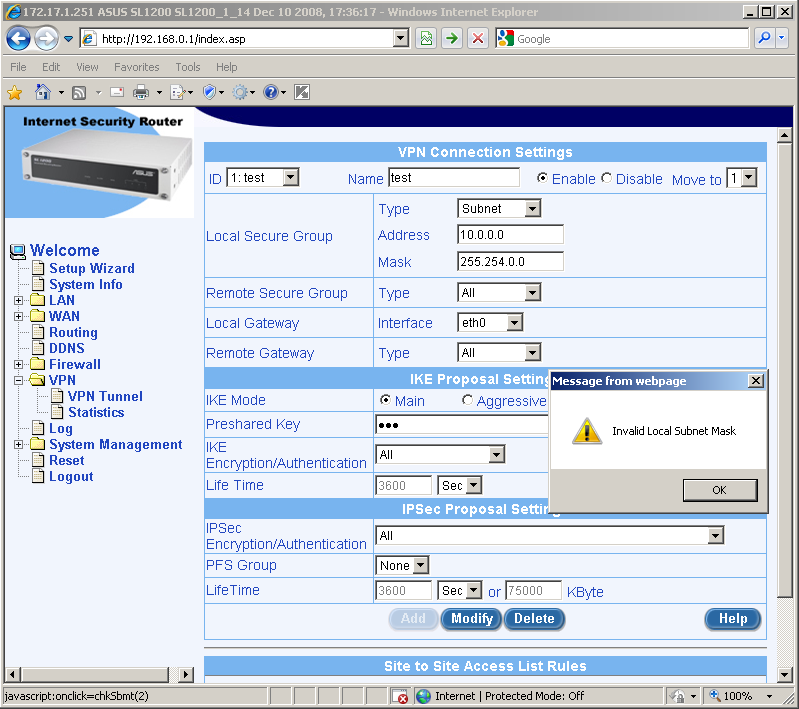

Однако не все описанные выше действия могут быть выполнены успешно. Так, например, в версиях прошивки до 1.15 существует ошибка веб-интерфейса, не позволяющая администраторам использовать определённые маски подсети при конфигурировании Local Secure Group и Remote Secure Group. Так, например, нельзя использовать маску 255.254.0.0. Если администратору необходимо использовать именно такую маску, то можно выбрать один из двух вариантов: либо вручную отредактировать файл настроек туннеля, либо обновить прошивку. У каждого из предложенных вариантов есть свои тонкие места, о которых мы расскажем далее.

Процедура ручного корректирования состоит из нескольких простых шагов. Сначала необходимо создать туннель с теми масками, которые допустимы, а затем войти на SL1200 через telnet. После ввода логина и пароля (может быть admin/admin) необходимо перейти в привилегированный режим с помощью команды enable, а затем перейти в командную оболочку операционной системы с помощью вызова shell. Далее нужно перейти в каталог /configs/acc2/ipsec, где размещён файл tunnel.conf.

login: admin Password: SL1200> en SL1200# sh SL1200# Command Not Found: SL1200# sh<-- Error: Ambiguous command SL1200# sheprompt> pwd / prompt> ls backup boot core etc lib proc sbin usr voip bin configs dev http mnt ramfs tmp var wireless prompt> cd configs/ prompt> ls CVS acl_tr.db log.conf resolv.conf sysinfo.db url_filter_msg.htm TZ dhcpd.conf log.db rip.db sysinfo.db~ usr.local.etc acc2 firmwaretm.db messages.buf ripd.conf syssetup.db usr.local.share.snmp acl.db fixed_dhcp.db proxyarp.db routetable.db syssrv.db var acl.xml if.db resolv-eth0.0 shadow timeout.db zebra.conf acl_srv.db lblink.conf resolv-eth0.1 snmp.db timerange.db prompt> cd acc2/ prompt> ls dhcpd_status.conf global.mess.conf networking.net.conf syslogd.conf global.daemon.conf ipsec snmp.conf system_srv_status.conf global.main.conf networking.dev.conf sntp_status.conf prompt> cd ipsec/ prompt> ls dynamic.conf.test status.conf tunnel.conf prompt>Для удобства редактирования выгрузим этот файл на FTP-сервер.

prompt> ftp ftp> open 192.168.0.2 Connected to 192.168.0.2. 220 ftpsrv Microsoft FTP Service (Version 5.0). Name (192.168.0.2:root): user 331 Password required for user. Password: 230 User user logged in. Remote system type is Windows_NT. ftp> binary 200 Type set to I. ftp> passive Passive mode on. ftp> put tunnel.conf local: tunnel.conf remote: tunnel.conf 227 Entering Passive Mode (192,168,0,2,14,146). 125 Data connection already open; Transfer starting. 226 Transfer complete. 904 bytes sent in 0 secs (904 Kbytes/sec) ftp> bye 221 prompt>Отредактировать файл (изменить в нём маски подсети) можно в любом текстовом редакторе, после чего аналогичным образом необходимо его скачать с FTP-сервера в SL1200 (с помощью команды get), выйти из встроенного FTP-клиента, закрыть командную оболочку, а также сохранить все сделанные ранее настройки и перезагрузить маршрутизатор.

ftp> get tunnel.conf local: tunnel.conf remote: tunnel.conf 227 Entering Passive Mode (192,168,0,2,15,254). 125 Data connection already open; Transfer starting. 226 Transfer complete. 907 bytes received in 0 secs (907 Kbytes/sec) ftp> bye 221 prompt> exit SL1200# sa Wait for save to finish... Saving Configuration SL1200# reloProceed with reloading the system ? [y/n]:После перезагрузки в веб-интерфейсе будут присутствовать корректные настройки создаваемого туннеля, однако при их изменении вновь будет отображено сообщение об использовании недопустимой маски. Это означает, что ограничение накладываются только в процессе редактирования параметров туннеля через веб-интерфейс.

Вторым способом является обновление прошивки хотя бы до версии 1.15. Этот способ более простой, однако и в нём есть свои подводные камни. Смена пароля доступа к SL1200 через веб-интерфейс не меняет его для входа через telnet. Отсюда следует, что даже при использовании сложного пароля для веб-интерфейса на доступ через telnet всё равно будет подходить admin/admin, а это означает, что изменением пароля для telnet-сессий нужно озаботиться дополнительно. Конечно, можно совсем закрыть доступ к порту TCP-23, что производится в пункте меню Firewall-Advanced-Self Access, но более правильным, на наш взгляд, решением является изменение этого административного пароля с помощью вызова passwd в режиме командной строки встроенной операционной системы. Причём данная утилита выдаст предупреждение в том случае, когда вводится слишком простой пароль.

login: admin Password: SL1200> ena SL1200# sheprompt> passwd Changing password for root Enter the new password (minimum of 5, maximum of 8 characters) Please use a combination of upper and lower case letters and numbers. Enter new password: Bad password: too simple. Warning: weak password (continuing). Re-enter new password: Password changed. prompt> exit SL1200#Менять пароль на вход через telnet необходимо в принципе, но также нужно помнить, что смена прошивки приводит к возвращению стандартной пары admin/admin, поэтому необходимо менять пароль и после каждого обновления микропрограммного обеспечения. Что можно сделать через telnet, надеемся, читателю объяснять не нужно. Но самое любопытное, что доступно из командной строки, - пароль на веб-интерфейс SL1200. Если пароль менялся, то в каталоге /configs можно обнаружить файл webuser.db, который и содержит в открытом виде пароль на веб-интерфейс. Да, парольная защита здесь на должном уровне…

prompt> pwd /configs prompt> ls CVS acl_tr.db log.conf resolv.conf sysinfo.db url_filter_msg.htm TZ dhcpd.conf log.db rip.db sysinfo.db~ usr.local.etc acc2 firmwaretm.db messages.buf ripd.conf syssetup.db usr.local.share.snmp acl.db fixed_dhcp.db proxyarp.db routetable.db syssrv.db var acl.xml if.db resolv-eth0.0 shadow timeout.db webuser.db acl_srv.db lblink.conf resolv-eth0.1 snmp.db timerange.db zebra.conf prompt> cat webuser.db admin passwd newpass guest passwd guest prompt>На этом мы завершаем краткий обзор полезных мелочей ASUS SL1200 и надеемся, что приведённые в статье материалы помогут пользователям данного устройства лучше разобраться в возможностях, которыми богата вся серия маршрутизаторов Internet Secure Router.

Виртуальные локальные сети в Windows

Использование виртуальных локальных сетей (VLAN) обычно неразрывно связано в нашем сознании с управляемыми коммутаторами и подынтерфейсами маршрутизаторов. Однако это не совсем так. Проброс тегированных кадров непосредственно до серверов может оказаться приемлемым решением в некоторых специфичных ситуациях. Что это за ситуации, а также когда допустим транк до сервера, - читатель, мы уверены, решит для себя сам, - в этой же статье даётся краткое описание того, как этот механизм можно реализовать.

Итак, для реализации задуманного требуется наличие двух вещей: управляемый коммутатор с поддержкой 802.1q и сетевая карта, драйвера которой поддерживают аналогичную технологию. Сразу хотелось бы отметить, что коммутаторы, поддерживающие только ISL, нам не подходят в данном случае, так как рассматриваемый пример работает исключительно с метками 802.1p/802.1q. Конфигурировать сервер будем с операционной системой Microsoft Windows.

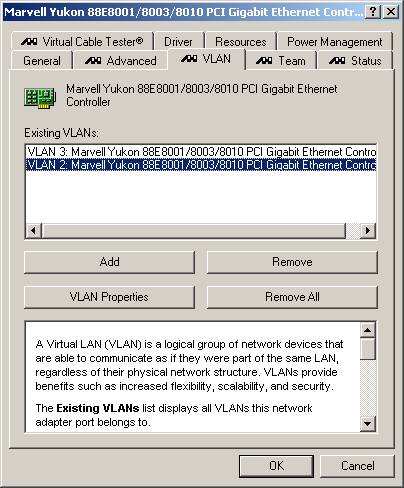

Современные драйверы для сетевых плат компании Marvell позволяют обеспечить поддержку VLAN и агрегации. На персональный компьютер была установлена операционная система Windows XP x64 Professional SP2 Eng для демонстрации простоты рассматриваемого решения, на которую были установлены последние доступные на сайте производителя драйверы вместе с утилитой управления (Network Control Utility for Aggregation and VLANs in x86 & x64 XP, Server 2003, Vista, Server 2008) для сетевой карты Marvell Yukon 88E8001/8003/8010 PCI Gigabit Ethernet Controller. Именно этот компьютер мы будем далее называть тестовым сервером.

В настройках сетевого адаптера появляется несколько новых вкладок, из которых нас будет интересовать VLAN. В область Existing VLANs необходимо добавить номера тех виртуальных сетей, работа с которыми планируется. Мы добавили две виртуальных сети (2 и 3).

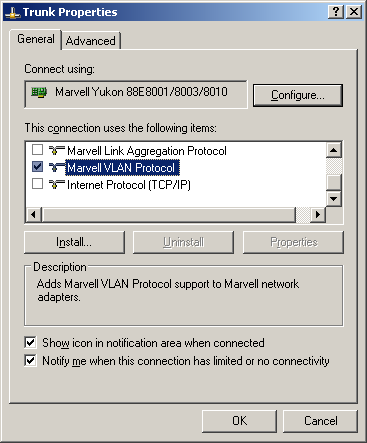

После такого действия в «Сетевых подключениях» появляются две дополнительных сетевых карты (по штуке на VLAN). В той, что является основной, необходимо оставить лишь один работающий протокол Marvell VLAN Protocol.

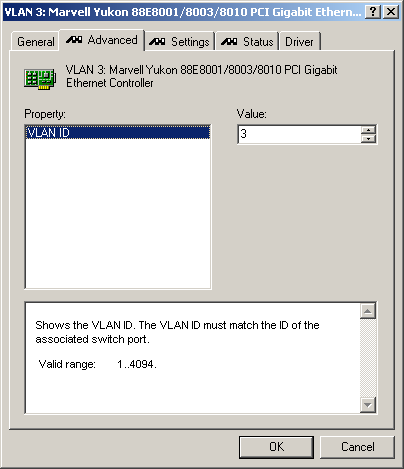

В свойствах сетевых адаптеров остальных подключений нужно перейти на вкладку Advanced и лишний раз удостовериться, что им соответствует конкретный номер виртуальной сети.

Теперь осталось раздать IP-адреса обоим виртуальным сетевым картам вручную или же с помощью DHCP (на данном этапе конфигурирования адрес ещё не будет получаться, так как ещё не поднялся транк), а также сконфигурировать остальные сетевые параметры. В нашем случае все настройки были произведены вручную.

C:\>ipconfig /all Windows IP Configuration Host Name . . . . . . . . . . . . : FOX Primary Dns Suffix . . . . . . . : Node Type . . . . . . . . . . . . : Unknown IP Routing Enabled. . . . . . . . : Yes WINS Proxy Enabled. . . . . . . . : No Ethernet adapter Local: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : VLAN 3: Marvell Yukon 88E8001/8003/8010 PCI Gigabit Ethernet Controller Physical Address. . . . . . . . . : 00-1B-FC-E1-E2-FF DHCP Enabled. . . . . . . . . . . : No IP Address. . . . . . . . . . . . : 192.168.0.1 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : Ethernet adapter Inet: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : VLAN 2: Marvell Yukon 88E8001/8003/8010 PCI Gigabit Ethernet Controller Physical Address. . . . . . . . . : 00-1B-FC-E1-E2-FF DHCP Enabled. . . . . . . . . . . : No IP Address. . . . . . . . . . . . : 192.168.1.2 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 192.168.1.1 DNS Servers . . . . . . . . . . . : 192.168.1.1Одним из применений такой схемы может являться сервер, доступный напрямую из нескольких VLAN, то есть только через устройства второго уровня модели OSI. Не менее интересным применением рассматриваемой схемы может являться такая настройка сервера, чтобы он занимался маршрутизацией и трансляциями (NAT/PAT). Сконфигурируем тестовый стенд, позволяющий ноутбуку выходить в глобальную сеть через стационарный компьютер с использованием ICS (Internet Connection Sharing). Как конфигурируется ICS на Windows XP можно прочитать здесь. Аналогичная конфигурация была проведена на рассматриваемом сервере.

Теперь требуется произвести некоторые настройки на коммутаторе, к которому подключены все устройства. В нашем распоряжении был Cisco Catalyst WS-C2960G-24TC-L, информация об IOS которого представлена ниже. Некоторая несущественная информация была опущена.

WS-C2960G-24TC-L#sho ver Cisco IOS Software, C2960 Software (C2960-LANBASEK9-M), Version 12.2(46)SE, RELEASE SOFTWARE (fc2) Copyright (c) 1986-2008 by Cisco Systems, Inc. Compiled Thu 21-Aug-08 15:59 by nachen Image text-base: 0x00003000, data-base: 0x01200000 ROM: Bootstrap program is C2960 boot loader BOOTLDR: C2960 Boot Loader (C2960-HBOOT-M) Version 12.2(25r)SEE1, RELEASE SOFTWARE (fc1) WS-C2960G-24TC-L uptime is 32 minutes System returned to ROM by power-on System image file is "flash:c2960-lanbasek9-mz.122-46.SE.bin" cisco WS-C2960G-24TC-L (PowerPC405) processor (revision D0) with 61440K/4088K bytes of memory. Processor board ID FOC1209U0D2 Last reset from power-on 1 Virtual Ethernet interface 24 Gigabit Ethernet interfaces The password-recovery mechanism is enabled. 64K bytes of flash-simulated non-volatile configuration memory. Base ethernet MAC Address : 00:1F:C9:24:13:00 Motherboard assembly number : 73-10015-06 Power supply part number : 341-0098-01 Motherboard serial number : FOC12090HR4 Power supply serial number : AZS120515AU Model revision number : D0 Motherboard revision number : A0 Model number : WS-C2960G-24TC-L System serial number : FOC1209U0D2 Top Assembly Part Number : 800-26673-03 Top Assembly Revision Number : B0 Version ID : V03 CLEI Code Number : 453091 Hardware Board Revision Number : 0x01 Switch Ports Model SW Version SW Image ------ ----- ----- ---------- ---------- * 1 24 WS-C2960G-24TC-L 12.2(46)SE C2960-LANBASEK9-M Configuration register is 0xFПосле загрузки коммутатора мы удалили всю имеющуюся конфигурацию и перешли к настройкам с чистого листа. Прежде всего был выбран VTP-режим Transparent, хотя в большой корпоративной сети данный раздел конфигурации может существенно отличаться.

WS-C2960G-24TC-L#sho vtp sta VTP Version : running VTP1 (VTP2 capable) Configuration Revision : 0 Maximum VLANs supported locally : 255 Number of existing VLANs : 7 VTP Operating Mode : Transparent VTP Domain Name : VTP Pruning Mode : Disabled VTP V2 Mode : Disabled VTP Traps Generation : Disabled MD5 digest : 0x74 0xAD 0xAC 0x6F 0xD1 0x5C 0xBB 0x8B Configuration last modified by 0.0.0.0 at 0-0-00 00:00:00После этого были добавлены новые виртуальные сети, в которые перенесли физические порты коммутатора: для выхода в глобальную сеть служит порт Gi0/20, а для обращений к локальной сети выбран Gi0/19. Описание правил конфигурирования коммутаторов Cisco выходит за рамки данной статьи.

WS-C2960G-24TC-L#sho vla bri VLAN Name Status Ports ---- -------------------------------- --------- ------------------------------- 1 default active Gi0/2, Gi0/3, Gi0/4, Gi0/5 Gi0/6, Gi0/7, Gi0/8, Gi0/9 Gi0/10, Gi0/11, Gi0/12, Gi0/13 Gi0/14, Gi0/15, Gi0/16, Gi0/17 Gi0/18, Gi0/21, Gi0/22, Gi0/23 Gi0/24 2 2Inet active Gi0/20 3 2Local active Gi0/19 1002 fddi-default act/unsup 1003 token-ring-default act/unsup 1004 fddinet-default act/unsup 1005 trnet-defaultact/unsupК порту Gi0/1 подключается транком маршрутизирующий сервер. Итоговая конфигурация задействованных портов представлена ниже.

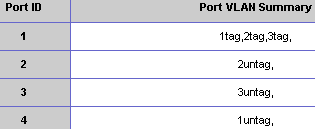

interface GigabitEthernet0/1 description 2TaggedCompRouter switchport trunk allowed vlan 2,3 switchport mode trunk ! interface GigabitEthernet0/2 ! interface GigabitEthernet0/18 ! interface GigabitEthernet0/19 description 2Local switchport access vlan 3 switchport mode access ! interface GigabitEthernet0/20 description 2Inet switchport access vlan 2 switchport mode accessАналогично конфигурируется и другое L2 оборудование. Пример настройки коммутатора в Linksys RVS4000 представлен ниже.

Вернёмся к нашему тестовому стенду с WS-C2960G-24TC-L и проверим его мостовую таблицу, чтобы убедиться в том, что оба устройства по концам транка понимают сигнализацию друг друга. MAC-адрес 001b.fce1.e2ff виден в обоих VLAN'ах.

WS-C2960G-24TC-L#sho mac add dy Mac Address Table ------------------------------------------- Vlan Mac Address Type Ports ---- ----------- -------- ----- 2 001b.fce1.e2ff DYNAMIC Gi0/1 2 001c.10f4.c166 DYNAMIC Gi0/20 3 001b.fce1.e2ff DYNAMIC Gi0/1 3 0022.1516.3cbe DYNAMIC Gi0/19 Total Mac Addresses for this criterion: 4 WS-C2960G-24TC-L#Настроим теперь сеть на тестовом ноутбуке ASUS Eee PC 900 так, как показано ниже, а также подключим его прямым патч-кордом к порту Gi0/19 коммутатора.

Windows IP Configuration Host Name . . . . . . . . . . . . : fox Primary Dns Suffix . . . . . . . : Node Type . . . . . . . . . . . . : Unknown IP Routing Enabled. . . . . . . . : No WINS Proxy Enabled. . . . . . . . : No Ethernet adapter Local Area Connection: Connection-specific DNS Suffix . : Description . . . . . . . . . . . : Atheros L2 Fast Ethernet 10/100 Base-T Controller Physical Address. . . . . . . . . : 00-22-15-16-3C-BE DHCP Enabled. . . . . . . . . . . : No IPv4 Address. . . . . . . . . . . : 192.168.0.2 Subnet Mask . . . . . . . . . . . : 255.255.255.0 Default Gateway . . . . . . . . . : 192.168.0.1 DNS Servers . . . . . . . . . . . : 192.168.100.1Теперь осталось убедиться, что есть выход в интернет с самого сервера, а также проверить, чтобы тестовый ноутбук корректно выходил в глобальную сеть через маршрутизирующий сервер. Часть узлов, через которые проходят данные, скрыты умышленно, читателя не должно это смущать.

Tracing route to www.ru [194.87.0.50] over a maximum of 30 hops: 1 1 ms 1 ms 1 ms 192.168.1.1 2 * * * Request timed out. 3 * * * Request timed out. 4 * * * Request timed out. 5 * * * Request timed out. 6 19 ms 12 ms 12 ms 83.217.192.169 7 10 ms 11 ms 13 ms 193.232.244.35 8 22 ms 32 ms 15 ms 194.87.0.111 9 10 ms 18 ms 19 ms 194.87.0.50 Trace complete.Видим, что с сервера доступ к сети интернет есть, запустим трассировку с ноутбука.

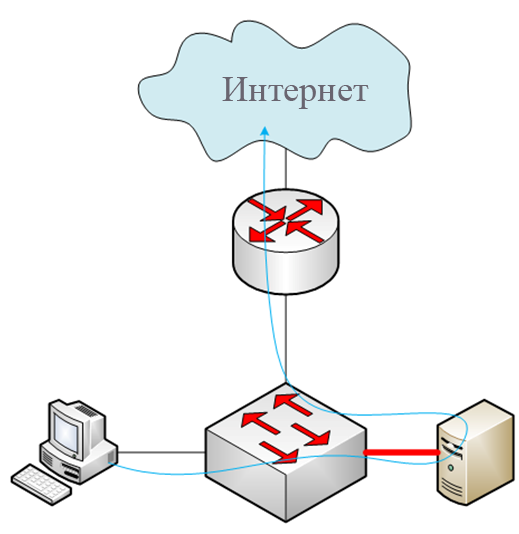

Tracing route to www.ru [194.87.0.50] over a maximum of 30 hops: 1 1 ms <1 мс <1 мс 192.168.0.1 2 1 ms 1 ms 1 ms 192.168.1.1 3 * * * Request timed out. 4 * * * Request timed out. 5 * * * Request timed out. 6 * * * Request timed out. 7 22 ms 17 ms 22 ms 83.217.192.169 8 10 ms 19 ms 20 ms 193.232.244.35 9 19 ms 13 ms 16 ms 194.87.0.111 10 18 ms 13 ms 13 ms 194.87.0.50 Trace complete.Полученные результаты показывают, что на пути IP-пакетов от ноутбука в глобальную сеть встречается тестовый сервер на первом шаге, что и требовалось получить. Схема прохождения трафика через тестовый стенд представлена ниже. Теперь желающие могут установить на этот программный маршрутизатор, например, программу для учёта пользовательского трафика и сбора статистики, антивирусное программное обеспечение и так далее.

Необходимо обратить внимание, что через транковое соединение в такой схеме будет передаваться вдвое больше данных, так как один и тот же пакет следует сначала к маршрутизирующему серверу, а затем в обратном направлении по одному и тому же физическому линку.

Продемонстрированный метод даёт возможность довести транк непосредственно до серверов, что позволяет сэкономить на ресурсах аппаратных маршрутизаторов, а также портах коммутатора, которые могли бы потребоваться для подключения такого узла.

Получение цифрового голоса через канал E1

Когда ваш телефонный провайдер приводит к вам в офис одну или несколько аналоговых линий, то сразу более-менее понятно, что и как с ними нужно делать. Но если речь заходит о полном потоке E1 или его части, то у большинства администраторов опускаются руки. Хотя всё не так сложно, как кажется на первый взгляд. Опишем всю процедуру создания телефонии в небольшом филиале с использованием оборудования компании Cisco Systems. Сразу бы хотелось бы обратить внимание на то, что здесь речь идёт именно о прямом выходе телефонии малого офиса в PSTN, а не о связи между офисами через сети передачи данных. Создание телефонии в офисе можно условно разделить на два этапа: создание внутренней телефонной сети и связь её с внешним миром. Для того чтобы у нас всё заработало, необходимо обладать маршрутизатором с голосовым и E1 модулями, коммутатором и несколькими IP-телефонами. В нашем распоряжении был маршрутизатор Cisco 2851, основные параметры которого представлены ниже (здесь и далее некоторые строки опущены). Жирным шрифтом выделены важные места, а курсивом – вводимые команды.

ATS_2851#sho ver

Cisco IOS Software, 2800 Software (C2800NM-SPSERVICESK9-M), Version 12.4(15)T4, RELEASE SOFTWARE (fc2)

Compiled Thu 13-Mar-08 03:04 by prod_rel_team

ROM: System Bootstrap, Version 12.4(13r)T, RELEASE SOFTWARE (fc1)

Cisco 2851 (revision 53.51) with 249856K/12288K bytes of memory.

Processor board ID FCZ120670M0

4 FastEthernet interfaces

2 Gigabit Ethernet interfaces

16 Serial interfaces

2 Channelized E1/PRI ports

8 Voice FXS interfaces

DRAM configuration is 64 bits wide with parity enabled.

239K bytes of non-volatile configuration memory.

62720K bytes of ATA CompactFlash (Read/Write)

ATS _2851#sho controllers e1

E1 0/2/0 is up.

Applique type is Channelized E1 - balanced

No alarms detected.

alarm-trigger is not set

Version info Firmware: 20071011, FPGA: 13, spm_count = 0

Framing is CRC4, Line Code is HDB3, Clock Source is Free Running.

CRC Threshold is 320. Reported from firmware is 320.

Data in current interval (153 seconds elapsed):

0 Line Code Violations, 0 Path Code Violations

7 Slip Secs, 0 Fr Loss Secs, 0 Line Err Secs, 0 Degraded Mins

7 Errored Secs, 0 Bursty Err Secs, 0 Severely Err Secs, 0 Unavail Secs

Total Data (last 24 hours)

0 Line Code Violations, 7 Path Code Violations,

3265 Slip Secs, 0 Fr Loss Secs, 0 Line Err Secs, 0 Degraded Mins,

3265 Errored Secs, 0 Bursty Err Secs, 0 Severely Err Secs, 33 Unavail Secs

Кроме маршрутизатора был использован коммутатор Cisco Catalyst 3560, параметры которого приведены далее.

PhonesSwitch_3560#sho ver

Cisco IOS Software, C3560 Software (C3560-IPBASE-M), Version 12.2(35)SE5, RELEASE SOFTWARE (fc1)

cisco WS-C3560-24PS (PowerPC405) processor (revision R0) with 122880K/8184K bytes of memory.

Processor board ID FDO1225X12E

1 Virtual Ethernet interface

24 FastEthernet interfaces

2 Gigabit Ethernet interfaces

512K bytes of flash-simulated non-volatile configuration memory.

Model number : WS-C3560-24PS-S

Switch Ports Model SW Version SW Image

------ ----- ----- ---------- ----------

* 1 26 WS-C3560-24PS 12.2(35)SE5 C3560-IPBASE-M

PhonesSwitch_3560#

На столы офисных работников были установлены телефонные аппараты Cisco 7906, 7940 и 7960.

Локальная сеть в офисе будет 192.168.1.0/24, для телефонов будем использовать адреса с 192.168.1.101 по 192.168.1.150. Теперь нам необходимо сконфигурировать DHCP-пул, адреса из которого будут выдаваться телефонным аппаратам. Хотелось бы подчеркнуть, что дополнительные опции (66, 128 и 150) нужны для указания телефонам на IP-адреса голосового шлюза.

ip dhcp pool DHCP_Phones

network 192.168.2.0 255.255.255.0

default-router 192.168.2.1

option 150 ip 192.168.2.1

option 66 ip 192.168.2.1

option 128 ip 192.168.2.1

Приведённые конфигурационные строки заставят маршрутизатор выдавать все адреса из нашей сети класса C. Чтобы ограничить доступный диапазон, исключим из пула диапазоны адресов 192.168.1.1-192.168.1.100 и 192.168.151-192.168.254 так, как это показано ниже.

ip dhcp excluded-address 192.168.1.1 192.168.1.100

ip dhcp excluded-address 192.168.151-192.168.254

Подключим теперь первый телефон к коммутатору к порту FastEthernet0/1. Убедиться в том, что линия поднялась можно либо с помощью соответствующего светового индикатора на передней панели коммутатора, либо из вывода команды sho int fa0/1.

PhonesSwitch_3560#sho int fa0/1

FastEthernet0/1 is up, line protocol is up (connected)

Далее нам необходимо выяснить его MAC-адрес.

PhonesSwitch_3560#sho cdp ne | incl 0/1

SEP001EF7C47496 Fas 0/1 154 H P IP Phone Port 1

PhonesSwitch_3560#sho mac-address-table | incl 0/1

1 001e.f7c4.7496 DYNAMIC Fa0/1

Для чего этот адрес канального уровня может потребоваться? Например, для жёсткой привязки MAC-IP в специфических случаях использования DHCP. Самое же важное в MAC-адресе телефона состоит в том, что этот адрес в дальнейшем будет использован при указании физического телефонного аппарата при настройке параметров телефонии. В том случае, когда устройство не может ответить по протоколу CDP, его аппаратный адрес можно выяснить, если просмотреть мостовую таблицу коммутатора командой show mac-address-table.

PhonesSwitch_3560#show mac-address-table

Vlan Mac Address Type Ports

All 0180.c200.0010 STATIC CPU

All ffff.ffff.ffff STATIC CPU

1 001e.4af1.4258 DYNAMIC Fa0/3

1 001e.f7c4.7496 DYNAMIC Fa0/1

1 001e.7ac3.d99e DYNAMIC Fa0/4

Теперь займёмся самым важным в этом процессе – сконфигурируем службу telephony-service так, как это показано ниже. С помощью команды max-ephones задаётся максимальное количество поддерживаемых аппаратов IP Phone, которое зависит от используемого оборудования. Вызов max-dn позволяет указать максимальное количество номеров, присваиваемых IP Phone. С помощью ip source-address можно указать IP-адрес и порт голосового шлюза, которым мы, кстати, и являемся. Указываем тайм-аут звонка с командой timeouts ringing. Строка system message отображает некоторое сообщение на экранах телефонных аппаратов. Команды time-zone, time-format, date-format и user-locale позволяют настроить параметры локализации и времени на телефонных аппаратах. С помощью max-conferences указывается максимальное количество возможных конференций. За проигрывание музыки в режиме On Hold отвечает команда moh. Остаётся задать возможность перенаправления звонков с помощью вызовов call-forward, transfer-system и transfer-pattern.

telephony-service

max-ephones 10

max-dn 30

ip source-address 192.168.1.1 port 2000

timeouts ringing 60

system message Test_IP_Phone

user-locale RU

time-zone 28

time-format 24

date-format dd-mm-yy

max-conferences 16 gain -6

call-forward pattern .T

moh music-on-hold.au

transfer-system full-consult

transfer-pattern .T

Теперь создадим телефон 7960 с двумя кнопками, чтобы проиллюстрировать ряд возможностей. Указанные ниже действия создают два виртуальных телефона (линии), которые в дальнейшем надо будет связать с физическим телефоном.

ephone-dn 1

number 1111

label Maxim Klimanov

description Maxim Klimanov

name Maxim Klimanov

preference 1

call-forward busy 1112

call-forward noan 1112 timeout 10

no huntstop

ephone-dn 2

number 1111

label Maxim Klimanov

description Maxim Klimanov

name Maxim Klimanov

preference 1

Займёмся теперь созданием настроек для самого физического аппарата.

ephone 1

mac-address 001e.f7c4.7496

speed-dial 1 1112

speed-dial 2 1113

type 7960

button 1:1 2:2

Команды button позволяют привязать созданные ранее виртуальные линии к кнопкам физического аппарата.

Настройку локальной телефонии внутри офиса считаем законченной. Перейдём к рассмотрению самого канала E1. Помимо всего прочего в конфигурации маршрутизатора должна присутствовать строка, указывающая на тип карты контроллера. Так как поток E1 в данном случае приходит на контроллер 0/2/0, то и в типе карты должен быть указан именно такой порт.

card type e1 0 2

Теперь требуется ввести ряд параметров, отвечающих за работу контроллера E1, IDSN и самой голосовой карты.

network-clock-participate wic 2

isdn switch-type primary-net5

carrier-id source

voice-card 0

dspfarm

dsp services dspfarm

controller E1 0/2/0

clock source free-running

pri-group timeslots 1-16

Следует особое внимание обратить на то, какие тайм-слоты маршрутизатор будет принимать через канал E1. В приведённых командах происходит приём половины потока E1. Ошибочное указание тайм-слотов в потоке приведёт к тому, что входящие звонки (ATC->Cisco) будут происходить нормально, но при исходящих звонках в журнале маршрутизатора будут появляться разнообразные сообщения об ошибках, что объясняется тем, что при исходящих звонках тайм-слоты начинают использоваться с конца.

После указания тайм-слотов в системе будет создано соответствующее им количество подинтерфейсов.

ATS_2851#sho ip int bri

Interface IP-Address OK? Method Status Protocol

Serial0/2/0:0 unassigned YES unset down down

Serial0/2/0:1 unassigned YES unset down down

Serial0/2/0:2 unassigned YES unset down down

Serial0/2/0:3 unassigned YES unset down down

Serial0/2/0:4 unassigned YES unset down down

Serial0/2/0:5 unassigned YES unset down down

Serial0/2/0:6 unassigned YES unset down down

Serial0/2/0:7 unassigned YES unset down down

Serial0/2/0:8 unassigned YES unset down down

Serial0/2/0:9 unassigned YES unset down down

Serial0/2/0:10 unassigned YES unset down down

Serial0/2/0:11 unassigned YES unset down down

Serial0/2/0:12 unassigned YES unset down down

Serial0/2/0:13 unassigned YES unset down down

Serial0/2/0:14 unassigned YES unset down down

Serial0/2/0:15 unassigned YES NVRAM up up

Более подробную информацию о происходящих в системе событиях можно получить, если воспользоваться командой debug. Однако здесь следует соблюдать осторожность, так как размер выводимых командой данных может превысить доступную полосу пропускания или привести к значительному снижению скорости работы устройства.

ATS_2851#term mon

ATS_2851#deb isdn ?

all ISDN debug messages

api ISDN Application Program Interface(s)

cc ISDN Call Control

error ISDN error messages

events ISDN events

mgmnt ISDN management

q921 ISDN Q921 frames

q931 ISDN Q931 packets

standard Standard ISDN debugging messages

tgrm ISDN TGRM events

ATS_2851#deb isdn q921

debug isdn q921 is ON.

ATS_2851#deb isdn q931

debug isdn q931 is ON.

Отключение отображения всех сообщений debug можно произвести с помощью команды no deb all.

ATS_2851#no deb all

All possible debugging has been turned off

Дополнительную информацию об устранении неисправностей ISDN можно получить из данной статьи.

Считаем, что теперь внешний голосовой канал поднялся, поэтому переходим к вводу команд, отвечающих за перенаправление вызова к АТС. Для того, чтобы перенаправить голосовой поток в поток E1 необходимо ввести следующие команды. Строка dial-peer создаёт голосовую «пару», в соответствии с которой и будет проводиться перенаправление. Указание destination-pattern позволяет задать цифру для выхода из локальной телефонной сети. Чтобы указать тот телефонный номер, который будет определяться у вызываемого абонента, необходимо ввести команду clid network-number. Указание порта выхода во внешний мир производится командой port.

dial-peer voice 50 pots

destination-pattern 9T

clid network-number 1234567

direct-inward-dial

port 0/2/0:15

Для полноценного функционирования телефонии необходимо не только производить исходящие звонки, но и принимать входящие, передавая их на определённый IP Phone. Для идентификации того, какая из секций dial-peer должна сработать, служит команда incoming called-number, указывающая вызываемый номер. В данной секции также необходимо указать профиль, согласно которому будет производиться перенаправление входящего звонка на какой-либо локальный телефонный аппарат, что осуществляется командой translation-profile.

dial-peer voice 100 pots

description E1_incoming

translation-profile incoming TRL1234567

incoming called-number 1234567

direct-inward-dial

Внутри профиля должно быть сконфигурировано некоторое количество правил трансляции.

voice translation-profile TRL1234567

translate called 1

Также необходимо определить и те правила, которые входят в профиль.

voice translation-rule 1

rule 1 /1234567/ /1111/

Теперь входящий звонок по вызываемому номеру будет сопоставлен определённому телефонному плану (dial-peer), согласно которому он будет передан на преобразование в профиль трансляции, где и будет выполнено необходимое правило.

Для тестирования телефонных планов может быть использована недокументированная команда csim start phone_number, используемая для эмуляции исходящего вызова на номера E.164.

Подведём итоги: задачу организации телефонной связи в офисе компании можно условно разделить на три составные части, которые приведены ниже.

- Построение телефонной связи внутри офиса.

- Организация исходящих звонков.

- Приём входящих вызовов.

Для добавления дополнительных функций к только что построенной телефонной службе требуется глубокое знание всех аспектов функционирования голосовых вызовов, которое можно почерпнуть из великого множества других источников. Например, можно обратиться к статье. Данное же повествование на этом завершается.

Страница 7 из 8