Прослушивание сети с помощью ASUS WL500W

Наша прошлая статья также была посвящена перехвату трафика с помощью устройств компании ASUS. Казалось бы, о чём тут ещё говорить?.. Однако мы считаем, что этого недостаточно, так как в предыдущем материале речь шла об использовании специфических для платформы SL1200 механизмах. Сейчас же мы хотим рассказать о простой и понятной каждому любителю *nix систем утилите TCPDump, запускаемой не на персональном компьютере или ноутбуке, а на беспроводном маршрутизаторе ASUS WL500W. Хотелось бы сразу отметить, что задачи, которые мы в этот раз преследуем, - точно такие же, как и в прошлой статье, а именно – перехват трафика для его анализа при решении проблем, а также последующего извлечения учётных данных пользователей. О том, как это сделать, мы, конечно же, рассказывать не будем, но о проведении самого перехвата – достаточно. Весь изложенный здесь материал даётся исключительно в образовательных целях. Итак, приступим.

В официальной прошивке нет всего необходимого для перехвата, поэтому мы воспользовались сторонней прошивкой («от Олега»). Более подробно об альтернативных прошивках можно прочитать здесь. Данная прошивка сразу же предоставляет администратору доступ к демону telnet, а у самого демона реализует функции проверки логина и пароля пользователя. Для установления сеанса связи с маршрутизатором по протоколу telnet подойдёт либо встроенный во все современные операционные системы клиент telnet, либо же с помощью специализированного программного обеспечения, например, PuTTy.

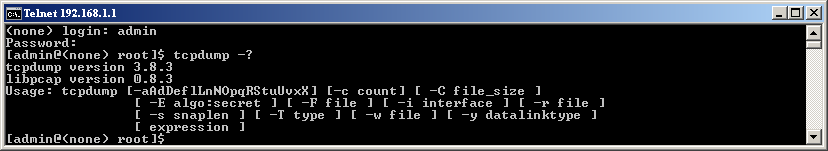

При входе у пользователя запрашивается логин и пароль, которые совпадают с теми, что были заведены в веб-интерфейсе. При правильном вводе учётных данных пользователь попадает в shell встроенной операционной системы, где он сразу же может получить доступ к утилите TCPDump, полное описание возможностей которой представлено на данной страничке.

WL500W обладает ещё одним преимуществом перед своим собратом SL1200 – наличием большого свободного места для хранения перехваченных данных. Конечно, сам по себе WL500W не имеет встроенного флеш-накопителя фантастических размеров, однако позволяет подключать внешние флеш-карты или даже USB-жёсткие диски. При подключении такого устройства оно монтируется в каталог /tmp/harddisk. Для наших экспериментов мы подключили флеш-карту объёмом 2 ГБ к одному из USB-портов WL500W.

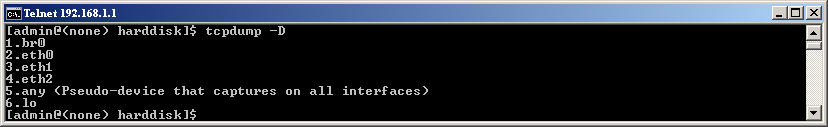

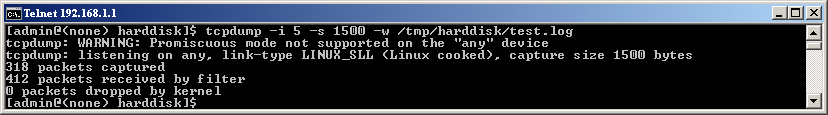

Мы решили перехватывать и сохранять фреймы, объём которых не превышает 1500 байт. Прослушивание будет вестись на всех доступных интерфейсах, список которых можно получить из команды “tcpdump –D”. Хотелось бы тут же отметить, что режим promiscuous не доступен при выборе всех интерфейсов.

Сохранять же файлы мы будет на внешний накопитель в файл test.log. Для выполнения указанных выше требований необходимо запускать утилиту с приведённой далее инициализационной строкой: «tcpdump -i 5 -s 1500 -w /tmp/harddisk/test.log». Остановить выполнение утилиты можно либо нажатием ctrl+c, либо с помощью параметра «c», то есть указания количества перехватываемых пакетов. Ниже представлен результат работы программы, прерванной вручную.

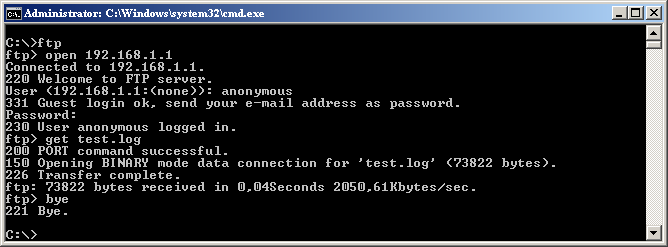

Теперь нам нужно скопировать сохранённый файл на компьютер для последующего анализа. Для этих целей подойдёт любой клиент протокола FTP. Мы работаем под Windows Vista, поэтому будем пользоваться тем консольным клиентом, который встроен в нашу операционную систему.

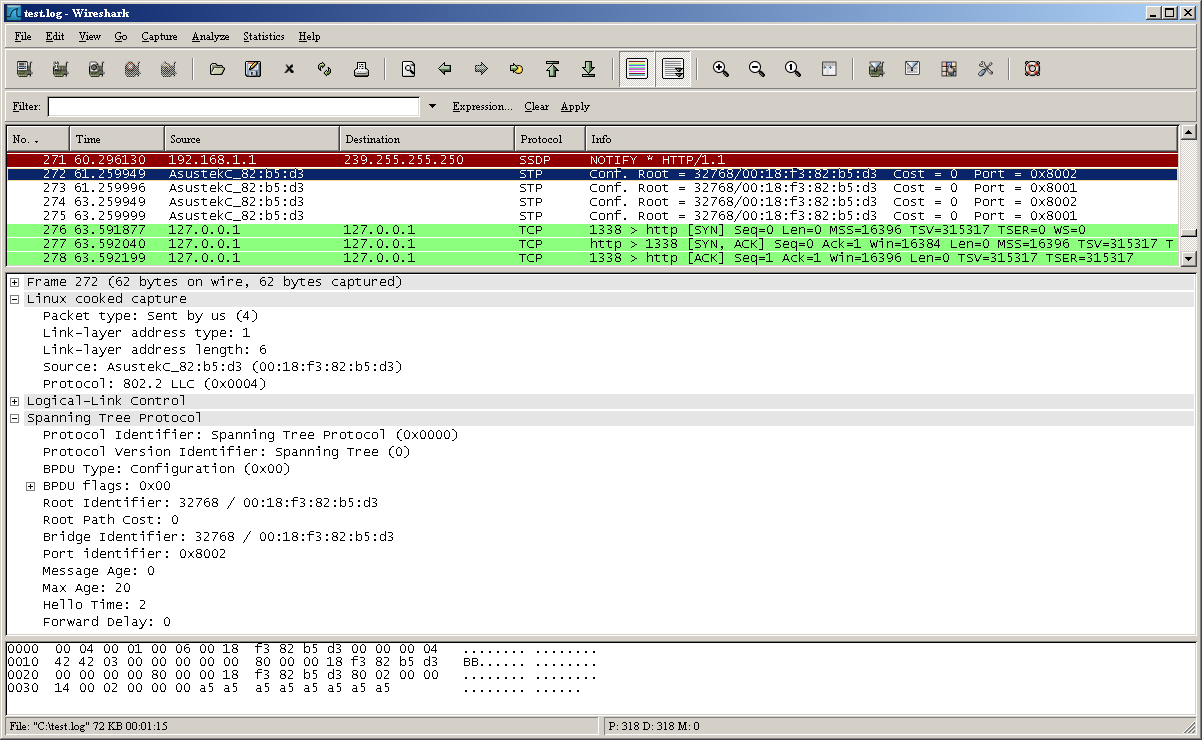

На приведённом выше скриншоте мы получили файл test.log с FTP-сервера и сохранили его у себя на диск C. Откроем теперь с помощью Wireshark данный файл.

Теперь мы можем сохранять файл в любых форматах, понятных приложению Wireshark, для последующего разбора и анализа, однако дальнейшие преобразования вызывают у нас скуку, поэтому на этом мы и завершим своё повествование.