Летающая тарелка, или NETGEAR WNAP320

Введение

Точки доступа, равно как и практически любое другое сетевое оборудование, стараются располагать в местах, недоступных для посторонних глаз, - как по требованиям информационной безопасности, так и из эстетических соображений. И если с первым сделать ничего нельзя, то со вторым дизайнеры компании NETGEAR борются вполне успешно. Точка доступа NETGEAR WNAP320 больше похожа то ли на приклеившееся к стене НЛО, то ли на квадратную перевёрнутую тарелку для десерта. В любом случае её не стыдно оставить видимой.

Внешний вид

Точка доступа NETGEAR WNAP320 выполнена в пластиковом корпусе, состоящем из двух частей и имеющем габариты 254x254x55 мм.

Верхняя часть белая и выпуклая. На ней расположено объёмное название производителя и четыре световых индикатора: питание, активность проводной сети и её скорость, активность беспроводного сегмента. Наверное, возможность отключать их программно была бы не лишней.

Нижняя часть выполнена из серого пластика и полностью покрыта небольшими вентиляционными отверстиями. Также на ней расположена наклейка с краткой информацией об устройстве.

С одной из сторон сделано углубление, в котором размещены разъёмы для подключения внешних антенн, Кенсингтонский замок, утопленная кнопка Reset для сброса пользовательских настроек, разъём для подключения питания, порт Gigabit Ethernet, а также разъём DB-9 (папа) для подключения консоли.

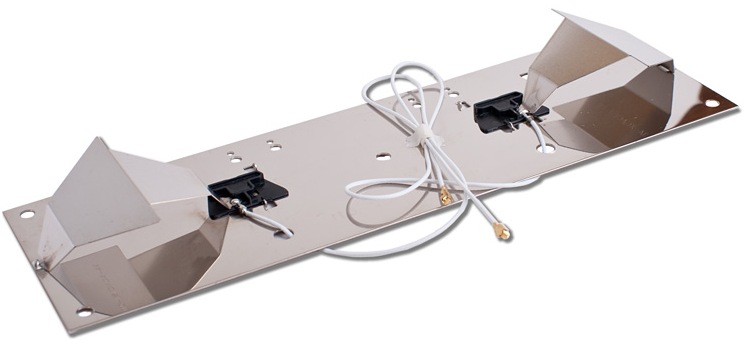

Крепление к стене производится с помощью специальной монтажной пластины, частично закрывающей съёмной заглушкой кабельные выводы.

Так как NETGEAR WNAP320 поддерживает получение питания с помощью PoE, то при обычном размещении к устройству может подходить лишь один единственный провод – витая пара, что упрощает монтаж и не создаёт эстетических неудобств.

Заглянем теперь внутрь точки доступа.

Аппаратная платформа

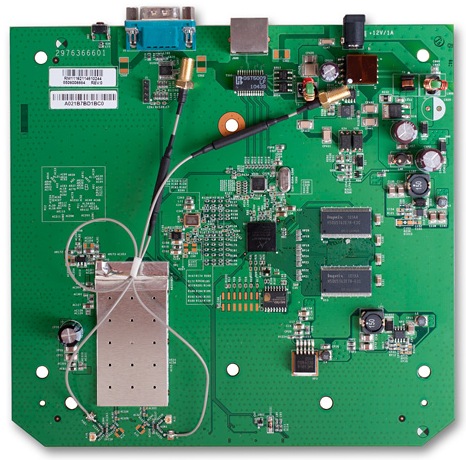

Внутри WNAP320 представлена зелёной текстолитовой платой, отвечающей за интеллектуальную часть, и плоской зеркальной антенной, занимающейся непосредственно приёмом и передачей пользовательских данных.

Все основные элементы расположены на плате с одной стороны.

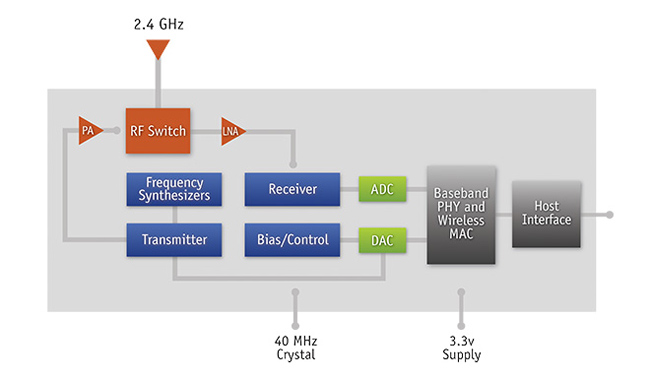

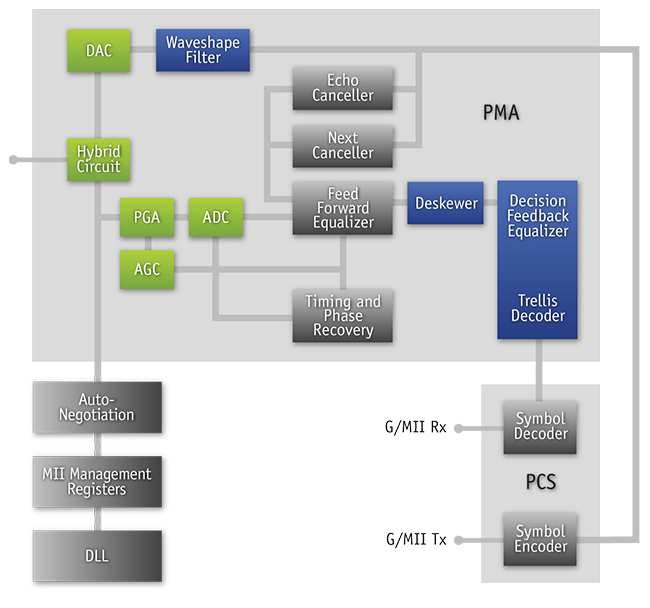

NETGEAR WNAP320 построена на базе чипсета Atheros AR7161-BC1A, блок схема которого представлена ниже.

За работу с проводным сегментом сети отвечает чип Atheros AR8021, блок-схему которого мы также приводим.

Функции оперативной памяти выполняют два модуля Hynix H5DU5162ETR-E3C, с объёмом памяти 64 Мбайта каждый, таким образом общий объём оперативной памяти, доступный точке, составляет 128 Мбайт. Флеш-память MX25L6406E произведена компанией Macronix и имеет объём 8 Мбайт.

Изучим теперь программные возможности тестируемой точки доступа, для чего актуализируем прошивку и заглянем в веб-интерфейс устройства.

Обновление прошивки

Смена микропрограммного обеспечения может быть произведена с помощью веб-интерфейса, NMS200, либо же с использованием командной строки, причём командная строка доступна как по протоколам Telnet и SSH, так и при консольном подключении к WNAP320.

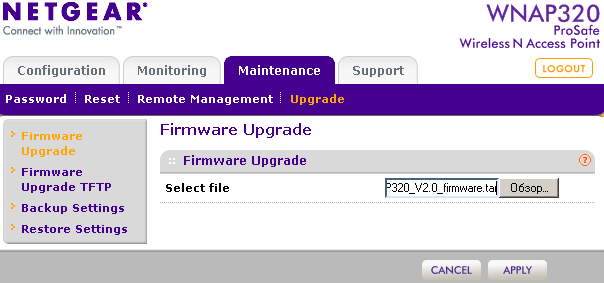

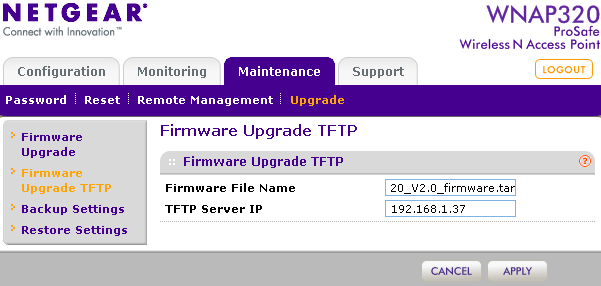

Для обновления прошивки с помощью веб-интерфейса необходимо обратиться к пункту Firmware Upgrade или Firmware Upgrade TFTP группы Upgrade, расположенной на вкладке Maintenance. В первом случае передача образа прошивки осуществляется по протоколам HTTP/HTTPS, во втором – TFTP. Поддержка протокола TFTP позволяет администратору обновлять микропрограммное обеспечение нескольких точек доступа даже удалённо, располагая узким каналом, для чего требуется лишь предварительно разместить файл-образ на корпоративном TFTP-сервере. Запуск процедуры смены прошивки не сложен для обоих случаев, требуется лишь выбрать предварительно скачанный файл при HTTP/HTTPS обновлении, либо указать его имя и адрес сервера при обновлении с помощью TFTP.

Начать процедуру обновления можно и с помощью интерфейса командной строки, для чего предназначены команды firmware-upgrade и firmware-upgrade-tftp.

foxnetworktest#firmware-upgrade

Usage:firmware-upgrade [URL]

foxnetworktest#firmware-upgrade-tftp

Usage:firmware-upgrade-tftp [ip-address filename]

Функция обновления с помощью команды firmware-upgrade-tftp достаточно традиционна для подобного рода устройств, так как требует лишь указания имени файла и адреса TFTP-сервера, но на вызове firmware-upgrade хотелось бы остановиться немного подробнее. Данная команда позволяет произвести скачивание прошивки устройством с HTTP-сервера. Мы решили передать тестируемой точке доступа ссылку на прошивку, размещённую на серверах производителя. Обновление прошло штатно. Закачка прошивки с сайта NETGEAR может быть произведена только в случае наличия у WNAP320 доступа в глобальную сеть.

foxnetworktest#firmware-upgrade http://www.downloads.netgear.com/files/WNAP320_V2.0.3_firmware.tar

Connecting to www.downloads.netgear.com (213.244.185.41:80)

WNAP320_V2.0.3_firmw 100% |***********************************************************************| 5300k 00:00:00 ETA

Подключение к узлу утеряно.

Весь процесс обновления занимает порядка двух минут без учёта времени, необходимого на передачу файла с образом новой прошивки.

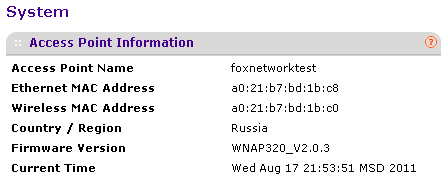

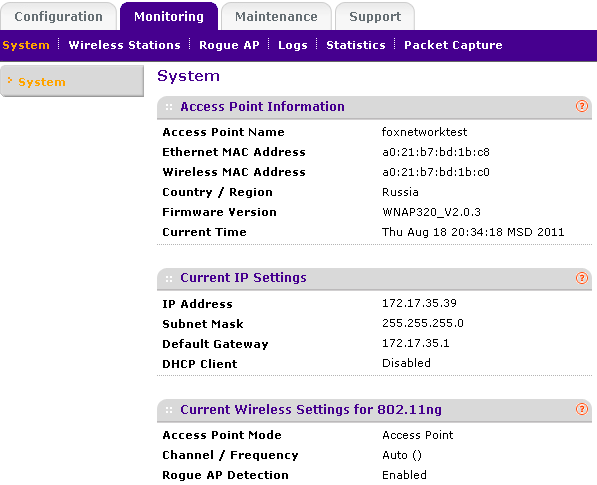

Посмотреть текущую версию прошивки можно с помощью группы System вкладки Monitoring веб-интерфейса.

Аналогичные сведения можно получить и с помощью интерфейса командной строки WNAP320, либо встроенной операционной системы (некоторые строки опущены).

foxnetworktest#show system

ap information

apname foxnetworktest

ProductId WNAP320

serialNo 2NL1145U00199

firmware-version WNAP320_V2.0.3

foxnetworktest#sh

/home/cli/menu # cat /proc/version

Linux version 2.6.23-WNAP320_V2.0.3 (root@build) (gcc version 4.2.4) #1 Thu Jun 23 16:06:18 IST 2011

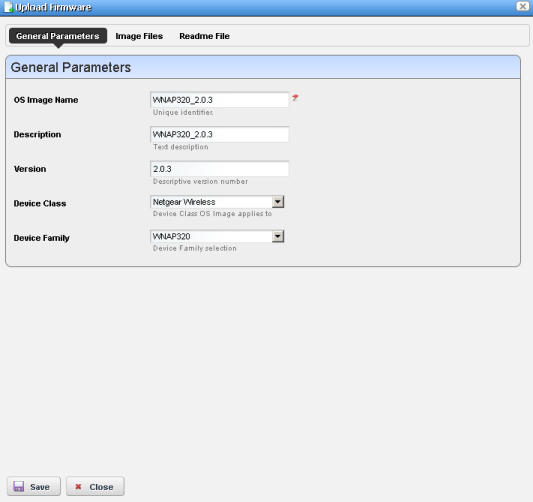

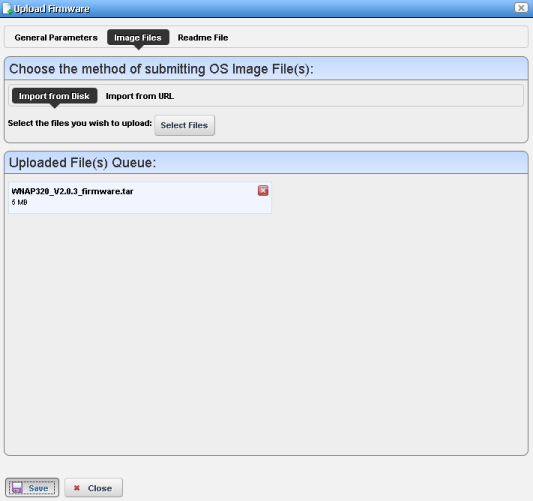

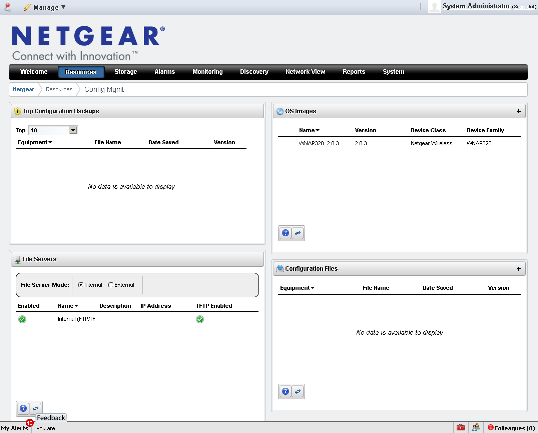

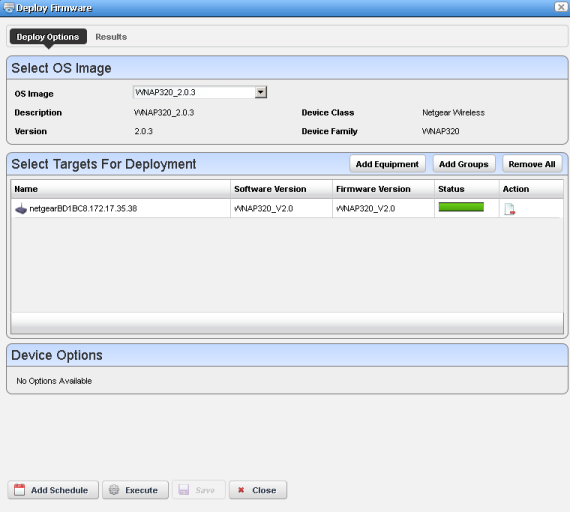

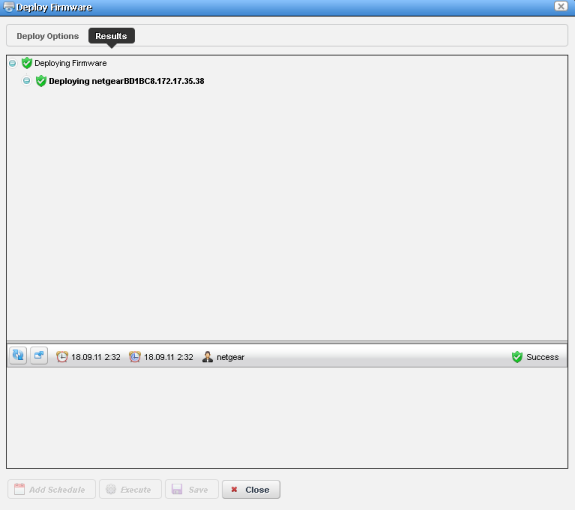

Обновление микропрограммного обеспечения может производиться централизованно, для чего предназначена система NMS200. Процедура добавления нового устройства описана в разделе, посвящённом обзору SNMP-интерфейса. После того, как точка доступа была добавлена, необходимо загрузить образ с новой версией прошивки, для чего предназначена группа OS Images пункта Config Mgmt меню Resources.

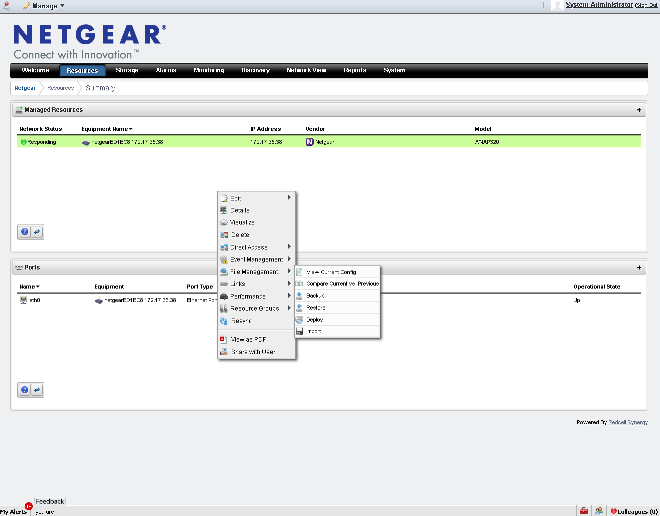

Сохранённый в NMS200 файл с образом новой прошивки может быть использован для обновления нескольких точек доступа WNAP320 одновременно, требуется лишь обратиться к пункту Summary меню Resources, где в выпадающем меню использовать пункт File Management-Deploy, указать устройства для обновления, выбрать прошивку и запустить процедуру обновления.

Перейдём теперь к рассмотрению возможностей веб-интерфейса тестируемого беспроводного устройства.

Веб-интерфейс

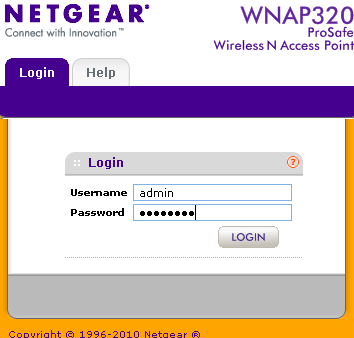

Точка доступа NETGEAR WNAP320 по умолчанию имеет IP-адрес 192.168.0.100/24, к которому можно обращаться с помощью браузера по протоколам HTTP и HTTPS с размещённого в той же сети (192.168.0.0/24) узла. При входе будут запрошены логин и пароль, равные admin и password соответственно.

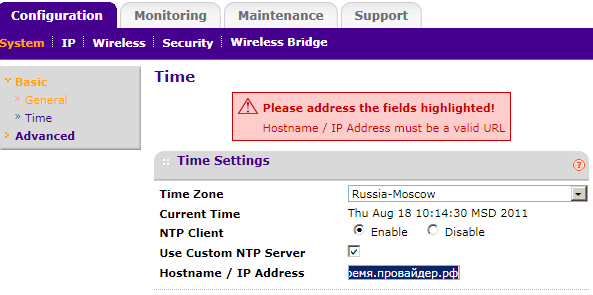

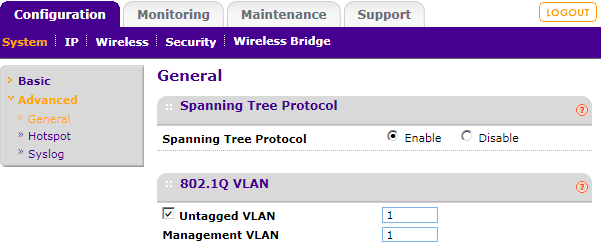

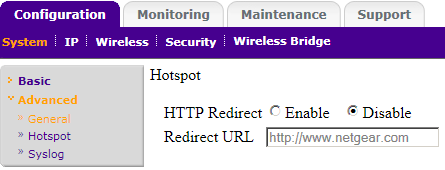

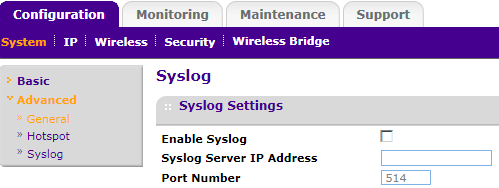

После ввода корректных учётных данных пользователь попадает на стартовую страничку устройства. Всего веб-интерфейс WNAP320 имеет четыре основные вкладки: «Configuration», «Monitoring», «Maintenance» и «Support». Мы не станем изучать все их возможности, но остановимся на наиболее интересных. Рассмотрим опции первой – «Configuration». Подпункты группы «System» позволяют администратору указать имя устройства и регион использования, сконфигурировать синхронизацию времени с NTP-сервером, включить/отключить использование протоколов STP и 802.1Q, настроить перенаправление пользователя на внутренний веб-сервер при организации хот-спотов, а также заставить точку доступа отправлять информацию о происходящих событиях на Syslog-сервер. К сожалению, кириллические имена NTP-серверов не поддерживаются, то есть администратор не сможет синхронизовать время с сервером время.провайдер.рф, заданным именем.

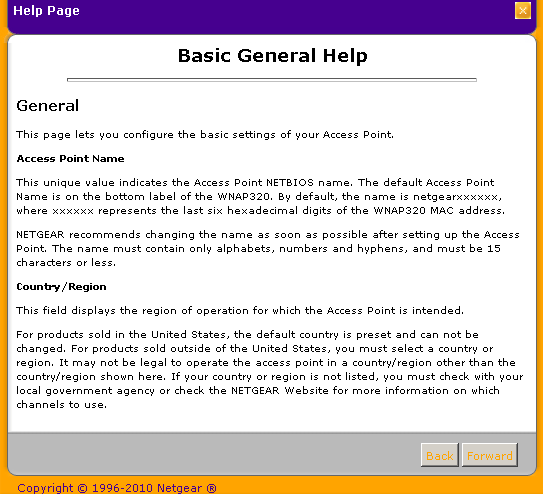

По каждому параметру пользователь может получить справку, предоставляемую веб-интерфейсом, что, на наш взгляд, очень удобно.

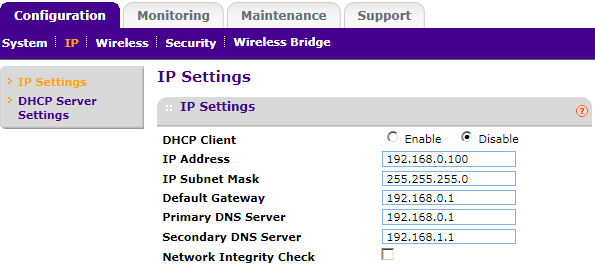

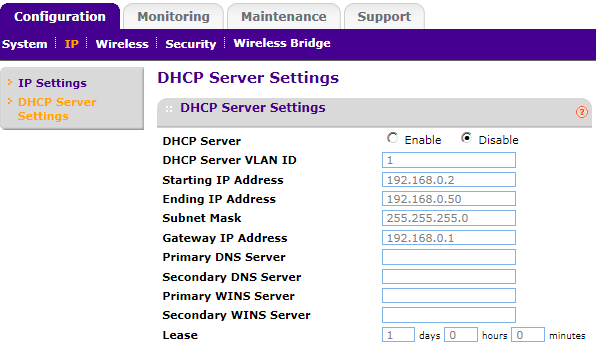

Изменение IP-параметров производится с помощью подпунктов группы IP. Хотелось бы обратить внимание на то, что WNAP320 может как получать IP-адрес от сервера DHCP, так и сама выполнять его функции с указанием номера виртуальной сети, в которой будут раздаваться адреса. Хотелось бы обратить внимание на функцию «Network Integrity Check», позволяющую запретить установление новых беспроводных подключений при отсутствии доступа к сети.

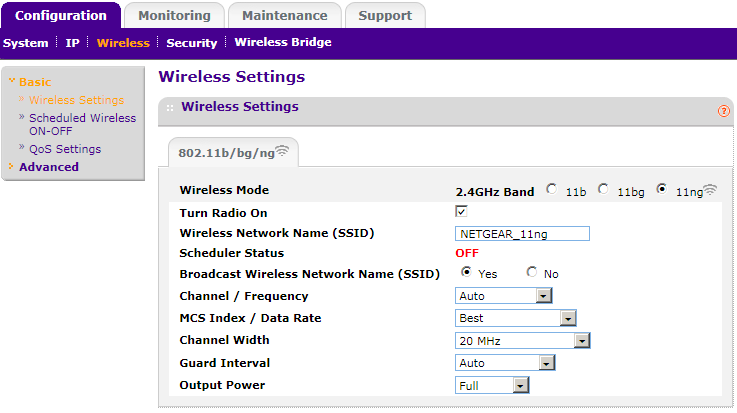

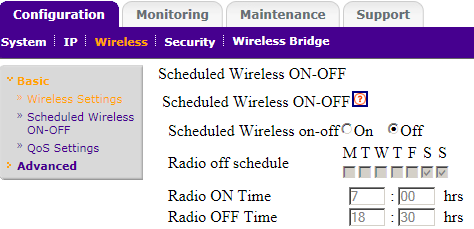

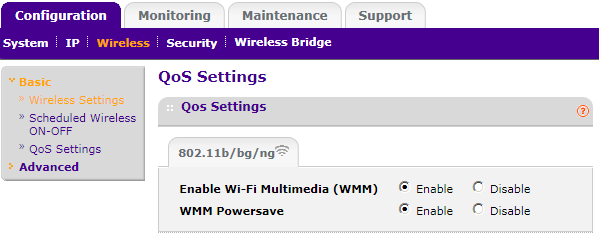

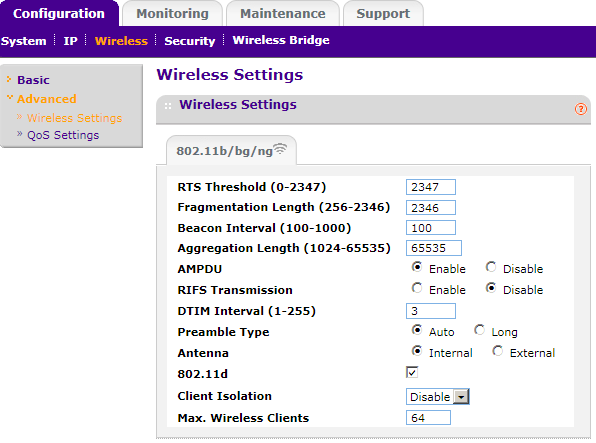

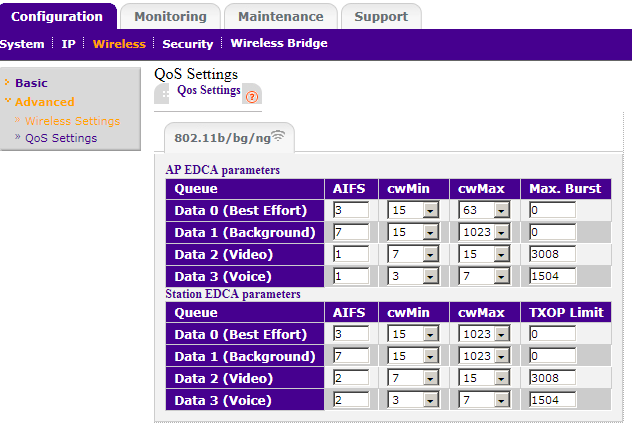

Подпункты группы Wireless предоставляют администратору следующие возможности по управлению беспроводным модулем точки доступа: включение/выключение беспроводного модуля непосредственно или по расписанию, управление качеством обслуживания беспроводных клиентов, выбор используемой антенны (внутренняя или внешняя), запрещение клиентам обмениваться данными между собой и другие.

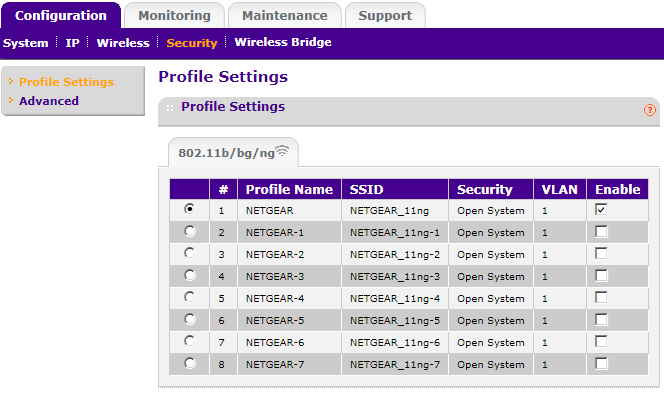

NETGEAR WNAP320 поддерживает восемь беспроводных профилей (SSID), каждый из которых может быть использован в собственной виртуальной сети. Управление профилями беспроводных сетей производится с помощью пункта «Profile Settings» группы «Security».

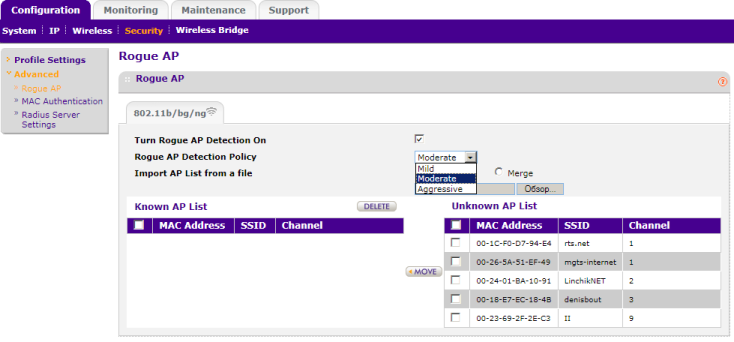

В подпункте «Advanced» нас привлекла функция Rogue AP, позволяющая отслеживать наличие нелегитимных точек доступа в зоне покрытия WNAP320.

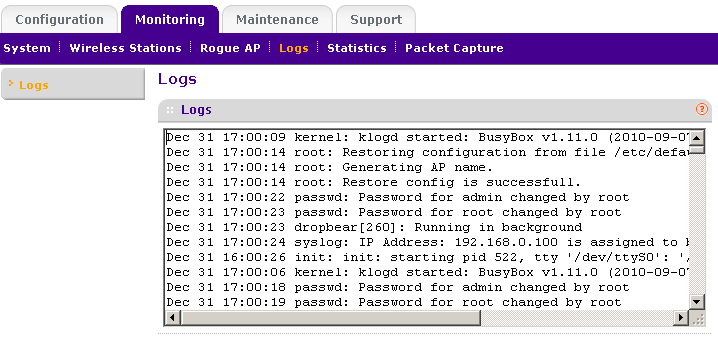

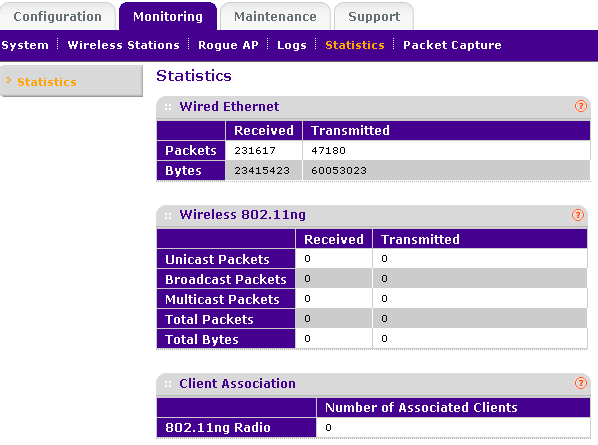

Группы вкладки «Monitoring» предоставляют администратору информацию о самой точке доступа, подключенных беспроводных клиентах и мошеннических точках доступа, статистические сведения и журнальную информацию, а также позволяет производить перехват передаваемых данных.

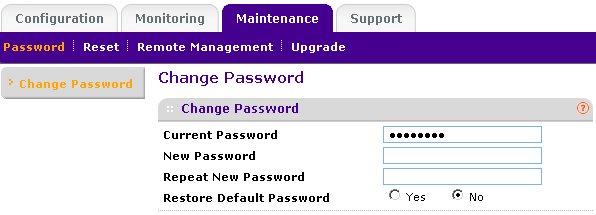

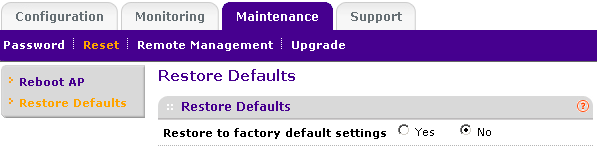

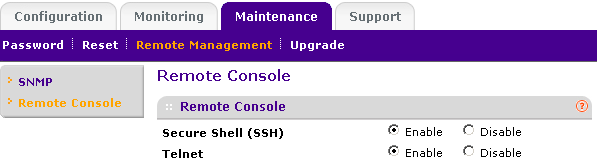

Изменение пароля администратора, перезагрузка устройства, сброс/сохранение/восстановление пользовательских настроек, а также обновление прошивки и управление удалённым доступом производится с помощью групп вкладки «Maintenance».

Единственная оставшаяся нерассмотренной вкладка – «Support» – содержит ссылку на документацию, размещённую на сайте производителя.

Рассмотрение возможностей веб-интерфейса мы на этом завершаем, перейдём к командной строке.

Интерфейс командной строки

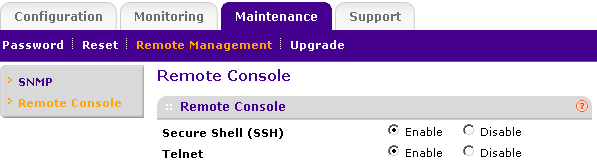

Доступ по протоколам Telnet и SSH может быть разрешён или запрещён с помощью пункта «Remote Console» группы «Remote Management» вкладки «Maintenance» веб-интерфейса.

Аналогичного результата можно добиться и из самой командной строки с помощью вызовов config remote ssh и config remote telnet.

foxnetworktest#config remote telnet enable

foxnetworktest#config remote ssh enable

Перечень всех команд можно получить с помощью вызова help или «?». Мы не приводим здесь этот список из-за его размеров. К тому же вызовы командной строки WNAP320 практически дублируют элементы веб-интерфейса. Единственное, о чём, пожалуй, стоит упомянуть отдельно, это команды show system и show configuration, выводящие сокращённые и полные пользовательские настройки соответственно. Выход в предыдущий режим осуществляется с помощью команды end.

foxnetworktest#show system

ap information

apname foxnetworktest

ProductId WNAP320

serialNo 2NL1145U00199

macaddress A0:21:B7:BD:1B:C8

firmware-version WNAP320_V2.0.3

country/region russia

http-redirect-status disable

http-redirect-url http://www.netgear.com

spanning-tree enable

Wireless interface macaddress for 2.4GHz band a0:21:b7:bd:1b:c0

time-zone russia-moscow

ntp-server time-b.netgear.com

ntp-client enabled

custom-ntp-server disabled

Thu Aug 18 22:25:15 MSD 2011

remote

ssh enable

telnet enable

syslog information

server-ip 0.0.0.0

server-port 514

syslog-status disable

ip

address 172.17.35.39

netmask 255.255.255.0

default-gateway 172.17.35.1

dns-server-primary 172.16.253.6

dns-server-secondary 172.17.32.3

dhcp-client disable

network-integrity-check disable

current wireless settings for 802.11ng

access-point-mode access point(ap)

rogue-ap-detection enable

rogue-ap-detection-policy modrate

foxnetworktest#config

foxnetworktest(conf)#dhcp

foxnetworktest(conf-dhcp)#end

foxnetworktest(conf)#

Используя предыдущий опыт работы с командными строками сетевого оборудования ASUS, мы решили дать команду «sh» для перехода к командной строке операционной системы, а не оболочки NETGEAR. О чудо, - сработало! Справедливости ради стоит сказать, что выполняются все команды операционной системы, а не только «sh».

foxnetworktest#cat /proc/uptime

84528.59 84376.64

foxnetworktest#sh

/home/cli/menu # who

USER TTY IDLE TIME HOST

admin pts/0 00:00 Aug 18 22:04:30

admin pts/1 ? Aug 18 21:46:09

/home/cli/menu # whoami

root

/home/cli/menu # ls

backup-configuration firmware-upgrade reboot restore-factory-default

config firmware-upgrade-tftp restore-configuration show

exit password restore-default-password

Традиционным для подобного рода устройств является использование BusyBox. Прошивка 2.0.3 построена на базе BusyBox версии 1.11.0.

/ # busybox

BusyBox v1.11.0 (2011-06-23 15:54:48 IST) multi-call binary

Copyright (C) 1998-2008 Erik Andersen, Rob Landley, Denys Vlasenko

and others. Licensed under GPLv2.

See source distribution for full notice.

Usage: busybox [function] [arguments]...

or: function [arguments]...

BusyBox is a multi-call binary that combines many common Unix

utilities into a single executable. Most people will create a

link to busybox for each function they wish to use and BusyBox

will act like whatever it was invoked as!

Currently defined functions:

[, [[, addgroup, adduser, ar, arp, arping, ash, awk, basename, bunzip2, bzcat, bzip2, cat, catv,

chgrp, chmod, chown, chroot, cksum, clear, cmp, cp, crond, crontab, cut, date, dd, delgroup, df,

diff, dirname, dmesg, dos2unix, du, dumpleases, echo, egrep, env, expr, false, fgrep, find, fold,

free, freeramdisk, ftpget, ftpput, fuser, getopt, getty, grep, gunzip, gzip, halt, head, hexdump,

hostname, id, ifconfig, ifdown, ifup, inetd, init, insmod, ip, ipcrm, ipcs, kill, killall, killall5,

klogd, last, length, less, linuxrc, ln, logger, login, logname, logread, losetup, ls, lsmod, md5sum,

mesg, mkdir, mkfifo, mknod, mktemp, modprobe, more, mount, mountpoint, mv, nice, nmeter, nohup,

od, passwd, pgrep, pidof, ping, pipe_progress, pivot_root, poweroff, printenv, printf, ps, pwd,

readlink, readprofile, reboot, renice, reset, resize, rm, rmdir, rmmod, route, runlevel, sed, seq,

setsid, sh, sha1sum, sleep, sort, start-stop-daemon, stat, strings, su, sulogin, switch_root, sync,

sysctl, syslogd, tail, tar, tee, telnet, telnetd, test, tftp, time, top, touch, true, tty, udhcpc,

udhcpd, umount, uname, uniq, unix2dos, uptime, usleep, vconfig, vi, watch, wc, wget, which, who,

whoami, xargs, yes, zcat

Выясним, какие процессы запущены в данный момент.

/ # ps

PID USER TIME COMMAND

1 root 0:00 init

2 root 0:00 [kthreadd]

3 root 0:00 [ksoftirqd/0]

4 root 0:00 [events/0]

5 root 0:00 [khelper]

6 root 0:00 [kblockd/0]

7 root 0:00 [pdflush]

8 root 0:00 [pdflush]

9 root 0:00 [kswapd0]

10 root 0:00 [aio/0]

11 root 0:01 [mtdblockd]

57 root 0:00 [jffs2_gcd_mtd4]

78 root 0:00 /usr/bin/watchdog

81 root 0:00 /usr/bin/reset_detect

173 root 0:10 /usr/sbin/configd

184 root 0:04 /sbin/lighttpd -f /etc/lighttpd.conf

197 root 0:00 /sbin/syslogd -S -D -O /var/log/messages -s 64 -b 2

236 root 0:17 /usr/local/sbin/snmpd -c /etc/snmpd.conf -Ln

249 root 0:00 /usr/sbin/telnetd

327 root 0:00 /usr/local/sbin/snmpd -c /etc/snmpd.conf -Ln

328 root 0:00 /usr/local/sbin/snmpd -c /etc/snmpd.conf -Ln

329 root 0:00 /usr/local/sbin/snmpd -c /etc/snmpd.conf -Ln

370 root 0:00 /usr/local/bin/hostapd /etc/hostapd.conf.wifi0

378 root 0:04 /usr/sbin/nmbd -s /etc/smb.conf -D

482 root 0:00 /sbin/getty -L ttyS0 9600 vt100

2299 root 0:00 -cli

2315 root 0:00 /usr/sbin/dropbear

2691 root 0:00 sh -c sh

2692 root 0:00 sh

2710 root 0:00 ps

Посмотрим, какие команды доступны в каталогах /bin, /sbin, usr/bin и usr/sbin.

/ # ls /bin

addgroup cp fgrep login nice sed umount

adduser date getopt ls pidof sh uname

ash dd grep mkdir ping sleep usleep

busybox delgroup gunzip mknod pipe_progress stat vi

cat df gzip mktemp printenv su watch

catv dmesg hostname more ps sync zcat

chgrp echo ip mount pwd tar

chmod egrep kill mountpoint rm touch

chown false ln mv rmdir true

/ # ls /sbin

arp ifrename iwlist lsmod route syslogd

freeramdisk ifup iwpriv modprobe runlevel udhcpc

getty init klogd pivot_root start-stop-daemon vconfig

halt insmod lighttpd poweroff sulogin

ifconfig iwconfig logread reboot switch_root

ifdown iwevent losetup rmmod sysctl

/ # ls /usr/bin

[ crontab flash_erase killall5 passwd sort uptime

[[ cut flashcp last pgrep ssh watchdog

ar dbclient fold length printf strings wc

arping diff free less printmd tail wget

awk dirname ftpget logger readlink tee which

basename dos2unix ftpput logname renice telnet who

bddatard dropbearconvert fuser md5sum reset test whoami

bunzip2 dropbearkey head mesg reset_detect tftp wifidog

bzcat du hexdump mkfifo resize time wr_mfg_data

bzip2 dumpleases id nmeter scp top xargs

cksum env ipcrm nohup seq tty yes

clear expr ipcs od setsid uniq

cmp find killall panel_led sha1sum unix2dos

/ # ls /usr/sbin

brctl conf_save dropbear iptables-save readprofile

chroot conf_set inetd iptables-xml telnetd

cli configd iptables mii-tool udhcpd

conf_get crond iptables-restore nmbd vconfig

Оценим, насколько загружен WNAP320, для чего просмотрим содержимое файлов /proc/uptime и /proc/loadavg. В выводе cat /proc/uptime присутствуют два числа, отвечающее за время работы и время простоя аппаратуры соответственно. Первые три числа в выводе cat /proc/loadavg показывают среднюю загрузку устройства за последние 1, 5 и 15 минут соответственно. Как видно, наша точка доступа в данный момент не загружена совершенно. Время работы устройства можно получить также и с помощью команды uptime, вывод которой, наверное, более удобен для восприятия человека.

/ # cat /proc/uptime

88280.54 88127.39

/ # cat /proc/loadavg

0.00 0.00 0.00 1/30 2720

/ # uptime

23:46:36 up 1 day, 43 min, load average: 0.00, 0.00, 0.00

Информация об аппаратной платформе может быть получена из файла /proc/cpuinfo. Сведения о памяти содержатся в файле /proc/meminfo.

/ # cat /proc/cpuinfo

system type : Atheros AR7100 (hydra)

processor : 0

cpu model : MIPS 24K V7.4

BogoMIPS : 450.56

wait instruction : yes

microsecond timers : yes

tlb_entries : 16

extra interrupt vector : yes

hardware watchpoint : yes

ASEs implemented : mips16

VCED exceptions : not available

VCEI exceptions : not available

/ # cat /proc/meminfo

MemTotal: 127888 kB

MemFree: 90284 kB

Buffers: 3696 kB

Cached: 17700 kB

SwapCached: 0 kB

Active: 11868 kB

Inactive: 12260 kB

SwapTotal: 0 kB

SwapFree: 0 kB

Dirty: 0 kB

Writeback: 0 kB

AnonPages: 2744 kB

Mapped: 3956 kB

Slab: 11000 kB

SReclaimable: 2160 kB

SUnreclaim: 8840 kB

PageTables: 204 kB

NFS_Unstable: 0 kB

Bounce: 0 kB

CommitLimit: 63944 kB

Committed_AS: 6564 kB

VmallocTotal: 1048404 kB

VmallocUsed: 1992 kB

VmallocChunk: 1046344 kB

Каталог /usr/bin содержит одну интересную программу – panel_led, позволяющую управлять световым индикатором работы устройства. Полезность данной утилиты во время штатной работы точки доступа выглядит весьма сомнительной, но мы всё же решили поделиться этим знанием с нашими читателями.

/usr/bin # panel_led

This Program needs one argument.

Enter 1 for Amber.

Enter 2 for Amber Blink.

Enter 3 for Green.

Enter 4 for Green Blink.

Enter 5 for off.

Интересной командой явилась poweroff, позволяющая просто выключить устройство. Это не совсем такое выключение, к которому привыкли пользователи ноутбуков и персональных компьютеров, в данном случае лишь перестаёт функционировать операционная система, хотя световые индикаторы продолжают гореть, то есть функции точки доступа WNAP320 уже не выполняет. Включить устройство обратно удалённо без специализированного оборудования невозможно, лишь непосредственным отключением и повторным подключением питания.

/ # poweroff --help

BusyBox v1.11.0 (2011-06-23 15:54:48 IST) multi-call binary

Usage: poweroff [-d delay] [-n] [-f]

Halt and shut off power

Options:

-d Delay interval for halting

-n No call to sync()

-f Force power off (don't go through init)

Доступ к командной строке WNAP320 может быть получен также с помощью консольного порта. Для подключения к ПК требуется нуль-модемный кабель, скорость подключения 9600 бод, 8 бит данных, без бита чётности, с одним стоп-битом. При подключении запрашивается логин и пароль.

Welcome to SDK.

Have a lot of fun...

netgearBD1BC8 login: admin

Password:

netgearBD1BC8#

Мы решили пронаблюдать процесс перезагрузки рассматриваемой точки доступа. Лог этого процесса был записан в файл.

Во время включения устройства администратор может войти в режим конфигурирования загрузчика, список команд которого представлен ниже.

ar7100> ?

? - alias for 'help'

autoscr - run script from memory

base - print or set address offset

bdinfo - print Board Info structure

boot - boot default, i.e., run 'bootcmd'

bootd - boot default, i.e., run 'bootcmd'

bootelf - Boot from an ELF image in memory

bootm - boot application image from memory

bootp - boot image via network using BootP/TFTP protocol

bootvx - Boot vxWorks from an ELF image

burn - burn data into flash

cmp - memory compare

coninfo - print console devices and information

cp - memory copy

crc32 - checksum calculation

delay - delay

echo - echo args to console

erase - erase FLASH memory

exit - exit script

flinfo - print FLASH memory information

gigamode - switch the giga port in different mode

go - start application at address 'addr'

gpio - gpio testing command

help - print online help

iminfo - print header information for application image

imls - list all images found in flash

itest - return true/false on integer compare

loadb - load binary file over serial line (kermit mode)

loads - load S-Record file over serial line

loady - load binary file over serial line (ymodem mode)

loop - infinite loop on address range

macset - set netinterface macaddress

macshow - display mac address of eth0,eth1,wlana

md - memory display

memtest - memory testing command

mii - MII utility commands

mm - memory modify (auto-incrementing)

mtest - simple RAM test

mw - memory write (fill)

nfs - boot image via network using NFS protocol

nm - memory modify (constant address)

pci - list and access PCI Configuration Space

ping - send ICMP ECHO_REQUEST to network host

porttest - port testing command

printenv- print environment variables

progmac - Set ethernet MAC addresses

protect - enable or disable FLASH write protection

rarpboot- boot image via network using RARP/TFTP protocol

reset - Perform RESET of the CPU

run - run commands in an environment variable

saveenv - save environment variables to persistent storage

savemd - save manufacturing data info flash

setenv - set environment variables

setmd - set manufacturing data

showmd - Display manufacturing data

sleep - delay execution for some time

test - minimal test like /bin/sh

tftpboot- boot image via network using TFTP protocol

version - print monitor version

wpspinset - set wpspin number

Рассмотрим некоторые из команд. Вызов bdinfo предоставляет краткую информацию о платформе. Похожая информация также доступна в выводе команды showmd.

ar7100> bdinfo

boot_params = 0x87F73FA4

memstart = 0x80000000

memsize = 0x08000000

flashstart = 0xBF000000

flashsize = 0x00800000

flashoffset = 0x0002F734

ethaddr = 00:00:00:00:00:00

ip_addr = 192.168.1.2

baudrate = 9600 bps

ar7100> showmd

ProductID = WNAP320

HWVer = 1.0

reginfo = 0

numofimages = -1

currimage = -1

basemac = A021B7BD1BC0

maccnt0 = -1

maccnt1 = -1

maccnt2 = -1

maccnt3 = -1

serno = 2NL1145U00199

boot_params = 0x87F73FA4

memstart = 0x80000000

memsize = 0x08000000

flashstart = 0xBF000000

flashsize = 0x00800000

flashoffset = 0x0002F734

ethaddr = 00:00:00:00:00:00

ip_addr = 192.168.1.2

baudrate = 9600 bps

Список размещённых на флеш файлов-образов с прошивкой отображается в выводе команды imls.

ar7100> imls

Image at BF050000:

Image Name: Linux Kernel

Created: 2011-06-23 10:45:30 UTC

Image Type: MIPS Linux Kernel Image (gzip compressed)

Data Size: 983040 Bytes = 960 kB

Load Address: 80020000

Entry Point: 801f2000

Verifying Checksum ... OK

Команда printenv выводит переменные окружения.

ar7100> printenv

bootcmd=bootm 0xbf050000

bootdelay=4

baudrate=9600

ipaddr=192.168.1.2

serverip=192.168.1.1

loadUboot=tftpboot 0x80010000 u-boot.bin;erase 0xbf000000 +0x30000;cp.b 0x80010000 0xbf000000 0x30000

loadLinux=tftpboot 0x80010000 vmlinux.gz.uImage;erase 0xbf640000 +0x120000;cp.b 0x80010000 0xbf640000 0x120000

loadFiles=tftpboot 0x80010000 ap94-jffs2;erase 0xbf040000 +0x600000;cp.b 0x80010000 0xbf040000 0x600000

loadAll=run loadUboot;run loadLinux;run loadFiles

ethact=eth0

kimagename=vmlinux.gz.uImage

rimagename=rootfs.squashfs

download=tftp

flash_all=tftp 80800000 vmlinux.gz.uImage;erase bf050000 +100000;cp.b 80800000 bf050000 100000;

tftp 80800000 rootfs.squashfs;erase bf150000 +610000;cp.b 80800000 bf150000 ${filesize};erase 0xbf760000 +0x80000;

bootargs=console=ttyS0,9600 rootfstype=squashfs root=31:03 init=/sbin/init mtdparts=ar7100-nor0:256k(u-boot),

64k(u-boot-env),1024k(vmlinux.gz.uImage),6208k(rootfs),512k(var),64k(manufacturing-data),64k(ART)

stdin=serial

stdout=serial

stderr=serial

Environment size: 998/65532 bytes

Команда pci отображает информацию об одноимённой шине.

ar7100> pci

Scanning PCI devices on bus 0

BusDevFun VendorId DeviceId Device Class Sub-Class

_____________________________________________________________

00.00.00 0x168c 0x0029 Network controller 0x80

Версия загрузчика доступна в вызове version.

ar7100> version

U-Boot 1.1.4 dni-1.09 (Jul 1 2010 - 11:39:24)

Краткий обзор возможностей командной строки мы на этом завершаем.

Доступ по SNMP

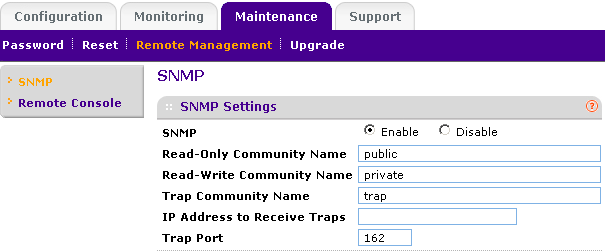

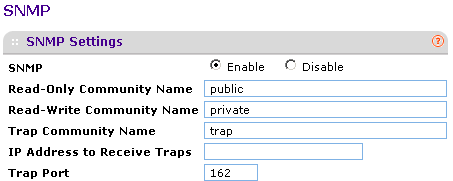

Перед подключением к точке доступа по протоколу SNMP требуется разрешить его использование и задать имена сообществ. Указанные действия производятся с помощью пункта SNMP группы Remote Management вкладки Maintenance.

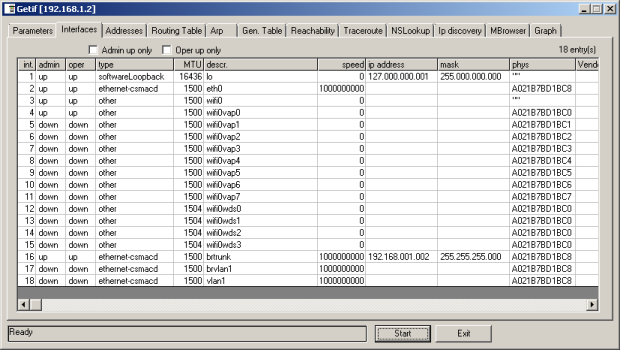

Для подключения мы использовали утилиту Getif версии 2.3.1, обнаружившую 18 интерфейсов, к числу которых относится проводной GE-порт, восемь беспроводных «портов» (по одному на каждый беспроводной профиль), четыре порта WDS и другие.

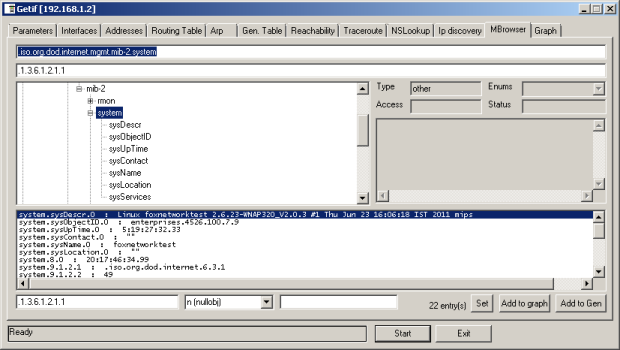

Мы не станем подробно останавливаться на всех доступных параметрах на вкладке MBrowser, рассмотрим лишь самые интересные. Общая информация об устройстве собрана в ветке .iso.org.dod.internet.mgmt.mib-2.system.

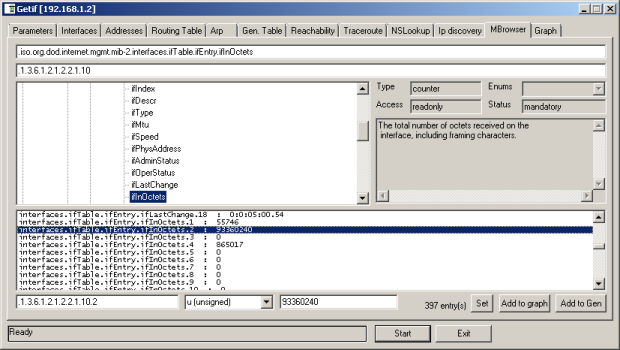

Информация о физических и логических интерфейсах собрана в ветке .iso.org.dod.internet.mgmt.mib-2.interfaces.ifTable.ifEntry. К такой информации относится список интерфейсов с их описанием, статус и скорость, время последнего изменения статуса, физический адрес, количество переданных байт пользовательских данных, счётчик ошибок.

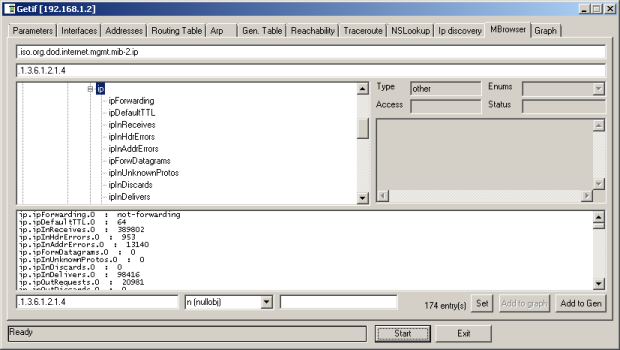

Статистическая информация протоколов IP, ICMP, TCP, UDP и SNMP представлена в ветках .iso.org.dod.internet.mgmt.mib-2.ip, .iso.org.dod.internet.mgmt.mib-2.icmp, .iso.org.dod.internet.mgmt.mib-2.tcp, .iso.org.dod.internet.mgmt.mib-2.udp и .iso.org.dod.internet.mgmt.mib-2.snmp соответственно.

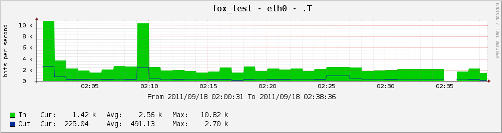

Также мы решили подключить WNAP320 к корпоративной системе мониторинга на основе Cacti для того, чтобы наблюдать загрузку сетевых интерфейсов точки доступа. Ниже представлен график загрузки проводного интерфейса Gigabit Ethernet в момент, когда мы конфигурировали устройство. Провал в правой части графика объясняется перезагрузкой точки доступа, когда устройство было недоступно по SNMP.

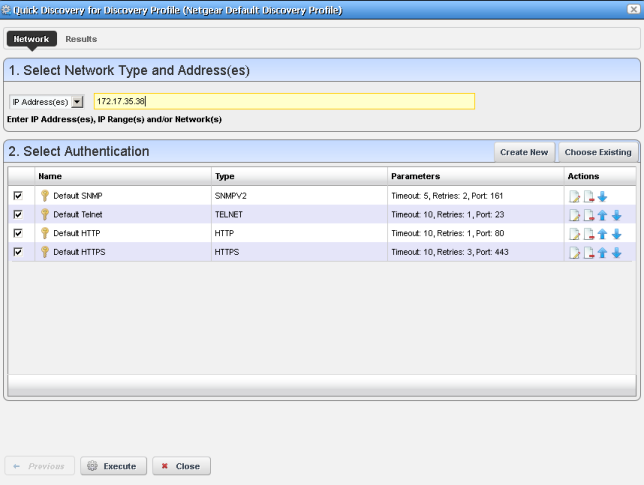

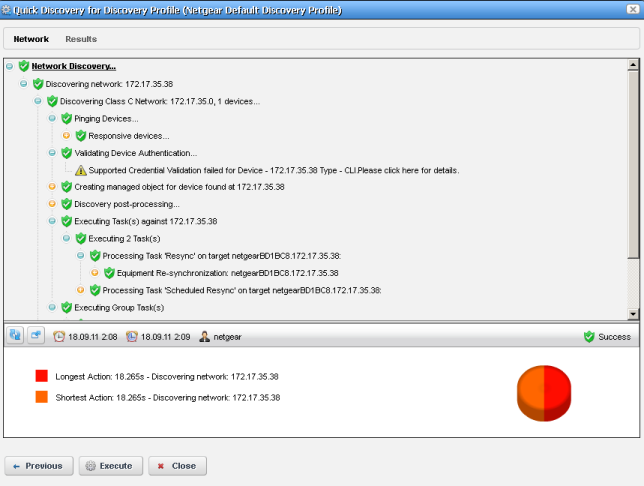

Кроме сторонних утилит для подключения к WNAP320 может использоваться собственная разработка компании NETGEAR – система мониторинга и управления NMS200. В данном обзоре мы не будем детально рассматривать возможности NMS200, а лишь опишем процесс подключения точки доступа к данной системе. Поддержка WNAP320 присутствует в NMS200 начиная с версии 2.4.0.15, которая на момент написания статьи ещё не была в широком доступе. Процесс обновления микропрограммного обеспечения WNAP320 описан в соответствующем разделе, но сначала требуется добавить нужное устройство с помощью меню Discovery.

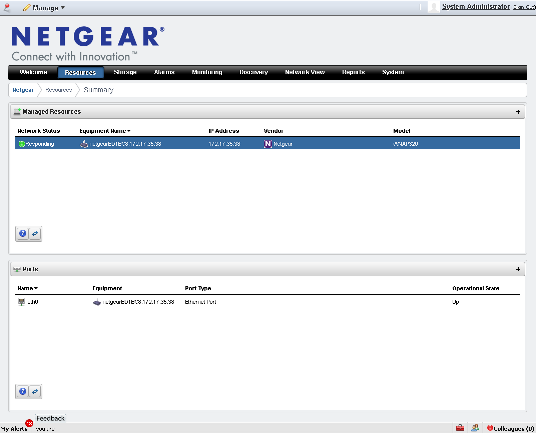

После указанных манипуляций новое устройство появляется в пункте Resources меню.

Перейдём теперь к тестированию точки доступа.

Тестирование

Первое, с чего мы всегда начинаем наше тестирование, - установление времени загрузки устройства. NETGEAR WNAP320 загружается за 65 секунд, что является приемлемым результатом.

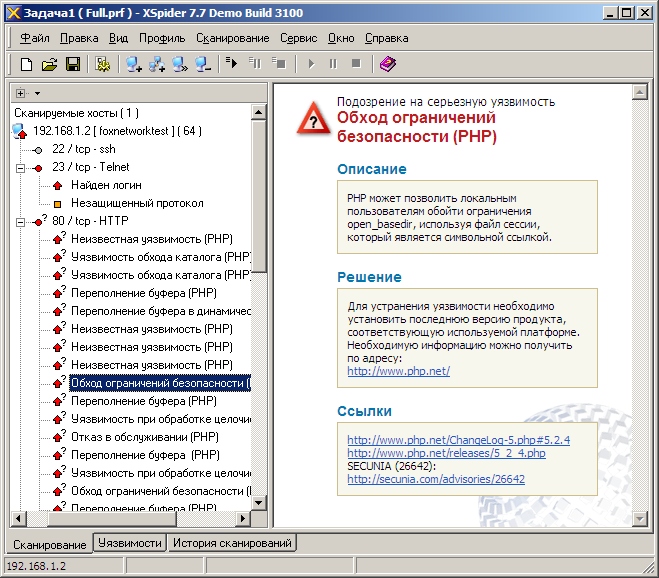

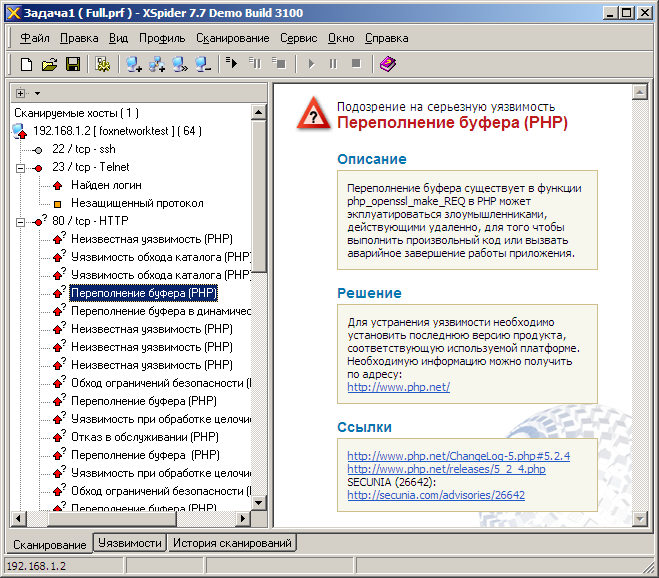

Вторым традиционным тестом стала проверка защищённости точки доступа, для чего был использован сканер сетевой безопасности Positive Technologies XSpider 7.7 (Demo build 3100). Всего было найдено пять открытых портов: TCP-22 (SSH), TCP-23 (Telnet), TCP-80 (HTTP), UDP-137 (NetBIOS Name) и TCP-443 (HTTPS). Стоит отметить, что TCP-порты с номерами 22 и 23 открываются устройством лишь в случае разрешения доступа к соответствующим службам. Для доступа по протоколу Telnet логин и пароль были угаданы, что не удивительно, так как пара admin/password широко известна. Обычной рекомендацией в данном случае будет незамедлительная смена пароля администратора на значительно более сложный. К сожалению, большое количество уязвимостей было обнаружено в реализации PHP в веб-интерфейсе WNAP320, пара из которых представлена ниже.

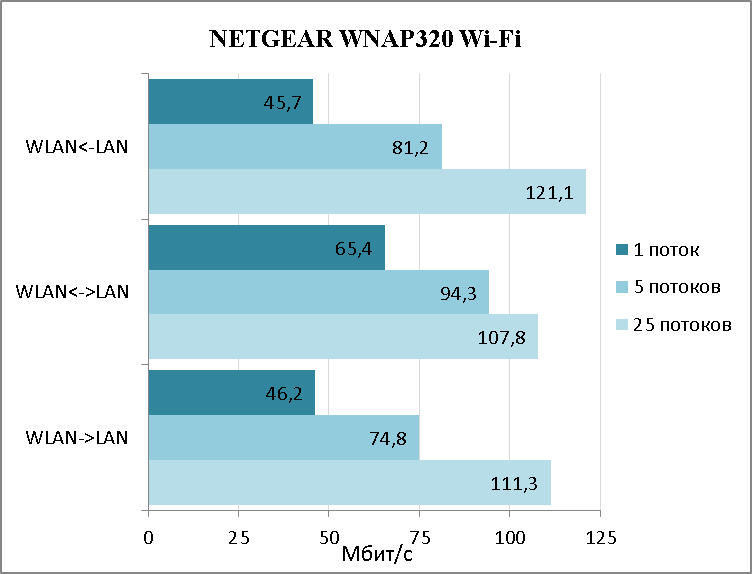

Наверное, самым ожидаемым тестом в обзоре WNAP320 является тест скорости передачи данных по беспроводной сети. Мы произвели несколько замеров с различными беспроводными клиентскими картами и для различного количества одновременных потоков данных. Для измерений использовалась утилита JPerf 2.0.2, результаты работы которой представлены ниже на диаграмме. Полученные скорости мы считаем вполне приемлемыми для подобного рода устройств.

Также нельзя не упомянуть параметры использованного тестового стенда.

| Компонент | ПК | Ноутбук |

| Материнская плата | ASUS P5K64 WS | ASUS M60J |

| Процессор | Intel Core 2 Quad Q9500 2.83 ГГц | Intel Core i7 720QM 1.6 ГГц |

| Оперативная память | DDR3 PC3-10700 OCZ 16 Гбайт | DDR3 PC3-10700 Kingston 8 Гбайт |

| Сетевая карта | Marvell Yukon 88E8001/8003/8010 ASUS WL-130N D-Link DWA-160 |

Atheros AR8131 Atheros AR9285 |

| Операционная система | Windows 7 x64 SP1 Rus | Windows 7 x64 SP1 Rus |

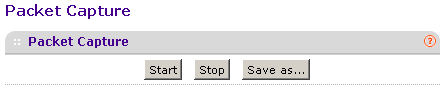

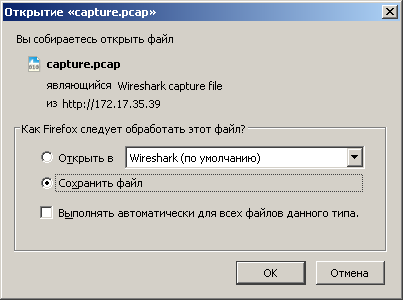

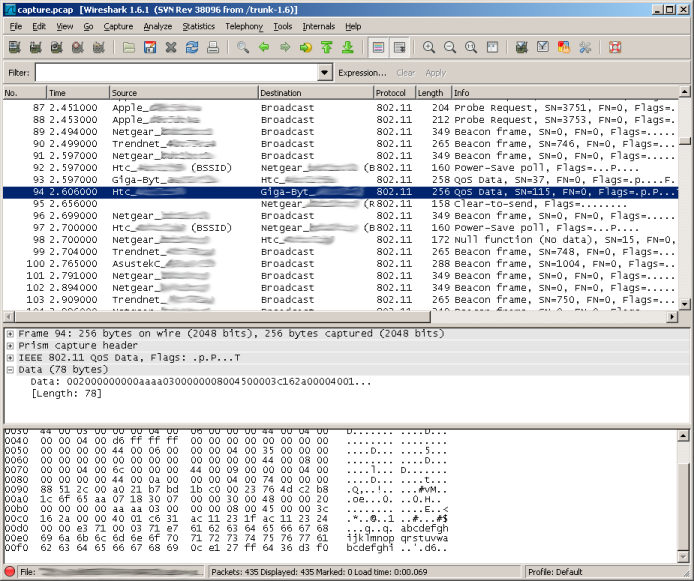

Подпункт Packet Capture вкладки Monitoring предназначен для перехвата данных, передаваемых в беспроводном сегменте. Естественно, мы не могли обойти эту возможность стороной. Всё, что требуется сделать – нажать кнопку Start для начала перехвата и Stop – для его завершения, после чего сохранить созданный файл.

Все собранные фреймы передавались по беспроводной сети в зоне доступа WNAP320. Стоит лишь отметить, что легко получить из них передаваемый трафик в формате утилиты TCPdump не получится. Так в представленных ниже данных с трудом угадывается эхо-ответ протокола ICMP.

Однако для глубокого разбора трафика при решении проблем такая возможность отлично подходит.

На этом раздел тестирования завершается, подведём итоги.

Заключение

Мы остались довольны протестированной точкой доступа NETGEAR WNAP320, позволяющей организовать беспроводной доступ к сети в отелях, аэропортах, кафе, на производстве. Жаль только, что цена не позволит широко использовать WNAP320 дома. Сильные стороны устройства перечислены ниже.

- Приятный дизайн.

- Поддержка виртуальных сетей.

- Наличие нескольких беспроводных профилей.

- Поддержка PoE.

- Возможность обновлять прошивку не только по протоколам HTTP/HTTPS, но и с помощью TFTP.

- Высокие скорости передачи данных по Wi-Fi.

- Собственная система централизованного управления.

Однако нельзя не сказать и о недостатках.

- Веб-интерфейс доступен только на английском языке.

- Нет поддержки кириллических имён для NTP-сервера.

- Высокая цена.

Стоит отметить, что у NETGEAR WNAP320 есть старший брат – WNAP360, позволяющий также работать и в диапазоне 5 ГГц. Возможно, в будущем он также попадёт к нам в лабораторию для тестов.

На момент написания статьи средняя цена NETGEAR WNAP320 в интернет-магазинах Москвы составляла 8500 рублей.