Лабораторная работа Zone-Based Firewall

Цель работы

Познакомить студентов с технологией Zone-Based Firewall, периодически применяемой в ситуациях, когда использование специализированных аппаратных брандмауэров невозможно или экономически нецелесообразно, однако ряд предоставляемых ими функций необходим. Сокращённо технологию Zone-Based Firewall называют ZFW или ZBFW.

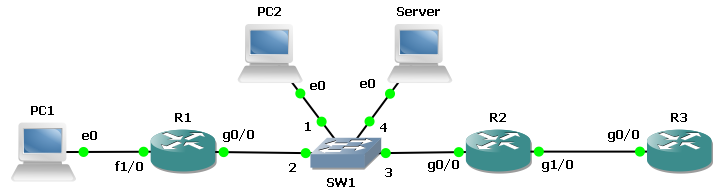

Схема сети

Описание работы

Данная работа эмулирует сеть компании (маршрутизатор R2 и расположенные слева от него устройства), имеющей подключение к глобальной сети (маршрутизатор R3). Узел Server вынесен в DMZ-сегмент.

Построение сети производится при помощи эмулятора GNS3. В качестве маршрутизатора используется модель Cisco 7200 серии с рекомендованной преподавателем версией операционной системы (IOS).

Работа не содержит подробных инструкций по настройке вспомогательных функций, обеспечивающих работу сети компании и её взаимодействия с оператором. Предполагается, что студенты должны быть знакомы с означенной функциональностью из других лабораторных работ или практических занятий в ВУЗе. При выполнении работы допускается использование студентом литературы или любых других источников информации по используемым технологиям и протоколам.

Первый, второй и четвёртый порты коммутатора SW1 находятся в разных виртуальных сетях. Порт 3 того же коммутатора настроен в режиме транка. Для эмуляции глобальной сети используйте интерфейс Loopback 0 с адресом 3.3.3.3/32 маршрутизатора R3. Настройки Zone-Based Firewall в данной работе производятся на маршрутизаторе R2.

- Продумайте адресный план, используемый в компании.

- Выполните все отмеченные на схеме подключения и включите оборудование.

- Настройте адреса на всех устройствах компании и оператора.

- Настройте на всех маршрутизаторах статическую маршрутизацию так, чтобы все устройства были доступны друг другу.

- Убедитесь в наличии L3-связности между всеми устройствами компании и оператора.

- На маршрутизаторе R2 создайте зоны IN, OUT и DMZ. Создание зоны производится с помощью команды zone security name, где name – имя создаваемой зоны. В режиме конфигурирования зоны с помощью команды description создайте описание создаваемой зоны. В зоне IN будут находиться обычные ПК сотрудников компании. К зоне OUT относятся ресурсы глобальной сети. В зону DMZ попадут серверы компании, к которым требуется обеспечить доступ из глобальной сети.

- Просмотрите созданные зоны с помощью команды sho zone security.

- Создайте все необходимые зонные пары с помощью команды zone-pair security name source szone destination dzone, где name – имя зонной пары, а szone и dzone – зона-источник трафика и зона-получатель. Требуется создавать лишь пары для «прямого» трафика, обратные пакеты будут разрешены автоматически. На данном этапе требуется разрешить передачу данных из внутренней сети компании в интернет и в демилитаризованный сегмент. Также требуется обеспечить доступ пользователей глобальной сети к ресурсам в DMZ-сети.

- В режиме конфигурирования зонной пары с помощью команды description создайте описание зонной пары.

- Просмотрите созданные зонные пары с помощью команды sho zone-pair security.

- Теперь необходимо создать классы трафика, с помощью которых будет отбираться трафик для прохождения, блокировки или инспектирования. Отобрать трафик можно с помощью списка доступа (ACL) или указания определённого протокола. В данной работе требуется разрешить (между зонами IN и OUT) прохождение ICMP-трафика, а также пакетов протокола telnet к адресу интерфейса Loopback 0 маршрутизатора R3. Пример такого класса трафика представлен ниже. Ключевое слово match-any указывает, что для того, чтобы трафик был отобран с помощью данной конструкции, необходимо, чтобы сработала любая из match-инструкций. С помощью ключевого слова match-all можно отбирать трафик удовлетворяющий одновременно всем условиям. Студентам также требуется создать классы для трафика из зоны IN в зону DMZ, а также из зоны OUT в зону DMZ. Для упрощения задачи считаем, что в DMZ-сегмент требуется разрешить только ICMP-трафик.

ip access-list extended TELNET

permit tcp any host 3.3.3.3 eq telnet

class-map type inspect match-any in2out

match protocol icmp

match access-group name TELNET

- Просмотрите созданные классы трафика с помощью команды sho class-map type inspect.

- Создать политику, выполняющую определённые действия над трафиком класса, можно с помощью команды policy-map type inspect name, где name – имя создаваемой политики. Трафик определённого класса может быть пропущен, отброшен или инспектирован. Политика может описывать действия для нескольких классов трафика. Пример политики представлен ниже. Данная политика инспектирует трафик ранее созданного класса in2out. Пропустить трафик можно с помощью ключевого слова pass, отбрасывание производится с помощью опции drop. Создайте все необходимые политики для зонных пар.

policy-map type inspect in2out

class type inspect in2out

inspect

- Просмотреть созданные политики можно с помощью команды sho policy-map type inspect.

- Теперь необходимо привязать созданную политику к зонной паре, для чего используется команда service-policy type inspect name в режиме конфигурирования зонной пары, где name – имя привязываемой политики. Привяжите созданные ранее политики к соответствующим зонным парам.

- Просмотрите теперь все ранее созданные зонные пары. Убедитесь в успешном добавлении соответствующей политики.

- Добавьте все необходимые интерфейсы в соответствующие зоны. Такое добавление можно произвести с помощью интерфейсной команды zone-member security name, где name – имя зоны.

- С помощью команды sho zone security убедитесь в успешном добавлении всех необходимых интерфейсов в зоны.

- Убедитесь, что внутри зоны весь трафик успешно передаётся.

- Настройте маршрутизатор R3 так, чтобы им можно было управлять удалённо по протоколу telnet.

- Убедитесь в успешном прохождении трафика из внутренней сети к маршрутизатору R3.

- Убедитесь в успешном прохождении трафика в DMZ-сегмент.

- На маршрутизаторах R1 и R2 настройте какой-либо протокол динамической маршрутизации для обмена префиксами друг с другом.

- Убедитесь в том, что соседство между R1 и R2 по выбранному протоколу установилось успешно.

- Создайте новые классы, политики, зонные пары так, чтобы маршрутизатором R2 нельзя было управлять из DMZ-сегмента и глобальной сети, а из внутренней сети можно было подключиться для управления только с определённого хоста. Со стороны глобальной сети или DMZ-сегмента не должно быть разрешено установление IGP-соседства. При создании зонной пары второй зоной должна быть зона self, автоматически конфигурируемая самим маршрутизатором.

Технология Zone-Based Firewall обладает расширенной функциональностью по ограничению передаваемого трафика (в данной работе не используется). Так, например, с помощью ZFW можно лимитировать количество полуоткрытых (эмбриоников) TCP-соединений. Пример такого ограничения представлен ниже. Указанная настройка позволяет установить максимальное количество полуоткрытых соединений, а также лимитировать количество эмбриоников для одного узла.

parameter-map type inspect TCP_embryonic

max-incomplete high 100

tcp max-incomplete host 10 block-time 0

policy-map type inspect protect_tcp

class type inspect TCP_half-open

inspect TCP_embryonic

Кроме ограничения количества полуоткрытых TCP-соединений ZFW позволяет проводить углублённое инспектирование трафика. В примере ниже показан пример запрещения HTTP-трафика, содержащего запросы объектов, URL которых длиннее 250 байт.

class-map type inspect http LONG_URLS

match request uri length gt 250

policy-map type inspect http HTTP_POLICY

class type inspect http LONG_URLS

reset

class-map type inspect match-all HTTP_TRAF

match protocol http

policy-map type inspect inspect_HTTP

class type inspect HTTP_TRAF

inspect

service-policy http HTTP_POLICY