Reviews

Настольное сетевое хранилище Thecus N10850

Обзор интерфейса командной строки

Введение

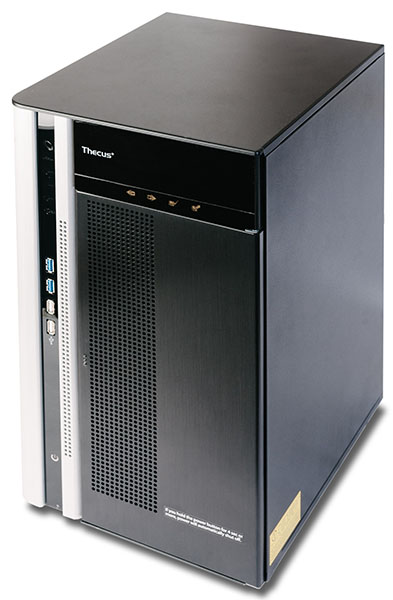

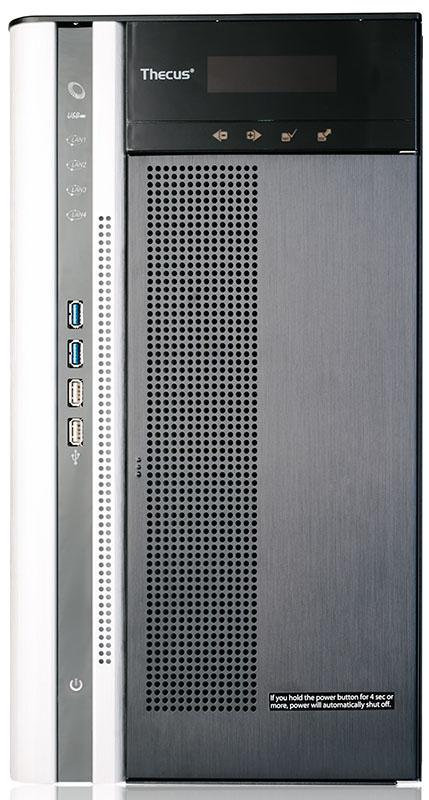

Уже больше года к нам не попадали настольные сетевые хранилища Thecus. В течение этого времени мы тестировали многодисковые системы, предназначенные для монтажа в стойку. Сегодня в нашу лабораторию была доставлена модель Thecus N10850 с башенным корпусом, позволяющая установить до десяти жёстких дисков с интерфейсом SATA. Такой объём хранимых данных, вкупе с мощным серверным процессором, будет востребован крупными компаниями, не имеющими собственной инфраструктуры для использования стоечного оборудования. Спектр применений обсуждаемого устройства не ограничивается лишь хранением файлов рядовых пользователей, но распространяется на хранение образов виртуальных машин, веб-хостинг, резервное копирование, хранение медиаданных системы видеонаблюдения и так далее. Скорей приступим к его детальному изучению!

Внешний вид

Сетевое хранилище Thecus N10850 выполнено в металлическом корпусе с габаритами 436х235х283 мм.

На лицевой панели расположены кнопки включения/выключения устройства, порты USB 2.0 и USB 3.0, ЖК дисплей, отображающий основные настройки и кнопки управления хранилищем, а также световые индикаторы активности сетевых интерфейсов и портов USB. Значительную часть лицевой панели скрывает перфорированная металлическая дверца, за которой расположено десять корзин для установки жёстких дисков.

Верхняя, нижняя и боковые поверхности корпуса хранилища ничем особенным не примечательны.

Значительную часть задней панели занимают вентиляционные решётки, за которыми скрываются два вентилятора, предназначенные для охлаждения корпуса хранилища. Функции источника питания возложены на внутренний блок Enhanced Electronic ENH-1940 мощностью 400 Ватт. Стоит отметить, что иногда вентилятор блока питания включался и продолжал некоторое время работать, хотя само устройство было выключено. Признаться, нас это несколько озадачило. Такое поведение системы охлаждения было бы вполне нормальным для стоечных устройств, однако в настольных моделях, как нам кажется, вентиляторы не должны самопроизвольно включаться. Также на задней панели расположены аудиоразъёмы, два порта Gigabit Ethernet, два интерфейса USB 2.0 и два USB 3.0, разъём eSATA, COM-порт и интерфейс HDMI. Кроме того, здесь расположены контакты GPIO (General Purpose Input/Output). Обсуждаемое сетевое хранилище обладает расширяемой конфигурацией, что означает возможность установки вспомогательных плат внутрь корпуса. На фотографии ниже как раз установлена одна из таких плат расширения – сетевая интерфейсная плата 10 GE – Thecus C10GTR.

Заглянем теперь внутрь корпуса устройства.

Аппаратная платформа

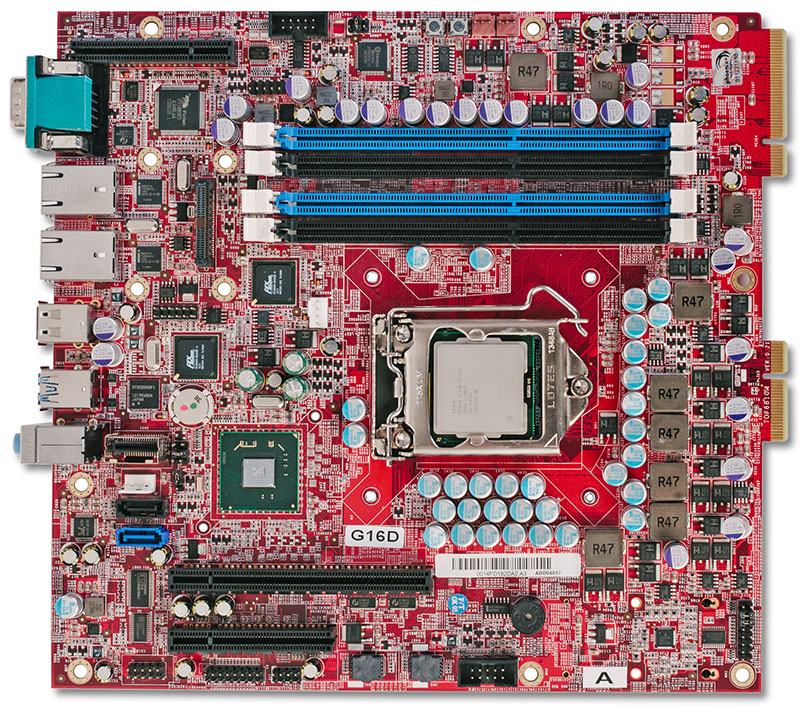

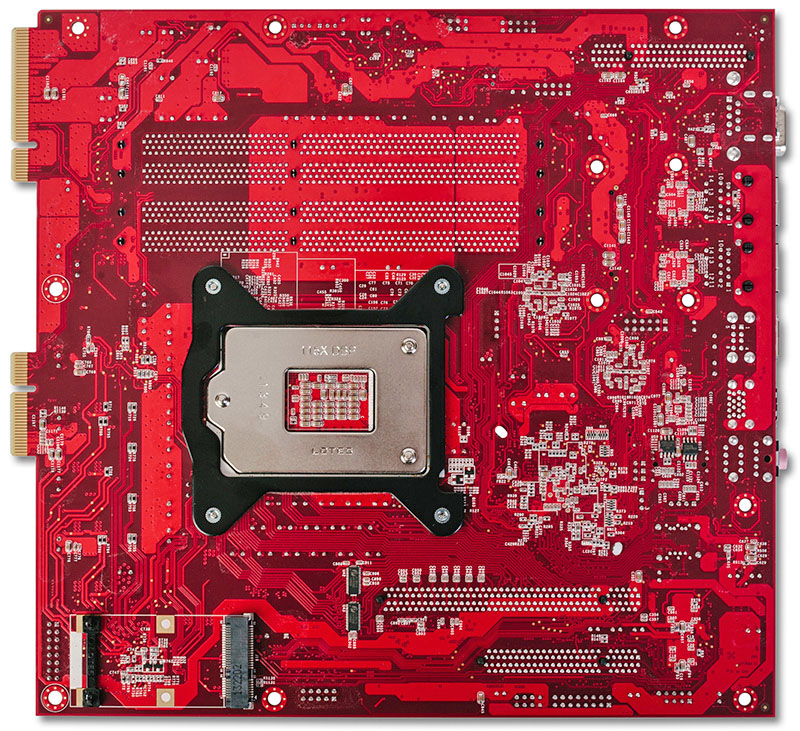

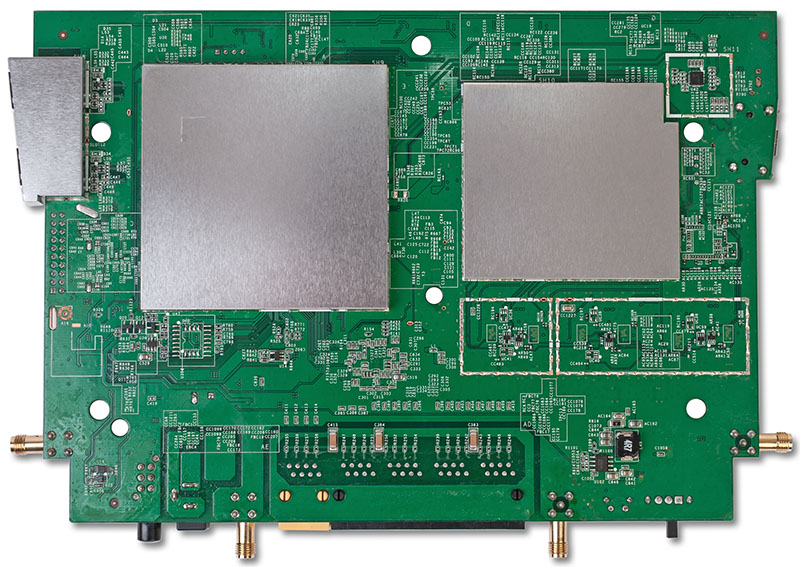

Электронная начинка сетевого хранилища Thecus N10850 представлена несколькими текстолитовыми платами. Основные элементы на материнской плате расположены с одной стороны.

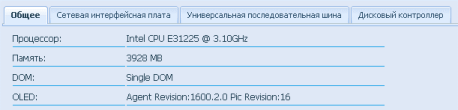

Система построена на базе процессора Intel Xeon E3-1225 с четырьмя ядрами, работающими на частоте 3.1 ГГц. Оперативная память представлена двумя планками Transcend с чипами Samsung K4B2G0846Q, объём каждой составляет 2 Гбайта. Таким образом, суммарный объём оперативной памяти, доступный системе, составляет 4 Гбайта.

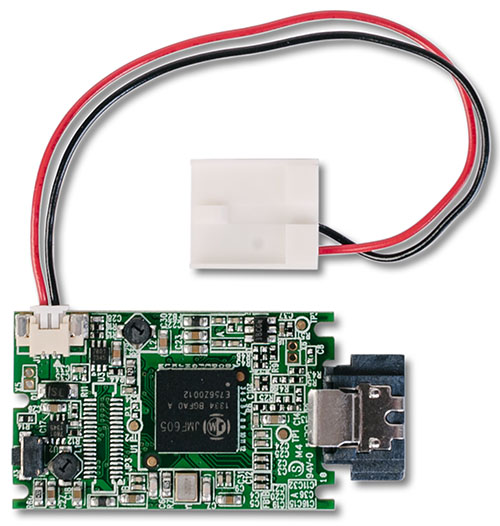

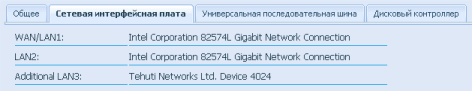

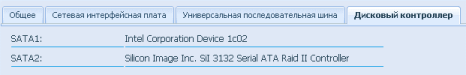

За работу сети отвечают два гигабитных контроллера Intel 82574L. Загрузка устройства производится с флеш-накопителя объёмом 1 Гбайт с интерфейсом SATA, построенным на базе чипа Toshiba TC58NVG3S0FTA00, обслуживаемого контроллером JMicron JMF605. Такой контроллер мы уже видели ранее в сетевых хранилищах Thecus моделей N4800Eco и N16000PRO.

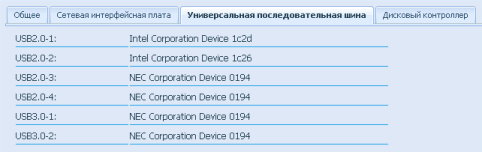

Мониторинг температуры системных элементов, скорости вращения вентиляторов обеспечивается чипом Winbond W83795G, который мы также уже видели ранее, например, в модели N16000. Контроллер медленного ввода/вывода Fintek F71889ED нам уже тоже встречался ранее. Поддержка порта HDMI производится чипом Pericom PI3VDP411LS, а двух интерфейсов USB 3.0 – чипом Renesas D720200. На плате также можно обнаружить два коммутатора шины PCI Express PLX Technology PEX8604. Поддержка звука производится модулем Realtek ALC262.

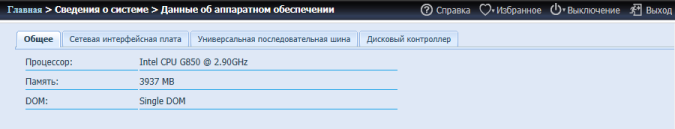

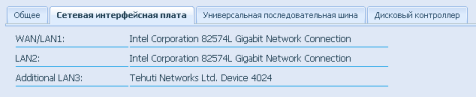

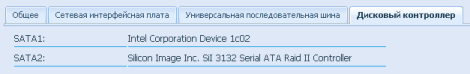

Справедливости ради, стоит отметить, что некоторую информацию об аппаратном обеспечении сетевого хранилища Thecus N10850 можно получить и с помощью веб-интерфейса (пункт «Данные об аппаратном обеспечении» группы «Сведения о системе»).

Также информация о процессоре содержится в файле /proc/cpuinfo (информация о трёх других ядрах процессора из представленного ниже вывода удалена).

N10850:/proc# cat cpuinfo

processor : 0

vendor_id : GenuineIntel

cpu family : 6

model : 42

model name : Intel(R) Xeon(R) CPU E31225 @ 3.10GHz

stepping : 7

microcode : 0x1a

cpu MHz : 3100.085

cache size : 6144 KB

physical id : 0

siblings : 4

core id : 0

cpu cores : 4

apicid : 0

initial apicid : 0

fpu : yes

fpu_exception : yes

cpuid level : 13

wp : yes

flags : fpu vme de pse tsc msr pae mce cx8 apic sep mtrr pge mca cmov pat pse36 clflush dts acpi mmx fxsr sse sse2 ss ht tm

pbe syscall nx rdtscp lm constant_tsc arch_perfmon pebs bts rep_good nopl xtopology nonstop_tsc aperfmperf eagerfpu pni pclmulqdq

dtes64 monitor ds_cpl vmx smx est tm2 ssse3 cx16 xtpr pdcm pcid sse4_1 sse4_2 x2apic popcnt tsc_deadline_timer aes xsave avx

lahf_lm ida arat epb xsaveopt pln pts dtherm tpr_shadow vnmi flexpriority ept vpid

bogomips : 6202.51

clflush size : 64

cache_alignment : 64

address sizes : 36 bits physical, 48 bits virtual

power management:

На этом мы завершаем беглое рассмотрение аппаратного обеспечения хранилища Thecus N10850 и переходим к изучению его программных возможностей.

Обзор веб-интерфейса

Мы уже неоднократно описывали возможности веб-интерфейса сетевых хранилищ Thecus, поэтому в этот раз мы избавим наших читателей от пространного описания всех пунктов меню, но остановимся на тех возможностях, которые нас заинтересовали в прошивке версии 2.05.06 для модели N10850.

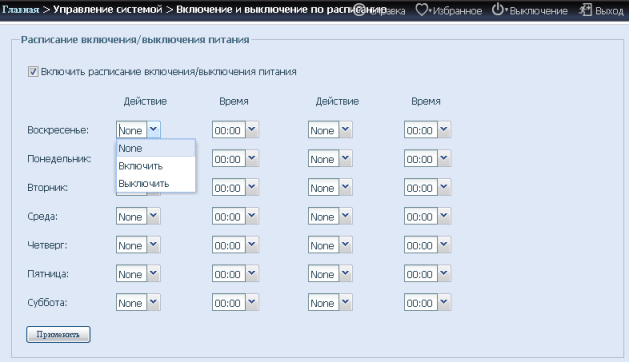

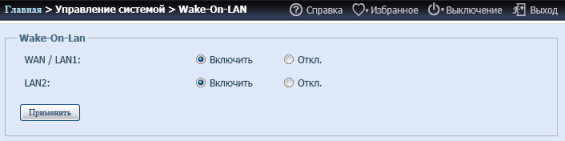

Включить сетевое хранилище можно тремя различными способами: вручную, по расписанию, либо с помощью технологии WoL (Wake-On-LAN). Настройка расписания включения/выключения устройства производится с помощью пункта «Включение и выключение по расписанию» группы «Управление системой». Выбрать интерфейсы, через которые поддерживается включение с помощью WoL можно в пункте «Wake-On-LAN» той же группы. Здесь ещё, пожалуй, стоит заметить, что дополнительно установленные сетевые карты не могут быть использованы функцией WoL.

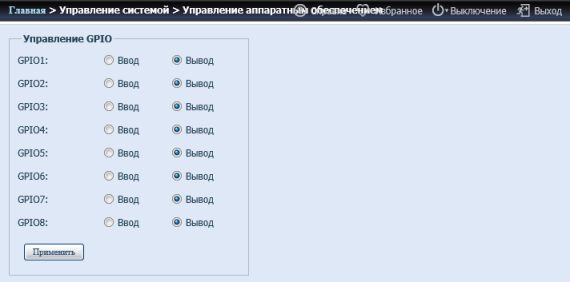

В группе «Управление системой» мы обнаружили пункт «Управление аппаратным обеспечением», позволяющий выбрать режим работы каждого из восьми контактов GPIO, размещённых на задней панели корпуса хранилища. Через веб-интерфейс можно лишь указать, работает ли та или иная GPIO линия на вход или на выход. Никаких других настроек на данный момент не предусмотрено, также нам не известно о существовании модулей расширения, поддерживающих данный функционал, таким образом конечный пользователь до сих пор лишён возможности использования данного интерфейса ввода/вывода.

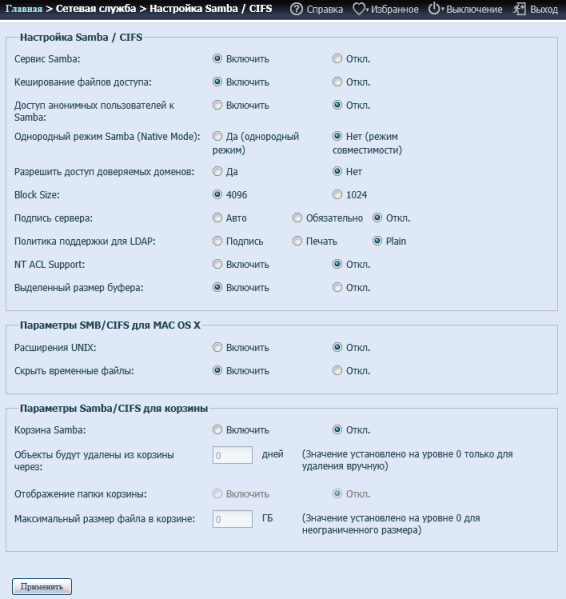

Пункт «Настройка Samba/CIFS» группы «Сетевая служба» содержит значительное количество настроек, однако на данный момент N10850 не поддерживает протокол SMB третьей версии, что могло бы быть востребовано, например, в случае организации балансировки (MPIO – MultiPath Input/Output) нагрузки при использовании SMB-подключения к хранилищу. Такая балансировка реализована для протокола iSCSI, который, однако, менее распространён в сетях небольших и средних компаний.

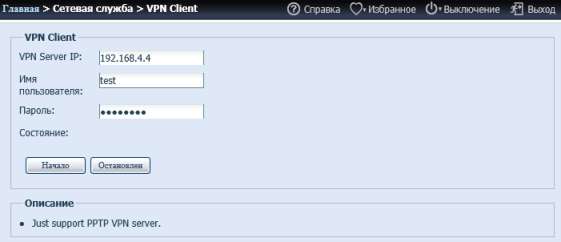

Ещё одним забавным элементом меню нам показался пункт «VPN клиент» группы «Сетевая служба». С помощью данного пункта администратор может настроить PPTP-подключение к удалённому серверу. Однако данное подключение может быть установлено только вручную. Также на данный момент через него невозможно подключиться к хранилищу с помощью SMB или iSCSI, однако доступен веб-интерфейс и FTP. Единственным применением такого подключения, на наш взгляд, может стать подключение N10850, расположенного где-то в сети филиала компании, к головному офису для управления ею администратором центрального офиса. Однако распределённая компания уж наверняка будет иметь выделенные линии или VPN-подключения для связи сетей филиалов целиком со штаб-квартирой, а не только c какой-то одной СХД. Надеемся, что производитель модернизирует данный пункт, сделав его более гибким и удобным для использования. После того, как данный обзор уже был полностью написан, нам поступило письмо от производителя, в котором сообщалось о планах по добавлению поддержки работы протокола SMB/CIFS поверх обсуждаемого PPTP-туннеля.

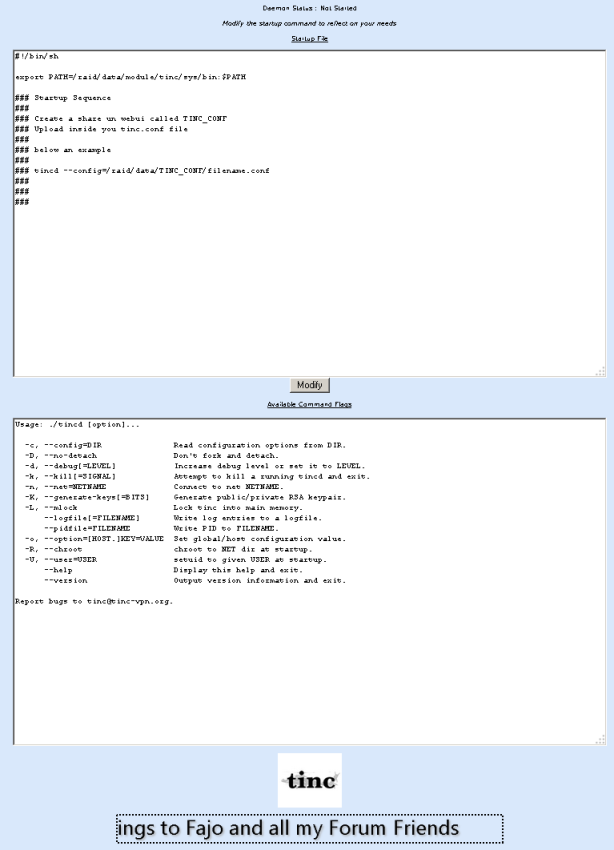

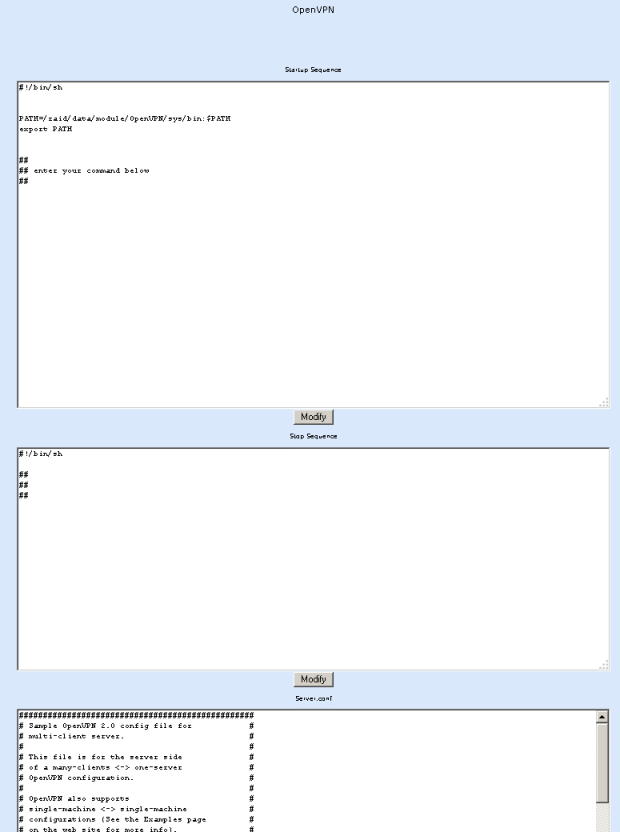

Справедливости ради, стоит отметить, что на момент написания обзора для загрузки были доступны два модуля (Tinc VPN и OpenVPN), обеспечивающие функциональность VPN-сервера: однако их интерфейс нельзя назвать дружественным рядовому пользователю или начинающему администратору.

На этом мы завершаем рассмотрение некоторых пунктов веб-интерфейса сетевого хранилища и переходим к его командной строке.

Обзор интерфейса командной строки

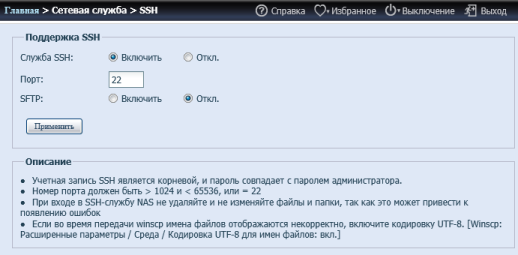

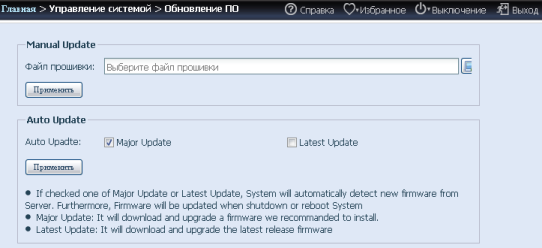

Управление доступом к командной строке устройства производится с помощью пункта «SSH» группы «Сетевая служба».

Для входа используется логин root и пароль, совпадающий с паролем администратора для доступа к веб-интерфейсу. Традиционно можно наблюдать наличие BusyBox версии 1.16.1 в операционной системе Linux Red Hat с ядром версии 3.10.47.

login as: root

Этот адрес электронной почты защищён от спам-ботов. У вас должен быть включен JavaScript для просмотра.'s password:

Note:

Please do not delete or modify any files or folders or it may result in system operation abnormal.

N10850:~# busybox

BusyBox v1.16.1 (2014-09-30 15:16:44 CST) multi-call binary.

Copyright (C) 1998-2009 Erik Andersen, Rob Landley, Denys Vlasenko

and others. Licensed under GPLv2.

See source distribution for full notice.

Usage: busybox [function] [arguments]...

or: function [arguments]...

BusyBox is a multi-call binary that combines many common Unix

utilities into a single executable. Most people will create a

link to busybox for each function they wish to use and BusyBox

will act like whatever it was invoked as.

Currently defined functions:

[, [[, addgroup, adduser, arp, arping, awk, basename, cat, chmod,

chown, chpasswd, chroot, chvt, clear, cp, crond, crontab, cryptpw, cut,

date, dc, dd, deallocvt, delgroup, deluser, df, dirname, dmesg,

dnsdomainname, dumpleases, echo, egrep, eject, env, ether-wake, expr,

false, fgrep, free, freeramdisk, fsck, fuser, getty, grep, gunzip,

gzip, halt, head, hexdump, hostid, hostname, id, ifconfig, init,

insmod, ip, kill, killall, killall5, length, ln, logger, login, ls,

lsmod, md5sum, mdev, mkdir, mkfifo, mknod, mkpasswd, mktemp, more, mv,

netstat, nslookup, openvt, passwd, pidof, pipe_progress, poweroff,

printenv, printf, ps, pwd, raidautorun, readahead, readlink, realpath,

reboot, renice, reset, rm, rmdir, rmmod, route, sed, seq, sleep, sort,

split, stat, strings, stty, sync, sysctl, tail, tee, test, time, touch,

tr, traceroute, true, tty, udhcpc, udhcpd, uname, uniq, uptime, usleep,

uuencode, vi, watch, wc, wget, whoami, xargs, yes, zcat

N10850:~# uname -a

Linux N10850 3.10.47 #1 SMP Tue Sep 30 15:11:09 CST 2014 x86_64 GNU/Linux

N10850:/# cat /proc/version

Linux version 3.10.47 (root@FC12-27) (gcc version 4.4.3 20100127 (Red Hat 4.4.3-4) (GCC) ) #1 SMP Tue Sep 30 15:11:09 CST 2014

Содержимое каталогов /app, /bin, /sbin, /usr/bin, /usr/sbin мы поместили в отдельный файл. Перейдём теперь в каталог /proc и посмотрим, какие файлы здесь размещены, а также выясним время работы операционной системы и её среднюю загруженность, получим информацию об установленном процессоре и количестве оперативной памяти. Также сведения о загруженности операционной системы можно получить с помощью утилиты /usr/bin/uptime.

N10850:/# ls /proc

1/ 1365/ 15658/ 3284/ interrupts

10/ 1380/ 15843/ 3286/ iomem

11/ 13829/ 16/ 337/ ioports

1115/ 13833/ 16192/ 351/ irq/

1116/ 13918/ 16193/ 3614/ kallsyms

11600/ 13919/ 16194/ 3624/ kcore

11601/ 13929/ 16195/ 3783/ key-users

11614/ 13931/ 16196/ 3811/ kmsg

11615/ 13933/ 16197/ 4078/ kpagecount

1162/ 13936/ 1662/ 452/ kpageflags

11651/ 13937/ 16657/ 454/ loadavg

11658/ 13938/ 167/ 490/ locks

11659/ 13939/ 169/ 5/ mdstat

1166/ 13956/ 1691/ 5210/ meminfo

1167/ 13962/ 16964/ 551/ misc

11737/ 14/ 17/ 584/ modules

11738/ 14143/ 170/ 585/ mounts@

11739/ 1419/ 171/ 587/ mtrr

11740/ 14416/ 173/ 7/ net@

1181/ 14430/ 17307/ 7293/ pagetypeinfo

11826/ 14431/ 17308/ 8/ partitions

11833/ 14442/ 1737/ 9/ pca9532

11896/ 14443/ 1764/ 9044/ pca9532_id

11897/ 14444/ 18/ 9081/ sched_debug

11927/ 14445/ 1810/ acpi/ scsi/

11992/ 14446/ 1832/ buddyinfo self@

11996/ 14447/ 1874/ bus/ softirqs

12/ 14448/ 1898/ cgroups stat

12317/ 14449/ 19/ cmdline swaps

12361/ 14514/ 2/ consoles sys/

1298/ 14524/ 20/ cpuinfo sysrq-trigger

13/ 14556/ 20176/ crypto sysvipc/

1318/ 14627/ 20223/ devices thecus_event

13204/ 14727/ 21/ diskstats thecus_eventc

13244/ 14728/ 21342/ dma thecus_io

13245/ 15/ 22/ dri/ timer_list

13246/ 15487/ 2496/ driver/ tty/

13248/ 15489/ 3/ enhanceio/ uptime

13249/ 15490/ 30464/ execdomains version

1330/ 15515/ 30467/ fb vmallocinfo

13449/ 15530/ 30470/ filesystems vmstat

1347/ 15548/ 3220/ fs/ zoneinfo

13515/ 15597/ 3277/ hwm

13574/ 15657/ 3282/ ide/

N10850:/# cat /proc/uptime

4964.97 19560.60

N10850:/# cat /proc/loadavg

0.04 0.04 0.07 1/158 17557

N10850:/# /usr/bin/uptime

16:25:24 up 1:23, load average: 0.03, 0.04, 0.07

N10850:/# cat /proc/meminfo

MemTotal: 3928956 kB

MemFree: 3032840 kB

Buffers: 42460 kB

Cached: 360436 kB

SwapCached: 0 kB

Active: 123684 kB

Inactive: 345976 kB

Active(anon): 93620 kB

Inactive(anon): 70516 kB

Active(file): 30064 kB

Inactive(file): 275460 kB

Unevictable: 3272 kB

Mlocked: 3272 kB

SwapTotal: 2096112 kB

SwapFree: 2096112 kB

Dirty: 0 kB

Writeback: 0 kB

AnonPages: 70056 kB

Mapped: 15040 kB

Shmem: 95324 kB

Slab: 88292 kB

SReclaimable: 52160 kB

SUnreclaim: 36132 kB

KernelStack: 1312 kB

PageTables: 8604 kB

NFS_Unstable: 0 kB

Bounce: 0 kB

WritebackTmp: 0 kB

CommitLimit: 4060588 kB

Committed_AS: 269320 kB

VmallocTotal: 34359738367 kB

VmallocUsed: 350456 kB

VmallocChunk: 34359377920 kB

DirectMap4k: 10740 kB

DirectMap2M: 4059136 kB

N10850:/# cat /proc/cpuinfo

processor : 0

vendor_id : GenuineIntel

cpu family : 6

model : 42

model name : Intel(R) Xeon(R) CPU E31225 @ 3.10GHz

stepping : 7

microcode : 0x1a

cpu MHz : 3100.045

cache size : 6144 KB

physical id : 0

siblings : 4

core id : 0

cpu cores : 4

apicid : 0

initial apicid : 0

fpu : yes

fpu_exception : yes

cpuid level : 13

wp : yes

flags : fpu vme de pse tsc msr pae mce cx8 apic sep mtrr pge mca cmov pat pse36 clflush dts acpi mmx fxsr sse sse2 ss ht tm pbe

syscall nx rdtscp lm constant_tsc arch_perfmon pebs bts rep_good nopl xtopology nonstop_tsc aperfmperf eagerfpu pni pclmulqdq dtes64

monitor ds_cpl vmx smx est tm2 ssse3 cx16 xtpr pdcm pcid sse4_1 sse4_2 x2apic popcnt tsc_deadline_timer aes xsave avx lahf_lm ida arat

epb xsaveopt pln pts dtherm tpr_shadow vnmi flexpriority ept vpid

bogomips : 6202.42

clflush size : 64

cache_alignment : 64

address sizes : 36 bits physical, 48 bits virtual

power management:

Информацию о «процессорах» 1-3 мы удалили, так как она повторяет те сведения, что представлены выше для процессора №0.

Версия установленной прошивки содержится в файле /app/version.

N10850:/# cat /app/version

2.05.06

На этом мы завершаем беглый обзор командной строки устройства.

Тестирование

Первый тест, с которого мы обычно начинаем данный раздел, состоит в измерении времени загрузки хранилища, под которым традиционно мы понимаем интервал времени между моментом включения устройства до получения первого эхо-ответа по протоколу ICMP. Первый эхо-ответ приходит на 93-ей секунде загрузки устройства, однако в этот момент хранилище ещё не готово к работе и не выполняет свои основные функции. Полностью доступными пользовательские данные становятся спустя 167 секунд (почти три минуты) после подачи питания. Мы считаем полученный результат вполне нормальным для подобного оборудования.

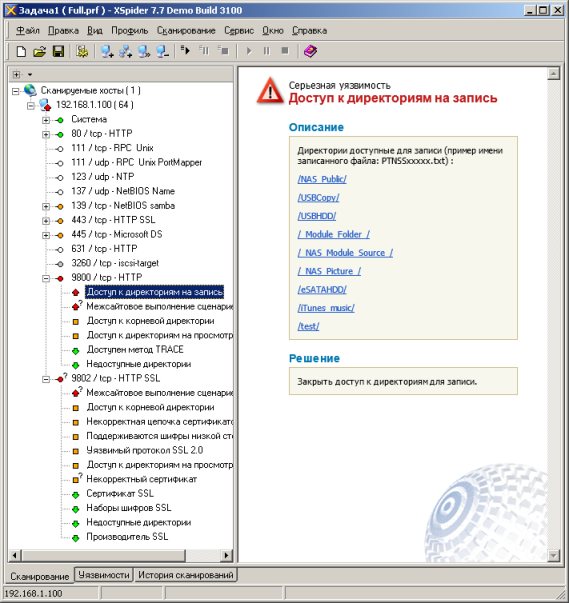

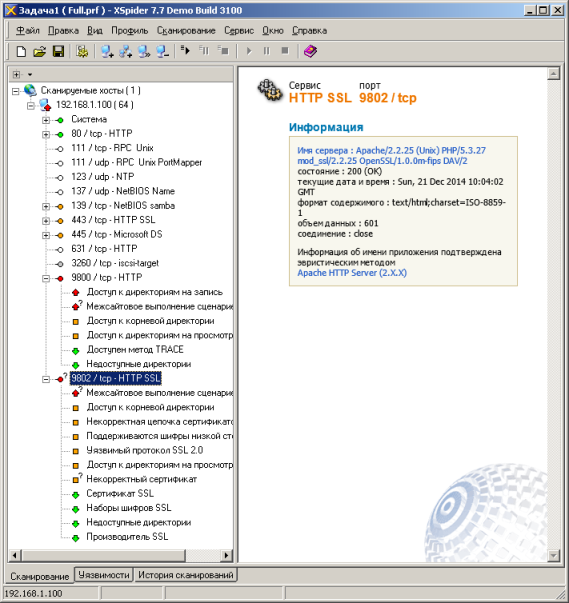

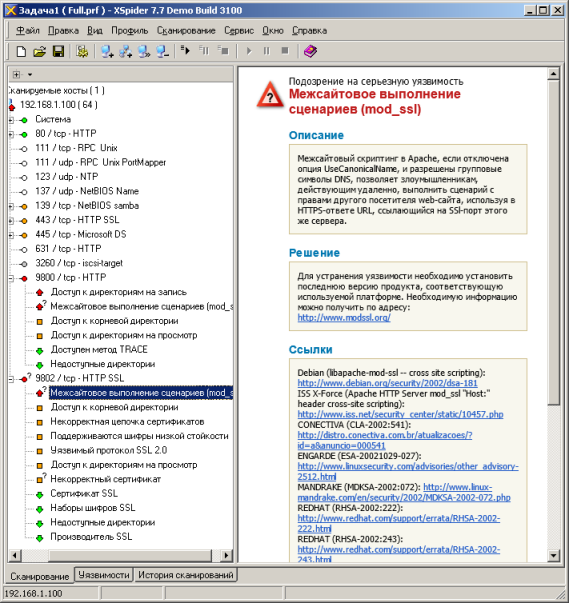

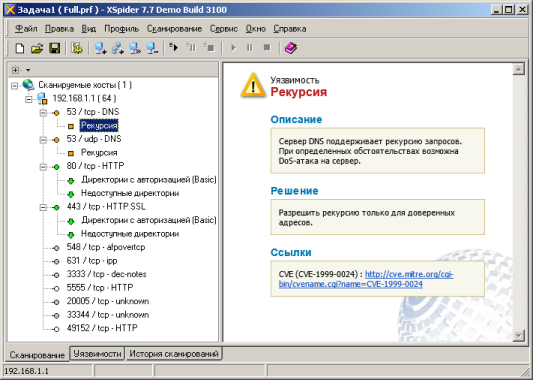

Вторым традиционным тестом является проверка защищённости устройства с помощью сканера сетевой безопасности Positive Technologies XSpider 7.7 (Demo Build 3100). Всего было обнаружено двенадцать открытых портов. Наиболее интересные обнаруженные сведения представлены ниже.

Перед тем как непосредственно перейти к нагрузочному тестированию хранилища нам бы хотелось познакомить читателей с основными характеристиками тестового стенда. Тестирование производилось с помощью утилиты Intel NASPT версии 1.7.1. Объём оперативной памяти, доступной системе, уменьшался с помощью утилиты msconfig, чтобы соответствовать рекомендациям Intel.

| Компонент | ПК |

| Материнская плата | ASUS Maximus VI Extreme |

| Процессор | Intel Core i7 4790K 4 ГГц |

| Оперативная память | DDR3 PC3-10700 SEC 32 Гбайта |

| Сетевая карта | Thecus C10GTR |

| Операционная система | Windows Server 2008 R2 x64 Windows Server 2012 R2 |

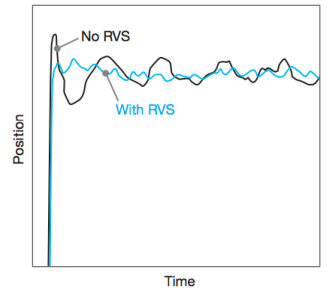

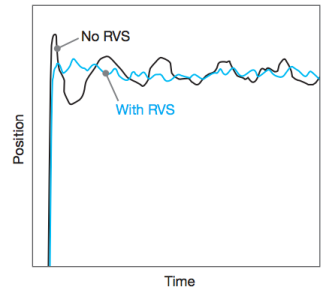

В качестве накопителей мы использовали десять дисков HGST Deskstar NAS 0F22408 с объёмом 4 Тбайта. Указанная модель предназначена для использования в многодисковых системах. В связи с этим диск обладает системой RVS (Rotational Vibration Safeguard), снижающей собственную вибрацию накопителя, а также уменьшающей влияние сторонних вибраций на работу устройства. Технология RVS располагает парой сенсоров, установленных в непосредственной близости от считывающей головки. Информация о вибрациях, получаемая с сенсоров, используется для корректировки положения головки относительно пластин диска. Такой подход позволяет стабилизировать диск и увеличить точность позиционирования головок относительно дорожки без потери времени на дополнительное перемещение, что, по заявлению производителя, позволяет значительно увеличить скорость доступа к пользовательским данным. Пример зависимости координат считывающей головки диска от времени при использовании RVS и без оной представлен на рисунке ниже. К сожалению, технология RVS не отключаемая, поэтому произвести собственные измерения её влияния на скорости чтения и записи у нас не было никакой возможности.

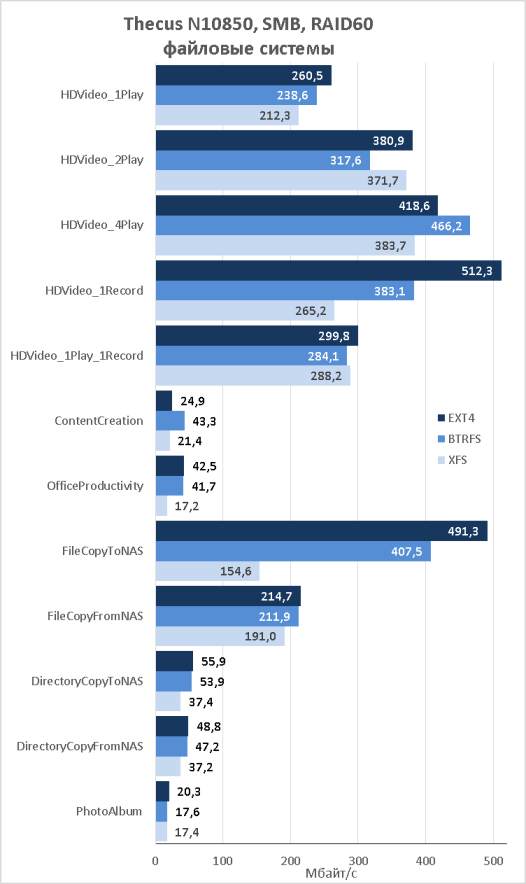

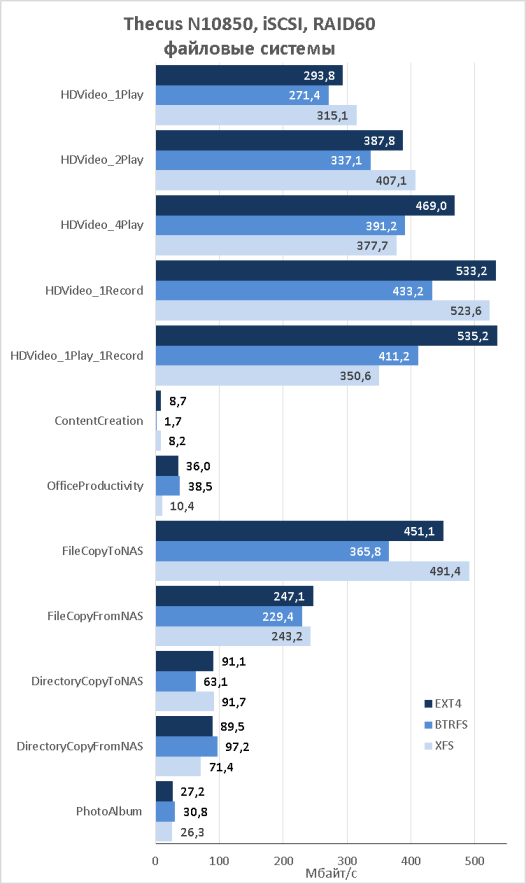

Подключение к сетевому хранилищу Thecus N10850 мы производили последовательно с помощью протоколов SMB/CIFS и iSCSI, сосредоточив своё внимание на двух файловых системах: EXT4 и BTRFS. Но начать мы бы хотели со сравнения производительности всех трёх актуальных на сегодняшний день файловых систем: EXT4, BTRFS и XFS. EXT3 мы исключили из рассмотрения из-за присущих ей ограничений, хотя её поддержка всё так же присутствует в Thecus OS последних версий. Измерения производились с использованием дискового массива RAID60. Также стоит отметить, что все измерения, если не указано обратное, производились при подключении с помощью вспомогательной сетевой карты 10 GE.

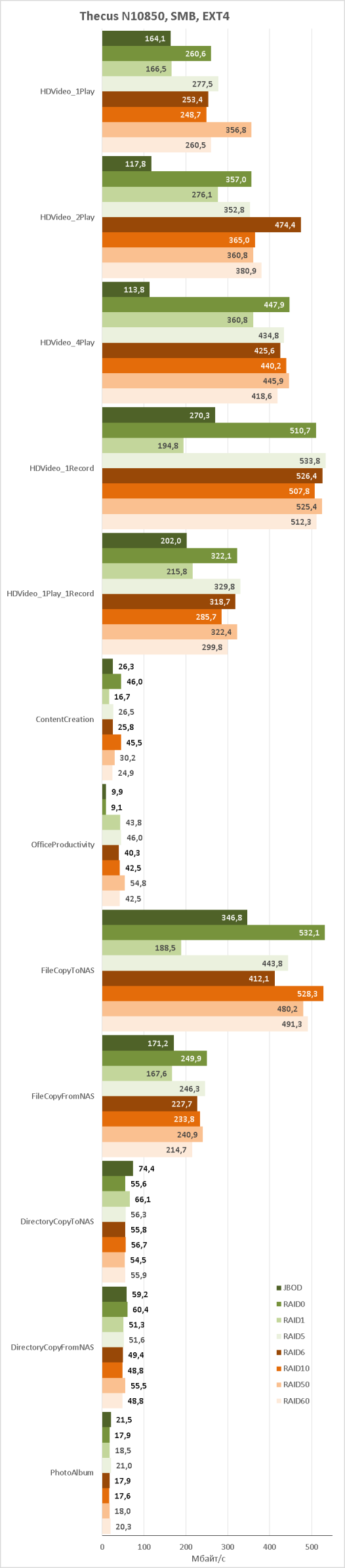

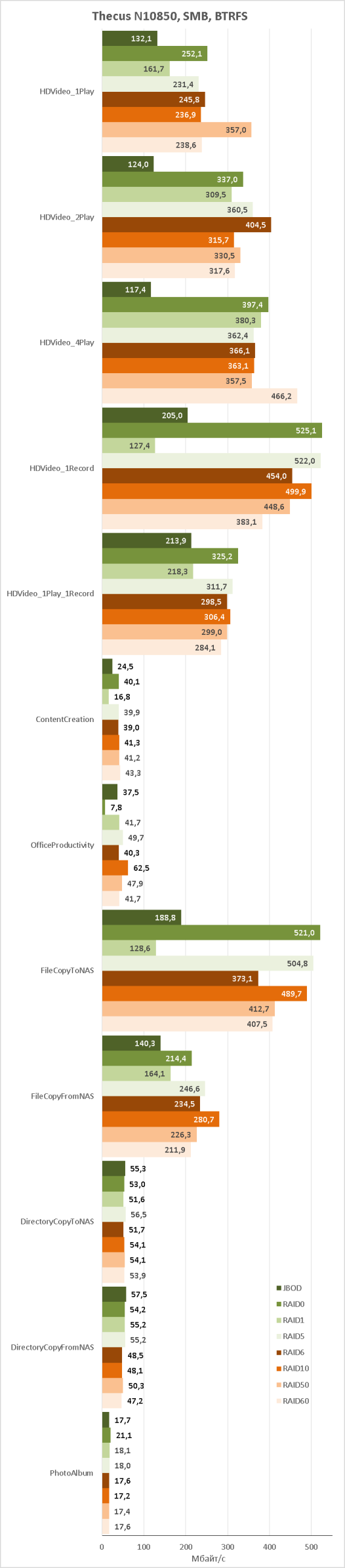

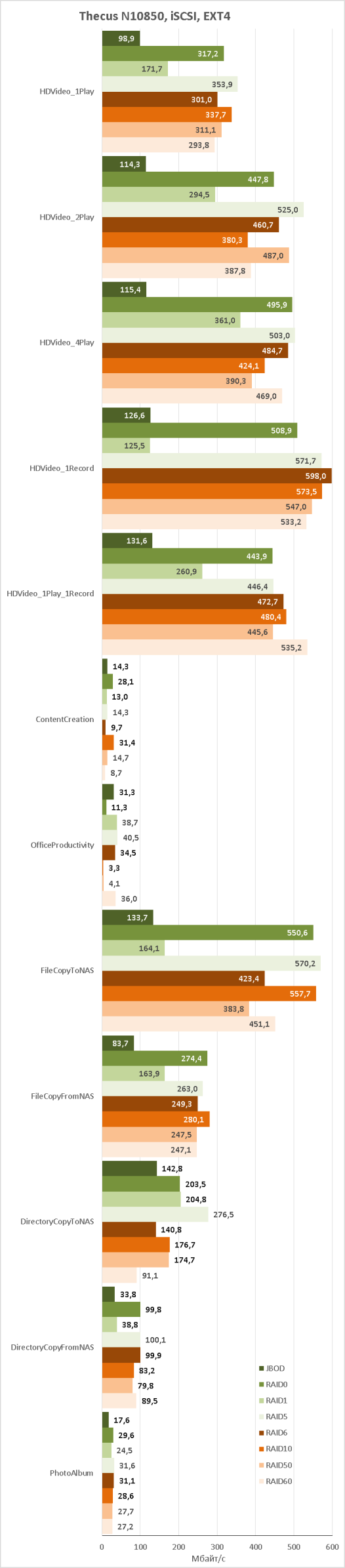

Затем мы решили сравнить производительность хранилища при работе с массивами разных типов для файловых систем EXT4 и BTRFS.

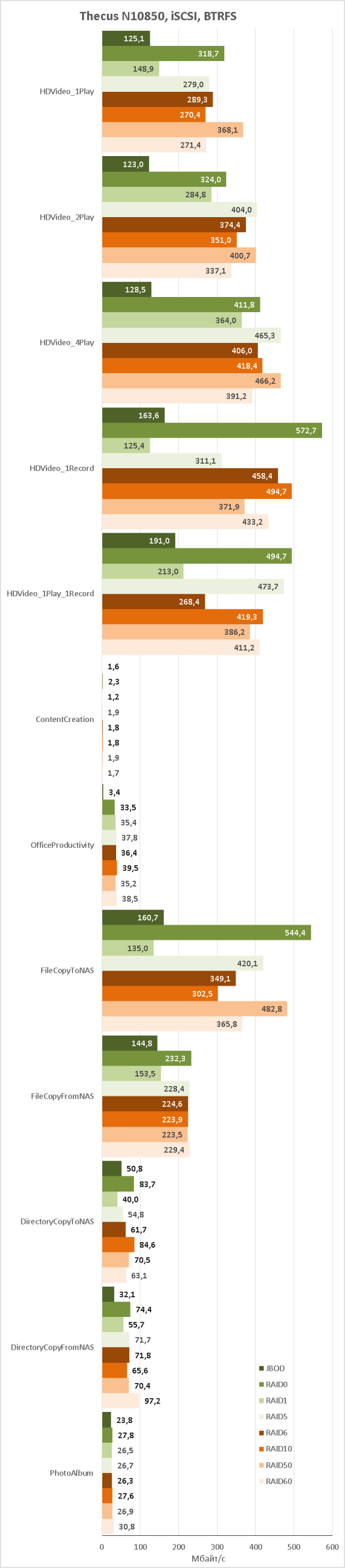

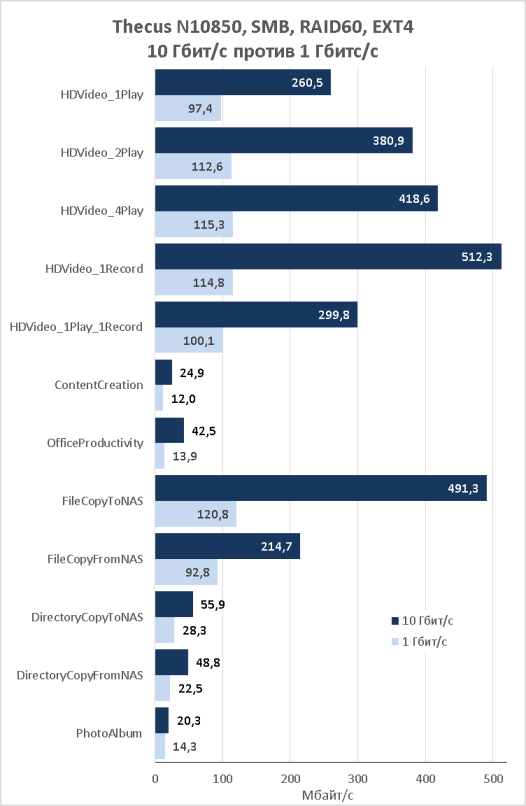

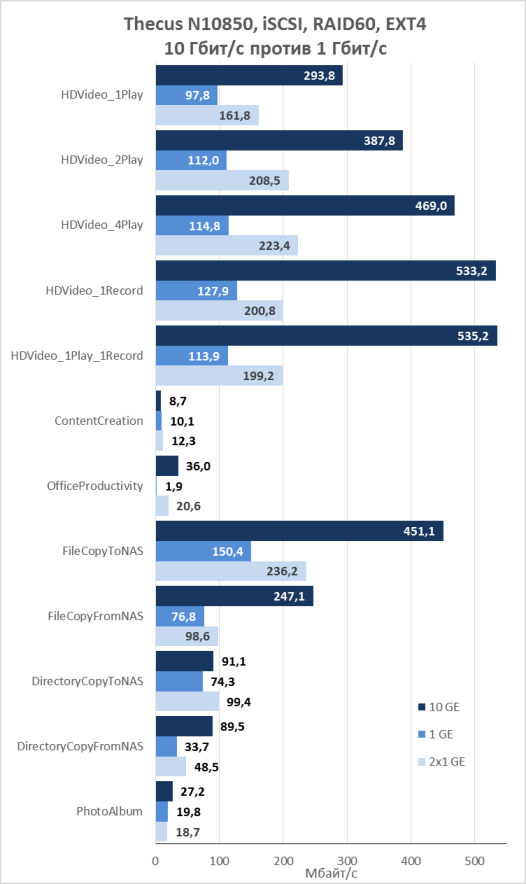

Попытаемся выяснить производительность устройства при использовании лишь штатных сетевых интерфейсов. Thecus N10850 не поддерживает балансировку при подключении по протоколу SMB/CIFS (только для iSCSI подключений), поэтому для SMB мы сравнивали лишь производительность СХД при подключениях с помощью интерфейсов 1 Гбит/с и 10 Гбит/с. При работе по протоколу iSCSI администраторы могут балансировать нагрузку на сетевые интерфейсы, поэтому на диаграмме ниже мы представили результаты измерения скоростей передачи данных при подключениях 1 Гбит/с, 10 Гбит/с и двух параллельных линках по 1 Гбит/с.

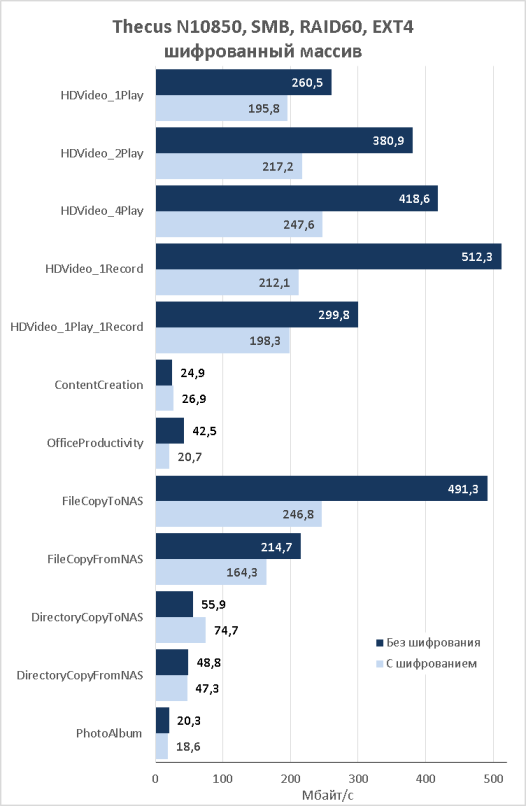

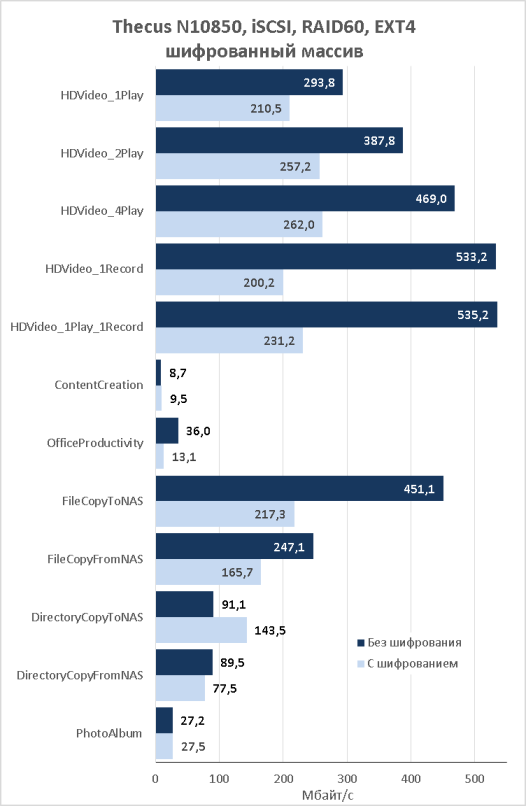

Не могли мы обойти стороной и поддержку моделью N10850 шифрованных дисковых массивов.

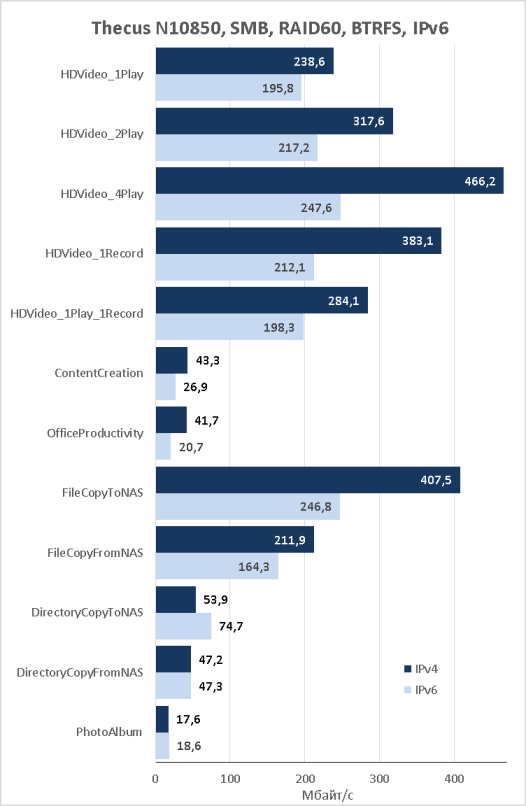

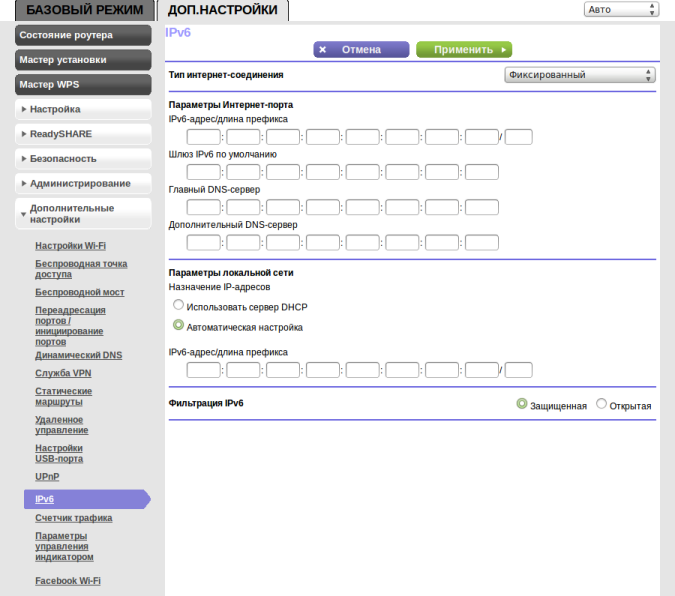

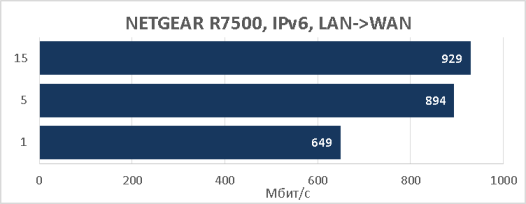

Так как тестируемое сетевое хранилище позволяет подключаться не только с использованием протокола IPv4, но и с помощью IPv6, мы решили выяснить, какие скорости будут доступны пользователям при использовании новой версии протокола IP. К сожалению, поддержка IPv6 реализована пока только для SMB/CIFS подключений.

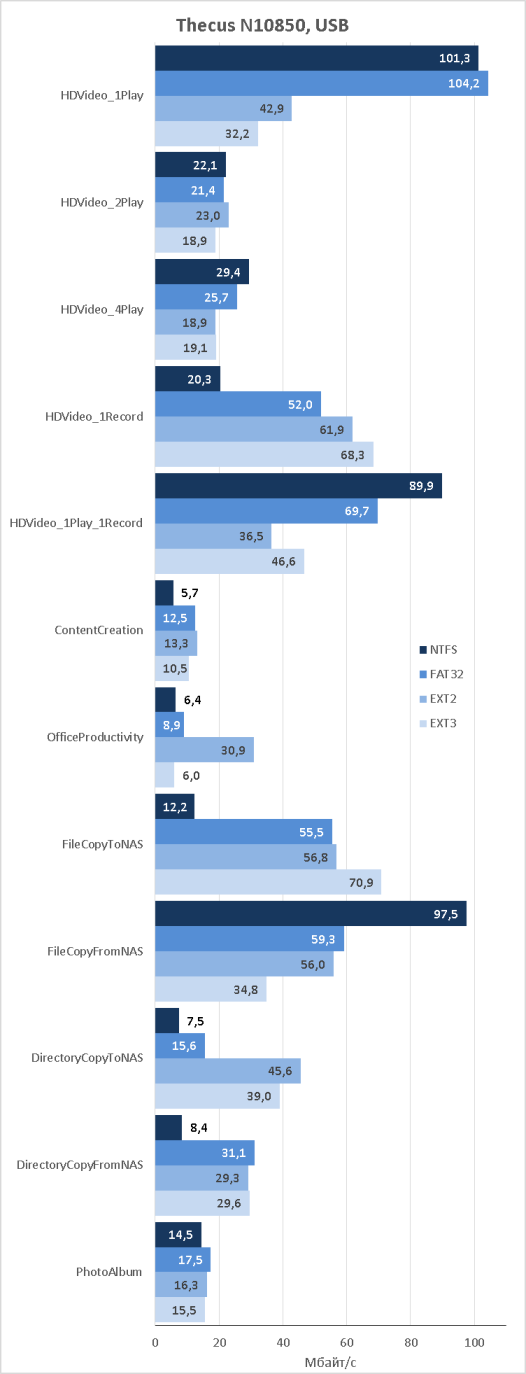

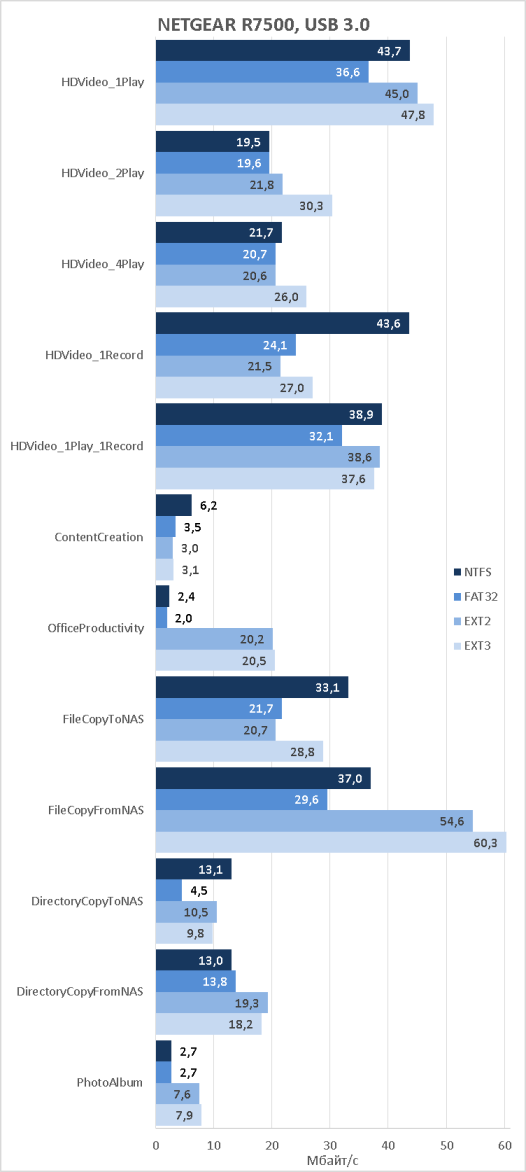

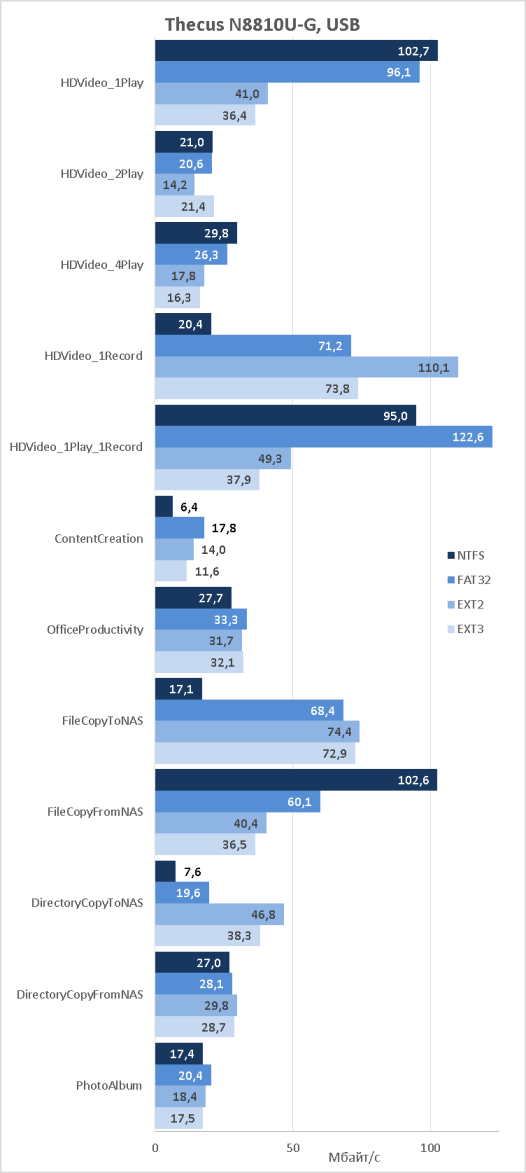

Пользователям модели N10850 доступны не только данные, расположенные на внутренних жёстких дисках, но также и на внешних накопителях, подключаемых с помощью интерфейса USB. На диаграмме ниже представлена производительность работы тестируемой СХД при работе с нашим внешним диском Transcend StoreJet 25M3 объёмом 750 Гбайт с интерфейсом USB 3.0, который мы традиционно используем во всех тестах.

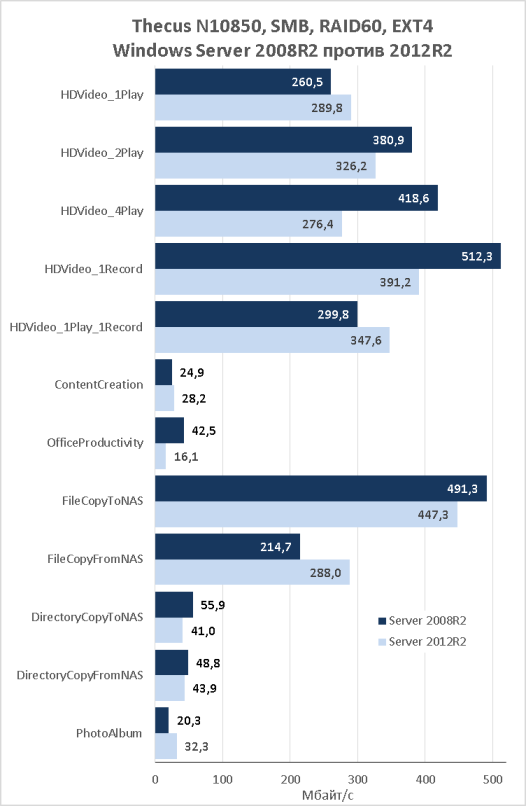

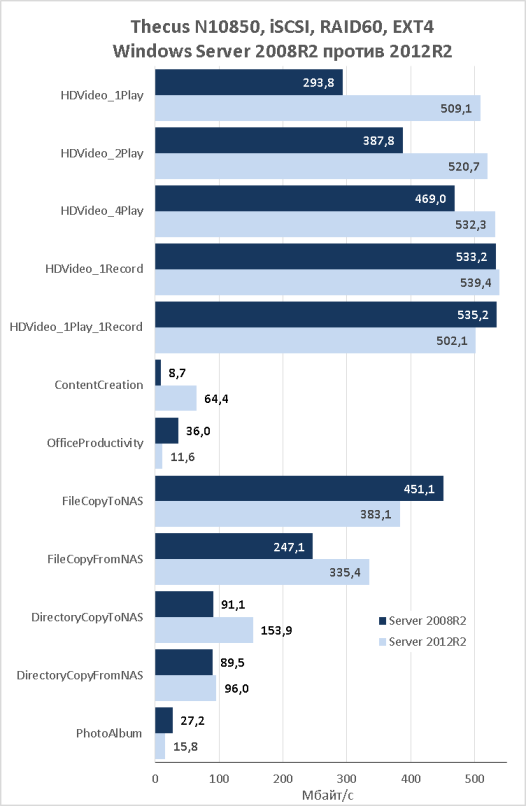

Мы планируем в обозримом будущем несколько изменить параметры используемого тестового стенда, а именно сменить операционную систему с Windows Server 2008R2 x64 на Windows Server 2012R2. На диаграмме ниже представлено сравнение производительность Thecus N10850 при подключении с помощью обеих операционных систем. К сожалению, мы обнаружили значительное расхождение в полученных скоростях. Поэтому перед тем, как полностью перейти к использованию только Windows 2012R2 в качестве тестовой платформы, мы ещё несколько раз представим нашим читателям такие сравнительные тесты для различных сетевых устройств.

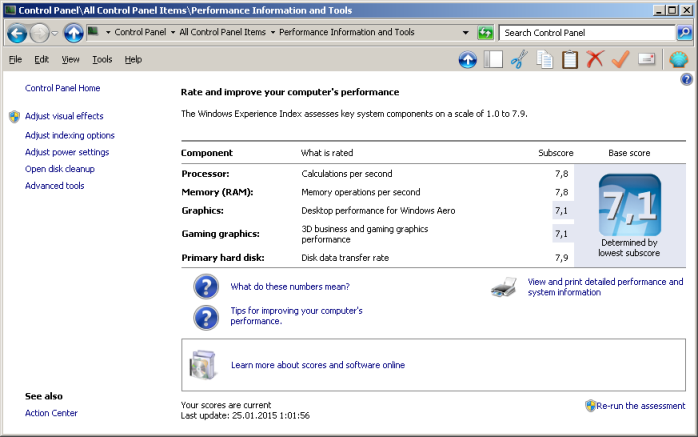

Также мы решили поэкспериментировать с утилитой winsat, входящей в состав клиентских операционных систем Windows. Данная утилита предназначена для сравнительной оценки производительности оборудования, на котором работает операционная система.

И хотя пользователям графического интерфейса доступна лишь сводная оценка в виде баллов от 1.0 до 7.9, сама утилита предоставляет чуть более детальные сведения для каждого из компонентов ПК. Естественно, нас интересовали измерения производительности подключённого с помощью протокола iSCSI «удалённого накопителя». Работа с протоколом SMB/CIFS данной утилитой не поддерживается.

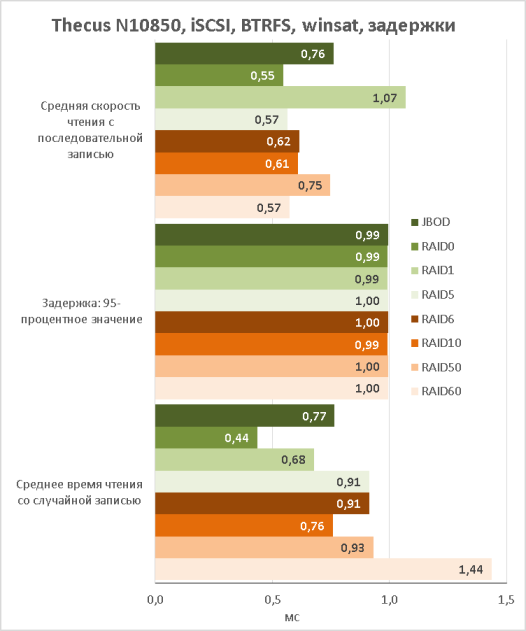

На диаграммах ниже мы отобразили основные параметры производительности СХД N10850 с точки зрения утилиты winsat. К сожалению, адекватными полученные данные назвать не получается, что, вероятно, связано с предназначением самой утилиты winsat – оценивать производительность оборудования. Скорее всего, мы откажемся от её использования в дальнейшем.

Полные результаты работы утилиты winsat доступны всем желающим в текстовом файле.

На этом мы завершаем раздел тестирования и переходим к подведению итогов.

Заключение

В целом мы остались довольны протестированным сетевым хранилищем Thecus N10850, поддерживающим работу до десяти жёстких дисков с интерфейсом SATA или накопителей SSD. И хотя данная модель выполнена в настольном исполнении, продемонстрированные ею скорости передачи пользовательских данных оказались сравнимы со значениями, полученными нами для её двух и трёхюнитовых собратьев. Однако некоторые моменты у нас вызывают недоумение. Во-первых, вентилятор блока питания не всегда выключается при выключении всего устройства, что может иногда доставлять неудобство пользователям. Протестированная нами модель, хотя и является флагманом среди настольных сетевых хранилищ Thecus, уже давно присутствует на рынке. Однако до сих пор у пользователей нет адекватных способов работы с GPIO. Также нам кажется, что наличие второго блока питания в подобного класса устройствах было бы не лишней опцией.

Сильные стороны сетевого хранилища Thecus N10850 перечислены ниже.

- Высокие скорости доступа к данным.

- Поддержка IPv6.

- Возможность расширения функциональности путём установки бесплатных дополнительных модулей.

- Возможность агрегирования сетевых интерфейсов и объединения хранилищ в стек.

- Обновление прошивки в ручном или полуавтоматическом режимах.

- Добавление поддержки VPN-подключения.

- Возможность установки дополнительных карт расширения.

- Поддержка шифрования хранимых данных.

К сожалению, мы не можем не указать и на недостатки устройства.

- Отсутствие полноценной поддержки VPN-подключений.

- Невозможность подключения по протоколу iSCSI через IPv6.

- Отсутствие поддержки интерфейса GPIO.

- Единственный блок питания.

На момент написания статьи рекомендованная цена на сетевое хранилище Thecus N10850 (без дисков) составляла 196400 рублей.

Автор и редакция благодарят Компанию Тайле, официального дистрибьютора сетевого оборудования Thecus в России, за любезно предоставленное хранилище и диски для тестов.

Антивандальный шкаф TLK TWS-156054-M-GY

Введение

Прошло уже около трёх лет с тех пор, как мы протестировали антивандальный шкаф TLK TWS-096054-M-GY, который приятно удивил нас качеством исполнения: аккуратные сварные швы, порошковая окраска, дверь сейфового типа. Сегодня в нашу тестовую лабораторию попала новая модель антивандального шкафа данного производителя - TWS-156054-M-GY. В этом обзоре мы попытаемся выяснить, насколько успешной была работа над ошибками. Итак, приступим!

Внешний вид

Антивандальный цельнометаллический сварной шкаф TWS-156054-M-GY ощутимо крупнее предыдущей модели и предоставляет пространство для безопасного размещения телекоммуникационного оборудования высотой до 15U. Геометрические размеры составляют 600х540х747 мм при массе более 56 кг. Для его переноски используются съёмные (вкручиваемые) металлические ручки.

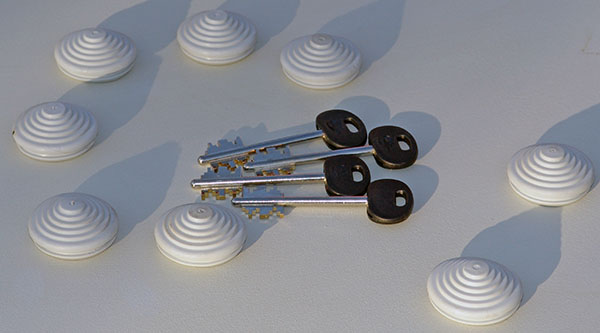

Дверца, двойная по всей поверхности, теперь глубже утоплена внутрь. Между листами металла располагается замок сувальдного типа с четырьмя ригелями. В комплекте поставляется инструкция, восемь резиновых заглушек для кабельных вводов, ручки для переноски, шесть анкерных болтов для монтажа шкафа на стену, а также четыре ключа. Справедливости ради, стоит заметить, что в нашем распоряжении находился предсерийный образец шкафа, замок в нём установлен немного не такой, который будет в серии. Конечный заказчик получит шкаф с замком, обладающий вращающейся термообработанной вставкой внутри ригеля, что защищает от силового воздействия с помощью перепиливания стержней.

Заглушки могут устанавливаться на неиспользуемые в данный момент вводы, чтобы предотвратить попадание случайной влаги внутрь. Значительно уменьшить объём проникающей внутрь жидкости можно также с помощью тех же самых заглушек, имеющих сектора различного диаметра: перед вводом кабеля требуется в заглушке вырезать отверстие требуемого размера. При этом нам кажется, что наклонное расположение вводов помогло бы ещё лучше защитить расположенное внутри оборудование.

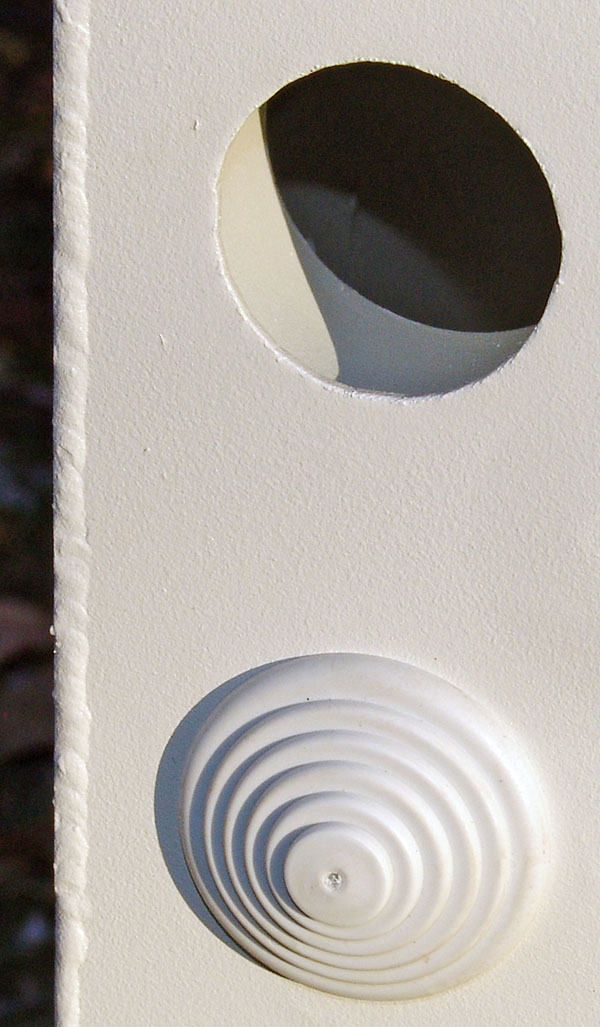

Сами же кабельные вводы усилены приварными кольцами, выполненными из того же материала, что и корпус ящика.

Внутри ящика расположены четыре регулируемые по глубине направляющие, что позволяет устанавливать оборудования различной глубины. Все металлические элементы шкафа соединены проводами заземления в единый контур. Для крепления к стене в задней стенке ящика предусмотрено шесть усиленных приварными пластинами отверстий.

В нашем распоряжении был предсерийный образец, поэтому не все швы были до конца проварены. Производитель обещает, что у серийных образцов не будет таких непроваренных швов.

Внутри шкафа может использоваться активная вентиляция, для чего на боковых стенках расположены вентиляционные отверстия с площадкой, предназначенной для монтажа вентилятора. Сами вентиляционные отверстия защищены металлическими жалюзи, препятствующими случайному попаданию влаги внутрь. Изнутри вентиляционные отверстия закрыты металлической сеткой, предназначенной для защиты от вандалов, просовывающих различные предметы внутрь.

Ещё одним нововведением, появившимся в конструкции, стал датчик открытия двери, сигнализирующий о положении дверцы ящика.

На этом мы завершаем рассмотрение внешнего вида описываемой металлоконструкции и переходим непосредственно к тестированию.

Тестирование

Перед началом тестирования устойчивости антивандального ящика TLK TWS-156054-M-GY к механическому взлому нам бы хотелось бы дать несколько комментариев. Во-первых, мы проверяем именно механическую устойчивость, то есть мы не тестируем и не делаем никаких выводов, например, об устойчивости металла, пластика, резины и краски к температурным или химическим воздействиям. Во-вторых, мы совершенно оставили без внимания надёжность механизма замка к подбору ключей и иным способам взлома, исключая, конечно же, лишь метод физического воздействия на его конструкцию. В-третьих, мы не проверяли работоспособность датчика открытия двери, полагая, что столько простой элемент конструкции будет безошибочно выполнять свои функции. Также мы использовали опыт, полученный при предыдущих тестах: мы не выполняли полный «разрез» стенок ящика, полагая, что это нам и так удастся из-за отсутствия усиливающих элементов их поверхности. Вместо этого, мы сконцентрировали свои усилия на нескольких ключевых точках, останавливая воздействие в тот момент, когда у нас уверенно начинал получаться разрез металла.

Нами были выбраны следующие инструменты: ножницы по металлу (болторез), фомка (гвоздодёр), пила по металлу (ножовка), углошлифовальная машина (болгарка) и кирка. Последние два инструмента при своём использовании производят значительный шум, поэтому мы старались минимизировать их применение. За последние годы в продаже появились достаточно мощные аккумуляторные болгарки, что совершенно не позволяет нам исключить данный инструмент из рассмотрения. Конечно, обычный вандал не будет их приобретать и использовать, однако профессиональному вору они могут прийтись вполне по вкусу.

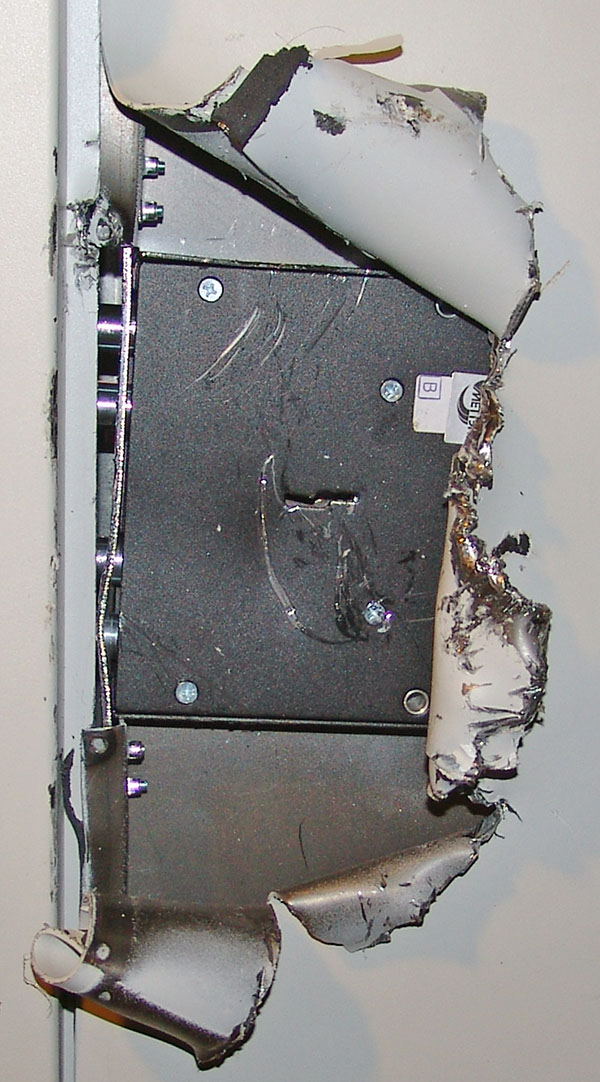

Первое, с чего мы решили начать воздействие, были кабельные вводы, которые в этот раз были усилены специальными кольцами/трубками. К сожалению, само усиление лишь в двух местах крепится к корпусу ящика, что допускает физическое воздействие на него с помощью гвоздодёра. Так как для элементов усиления использован тот же металл, что и для корпуса, нам не составило труда перекусить его с помощью нашего болтореза, после чего продолжить разрез, с лёгкостью переведя его через ребро.

Вторым объектом нашего пристального внимания стали вентиляционные отверстия. Да, теперь их закрывают жалюзи, защищающие от попадания воды внутрь ящика, однако взлому они не препятствуют, позволяя начать разрез лишь с применением двух инструментов: гвоздодёра и болтореза. Справедливости ради, стоит отметить, что сварные соединения выполнены достаточно качественно, нам не удалось разорвать шов с помощью гвоздодёра так, как это получалось с продукцией конкурентов.

На фотографии выше видна небольшая металлическая трубка внутри корпуса. Данный элемент конструкции используется для присоединения ручки для переноски. К сожалению, трубка расположена слишком близко к верхнему ребру ящика, что позволяет также использовать её для начала разреза.

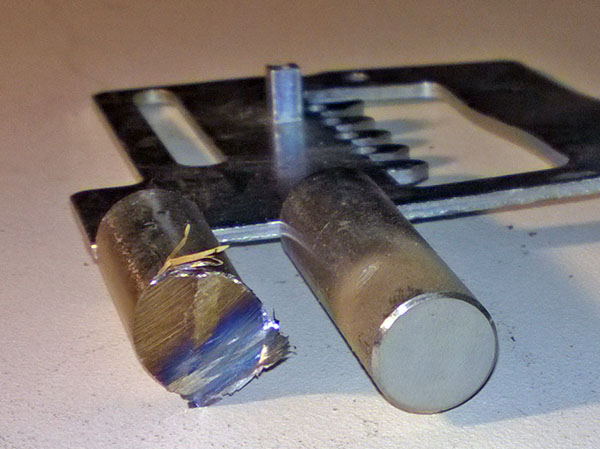

На фотографии ниже представлены две попытки начала разреза. Первая, следы от которой видны слева, оказалась неудачной. Мы попытались начать разрез, просто воздействуя болторезом на ребро ящика. Для второй попытки, следы от которой расположены справа, мы использовали пилу по металлу. Выпиленный за пару минут уголок позволил нам не только начать новый разрез, но также и определиться с расположением внутренних элементов антивандального ящика.

Не могли мы обойти стороной и ещё одно технологическое отверстие – замочную скважину, начав разрез с которой нам удалось развить свой успех до получения полного доступа к корпусу замка.

Замок оказался разборным, что существенно облегчило нам процедуру открытия двери. Стоит отметить, что после открытия дверцы ящика взломщиков ждал бы очень неприятный сюрприз в виде сработавшего датчика открытия, ограничивающего время доступа к оборудованию внутри.

Наконец, мы решили перейти к менее «спортивным» методам взлома. Использование болгарки позволяет за короткое время обеспечить открытие двери, что обусловлено тем, что ригели замка цепляются лишь за одну боковину ящика, не содержащую усиления. Конечно же, и в этом случае произойдёт срабатывание датчика открытия двери.

Использование болгарки с большим диском позволяет не только производить распиливание боковой стенки так, как это показано на фотографии выше, но и воздействовать непосредственно на ригели замка через полотно двери. Доставшийся нам образец обладал замком с обычными цельнометаллическими ригелями. Однако производитель обещает укомплектовывать все серийные образцы замками с вращающимися серединками ригелей, что существенно затруднит процесс их перепиливания с помощью болгарки, либо даже сделает это полностью невозможным. Правда, при наличии болгарки с большим диском её воздействию могут подвергаться уже сами внутренние элементы замка.

И хотя в этом уже не было абсолютно никакой необходимости, мы не могли себе отказать в применении кирки. На фотографии ниже представлен сам инструмент и результат его работы. Применить кирку может потребоваться, например, для создания новой точки «входа» для начала разреза. Стоит также отметить, что даже при сильном ударе инструмент проникал внутрь ящика не слишком глубоко – всего лишь на несколько сантиметров, что не позволит разрушить оборудование. Одиночный удар, хотя и будет достаточно громким, всё-таки может не привлечь внимания жильцов, что позволит безнаказанно использовать другие, более тихие, инструменты.

Вне зависимости от того, какие пассивные элементы использовались для защиты телекоммуникационного оборудования, на наш взгляд, без активной защиты не обойтись. Одним из таких активных элементов является датчик открытия двери, которым оснащён антивандальный ящик TLK TWS-156054-M-GY.

На этом нам бы хотелось завершить данный раздел и перейти к подведению итогов.

Заключение

Так же, как и в прошлый раз, мы остались довольны качеством изготовления ящика и применёнными материалами. Не все новые элементы конструкции, на наш взгляд, оказались удачными, однако, в любом случае, проделанная производителем работа не напрасна. Вне зависимости от прочности ящика, мы бы рекомендовали провайдерам или другим компаниям, использующим антивандальные шкафы для размещения своего оборудования, применять комбинированные (пассивные и активные) способы защиты, позволяющие не только затруднить злоумышленникам проникновение внутрь, но и извещающие службы безопасности компании о производимых над их собственностью противоправных действиях. Внешний вид антивандального шкафа TLK APTWS-156054-M-GY позволяет производить его установку также и в публичных местах, где необходимо размещение телекоммуникационного оборудования: в торговых центрах, гостиницах, на подземных парковках и так далее, что позволит существенно расширить сферу его применения, не ограничиваясь лишь точками присутствия провайдеров.

Также мы предлагаем вашему вниманию небольшой видеоролик процесса взлома.

На момент написания статьи рекомендованная цена на антивандальный шкаф TLK TWS-156054-M-GY составляла 11255 рублей.

Автор и редакция благодарят Артёма Устинова и Александра Мухина за неоценимую помощь в подготовке и проведении тестирования, а также компанию Тайле за предоставленный шкаф.

NETGEAR R7500

Внешний вид и аппаратная платформа

Обновление прошивки и дополнительные утилиты

Введение

Оборудование компании NETGEAR является частым гостем в нашей лаборатории. Сегодня к нам попала одна из топовых моделей данного производителя – R7500, работающая в двух беспроводных диапазонах на частотах 2.4 и 5 ГГц. Кроме того, NETGEAR R7500 поддерживает черновик стандарта IEEE 802.11ac. Максимальная теоретическая скорость беспроводной передачи составляет 2,33 Гбит/с. В данном обзоре мы попытаемся выяснить, какие реальные скорости будут доступны пользователям этого устройства.

Внешний вид и аппаратная платформа

Кажущийся массивным корпус устройства, размеры которого составляют 285x184.5x50 мм, выполнен из черного матового пластика. Больше всего внешний вид R7500 напоминает капот спортивного автомобиля. Для своей работы устройство требует внешнего источника питания (поставляется в комплекте) со следующими характеристиками: 12 В и 5 А

На верхней поверхности маршрутизатора расположены яркие многофункциональные светодиоды, информирующие пользователя о текущем состоянии устройства. Для удобства управления сюда же вынесены кнопки включения/выключения Wi-Fi и WPS. Кроме того, на верхнюю крышку нанесено название производителя.

Значительная часть днища устройства представляет собой вентиляционную решётку. Также здесь расположены четыре резиновые ножки и наклейка с краткой информацией об устройстве.

Задняя панель R7500 содержит кнопку включения/выключения, разъем для подключения внешнего источника питания (в комплекте), четыре LAN-порта и один порт WAN. Также здесь расположены разъемы для подключения внешних антенн, утопленная кнопка Reset и выключатель подсветки LED-индикаторов.

Разъем eSATA производитель разместил на правой стенке устройства, тогда как два порта USB 3.0 – на левой. Кроме этого, на обеих сторонах находятся разъемы для антенн. Стоит отметить, что у нас не возникло никаких проблем с подключением USB-накопителей – порты расположены очень удобно.

К сожалению, внутри корпуса нет электронных компонентов, доступных для обозрения – все они скрыты под металлическими экранами. Подо всей верхней панелью R7500 расположен металлический экран, прилегающий к экранам и используемый для охлаждения.

Перейдём теперь к рассмотрению программных возможностей устройства.

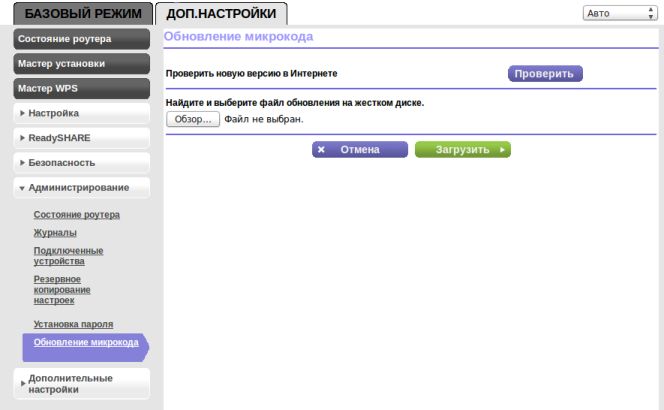

Обновление прошивки и дополнительные утилиты

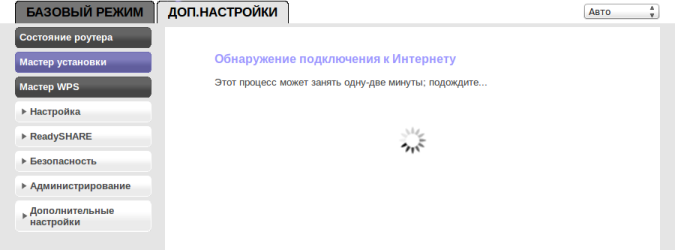

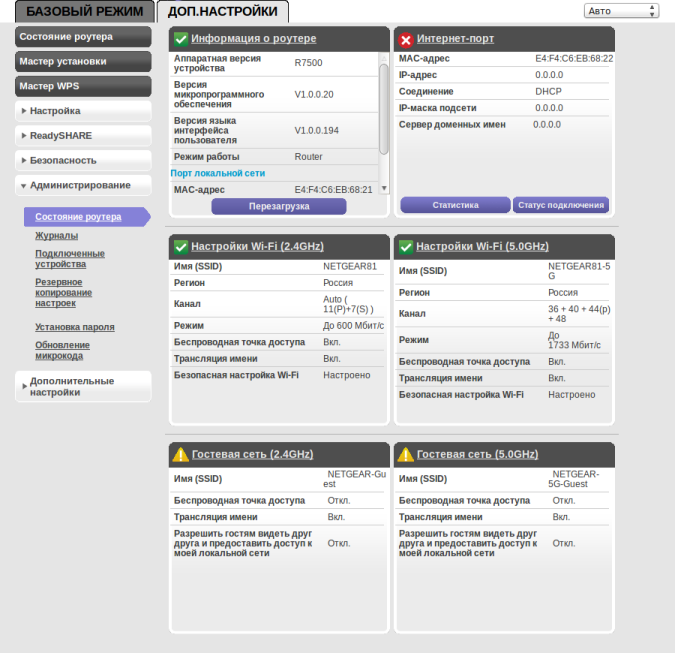

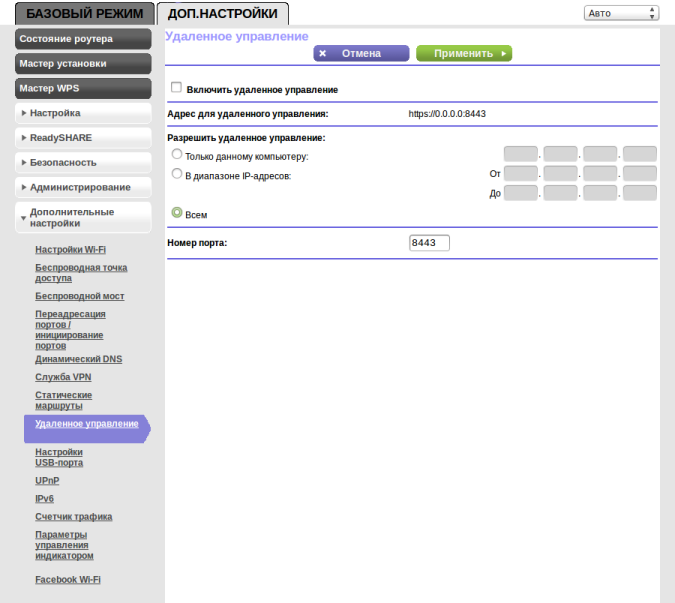

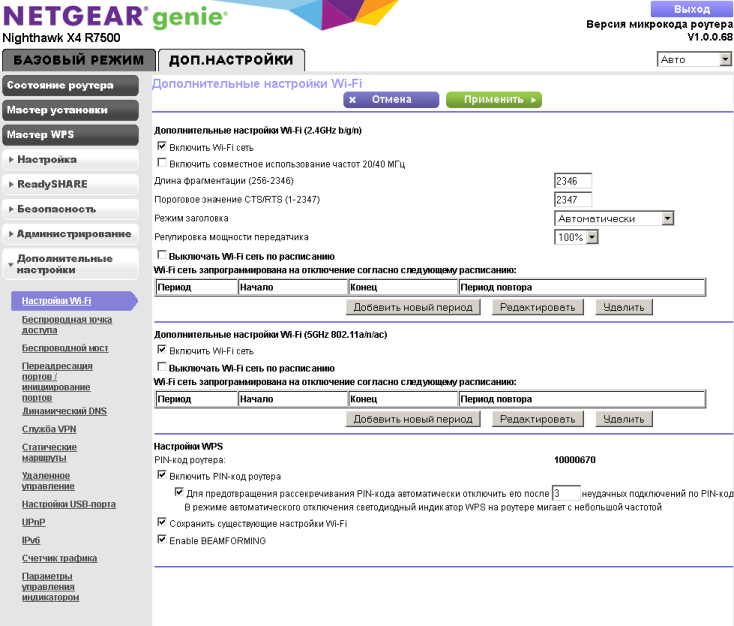

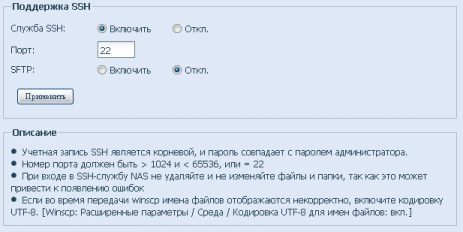

Для обновления микропрограммного обеспечения необходимо обратиться к пункту «ОБНОВЛЕНИЕ МИКРОКОДА» группы «АДМИНИСТИРОВАНИЕ» из раздела «ДОП. НАСТРОЙКИ». Смена версии возможна в двух режимах: полуавтоматическом и ручном. В первом случае R7500 проверит наличие обновлений в интернете, во втором же администратору придётся вручную выгрузить файл с образом прошивки на устройство.

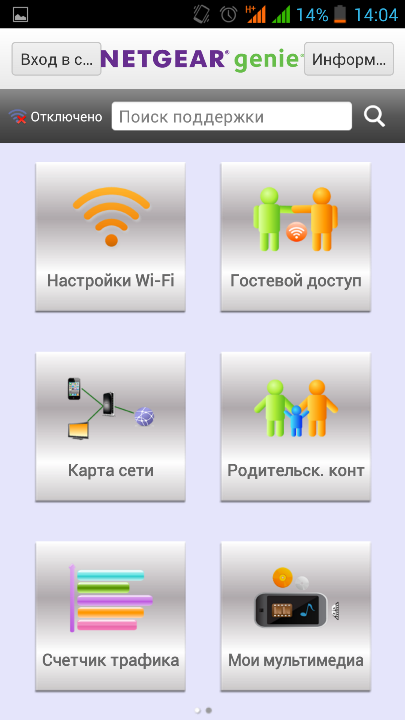

Владельцам маршрутизатора предлагается несколько вспомогательных утилит, призванных облегчить процесс управления сетью. Одной из них является NETGEAR genie – приложение для мобильных устройств, позволяющее выполнять наиболее часто используемые операции.

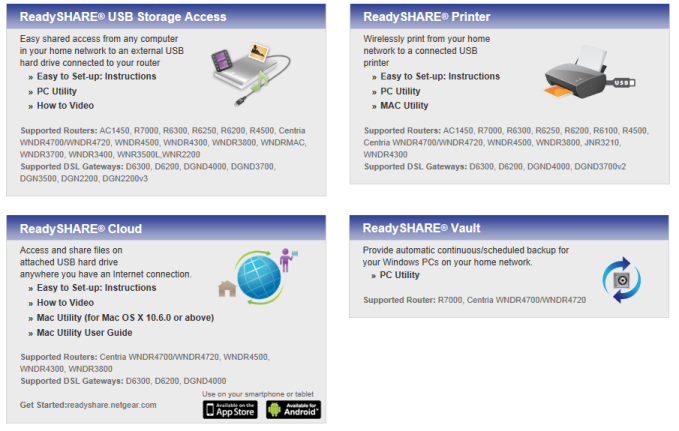

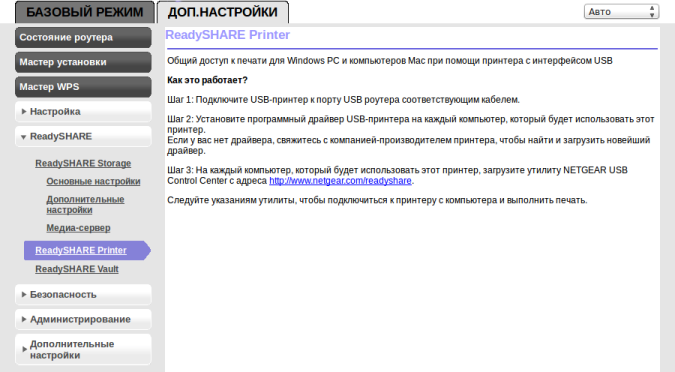

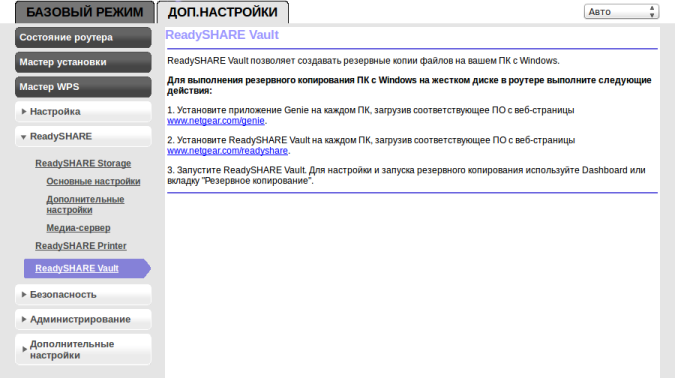

Утилиты NETGEAR ReadyShare предлагают пользователю дополнительные способы использования домашней сети: подключение USB-накопителей и принтеров, выполнение резервного копирования, а также возможность создания персонального облака

Теперь перейдем к рассмотрению возможностей веб-интерфейса.

Веб-интерфейс

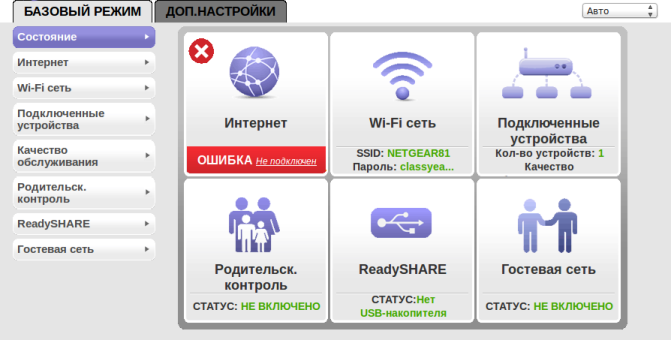

Веб-интерфейс устройств компании NETGEAR хорошо знаком нашим читателям, поэтому мы не будем подолгу останавливаться на знакомых пунктах, но сосредоточим своё внимание на новых возможностях представленной модели.

Доступ к веб-интерфейсу осуществляется по имени routerlogin.net или адресу 192.168.1.1. При входе необходимо ввести учетные данные, после чего пользователь попадает на стартовую страницу устройства, интерфейс которой представлен на 22 языках.

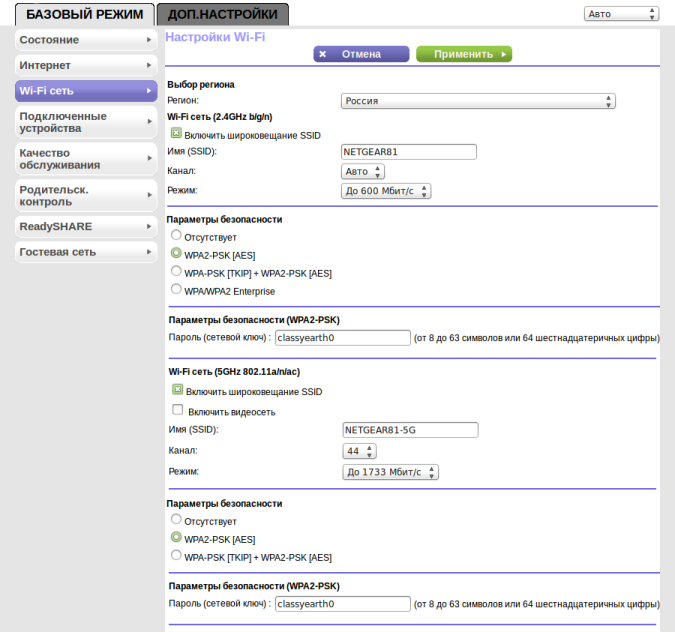

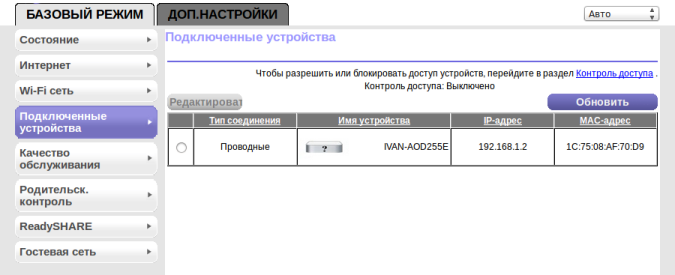

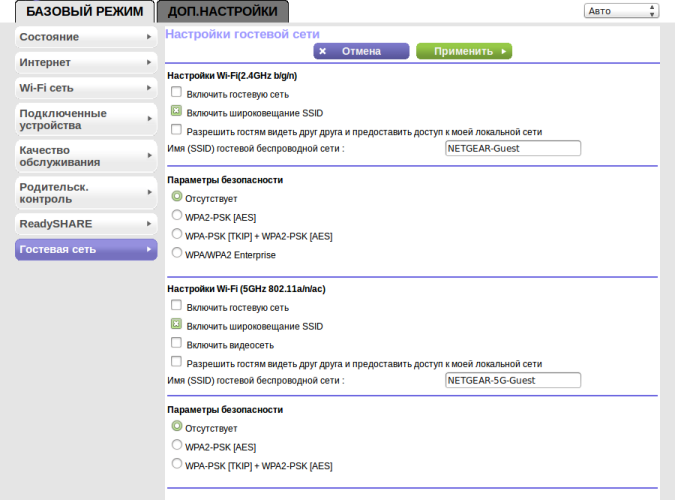

Все настройки маршрутизатора собраны в двух разделах: «БАЗОВЫЙ РЕЖИМ» и «ДОП. НАСТРОЙКИ». Первый содержит в себе основную информацию о состоянии устройства, менеджер настройки Интернет-соединения, Wi-Fi сети и так далее. Конфигурацию гостевой сети и доступа к USB-накопителю также можно произвести в этом разделе.

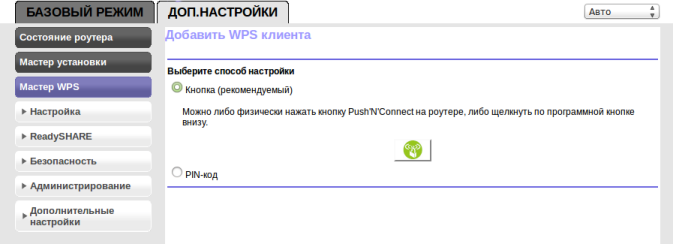

Пункты «МАСТЕР УСТАНОВКИ» и «МАСТЕР WPS», расположенные в разделе «ДОП. НАСТРОЙКИ», предназначены для автоматизации процесса подключения к глобальной сети и процесса подключения новых пользователей к беспроводной сети соответственно. Заметим, что в интерфейсе устройства реализована как физическая, так и программная кнопки WPS.

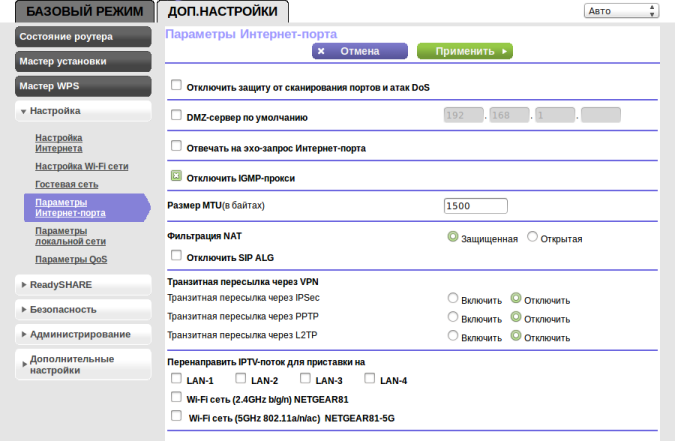

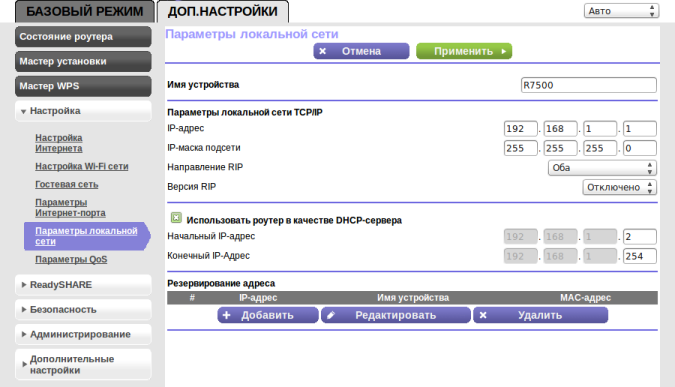

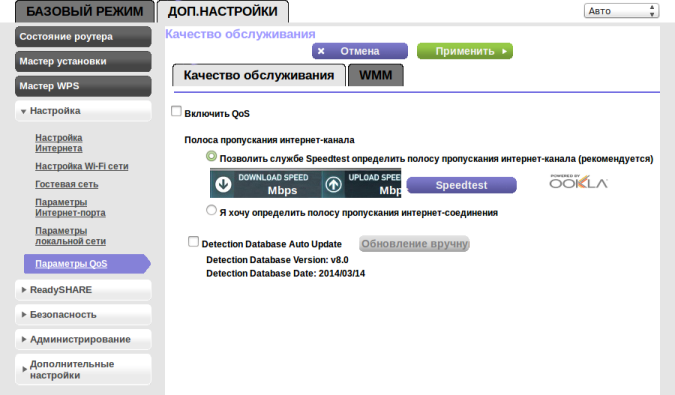

Возможность детальной конфигурации WAN-порта, локальной сети и правил QoS предоставляет группа «НАСТРОЙКА».

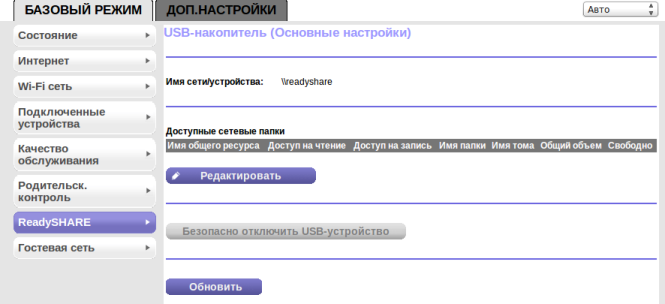

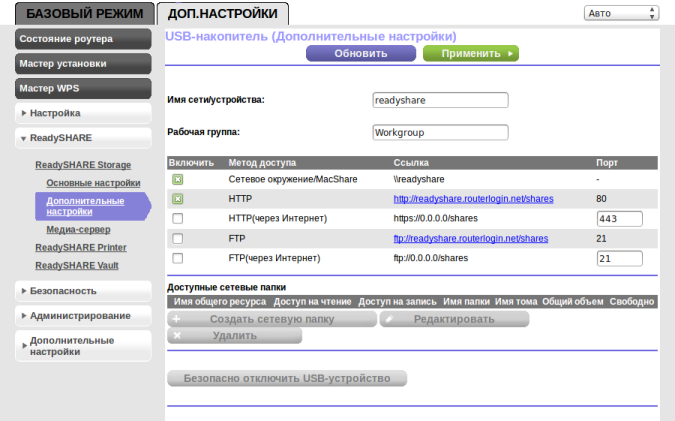

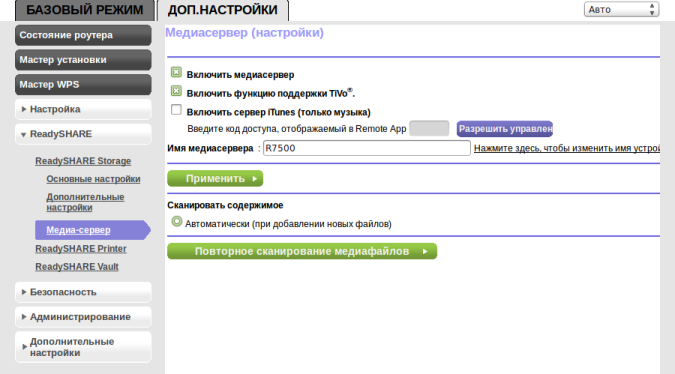

В группе «READYSHARE» находятся дополнительные настройки доступа к USB-накопителю. Также здесь можно включить медиа-сервер для доступа к мультимедиаданным, установить сетевой принтер. Интересной опцией является «READYSHARE VAULT», позволяющая создавать резервные копии файлов на ПК с Microsoft Windows.

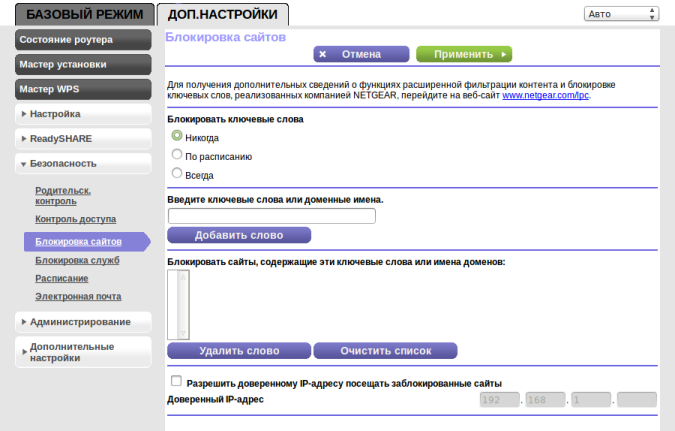

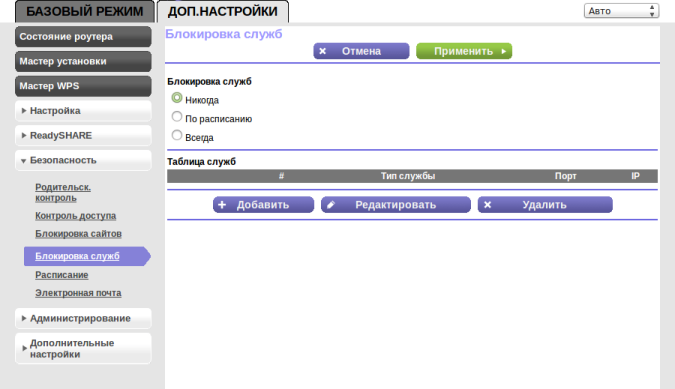

Для активации блокировки сайтов или служб необходимо обратиться к группе настроек «БЕЗОПАСНОСТЬ».

Возможности по управлению самим устройством предлагает группа опций «АДМИНИСТРИРОВАНИЕ»: просмотр текущего состояния маршрутизатора, резервное копирование настроек и обновление прошивки.

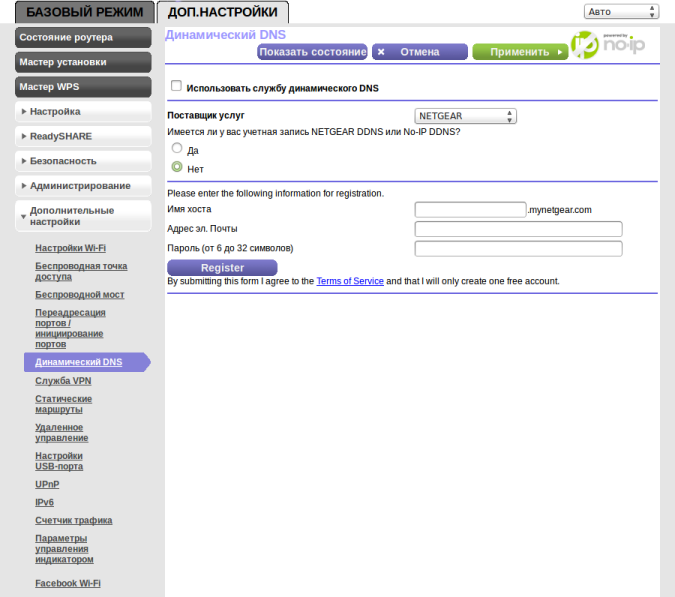

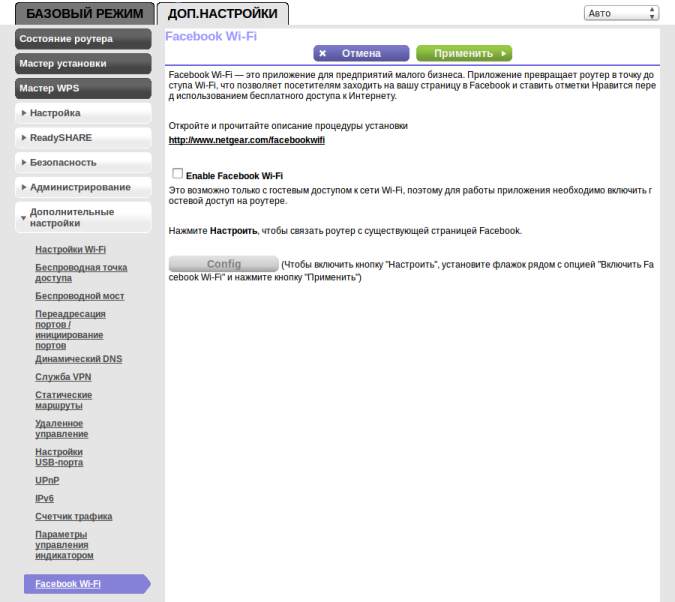

В группе «ДОПОЛНИТЕЛЬНЫЕ НАСТРОЙКИ» пользователь может включить DDNS, указать статические маршруты, подключить службу VPN и многое другое. Особо интересной нам показалась последняя опция – Facebook Wi-Fi, которая позволяет настроить перенаправление на страницу в одноимённой социальной сети при подключение к гостевой SSID. Однако данная опция пока ещё находится в стадии тестирования и будет недоступна рядовым пользователям ещё некоторое время (в актуальных на момент написания данных строк прошивках пункт «Facebook Wi-Fi» отсутствует). Мы также пока отложим её детальное рассмотрение.

На этом мы завершаем беглый обзор возможностей веб-интерфейса R7500 и переходим непосредственно к тестированию.

Тестирование

Традиционно раздел тестирования мы начинаем с измерения времени загрузки устройства – временной интервал с момента подачи питания на устройство до получения первого ответа по протоколу ICMP. Рассматриваемый нами маршрутизатор ответил на эхо-запрос спустя 50 секунд после включения, тогда как LED-индикатор питания изменил цвет с красного на белый только через 2 минуты и 7 секунд.

После этого мы переходим к проверке защищённости устройства. Как и всегда, для этого используется сканер сетевой безопасности Positive Technologies XSpider 7.7 (Demo Build 3100). NETGEAR R7500 продемонстрировал неплохие результаты: теоретически уязвимой оказалась лишь служба DNS.

Тесты производительности проводим на стенде со следующими параметрами.

| Компонент | ПК | Ноутбук |

| Материнская плата | ASUS Maximus VI Extreme | ASUS M60J |

| Процессор | Intel Core i7 4790K 4 ГГц | Intel Core i7 720QM 1.6 ГГц |

| Оперативная память | DDR3 PC3-10700 SEC 32 Гбайта | DDR3 PC3-10700 SEC 16 Гбайт |

| Сетевая карта | Intel PRO/1000 PT ASUS PCE-AC68 |

Atheros AR8131 |

| Операционная система | Windows 7 x64 SP1 Rus | Windows 7 x64 SP1 Rus |

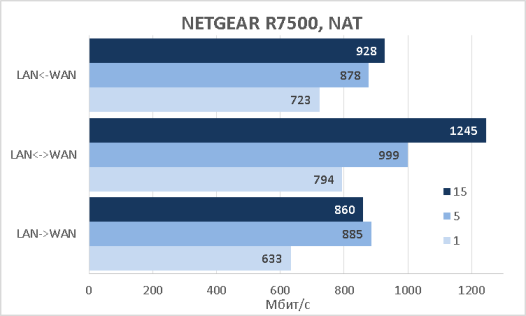

Для начала выясним производительность IPv4 маршрутизации при выполнении NAT трансляции, а также производительность IPv6 маршрутизации для одного, пяти и пятнадцати одновременных TCP соединений.

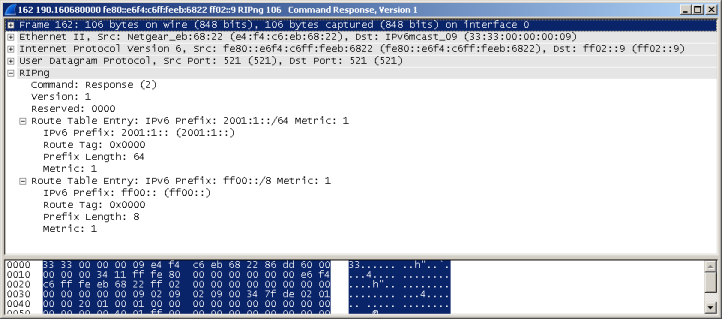

При включении поддержки IPv6 мы обнаружили, что начинает использоваться протокол динамической маршрутизации RIPng, что было несколько неожиданно для подобного рода устройств.

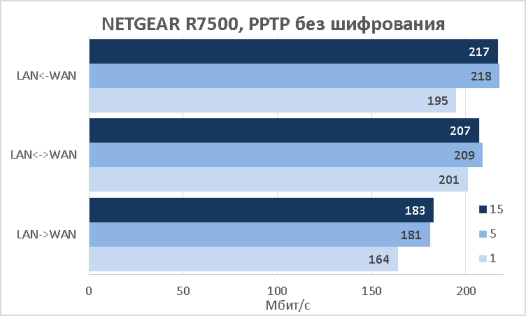

Подключение к оператору может производиться с использованием туннелей. Одним из вариантов подключения является использование туннеля PPTP, производительность которого представлена на диаграмме ниже.

Беспроводной маршрутизатор NETGEAR R7500 обладает встроенным VPN-сервером протокола OVPN, обеспечивающего скорость передачи пользовательских данных около 40 Мбит/с. При тестировании туннеля на базе OVPN использовалось программное сжатие данных, поэтому полученное значение является весьма условным, так как зависит от типа передаваемых данных.

Для тестирования скорости работы устройства в роли сетевого накопителя мы подключили к порту USB3.0 внешний диск Transcend StoreJet 25M3 объёмом 750 Гбайт, который форматировался в FAT32, NTFS и EXT2/3. Результаты тестов представлены ниже.

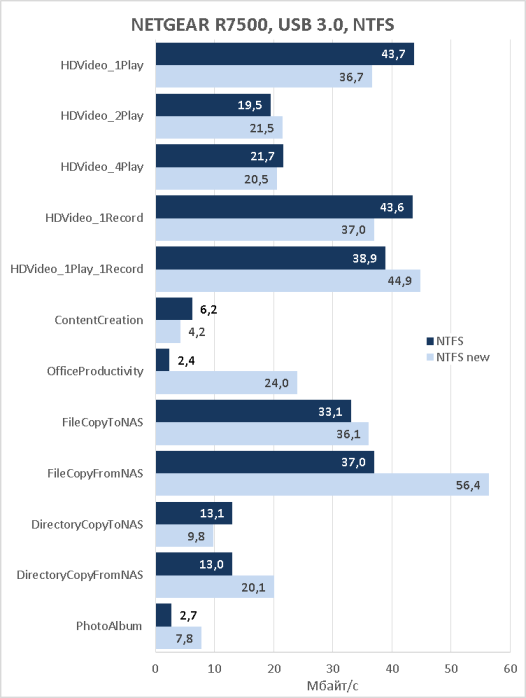

Когда данный обзор уже был полностью написан, мы получили новую версию микропрограммного обеспечения 1.0.0.68, одним из изменений в данной версии было увеличение скорости доступа к файлам, хранящимся на внешнем жёстком диске. Естественно, мы не могли не повторить тестирование скоростей файлового доступа с новой прошивкой. Как видно из диаграммы ниже, в некоторых тестах, действительно обнаружился прирост производительности устройства, однако при других типах доступа скорость напротив несколько снизилась.

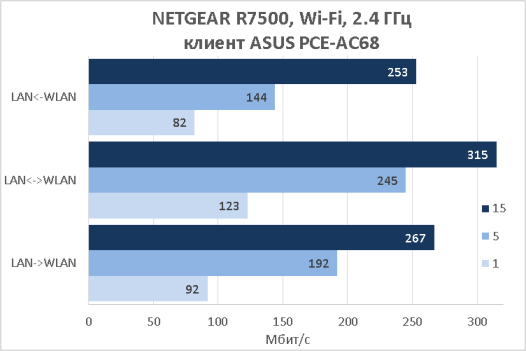

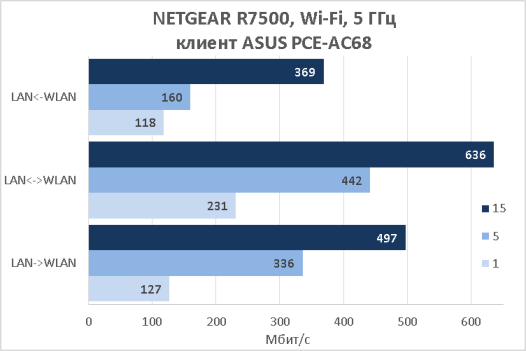

Наконец, мы протестировали беспроводной сегмент. В качестве клиентской беспроводной сетевой карты использовалась ASUS PCE-AC68.

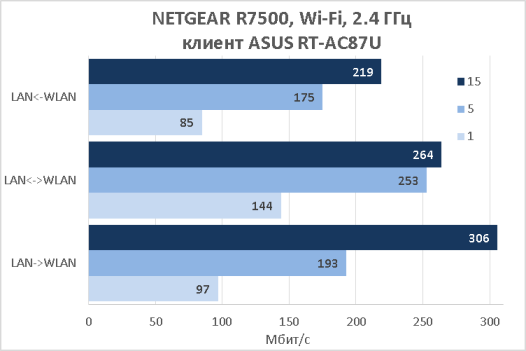

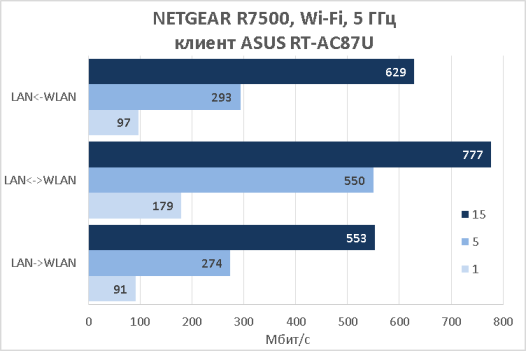

Для тестирования NETGEAR R7500 в режиме «беспроводного моста» в качестве клиентского устройства мы использовали маршрутизатор ASUS RT-AC87U.

На этом мы завершаем раздел тестирования и переходим непосредственно к подведению итогов.

Заключение

В целом мы остались довольны протестированным беспроводным маршрутизатором NETGEAR R7500, обладающим поддержкой протокола IPv6, черновика стандарта IEEE 802.11ac (AC2400). Стоит также отметить возможность выполнения устройством функций файлового сервера в локальной сети.

Сильными сторонами беспроводного маршрутизатора NETGEAR R7500 можно назвать следующие.

- Отличные скорости передачи данных в беспроводной сети.

- Поддержка протокола IPv6.

- Хорошие скорости чтения с внешних накопителей.

- Поддержка двух беспроводных диапазонов.

- Наличие двух портов USB3.0.

- Хорошие скорости передачи данных через туннель PPTP.

К сожалению, нельзя не указать и на недостатки.

- Относительно высокая цена.

- Отсутствие поддержки шифрованных туннелей PPTP.

На момент написания материала беспроводной маршрутизатор NETGEAR R7500 ещё не продавался в России, поэтому говорить о его цене было бы несколько преждевременно. В США цена на данную модель составляет менее $300.

Thecus N8810U-G

Введение

В нашей лаборатории уже побывало более десятка сетевых хранилищ Thecus, что позволило нам тщательно изучить их характеристики. Сегодня в нашем распоряжении оказалось стоечное сетевое хранилище Thecus N8810U-G с высотой 2U, которое предназначено для сегмента SMB. Данная модель позволяет подключить до восьми дисков по интерфейсу SATA. В одном из прошлых обзоров участвовал его младший брат N8800+, теперь же в нашем распоряжении больший объем памяти, более мощный процессор и гораздо большая производительность. Основное внимание в этом обзоре будет уделено тестированию, поскольку веб-интерфейс подробно рассматривался в статьях, посвящённых моделям N8800 и N16000PRO. Итак, приступим!

Внешний вид

Передняя панель Thecus N8810U-G полностью идентична модели Thecus N8800+. Хранилище выполнено в металлическом корпусе, габариты которого составляют 586*428*90 мм по длине, ширине и высоте, соответственно, и предназначено для монтажа в телекоммуникационную стойку с помощью поставляемых в комплекте рельсов.

Передняя панель закрывается перфорированной металлической дверцей, препятствующей случайные нажатия на управляющие элементы N8810U-G. За ней размещаются восемь корзин для жёстких дисков, ЖК-экран, кнопки включения/выключения/перезагрузки устройства, четыре управляющие клавиши для изменения параметров работы хранилища при локальном доступе, а также два порта USB 2.0. Стоит отметить, что открытие перфорированной дверцы будет затруднено или полностью невозможно, если под хранилищем будет расположено какое-либо устройство с выступающей передней частью.

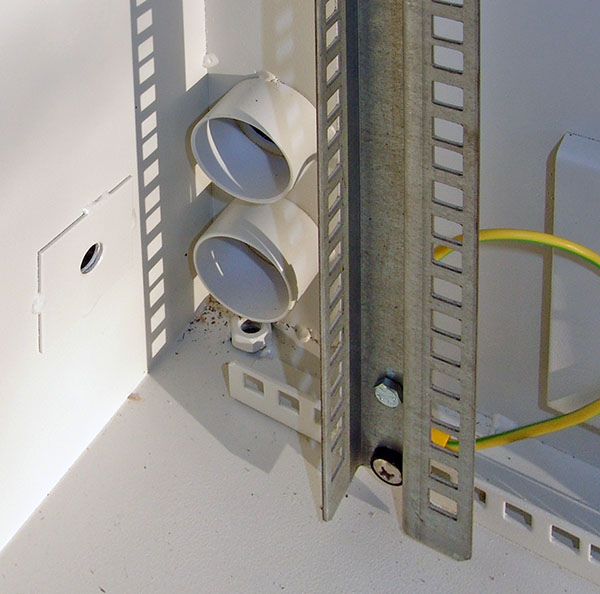

На задней панели N8810U-G размещаются два блока питания, четыре порта USB 2.0, два порта USB 3.0, два порта Gigabit Ethernet и один 10 Gigabit Ethernet, один разъем VGA и один разъем HDMI.

В качестве блоков питания использована модель R8P-400 компании SURE STAR, специализирующейся исключительно на производстве блоков питания. Сами блоки питания устанавливаются в единый корпус, к которому и производится подключение внешнего питания. Каждый блок оснащён двумя вентиляторами 40*40*20 мм.

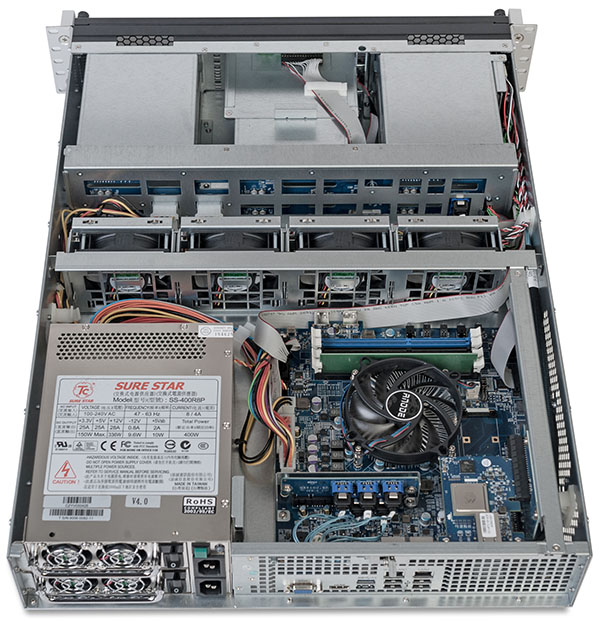

Заглянем теперь внутрь устройства.

Аппаратная платформа

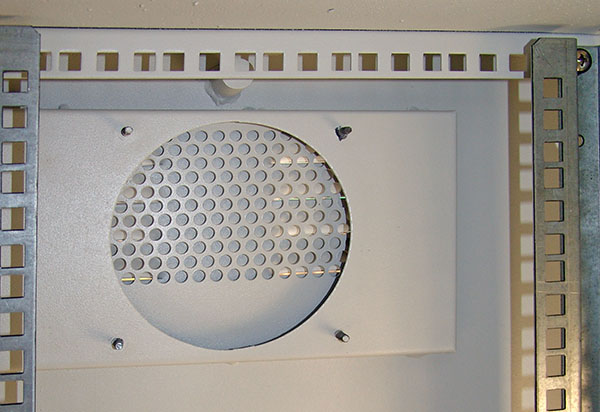

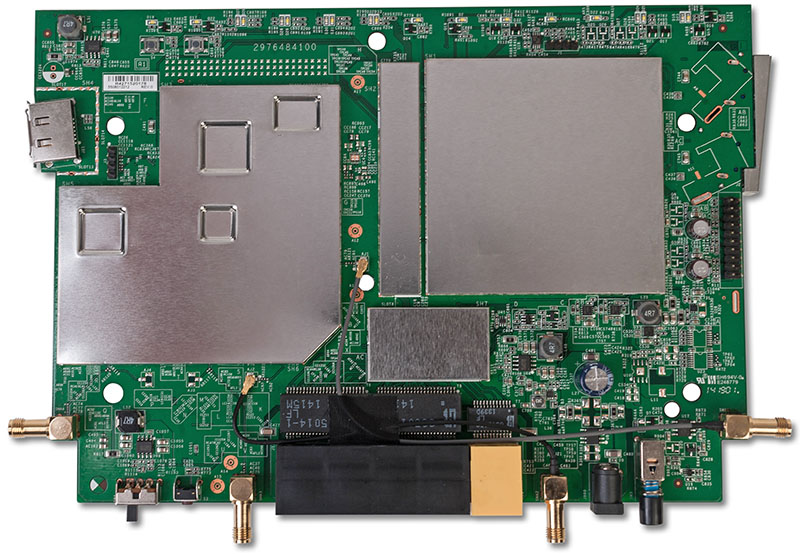

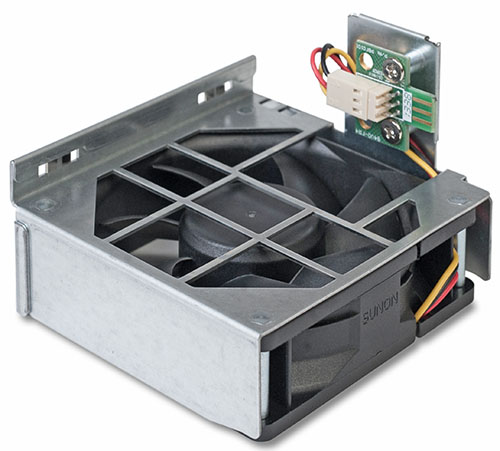

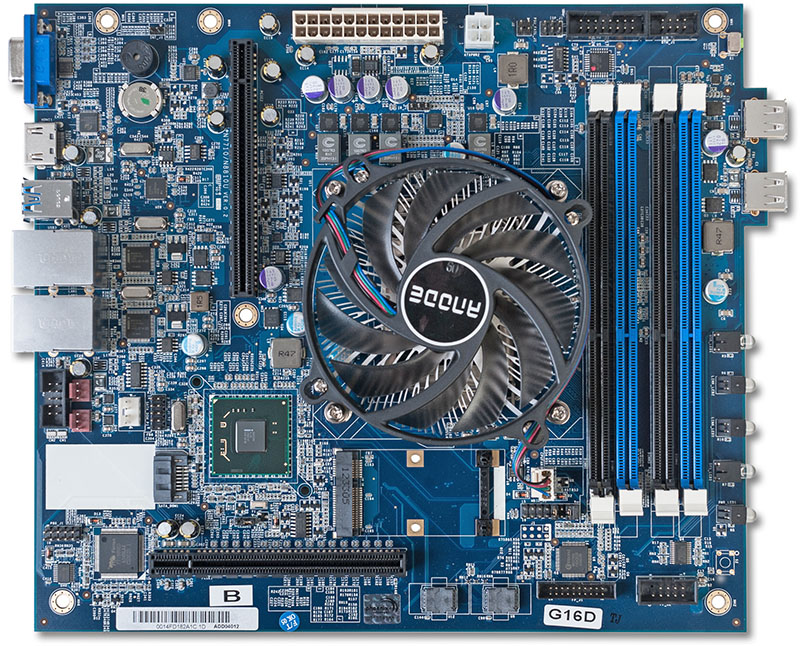

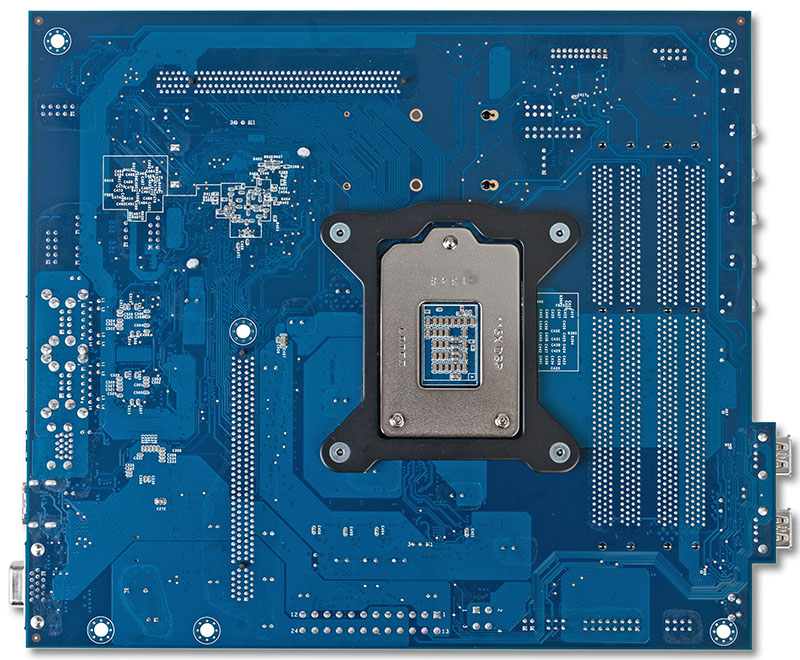

Ряд из четырёх вентиляторов 80х80 мм делит внутреннее пространство сетевого хранилища Thecus N8810U-G на две части: дисковую и вычислительную. Блоки питания размещены в вычислительной части, вся логика которой располагается на одной текстолитовой плате, основные элементы на которой размещены с одной стороны.

В качестве процессора здесь использован Intel G850, работающий на частоте 2,9 ГГц и обладающий двумя ядрами. Чип Intel BD82C206 выполняет функции южного моста.

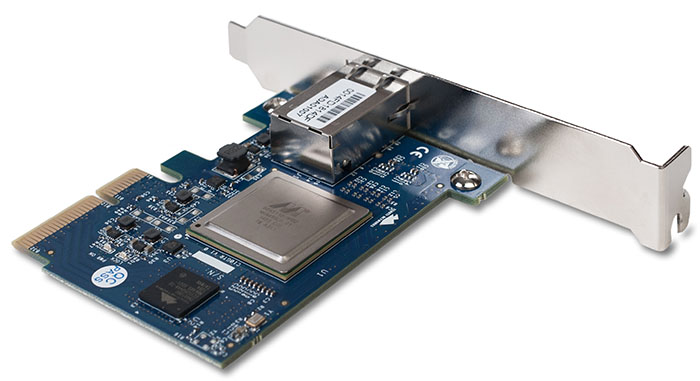

Поддержку сети обеспечивают два контроллера Gigabit Ethernet Intel WG82574L, также в корпусе хранилища установлена сетевая карта 10GE Thecus C10GTR, построенная на базе контроллеров Marvell 88x3110 и Tehuti Networks TN4010.

Функции мониторинга возложены на модуль Fintek F71889, который мы уже видели и в других сетевых хранилищах Thecus, например, N16000PRO. Мониторинг температуры системных элементов, скорости вращения вентиляторов обеспечивается чипом Winbond W83795G.

В отличие от модели N16000PRO здесь порты USB 3.0 на базе микросхемы Renesas D720202 встроены в материнскую плату, а не представлены в виде отдельной карты. Поддержка порта HDMI производится чипом Pericom PI3VDP411LS.

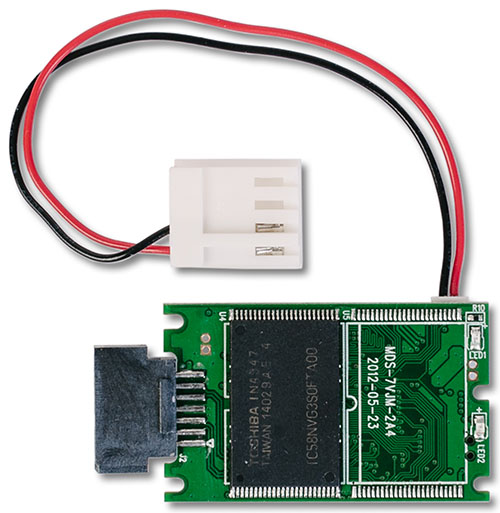

Загрузка системы производится с флеш-карты Micron MT29F16G08CBACAWP с объёмом 2 Гбайта, обслуживаемой контроллером ALCOR MICRO AU6990AN. Загрузочное устройство в сетевом хранилище Thecus N8810U-G не задублировано.

В качестве оперативной памяти используется планка памяти ADATA AD3E1600W4G11 с объёмом 4 Гбайта, построенная на базе девяти чипов Mircon MT41K512M8RH-125 с маркировкой D9QBJ.

Справедливости ради, стоит отметить, что некоторую информацию об аппаратном обеспечении можно также получить и с помощью веб-интерфейса устройства.

На этом мы заканчиваем рассмотрение аппаратной начинки сетевого хранилища Thecus N8810U-G и переходим к изучению его программных возможностей.

Подготовка хранилища к работе

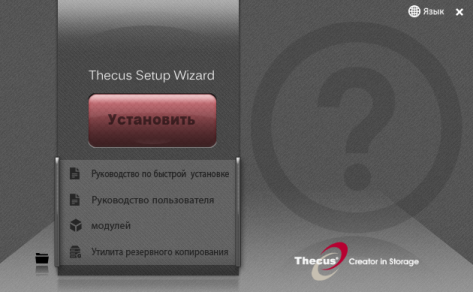

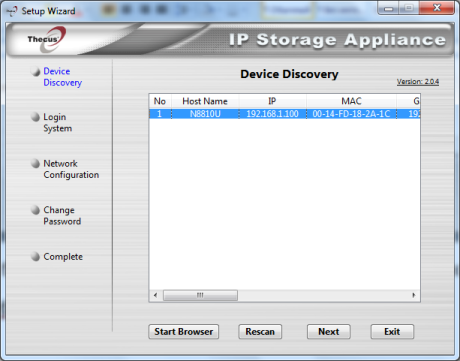

После установки жёстких дисков и подключения Thecus N8810U-G к сети необходимо произвести первоначальную настройку устройства. Для этого в комплекте поставляется диск с мастером установки и кабель Ethernet. По умолчанию Thecus N8810U-G на интерфейсе WAN/LAN1 имеет адрес 192.168.1.100/24, поэтому станция, с которой будет производиться управление должна находиться в сети 192.168.1.0/24. Далее необходимо произвести установку утилиты Thecus Setup Wizard.

После запуска Thecus Setup Wizard обнаружил Thecus N8810U-G в локальном сегменте сети.

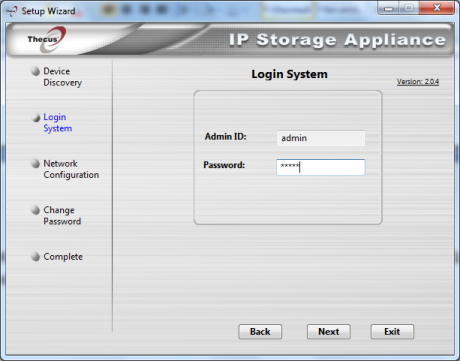

Переходим к следующему шагу и вводим предустановленный пароль admin для пользователя admin.

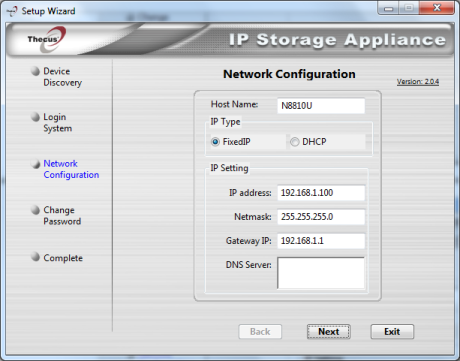

Теперь необходимо произвести настройку сетевых параметров. IP-адрес, маска и шлюз могут быть как настроены вручную, так и получены динамически с помощью протокола DHCP.

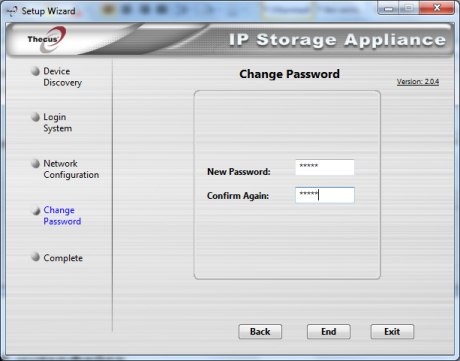

Обязательная смена пароля производится на следующем шаге. Впрочем, можно снова использовать старый, хотя мы категорически и не рекомендуем этого делать.

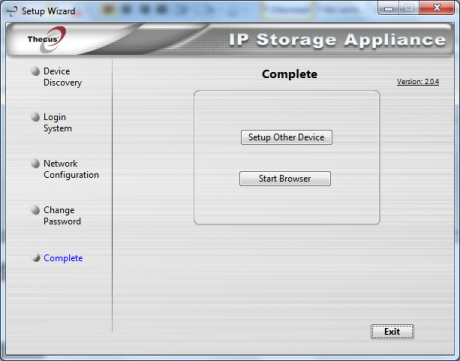

Первоначальная настройка, с точки зрения мастера установки, на этом завершается.

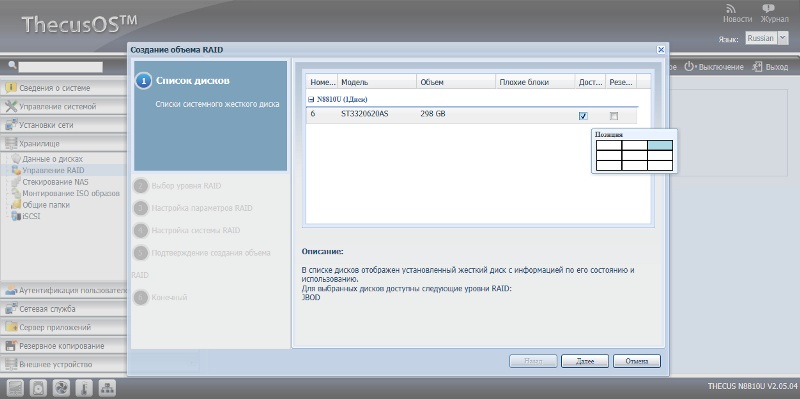

Однако до начала использования NAS необходимо ещё создать RAID-массив Дальнейшее управление хранилищем производится с использованием веб-браузера, где с помощью пункта «Управление RAID» группы «Хранилище» необходимо выбрать диски и тип создаваемого массива.

Хотя обновление прошивки и не является обязательным действием в процессе первоначальной настройки Thecus N8810U-G, мы, как и всегда, настоятельно рекомендуем это сделать.

На этом мы заканчиваем краткое описание процесса подготовки тестируемого сетевого хранилища к работе и переходим к разделу, посвящённому командной строке устройства. Описание возможностей веб-интерфейса мы в этот раз опустим, так как его функциональность совпадает с той, которую мы видели в модели N16000PRO, за исключением, разве что, пунктов, относящихся к обеспечению высокой доступности (High Availability).

Командная строка

Управление доступом к командной строке устройства производится с помощью пункта SSH группы «Сетевая служба» веб-интерфейса.

Для входа необходимо указать логин root и пароль, совпадающий с тем, что был выбран для пользователя admin веб-интерфейса. В системе используется BusyBox версии 1.16.1. Версию операционной системы можно выяснить с помощью команды uname –a или из файла /proc/version.

login as: root

Этот адрес электронной почты защищён от спам-ботов. У вас должен быть включен JavaScript для просмотра.'s password:

Note:

Please do not delete or modify any files or folders or it may result in system operation abnormal.

N8810U:~# busybox

BusyBox v1.16.1 (2014-08-05 14:46:44 CST) multi-call binary.

Copyright (C) 1998-2009 Erik Andersen, Rob Landley, Denys Vlasenko

and others. Licensed under GPLv2.

See source distribution for full notice.

Usage: busybox [function] [arguments]...

or: function [arguments]...

BusyBox is a multi-call binary that combines many common Unix

utilities into a single executable. Most people will create a

link to busybox for each function they wish to use and BusyBox

will act like whatever it was invoked as.

Currently defined functions:

[, [[, addgroup, adduser, arp, arping, awk, basename, cat, chmod,

chown, chpasswd, chroot, chvt, clear, cp, crond, crontab, cryptpw, cut,

date, dc, dd, deallocvt, delgroup, deluser, df, dirname, dmesg,

dnsdomainname, dumpleases, echo, egrep, eject, env, ether-wake, expr,

false, fgrep, free, freeramdisk, fsck, fuser, getty, grep, gunzip,

gzip, halt, head, hexdump, hostid, hostname, id, ifconfig, init,

insmod, ip, kill, killall, killall5, length, ln, logger, login, ls,

lsmod, md5sum, mdev, mkdir, mkfifo, mknod, mkpasswd, mktemp, more, mv,

netstat, nslookup, openvt, passwd, pidof, pipe_progress, poweroff,

printenv, printf, ps, pwd, raidautorun, readahead, readlink, realpath,

reboot, renice, reset, rm, rmdir, rmmod, route, sed, seq, sleep, sort,

split, stat, strings, stty, sync, sysctl, tail, tee, test, time, touch,

tr, traceroute, true, tty, udhcpc, udhcpd, uname, uniq, uptime, usleep,

uuencode, vi, watch, wc, wget, whoami, xargs, yes, zcat

N8810U:~# uname -a

Linux N8810U 3.10.47 #1 SMP Tue Aug 5 14:41:40 CST 2014 x86_64 GNU/Linux

N8810U:~# cat /proc/version

Linux version 3.10.47 (root@FC12-27) (gcc version 4.4.3 20100127 (Red Hat 4.4.3-4) (GCC) ) #1 SMP Tue Aug 5 14:41:40 CST 2014

N8810U:~#

Однако на момент тестирования нас больше версии ядра операционной системы, работающей на устройстве, интересовала версия командного интерпретатора. Оказалось, что в качестве командного интерпретатора используется bash (Bourne again shell), в котором совсем недавно была обнаружена уязвимость, названная Shellshock, которую считают даже более опасной, чем Heartbleed.

N8810U:~# echo $SHELL

/bin/sh

N8810U:~# ls -l /bin | grep sh

-rwxr-xr-x 1 root root 914376 Aug 17 2011 bash*

lrwxrwxrwx 1 root root 4 Aug 5 15:15 sh -> bash*

Мы решили выяснить версию bash, выполняющуюся на устройстве.

N8810U:~# bash --version

GNU bash, version 4.0.38(1)-release (x86_64-unknown-linux-gnu)

Copyright (C) 2009 Free Software Foundation, Inc.

License GPLv3+: GNU GPL version 3 or later <http://gnu.org/licenses/gpl.html>

This is free software; you are free to change and redistribute it.

There is NO WARRANTY, to the extent permitted by law.

Становится всё интереснее, не так ли? Проверить наличие уязвимости в bash можно с помощью нехитрой команды «bash-4.0# env X="() { :;} ; echo vulnerable version of bash" bash -c "echo Fox bash test"». Если интерпретатор не уязвим, администратору будет отображено только сообщение «Fox bash test», в противном же случае также появится надпись «vulnerable version of bash».

N8810U:~# env X="() { :;} ; echo vulnerable version of bash" bash -c "echo Fox bash test"

vulnerable version of bash

Fox bash test

Справедливости ради, стоит отметить, что нам не удалось воспользоваться ею с помощью веб-интерфейса хранилища. Конечно, кроме атаки на веб-сервер устройства существуют и другие векторы эксплуатации уязвимости. Также, вполне возможно, что мы просто плохо старались.

К тому моменту, когда данный обзор был уже практически завершён, мы обнаружили новую бета-версию прошивки (2.05.06), содержащую исправления уязвимостей командного интерпретатора bash.

N8810U:/# env X="() { :;} ; echo vulnerable version of bash" bash -c "echo Fox bash test"

Fox bash test

Содержимое каталогов /app, /bin, /sbin, /usr/bin, /usr/sbin мы поместили в отдельный файл. Перейдём теперь в каталог /proc и посмотрим, какие файлы здесь размещены, а также выясним время работы операционной системы и её среднюю загруженность, получим информацию об установленном процессоре и количестве оперативной памяти. Также сведения о загруженности операционной системы можно получить с помощью утилиты /usr/bin/uptime.

N8810U:~# ls /proc

1/ 1281/ 14688/ 2905/ ide/

10/ 12891/ 14689/ 3/ interrupts

1098/ 12957/ 1475/ 309/ iomem

11/ 12958/ 1491/ 3141/ ioports

1102/ 12959/ 1541/ 3146/ irq/

1103/ 12960/ 15444/ 3203/ kallsyms

1117/ 12961/ 15446/ 3224/ kcore

11318/ 1299/ 15447/ 3226/ key-users

11319/ 13/ 15475/ 3228/ kmsg

11323/ 1313/ 15491/ 323/ kpagecount

11324/ 13188/ 15542/ 3578/ kpageflags

11338/ 13260/ 15601/ 3717/ loadavg

11423/ 13494/ 1561/ 3750/ locks

11424/ 13498/ 15630/ 423/ mdstat

11425/ 13523/ 15631/ 425/ meminfo

11426/ 1355/ 15668/ 439/ misc

11496/ 13597/ 157/ 5/ modules

11504/ 13599/ 15822/ 500/ mounts@

11565/ 13602/ 15828/ 5064/ mtrr

11568/ 13604/ 15861/ 5115/ net@

11602/ 13606/ 159/ 533/ pagetypeinfo

11682/ 13609/ 15959/ 534/ partitions

11718/ 13610/ 160/ 536/ pca9532

11719/ 13618/ 1608/ 6/ pca9532_id

11720/ 13619/ 161/ 7/ sched_debug

11721/ 13625/ 16243/ 8/ scsi/

11722/ 13654/ 16244/ 9/ self@

11723/ 13862/ 16245/ acpi/ softirqs

11724/ 14/ 16246/ buddyinfo stat

11725/ 1403/ 16247/ bus/ swaps

11726/ 14165/ 16248/ cgroups sys/

11727/ 1423/ 1627/ cmdline sysrq-trigger

11728/ 14380/ 163/ consoles sysvipc/

11729/ 14393/ 19192/ cpuinfo thecus_event

11730/ 14397/ 19300/ crypto thecus_eventc

11731/ 14404/ 2/ devices thecus_io

11732/ 14405/ 2228/ diskstats timer_list

11733/ 14406/ 23200/ dma tty/

11734/ 14407/ 23446/ dri/ uptime

11735/ 14408/ 23843/ driver/ version

11736/ 14409/ 23950/ enhanceio/ vmallocinfo

12029/ 14410/ 23951/ execdomains vmstat

12071/ 14411/ 26087/ fb zoneinfo

1233/ 14485/ 2807/ filesystems

1254/ 14522/ 2809/ fs/

1266/ 14597/ 2903/ hwm

N8810U:~# cat /proc/uptime

2356.90 4622.88

N8810U:~# cat /proc/loadavg

0.06 0.04 0.05 1/168 24089

N8810U:~# /usr/bin/uptime

03:28:30 up 39 min, load average: 0.04, 0.03, 0.05

N8810U:~# cat /proc/meminfo

MemTotal: 3937588 kB

MemFree: 3136860 kB

Buffers: 113948 kB

Cached: 270444 kB

SwapCached: 0 kB

Active: 166896 kB

Inactive: 270312 kB

Active(anon): 78020 kB

Inactive(anon): 70364 kB

Active(file): 88876 kB

Inactive(file): 199948 kB

Unevictable: 3296 kB

Mlocked: 3296 kB

SwapTotal: 2096112 kB

SwapFree: 2096112 kB

Dirty: 0 kB

Writeback: 0 kB

AnonPages: 56112 kB

Mapped: 15464 kB

Shmem: 93516 kB

Slab: 59684 kB

SReclaimable: 31420 kB

SUnreclaim: 28264 kB

KernelStack: 1392 kB

PageTables: 7880 kB

NFS_Unstable: 0 kB

Bounce: 0 kB

WritebackTmp: 0 kB

CommitLimit: 4064904 kB

Committed_AS: 263012 kB

VmallocTotal: 34359738367 kB

VmallocUsed: 350480 kB

VmallocChunk: 34359377920 kB

DirectMap4k: 11200 kB

DirectMap2M: 4067328 kB

N8810U:~# cat /proc/cpuinfo

processor : 0

vendor_id : GenuineIntel

cpu family : 6

model : 42

model name : Intel(R) Pentium(R) CPU G850 @ 2.90GHz

stepping : 7

microcode : 0x1a

cpu MHz : 2900.042

cache size : 3072 KB

physical id : 0

siblings : 2

core id : 0

cpu cores : 2

apicid : 0

initial apicid : 0

fpu : yes

fpu_exception : yes

cpuid level : 13

wp : yes

flags : fpu vme de pse tsc msr pae mce cx8 apic sep mtrr pge mca cmov pat pse36 clflush dts acpi mmx fxsr sse sse2

ss ht tm pbe syscall nx rdtscp lm constant_tsc arch_perfmon pebs bts rep_good nopl xtopology nonstop_tsc aperfmperf eagerfpu

pni pclmulqdq dtes64 monitor ds_cpl vmx est tm2 ssse3 cx16 xtpr pdcm pcid sse4_1 sse4_2 popcnt tsc_deadline_timer xsave

lahf_lm arat epb xsaveopt pln pts dtherm tpr_shadow vnmi flexpriority ept vpid

bogomips : 5802.75

clflush size : 64

cache_alignment : 64

address sizes : 36 bits physical, 48 bits virtual

power management:

Информацию о «процессоре» №1 мы удалили, так как она повторяет те сведения, что представлены выше для процессора №0.

Версия установленной прошивки содержится в файле /app/version.

N8810U:~# cat /app/version

2.05.04

На этом беглый обзор возможностей интерфейса командной строки мы завершаем и переходим к описанию процедуры подключения хранилища к серверам ESXi.

Подключение к ESXi

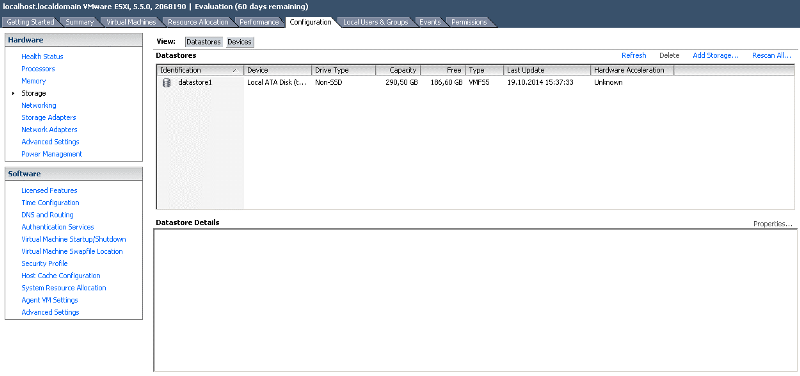

Виртуальные среды, построенные на базе программных продуктов VMWare (ESXi), Microsoft (Hyper-V) и Citrix, с каждым годом завоёвывают всё большую и большую популярность. В современных сетях СХД Thecus могут использоваться не только для хранения отдельных пользовательских файлов, но целых виртуальных дисков, содержащих гостевые операционные системы. Гипервизор скрывает от операционной системы истинное расположение системного диска, что позволяет хранить данные централизовано, без привязки к определённому серверу виртуализации. Конечно, можно произвести подключение удалённого ресурса средствами гостевой операционной системы, например, по протоколам SMB/CIFS или iSCSI, однако при таком подключении на удалённом хранилище смогли бы размещаться лишь пользовательские (не системные) файлы.

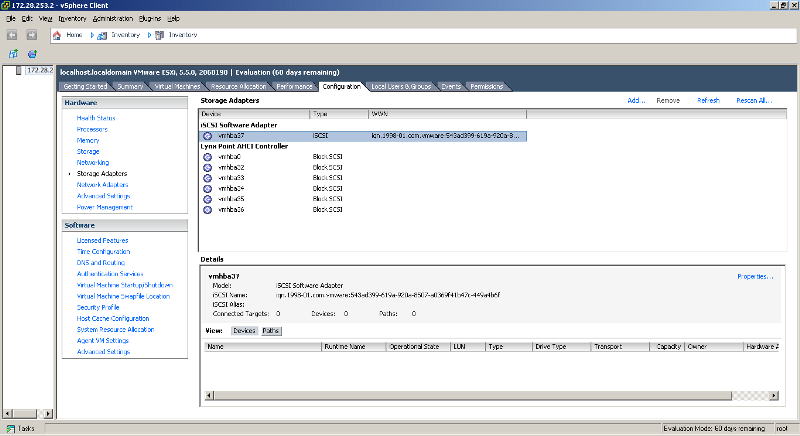

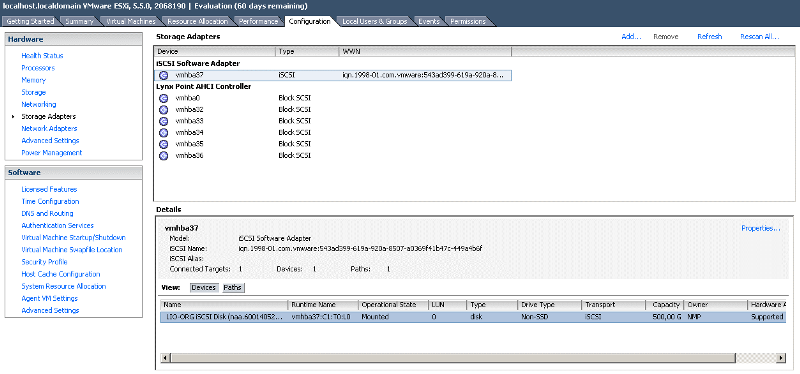

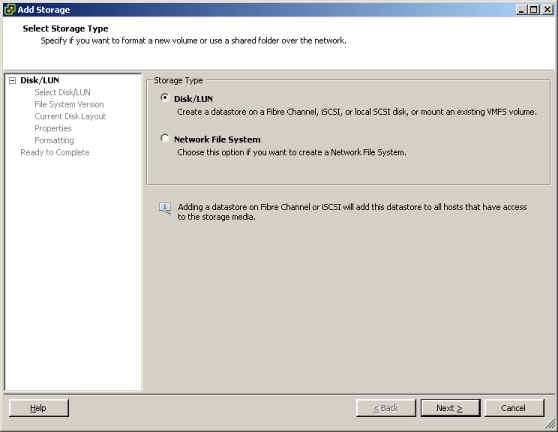

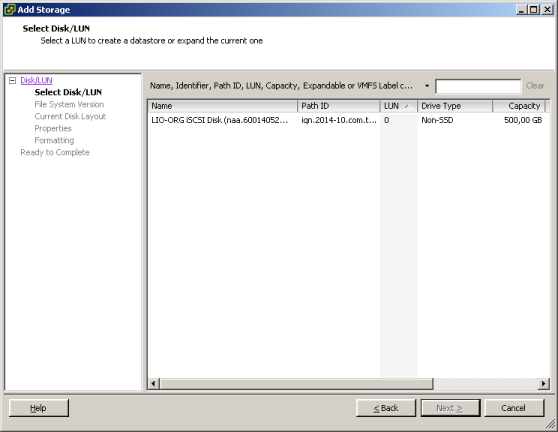

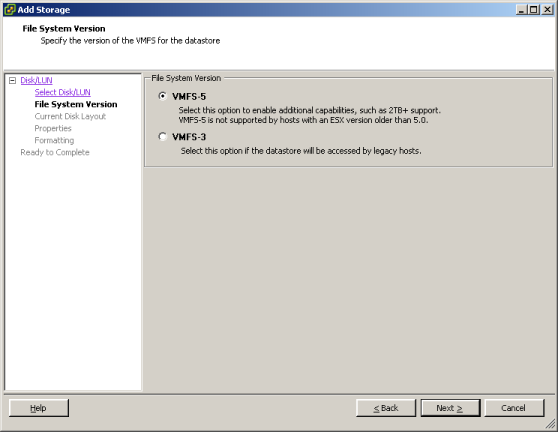

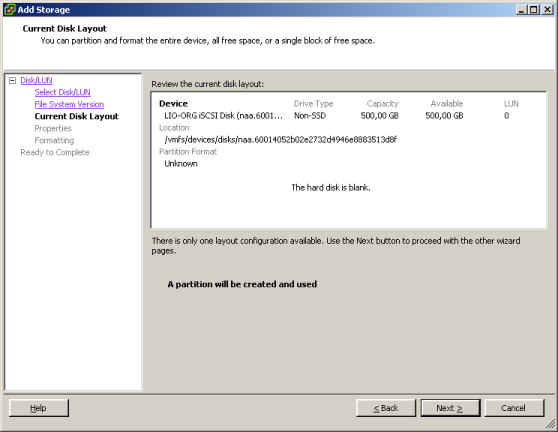

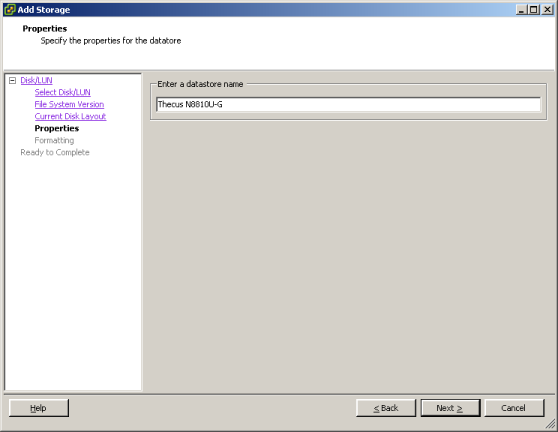

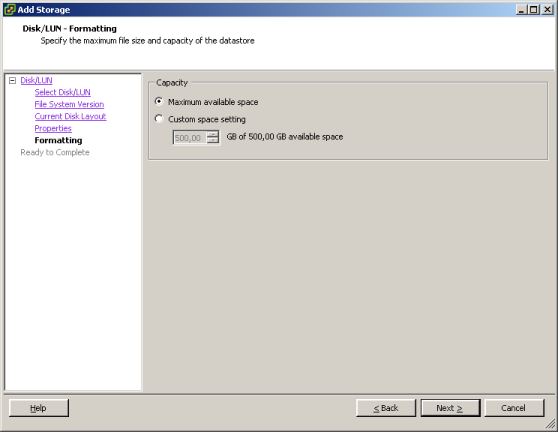

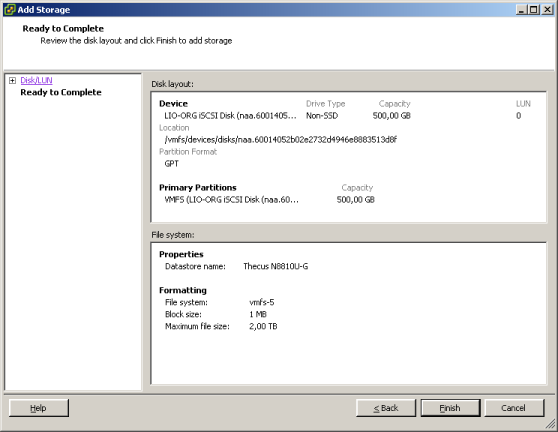

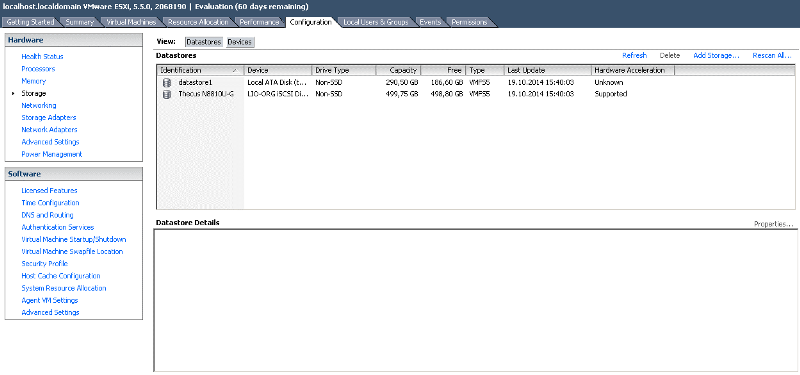

Подключение удалённого сетевого хранилища Thecus N8810U-G к серверу ESXi производится с помощью протокола iSCSI, для чего в пункте «Storage Adapters» вкладки «Configuration» требуется создать новый виртуальный адаптер iSCSI Software Adapter.

После добавления адаптера необходимо его настроить, указав IP-адрес цели iSCSI, функции которой выполняет СХД Thecus.

Новый ресурс хранения теперь должен быть добавлен в систему с помощью пункта «Storage».

После успешного добавления нового устройства хранения оно может использоваться для размещения виртуальных дисков гостевых операционных систем наравне с локальными дисковыми устройствами.

Настала пора непосредственно перейти к тестированию сетевого хранилища Thecus N8810U-G.

Тестирование

Первым тестом, с которого мы обычно начинаем данный раздел, является установление времени загрузки устройства, под которым мы понимаем интервал времени между моментом подачи питания и до получения первого эхо-ответа по протоколу ICMP. Однако в данном случае мы решили отступить от сложившейся традиции, потому что первые эхо-ответы появляются уже через 85 секунд после старта устройства, тогда как звуковой сигнал о полной загрузке Thecus N8810U-G звучит лишь через 160 секунд после запуска. В любом случае это приемлемый результат для подобного класса устройств.

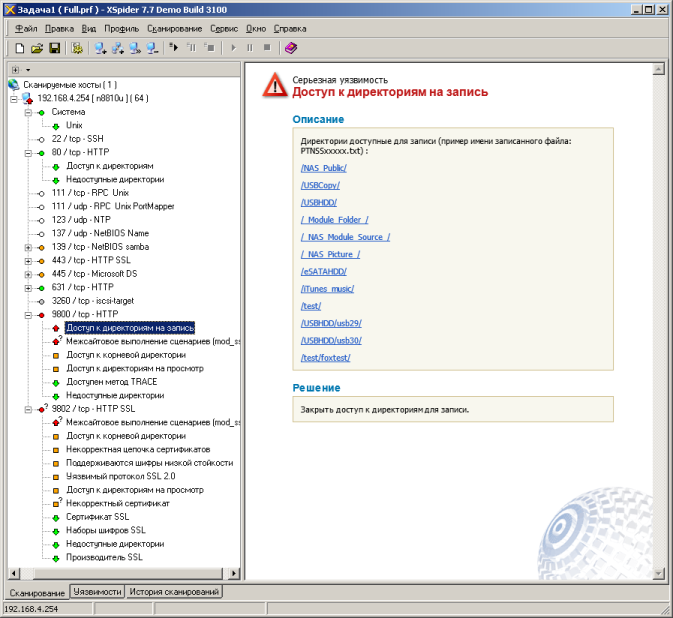

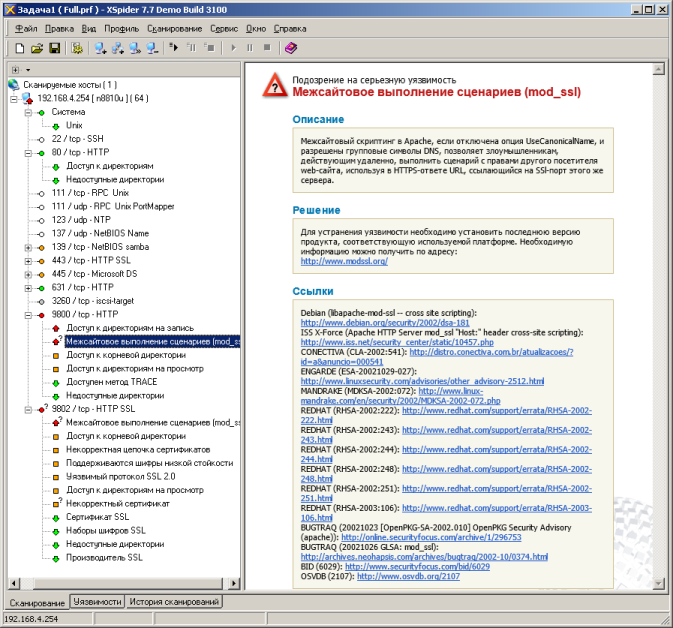

Вторым традиционным тестом стала проверка защищённости хранилища, выполняемая со стороны LAN-интерфейса с помощью сканера сетевой безопасности Positive Technologies XSpider 7.7 (Demo Build 3100). Всего было обнаружено девять открытых портов. Наиболее интересные из обнаруженных сведений представлены ниже.

Хотя обычно сетевое хранилище размещается где-то глубоко внутри сети компании, наличие возможности записи в определённые директории нас всё равно несколько смущает. Конечно, HTTP-доступ по порту TCP-9800 может быть ограничен списками доступа (ACL) на маршрутизаторах или L3-коммутаторах, но СХД Thecus N8810U-G – устройство класса SMB, что означает вероятность отсутствия в компании специалиста, занимающегося сетевой безопасностью.

Перед тем, как переходить к тестированию производительности сетевого хранилища, нам бы хотелось познакомить наших читателей с основными параметрами нашими тестового стенда.

| Компонент | ПК |

| Материнская плата | ASUS Maximus VI Extreme |

| Процессор | Intel Core i7 4790K 4 ГГц |

| Оперативная память | DDR3 PC3-10700 SEC 32 Гбайта |

| Сетевая карта | Thecus C10GTR Thecus C10GT Intel X540-T1 |

| Операционная система | Windows Server 2008 R2 x64 VMWare ESXi 5.5.0 Update 2 |

В качестве накопителей мы использовали 16 дисков HGST Deskstar NAS 0F22408 с объёмом 4 Гбайта вместо тех, с которыми мы работали раньше. Пожалуй, пару слов стоит сказать о самих дисках. Указанная модель предназначена для использования в многодисковых системах. В связи с этим диск обладает системой RVS (Rotational Vibration Safeguard), снижающей собственную вибрацию накопителя, а также уменьшающей влияние сторонних вибраций на работу устройства. Технология RVS располагает парой сенсоров, установленных в непосредственной близости от считывающей головки. Информация о вибрациях, получаемая с сенсоров, используется для корректировки положения головки относительно пластин диска. Такой подход позволяет стабилизировать диск и увеличить точность позиционирования головок относительно дорожки без потери времени на дополнительное перемещение, что, по заявлению производителя, позволяет значительно увеличить скорость доступа к пользовательским данным. Пример зависимости координат считывающей головки диска от времени при использовании RVS и без оной представлен на рисунке ниже. К сожалению, технология RVS не отключаемая, поэтому произвести собственные измерения её влияния на скорости чтения и записи у нас не было никакой возможности.

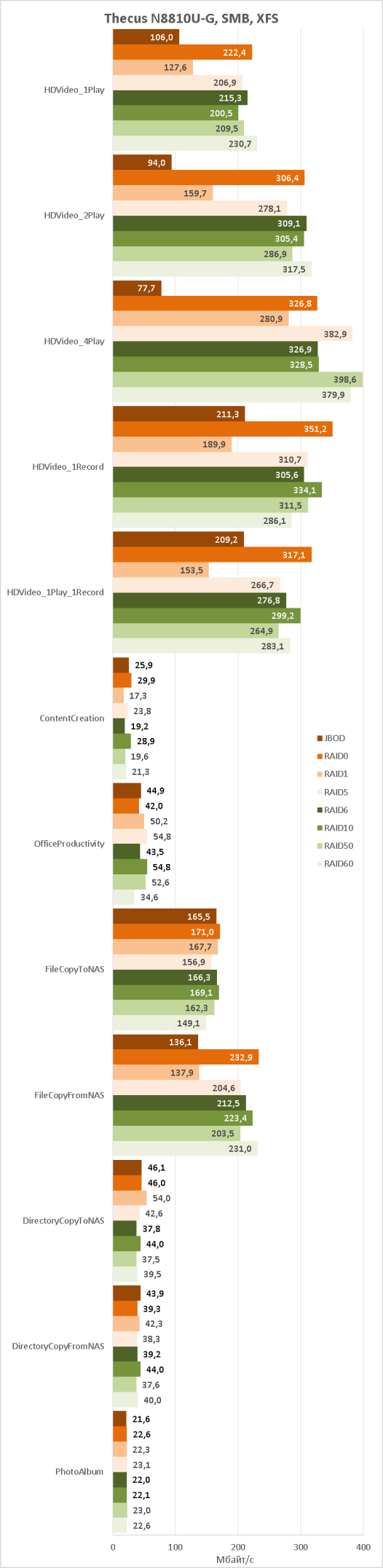

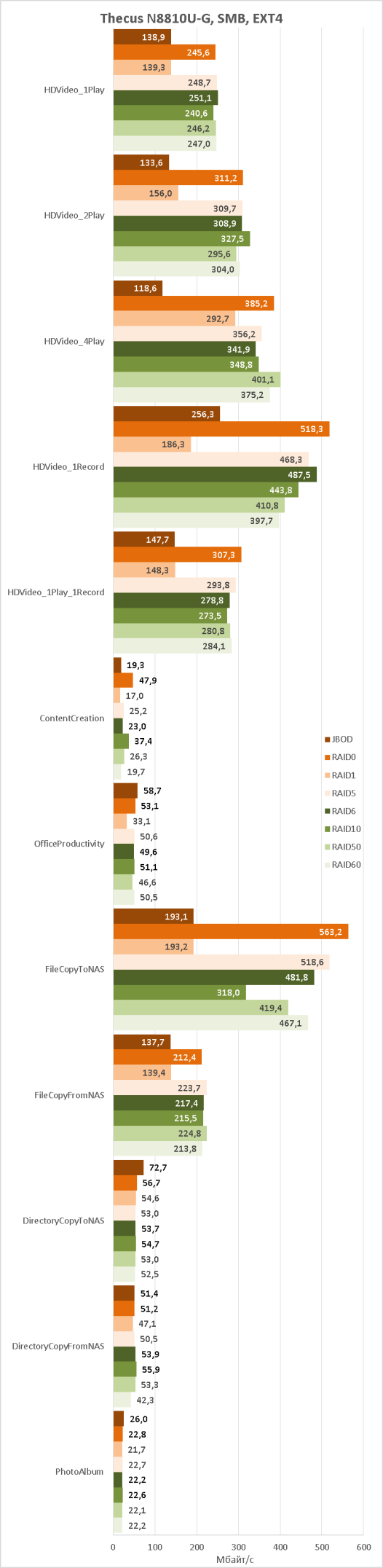

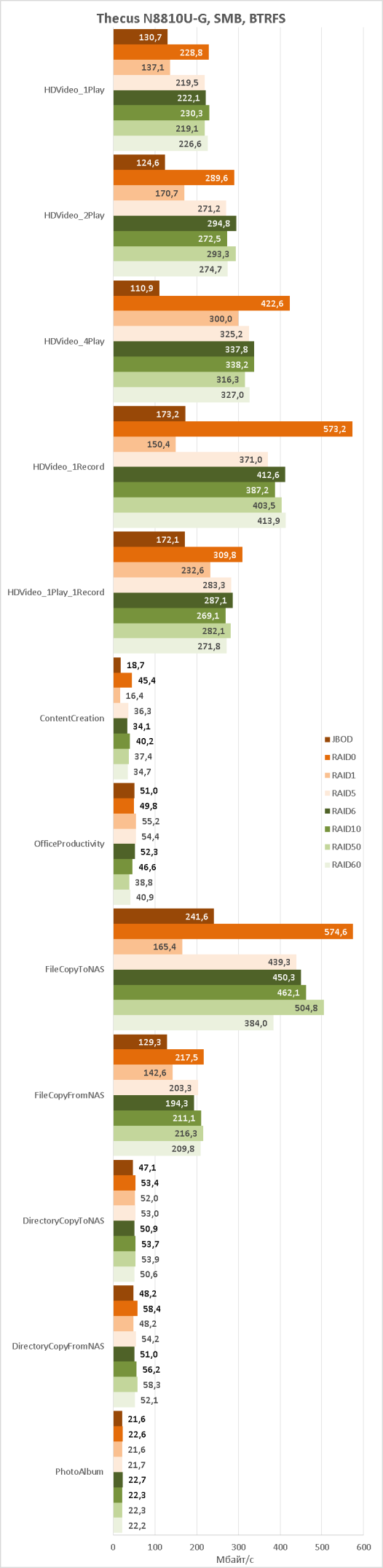

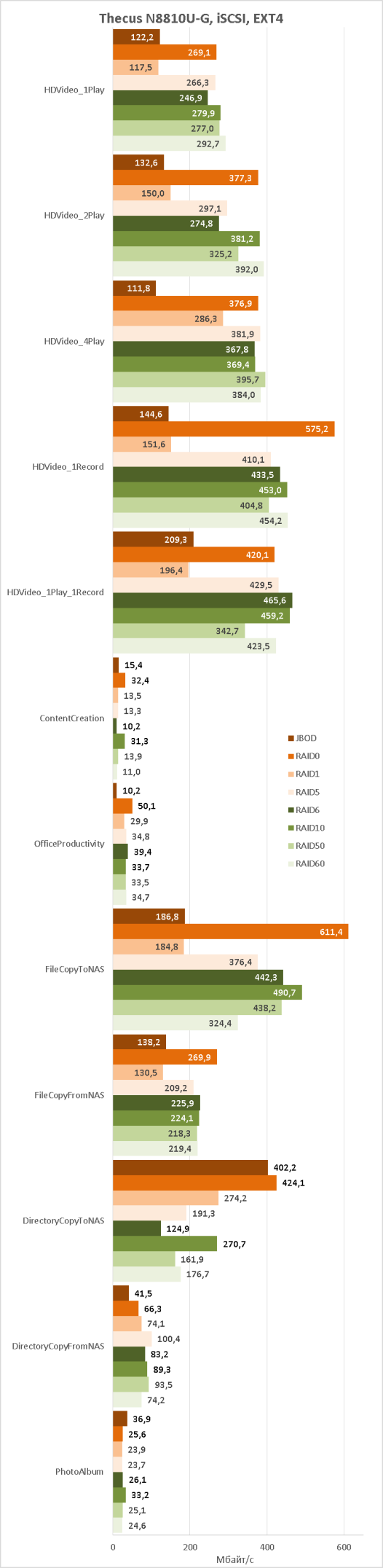

Сетевое хранилище Thecus N8810U-G поддерживает четыре файловые системы: EXT3, EXT4, XFS и экспериментальную BTRFS. Мы последовательно отформатировали дисковое пространство в три последние файловые системы. Производительность EXT3 не представляла интереса в связи с существующими ограничениями данной файловой системы. Сначала мы использовали протокол SMB/CIFS для получения доступа к пользовательским данным, помещённым на СХД.

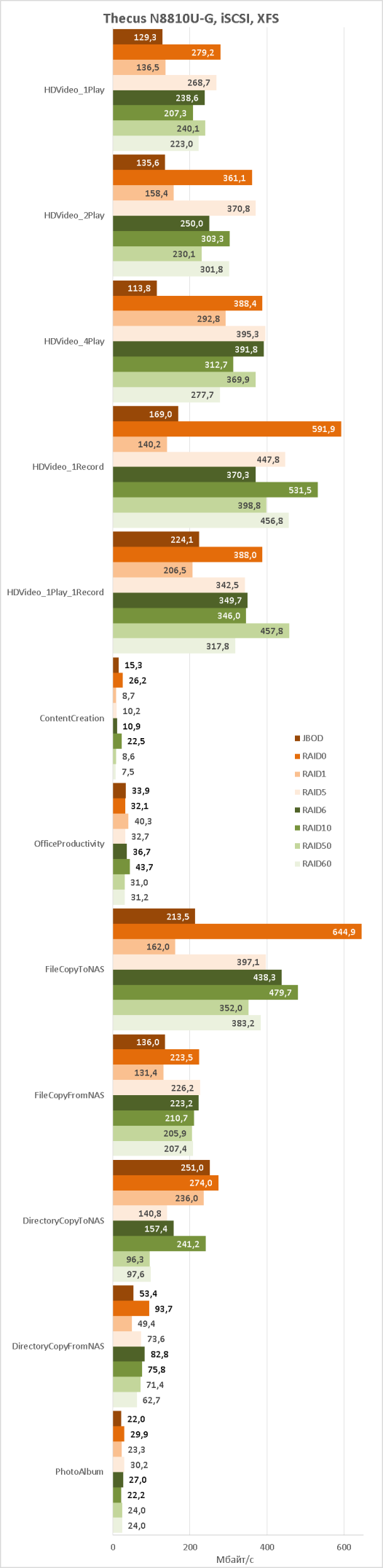

Не могли мы обойти стороной и производительность устройства при обеспечении блочного доступа по протоколу iSCSI.

Все три участника показали себя вполне неплохо: в каких-то тестах большую скорость обеспечивала одна файловая система, в каких-то другая... Возможно, мы излишне консервативны, однако на сегодняшний день мы бы не стали доверять свои критически важные данные файловой системе BTRFS, отдав предпочтение EXT4 или XFS.

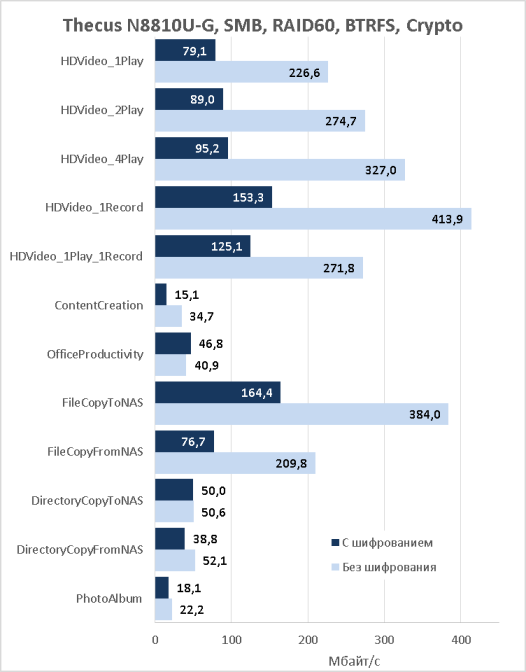

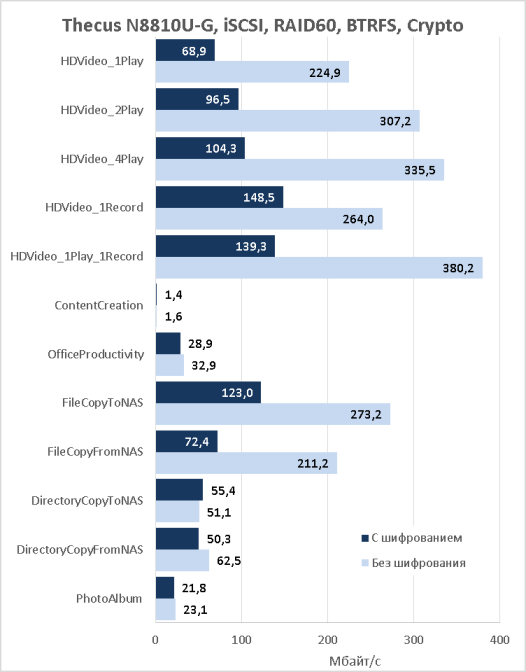

Для обеспечения защиты пользовательских данных может быть произведено их шифрование при помещении их на NAS. Производительность Thecus N8810U-G при работе с шифрованными данными представлена для двух протоколов ниже. Как видно из приведённых диаграмм, шифрование оказывает существенное влияние на производительность СХД.

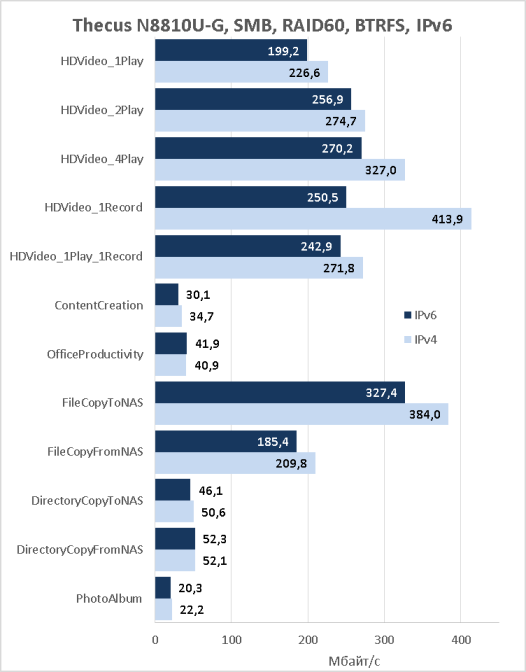

Доступ к хранилищу может быть получен не только с помощью текущей версии протокола IP – IPv4, но также и с помощью IPv6. К сожалению, на данный момент iSCSI и IPv6 не поддерживаются N8810U-G одновременно.

Также мы подключили наш тестовый внешний жёсткий диск Transcend StoreJet 25M3 объёмом 750 Гбайт с интерфейсом USB 3.0 к СХД.

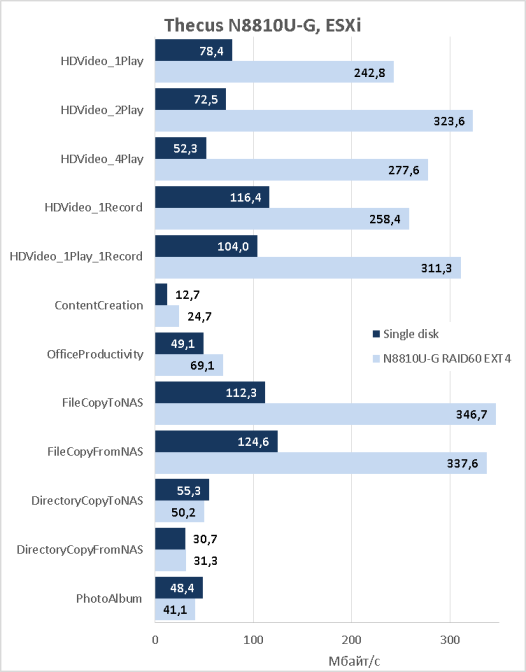

Естественно, мы не могли обойти стороной производительность хранилища при работе с VMWare ESXi. Первое, с чего мы начали, было установление времени загрузки гостевой операционной системы, виртуальный системный диск которой располагался сначала на локальном диске тестового ПК, а затем на сетевом хранилище Thecus N8810U-G RAID60 EXT4. Под временем загрузки мы понимали временной интервал между включением виртуальной машины и появление рабочего стола. Мы произвели три последовательные загрузки гостевой операционной системы Windows 7 x64 с локального диска. Каждый раз система загружалась за 34 секунды. Затем мы перенесли виртуальный диск на СХД Thecus и попробовали загружаться оттуда. Первый раз системе потребовалось 30 секунд на загрузку, тогда как второй и третий разы занимали всего по 11 секунд, что вероятно, обусловлено кешированием данных на стороне хранилища.

С помощью утилиты Intel NASPT, выполняемой на гостевой операционной системе, мы решили выяснить, какие скорости доступа к данным на системном диске имеет операционная система при размещении виртуального диска на локальном устройстве и при подключении его по сети.

На этом мы завершаем раздел тестирования и переходим к подведению итогов.

Заключение

В целом мы остались довольны протестированным сетевым хранилищем Thecus N8810U-G, предназначенным для удовлетворения потребностей малого и среднего бизнеса в системах хранения данных. И хотя данная модель не обладает всеми возможностями обеспечения отказоустойчивости, как, например, протестированное нами ранее хранилище N16000PRO, но имеет два блока питания, защищающих от наиболее часто возникающих проблем – сбоев электропитания. Стоит также отметить, что компания Thecus производит модель N8810U, отличающейся от протестированной нами отсутствием сетевой карты 10 Gigabit Ethernet.

Сильные стороны сетевого хранилища Thecus N8810U-G перечислены ниже.

- Высокие скорости доступа к данным.

- Поддержка IPv6.

- Возможность расширения функциональности путём установки бесплатных дополнительных модулей.

- Возможность агрегирования сетевых интерфейсов и объединения хранилищ в стек.

- Обновление прошивки в ручном или полуавтоматическом режимах.

- Наличие двух блоков питания.

- Встроенная карта 10 Gigabit Ethernet.

- Поддержка шифрования хранимых данных.

К сожалению, мы не можем не указать и на недостатки устройства.

- Наличие уязвимой версии интерпретатора Bash (исправлено в последних версиях прошивки).

- Наличие вероятной уязвимости в HTTP-сервисе на порту TCP-9800.

- Невозможность iSCSI-подключений поверх IPv6.

На момент написания статьи рекомендованная цена на хранилище Thecus N8810U-G (без дисков) составляла 101500 рублей.

Автор и редакция благодарят Компанию Тайле, официального дистрибьютора сетевого оборудования Thecus в России, за любезно предоставленное хранилище и диски для тестов.

Страница 10 из 32