Articles

Перехват трафика с помощью Cisco ASR

Прослушивание сети может быть осуществлено не только на аппаратных брандмауэрах Cisco PIX/ASA, о которых мы писали ранее, но также и на маршрутизаторах того же производителя. В данной статье мы расскажем о том, как на одном из самых простых маршрутизаторов линейки ASR можно локально сохранять копию передаваемых по сети пользовательских данных (или пакетов, предназначенных самому устройству) с возможностью их анализа на месте, либо выгрузки на удалённый сервер для более детального разбора. Обсуждаемая нами функциональность носит название Embedded Packet Capture.

В нашем распоряжении была модель ASR 1006 (cisco ASR1006 (RP2)). Хотелось бы отметить, что обсуждаемая технология появилась в IOS XE начиная с версии 3.7S, поэтому на нашем устройстве была прошивка указанной ниже версии.

IOS XE Version: 03.07.01.S

Первое, с чего следует начать, - создать список доступа, с помощью которого будут отфильтровываться нужные данные. Мы хотим получить все ICMP-сообщения.

asr1006#conf t

Enter configuration commands, one per line. End with CNTL/Z.

asr1006(config)#ip access-list extended foxtestacl

asr1006(config-ext-nacl)#permit icmp any any

asr1006(config-ext-nacl)#exi

asr1006(config)#exi

asr1006#sho ip access-lists foxtestacl

Extended IP access list foxtestcap

10 permit icmp any any

Созданный в предыдущем действии список необходимо привязать к конкретному перехвату. Также обязательным параметром, который необходимо указать, является интерфейс, на котором будут собираться передаваемые данные. Среди необязательных параметров можно указать следующие: буфер, в котором будут храниться перехваченные пакеты; пределы, применяемые к процессу перехвата. Лимиты, которые администратор может установить, позволяют сохранять пакеты в течение определённого времени, определённой длины или конкретное их количество. Также можно ограничить скорость поступления пакетов, либо сохранять один из группы.

asr1006#monitor capture foxcap ?

access-list access-list to be attached

buffer Buffer options

class-map class name to attached

clear Clear Buffer

control-plane Control Plane

export Export Buffer

interface Interface

limit Limit Packets Captured

match Describe filters inline

start Enable Capture

stop Disable Capture

asr1006#monitor capture foxcap buffer ?

circular circular buffer

size Size of buffer in MB

asr1006#monitor capture foxcap lim ?

duration Limit total duration of capture in seconds

every Limit capture to one in every nth packet

packet-len Limit the packet length to capture

packets Limit number of packets to capture

pps Limit number of packets per second to capture

Определимся теперь с интерфейсом, на котором будем производить перехват (вывод команд представлен не полностью).

asr1006#sho ip int bri

Interface IP-Address OK? Method Status Protocol

Te0/0/0 unassigned YES NVRAM down down

GigabitEthernet0/1/0 unassigned YES NVRAM up up

GigabitEthernet0/1/1 unassigned YES NVRAM up up

Gi0/1/1.1100 10.27.0.17 YES NVRAM up up

Создадим перехват, ограничив его созданным ранее списком доступа, и прикрепим его к интерфейсу Gi0/1/1.1100 с указанием интересующего нас направления.

asr1006#mon cap foxcap access-list foxtestacl interface gi0/1/1.1100 both

Просмотреть параметры того или иного перехвата можно с помощью команд show monitor capture name и show monitor capture name parameter, где вместо name нужно указать имя интересующего перехвата.

asr1006#sho monitor capture foxcap

Status Information for Capture foxcap

Target Type:

Interface: GigabitEthernet0/1/1.1100, Direction: both

Status : Inactive

Filter Details:

Access-list: foxtestacl

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 10

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 0 (no limit)

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

asr1006#sho monitor capture foxcap parameter

monitor capture foxcap interface GigabitEthernet0/1/1.1100 both

monitor capture foxcap access-list foxtestacl

monitor capture foxcap buffer size 10

monitor capture foxcap limit pps 1000

Для начала перехвата необходимо дать команду monitor capture name start, для остановки – monitor capture name stop.

asr1006#mon cap foxtcap start

Проверим теперь доступность какого-либо удалённого узла, доступ к которому производится с помощью интерфейса Gi0/1/1.1100.

C:\>ping 10.27.0.18

Обмен пакетами с 10.27.0.18 по с 32 байтами данных:

Ответ от 10.27.0.18: число байт=32 время=1мс TTL=250

Ответ от 10.27.0.18: число байт=32 время=1мс TTL=250

Ответ от 10.27.0.18: число байт=32 время=1мс TTL=250

Ответ от 10.27.0.18: число байт=32 время=1мс TTL=250

Статистика Ping для 10.27.0.18:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 1мсек, Максимальное = 1 мсек, Среднее = 1 мсек

Выгрузка сохранённых с помощью функционала EPC данных может производиться как во время работы процедуры перехвата, так и после её завершения. Мы же остановим перехват.

asr1006#mon cap foxtcap stop

Посмотреть информацию о загруженности буфера, в который сохраняются перехваченные пакеты, можно с помощью команды show monitor capture name buffer.

ag-asr1006-1#sho mon cap foxcap buffer

buffer size : 10485760

buffer used : 7554

packets in buffer: 67

average PPS : 1

Содержимое буфера также доступно для локального анализа (вывод команды сокращён).

ag-asr1006-1#sho monitor capture foxcap buffer bri

-------------------------------------------------------------

# size timestamp source destination protocol

-------------------------------------------------------------

0 82 0.000000 192.168.1.2 -> 10.27.0.18 ICMP

1 82 0.000000 10.27.0.18 -> 192.168.1.2 ICMP

2 82 1.189038 192.168.1.2 -> 10.27.0.18 ICMP

3 82 1.190029 10.27.0.18 -> 192.168.1.2 ICMP

4 82 2.190029 192.168.1.2 -> 10.27.0.18 ICMP

5 82 2.191036 10.27.0.18 -> 192.168.1.2 ICMP

6 82 3.199032 192.168.1.2 -> 10.27.0.18 ICMP

7 82 3.209041 10.27.0.18 -> 192.168.1.2 ICMP

Более детальная информация может быть получена с помощью команд show monitor capture name buffer detailed и show monitor capture name buffer dump (вывод команд сокращён).

asr1006#sho monitor capture foxcap buffer detailed

-------------------------------------------------------------

# size timestamp source destination protocol

-------------------------------------------------------------

122 82 9.320820 10.27.4.14 -> 10.27.0.17 ICMP

0000: 30F70D1E 9611001C F6109438 8100044C 0..........8...L

0010: 08004500 0040C7A8 00003F01 9BC00A1B ..E..@....?.....

0020: 040E0A1B 00110800 01F0F928 0000AB89 ...........(....

0030: A2500000 0000A507 0F000000 00001011 .P..............

asr1006#sho monitor capture foxcap buffer dump

122

0000: 30F70D1E 9611001C F6109438 8100044C 0..........8...L

0010: 08004500 0040C7A8 00003F01 9BC00A1B ..E..@....?.....

0020: 040E0A1B 00110800 01F0F928 0000AB89 ...........(....

0030: A2500000 0000A507 0F000000 00001011 .P..............

0040: 12131415 16171819 1A1B1C1D 1E1F2021 .............. !

0050: 2223 "#

Кроме локального просмотра перехваченных данных администратор может выгрузить их в файл на флеш или удалённый сервер по сети.

asr1006#mon cap foxcap export ?

bootflash: Location of the file

flash: Location of the file

ftp: Location of the file

harddisk: Location of the file

http: Location of the file

https: Location of the file

pram: Location of the file

rcp: Location of the file

scp: Location of the file

tftp: Location of the file

asr1006#mon cap foxcap export flash:/foxcap.cap

Exported Successfully

asr1006#sho fla

-#- --length-- ---------date/time--------- path

1 4096 Nov 13 2012 22:21:14 +00:00 /bootflash/

2 16384 Jul 05 2012 04:32:24 +00:00 /bootflash/lost+found

3 4096 Nov 02 2012 01:46:07 +00:00 /bootflash/vman_fdb

4 6798 Nov 13 2012 22:16:52 +00:00 /bootflash/foxcap.cap

5 4096 Jul 05 2012 04:34:40 +00:00 /bootflash/.installer

6 4096 Jul 05 2012 05:05:46 +00:00 /bootflash/.prst_sync

7 4096 Jul 05 2012 05:05:50 +00:00 /bootflash/.rollback_timer

8 456402504 Aug 30 2012 15:52:32 +00:00 /bootflash/asr1000rp2-advipservicesk9.03.06.02.S.152-2.S2.bin

9 479485768 Nov 01 2012 10:13:08 +00:00 /bootflash/asr1000rp2-adventerprisek9.03.07.01.S.152-4.S1.bin

10 458460744 Sep 21 2012 23:27:44 +00:00 /bootflash/asr1000rp2-adventerprisek9.03.06.02.S.152-2.S2.bin

397017088 bytes available (1395777536 bytes used)

asr1006#cop fl tf

Source filename [foxcap.cap]?

Address or name of remote host []? 192.168.1.2

Destination filename [foxcap.cap]?

!!

6798 bytes copied in 0.017 secs (399882 bytes/sec)

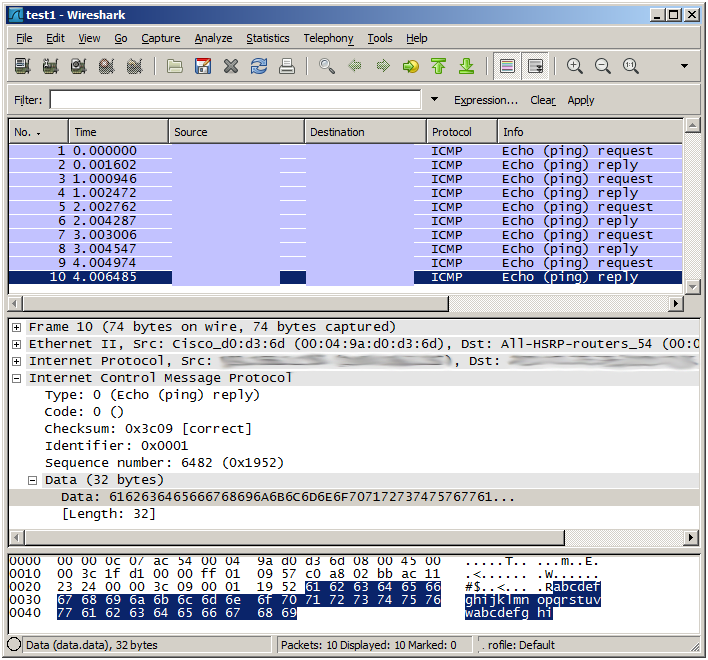

Выгруженный на TFTP-сервер файл может быть просмотрен на компьютере администратора, например, с помощью утилиты Wireshark.

Для удаления существующего перехвата необходимо воспользоваться командой no monitor capture name.

asr1006#no mon cap foxcap

asr1006#sho mon cap

На этом мы завершаем рассмотрение возможностей функции Cisco EPC (Embedded Packet Capture) и желаем успешного решения сетевых проблем с её помощью.

Intel vPro/AMT или аппаратный антивирус

Введение

Приблизительно два года назад мы разместили на своих страницах материал, описывающий применение Adder IPEPS в качестве аппаратного решения, помогающего системным администраторам производить антивирусную проверку и даже переустановку операционной системы. Стоит особо подчеркнуть, что речь шла об антивирусной проверке и настройке BIOS в случае частичной неработоспособности операционной системы, когда использование стандартных средств удалённого доступа, таких как RDP, RAdmin и RealVNC, не представляется возможным. Сегодня мы представляем нашим читателям ещё один способ управления рабочими станциями без использования внешних устройств.

Удалённое управление

Технология удалённого управления рабочей станцией Intel AMT существует уже достаточно давно, однако аппаратная поддержка данной технологии реализована далеко не во всех современных материнских платах и процессорах. Перед использованием описываемого в данной статье метода подключения к удалённому узлу необходимо убедиться, что процессор поддерживает технологию vPro, а материнская плата построена на чипсете серии Q, например, Q67 или Q77. Мы не будем вдаваться в детали реализации vPro и AMT, а также в требования к оборудованию, но приведём пример, возможно, не совсем стандартного использования обсуждаемых механизмов удалённого доступа.

Итак, в нашем распоряжении был персональный компьютер на базе материнской платы ASUS P8Q77-M (BIOS версии 0303) и процессора Intel i7 3770, который мы считаем обычным ПК рядового пользователя дома или в офисе. Проблема удалённого управления серверами имеет множество успешных решений, к числу которых относятся технологии IPMI, iLO и другие, однако подобные методы не применимы к стандартным ПК. Внедрение решений на основе Adder IPEPS нельзя назвать беспроблемным, так как подключение такой аппаратуры к каждому узлу требует приобретения большого количества дополнительных устройств, а также приводит к занятию ещё одного порта на сетевом оборудовании. Временное же подключение IP KVM к проблемному ПК требует наличия технического персонала на удалённом объекте, к тому же сам по себе Adder IPEPS не позволяет справиться с ситуацией, когда управляемый ПК завис или находится в состоянии BSOD. Мы упоминали об одном из методов удалённого управления питанием, однако он также может оказаться весьма затратным. Использование технологии Intel AMT не приводит к дополнительным затратам на покупку дорогостоящего оборудования, так как её поддержка реализована в некоторых широко распространённых комплектующих.

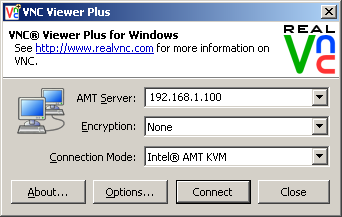

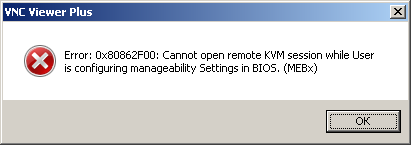

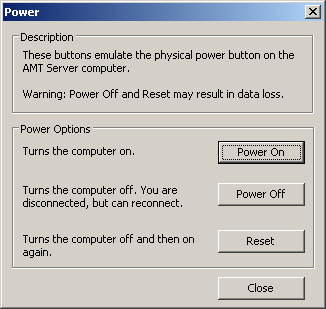

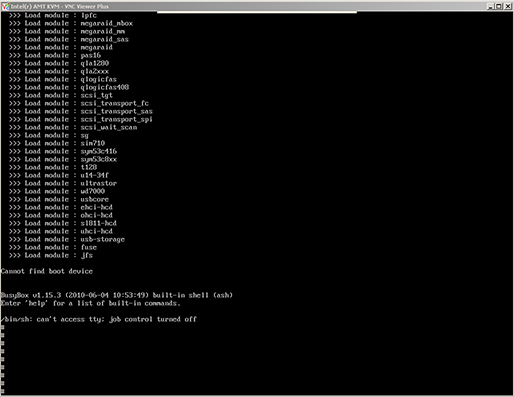

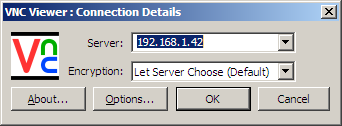

На момент написания статьи нам были известны две утилиты, поддерживающие подключение к удалённым узлам с использованием Intel AMT: RAdmin и VNC. К сожалению, нам так и не удалось подключиться к тестовому ПК с помощью утилиты RAdmin, к тому же данная утилита поддерживает подключения только к узлам, работающим в текстовом видеорежиме. Мы без проблем выполняли включение, выключение и перезагрузку машины, но получить доступ к BIOS или операционной системе не могли из-за разнообразных ошибок. Конечно, это решает проблему удалённого включения ПК для домашних пользователей в том случае, когда их маршрутизатор не поддерживает функцию WOL (Wake on LAN) – требуется выполнить лишь перенаправление портов – но в нашем случае этого явно не достаточно. При использовании VNC Viewer Plus администратору необходимо указать IP-адрес управляющего AMT-модуля, который, естественно, отличается от собственного адреса узла, указать тип шифрования, а также выбрать режим подключения. Здесь мы опускаем вопросы предварительной настройки самой рабочей станции, необходимой для разрешения удалённых подключений.

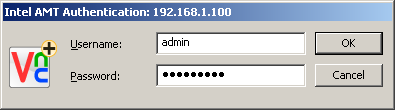

После успешного подключения администратору необходимо ввести логин и пароль, заданные в настройках AMT на удалённом узле.

Хотелось бы отдельно отметить, что изменение параметров доступа по технологии Intel AMT на удалённой машине с помощью VNC Viewer Plus невозможно.

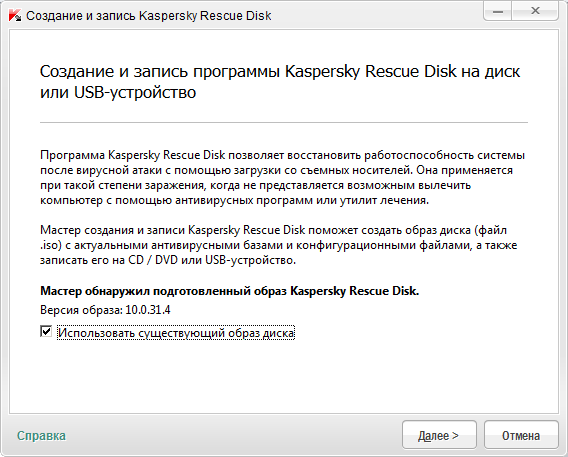

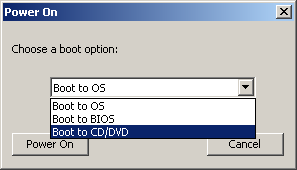

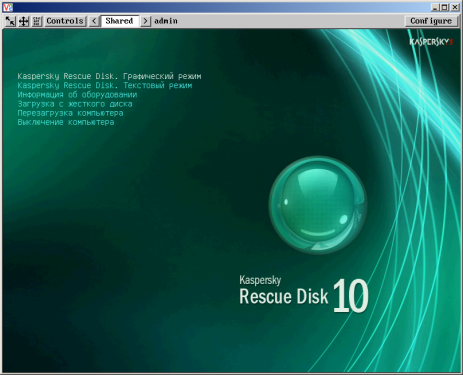

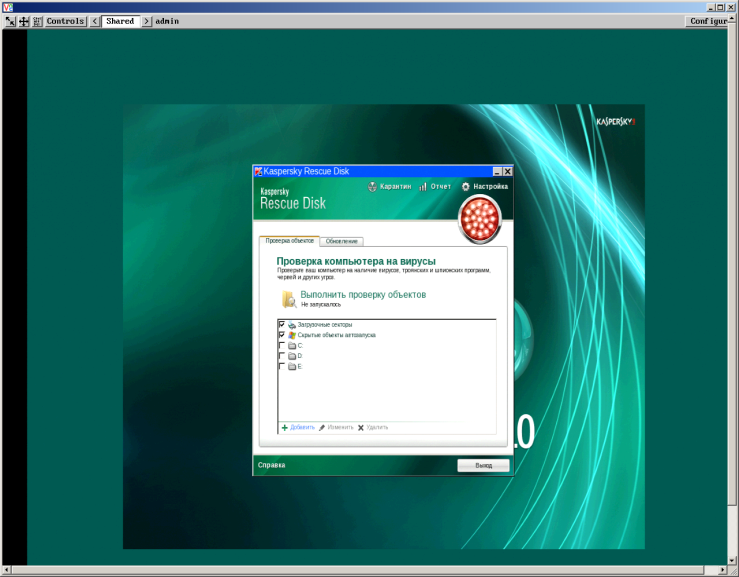

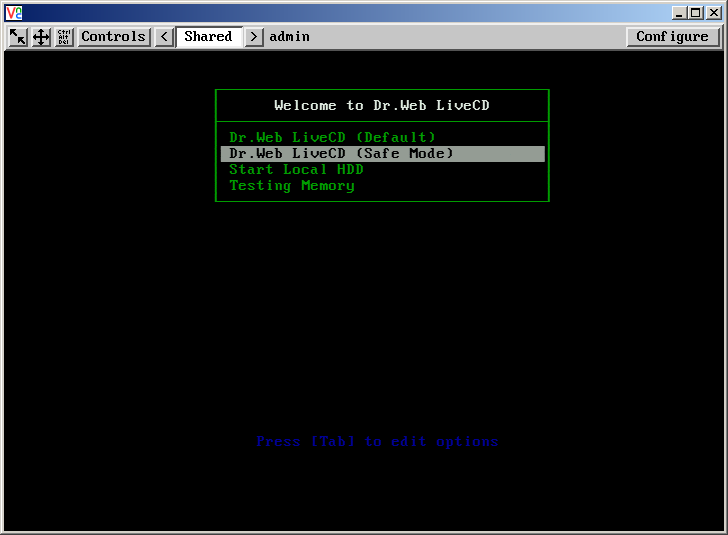

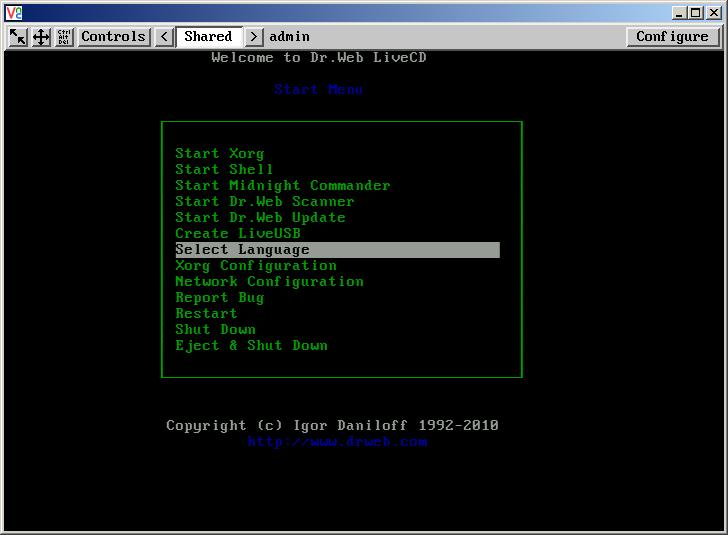

Как мы отметили в названии статьи, мы собираемся использовать технологию Intel AMT для антивирусной проверки удалённых узлов. Конечно, такая проверка имеет смысл лишь в том случае, когда операционная система и установленное в ней антивирусное программное обеспечение не могут справиться самостоятельно. Как и в случае с локальной проверкой нам потребуется образ загрузочного диска, содержащий собственную операционную систему и антивирус. Подобные образы доступны от разных производителей антивирусного программного обеспечения, к числу которых относятся «Лаборатория Касперского» и «Доктор Веб». Последний предлагает загрузить полностью готовый образ с сайта, тогда как диск для Касперского может быть создан с помощью установленной на узле администратора программы.

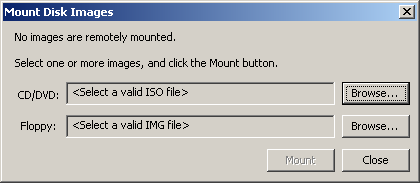

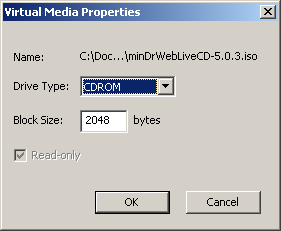

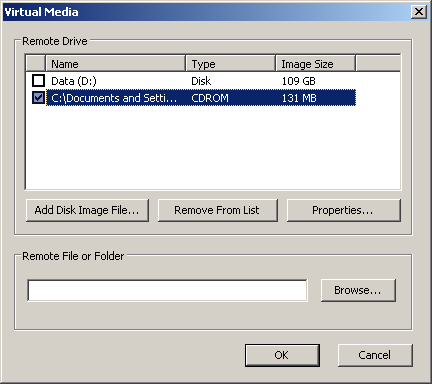

Скачанный или подготовленный образ необходимо смонтировать в программу VNC Viewer Plus.

После того, как диск будет монтирован, можно производить включение удалённого ПК с выбором загрузки с диска.

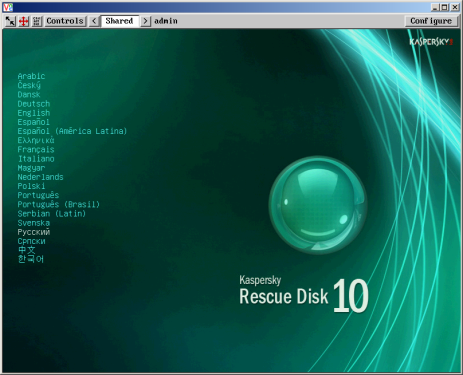

Дальнейшее управление происходит так же, как если бы администратор загрузился с этого диска и находился в непосредственной близости от проблемного компьютера.

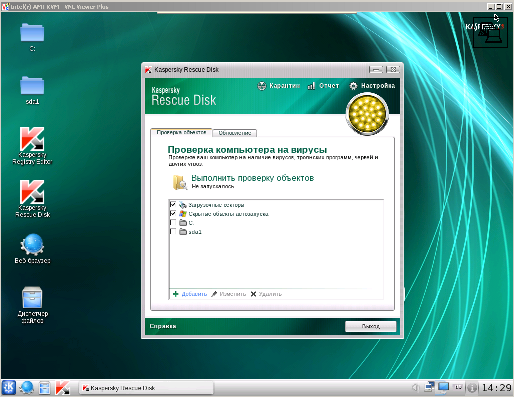

Стоит, однако, отметить, что нам не удалось таким образом осуществить удалённую проверку с помощью Доктора Веб из-за «отсутствия» загрузочного устройства, тогда как работа с антивирусным продуктом Лаборатории Касперского не вызвала затруднений.

В случае если операционная система на удалённом узле полностью испорчена и не подлежит восстановлению, администратор может произвести её переустановку с использованием подключения по всё той же технологии Intel AMT. Правда, время, затрачиваемое на эту операцию, может неприятно удивить, так как сетевое подключение в этом режиме у нас заработало лишь на скорости 10 Мбит/с, а дистрибутивы современных операционных систем едва помещаются на DVD-диски. После переустановки системы администратор может столкнуться с отсутствием ряда драйверов, необходимых для подключения к сети. К счастью, эта проблема может быть легко решена путём добавления нужных файлов в образ диска. Имеется в виду простое добавление файлов в файл ISO, а не внедрение драйверов непосредственно в сам дистрибутив. Такое добавление можно произвести, например, с помощью утилиты UltraISO.

На этом мы завершаем наш краткий экскурс в проблему антивирусных проверок удалённых узлов.

Заключение

Подводя итоги, хочется отметить, что компания Intel предлагает администраторам чрезвычайно мощный инструментарий по удалённому решению проблем с операционной системой, лечению вирусов и настройке BIOS, не требуя при этом приобретения дорогостоящего оборудования, - весь функционал заложен в чипсет и процессор. Доступ к узлу возможен как во включённом, так и в выключенном состоянии. Стоит также отметить, что для выполнения ряда простых функций (включение, выключение, просмотр состояния, получение информации об оборудовании и так далее) не требуется никакого специализированного программного обеспечения – достаточно современного браузера, подключающегося к управляемому узлу по протоколу HTTP на порт 16992.

И хотя Intel AMT является чрезвычайно полезной технологией для администраторов, для простых пользователей она может оказаться очередным чёрным ходом в их систему, оставленным разработчиками для удобства администрирования.

Intel WiMAX/WiFi Link 5150/5350 или подключение ноутбука к сетям 4G

Стандарт беспроводной связи четвёртого поколения обсуждается в России даже на самом высоком уровне. Но что делать, если любимый ноутбук не имеет средств для работы в сетях 4G? На помощь придёт столь модная сейчас модернизация. Но что и как менять?! Вариантов существует несколько: подключить внешний USB-модем, использовать PCMCIA-карту и даже подключиться по Wi-Fi к маршрутизатору WiMAX (как портативному, так и стационарному). Каждое такое решение требует наличия заметного внешнего устройства, либо занимает отдельный порт; мы же в данной статье хотим указать на ещё один способ достижения желаемого – использование комбинированных внутренних устройств, позволяющих осуществлять одновременное подключение и к сетям Wi-Fi, и к WiMAX. Примерами таких устройств являются модули Intel WiMAX/WiFi Link 5150 и 5350, на один из которых должна быть заменена существующая встроенная беспроводная сетевая карта.

Сразу же хотелось бы указать читателю, что производимая замена происходит с нарушением целостности корпуса ноутбука, следовательно, такое обновление оборудования может привести к полной или частичной потере гарантии. Поэтому перед выполнением описываемых ниже операций каждый должен отчётливо понимать, к каким последствиям могут привести его действия.

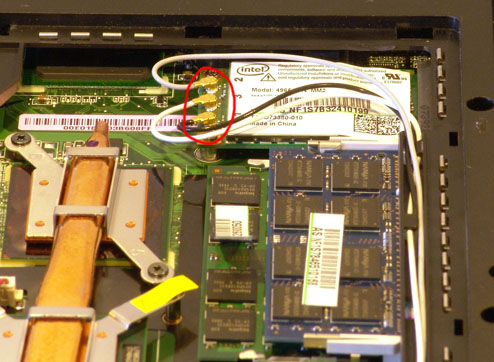

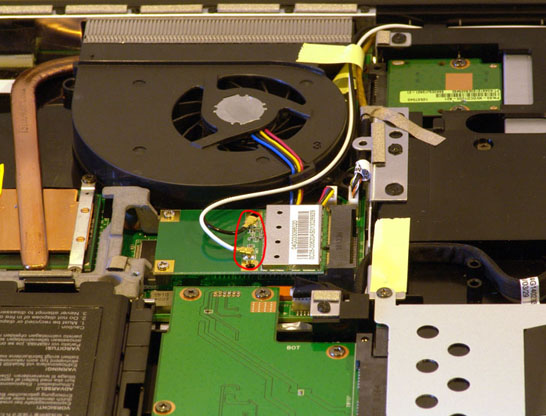

В нашем распоряжении было два ноутбука ASUS: X55SV и X5DIJ, не оснащённых модулями WiMAX. Мы частично разобрали днища указанных ноутбуков, чтобы получить доступ к установленным внутри беспроводным сетевым картам, опознать которые довольно легко – стоит лишь определить, к чему подключаются пигтейлы, ведущие к антеннам.

Перед установкой Intel WiMAX/WiFi Link 5150/5350 необходимо демонтировать старую беспроводную сетевую карту, для чего потребуется аккуратно отключить пигтейлы, открутить удерживающие плату винты и вынуть карту. Так как форм-фактор для Intel WiMAX/WiFi Link 5150/5350 был использован PCI-E Mini Card, то либо ваша старая сетевая карта должна иметь тот же форм-фактор, либо в ноутбуке должен присутствовать свободный соответствующий разъём. Сама установка не требует глубоких познаний в электронике: требуется лишь разместить карту в разъёме, прижать её к плате, зафиксировать винтами и подключить антенны.

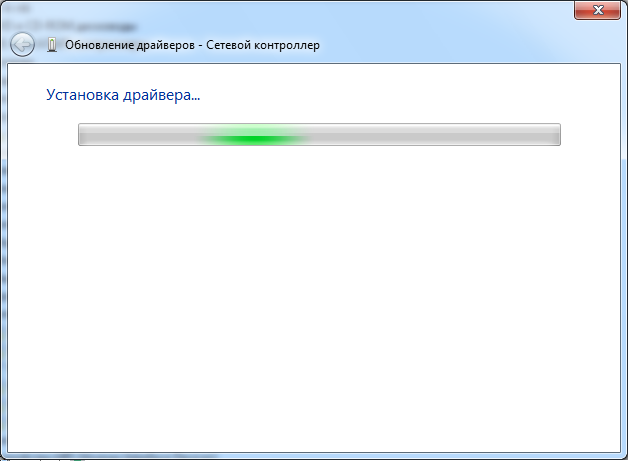

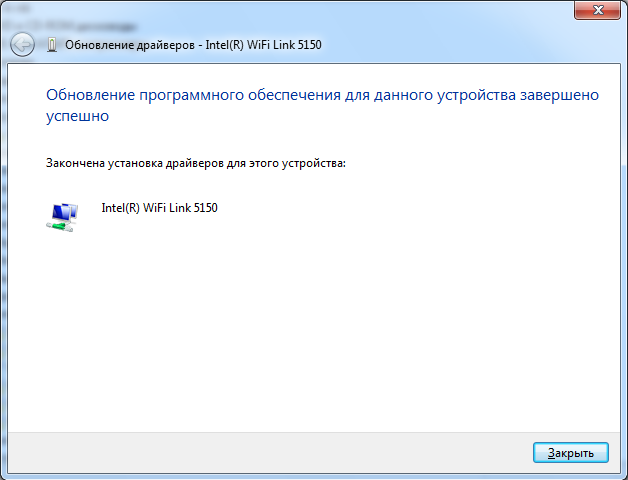

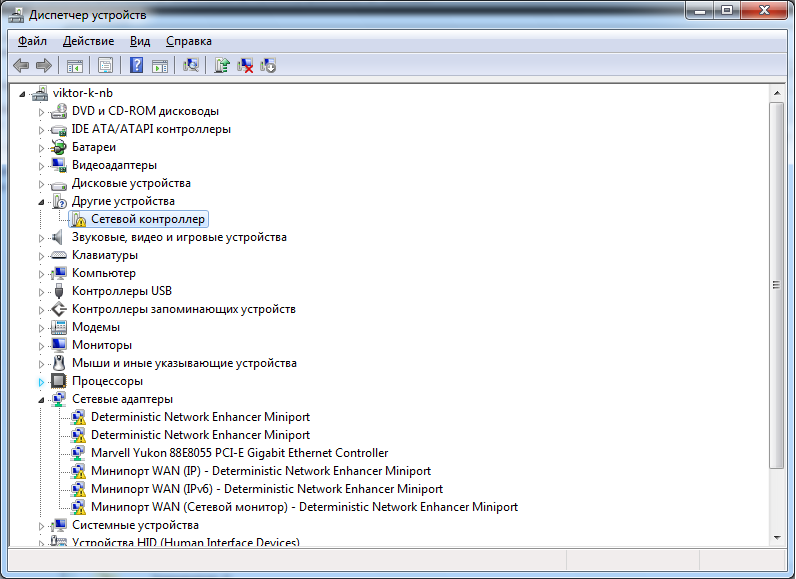

Если всё сделано правильно, то при первой загрузке ноутбука в его диспетчере устройств появятся два новых сетевых устройства так, как это показано ниже для ноутбука модели X5DIJ.

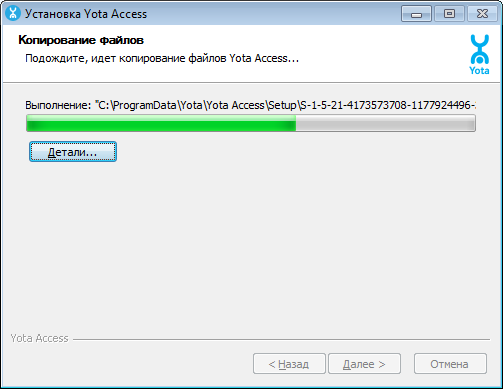

Остаётся лишь установить драйвера для Wi-Fi части модуля и загрузить утилиту Вашего WiMAX-провайдера.

Правда, в таком апгрейде есть одна тонкость. Перед покупкой модуля расширения необходимо убедиться в том, что Ваш ноутбук сможет полноценно работать с картой. На шину PCI-E Mini Card выводятся контакты не только PCI-E, но также и других шин, например, USB. В нашем втором ноутбуке ASUS X55SV разводка была не полной, - отсутствовали контакты шины USB, поэтому обнаруживалась только Wi-Fi часть беспроводного адаптера Intel WiMAX/WiFi Link 5150, так как именно она подключалась по PCI-E, а блок WiMAX подключался с помощью отсутствующего в разъёме USB.

Достоверно определить заранее, какие контакты выведены именно в Вашем ноутбуке нельзя, но на наличие поддержки могут указывать, например, заявленная поддержка модемов 3G. Также ноутбук может иметь несколько разъёмов PCI-E Mini Card, с разной разводкой, поэтому при неудаче с одним разъёмом стоит попробовать подключить адаптер к другим. Удачи в апгрейдах!

Автор благодарит московский офис компании ASUS за предоставленное для тестирования оборудование.

Adder IPEPS в качестве удалённого антивируса

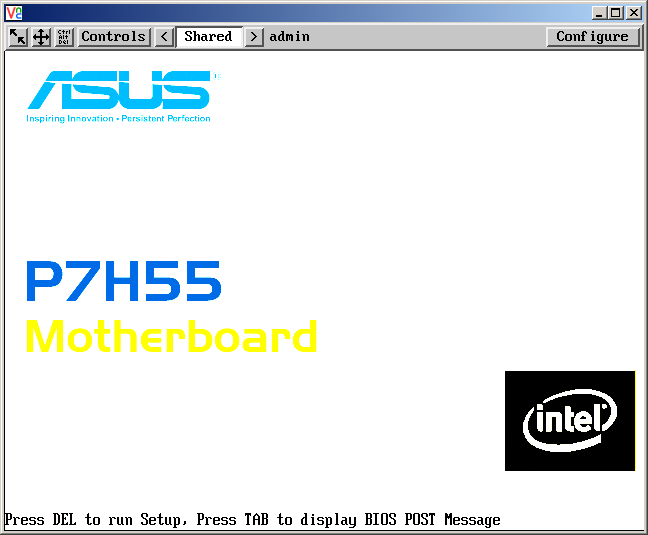

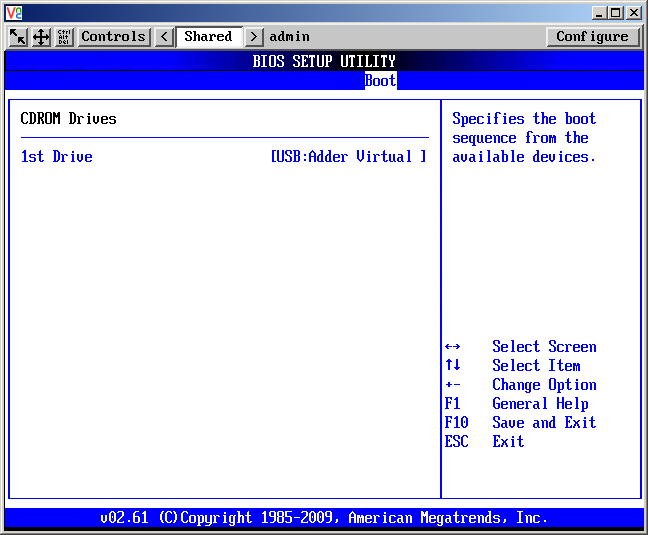

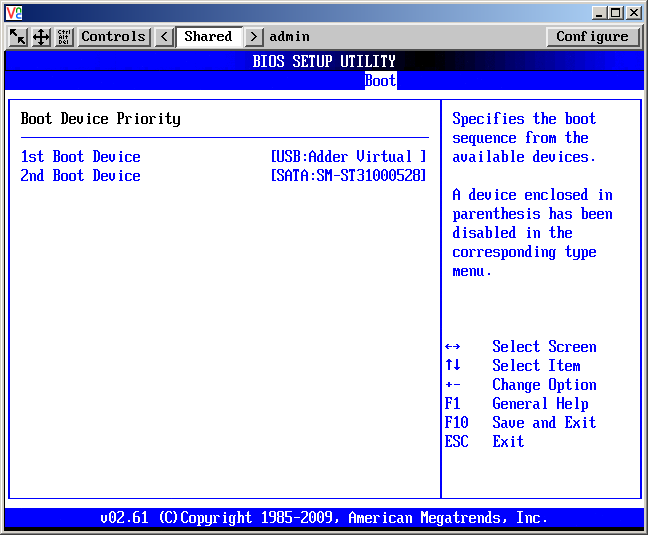

Компания Adder выпускает огромное множество разнообразного оборудования для удалённого управления персональными компьютерами, ноутбуками, серверами. К числу таких устройств относится и Adder IPEPS, основные характеристики которого уже были рассмотрены и описаны. Относительно новой возможностью для такого класса устройств является технология Virtual Media, которая позволяет эмулировать для управляемого устройства внешний USB-накопитель: флоппи-дисковод, флеш-карту, внешний жёсткий диск, привод CD, и может использоваться для передачи данных в тех случаях, когда на управляемом ПК отсутствует сеть или она по какой-то причине она недоступна. Поскольку эмуляция является аппаратной (с точки зрения управляемого устройства), то операционная система удалённого ПК не участвует в самом процессе эмуляции, а значит, и BIOS также будет определять подключённый USB-накопитель и позволит с него загрузиться. В качестве управляемого ПК была выбрана платформа на базе материнской платы ASUS P7H55 с версией BIOS 0602, в которой была произведена настройка для загрузки с виртуального адаптера Adder.

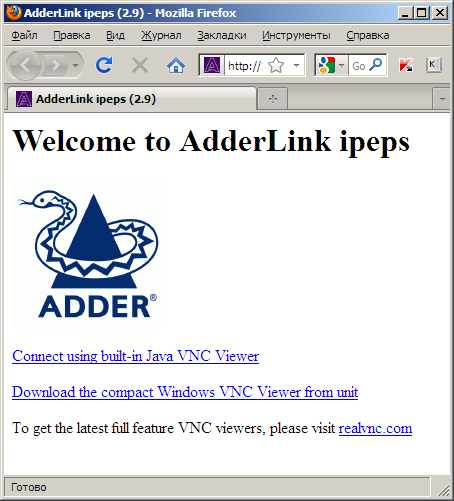

Для того чтобы загрузка прошла успешно, требуется смонтировать образ загрузочного диска, для чего необходимо перейти на веб-страничку Adder IPEPS, скачать с него или с сайта производителя утилиту VNC Viewer, запустить её, подключиться к IPEPS и монтировать iso-образ диска или реальный привод CD/DVD.

Если всё сделано правильно, то компьютер начнёт загружаться так, словно бы к нему был подключен реальный привод с реальным диском или загрузочная флеш-карта с той лишь разницей, что скорость доступа к носителю не превышает 5 Мбит/с. Но наш внимательный читатель, наверняка, может задаться вопросом о том, для чего вообще нужна такая сложная и нестандартная загрузка. Ответ же здесь весьма прост: всё дело в гибкости и удобстве удалённого администрирования. Географически распределённой компании нет нужды иметь высококвалифицированного системного администратора в каждом своём офисе, так как любые действия по восстановлению операционной системы, программного обеспечения и драйверов можно производить из головного офиса удалённо.

Предположим, что компьютер или ноутбук подвергся вирусной атаке настолько сильной, что операционная система перестала загружаться. В этом случае локальный администратор мог бы вставить Kaspersky Rescue Disk или Dr.Web LiveCD в привод, загрузиться с них и осуществить антивирусную проверку. Удалённому администратору для этих же целей потребуется, чтобы пользователь подключил настроенный IPEPS к своему ПК или ноутбуку. Дальше образ диска монтируется к удалённой системе по сети и производится такая же загрузка ПК и последующая антивирусная проверка.

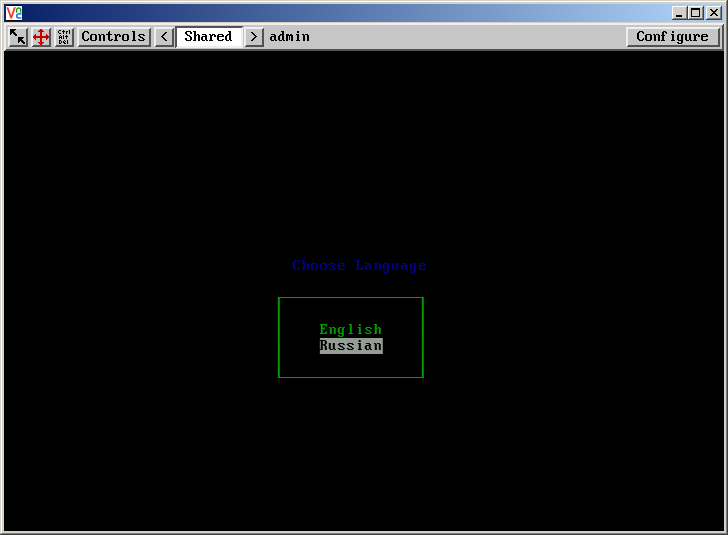

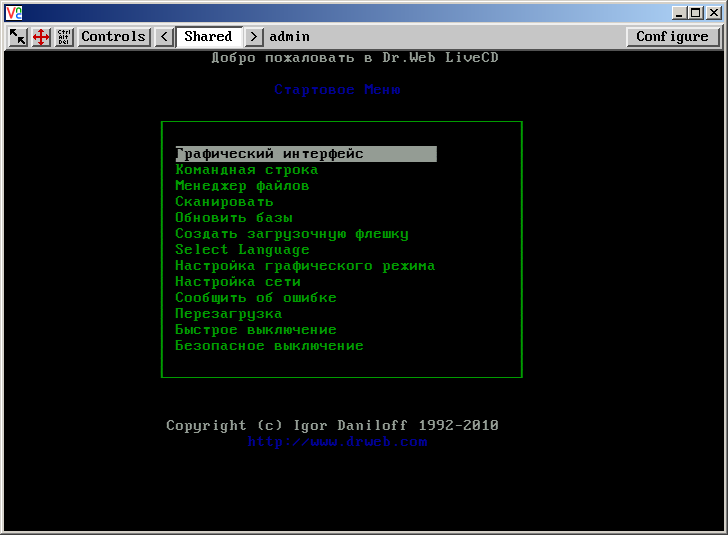

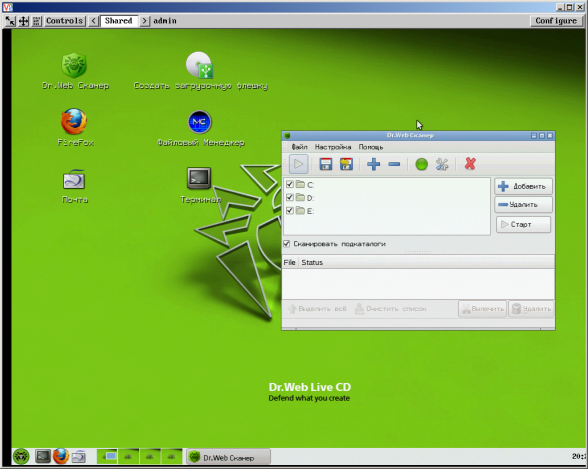

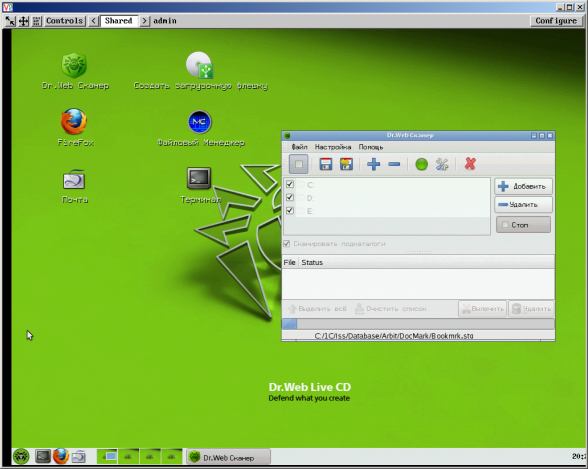

Мы попытались загрузить компьютер с дисковых образов двух ведущих производителей антивирусного программного обеспечения в России: Dr.Web (5.0.3) и Касперский (9.0). К сожалению, нам не удалось загрузиться с помощью последнего образа, после чего мы направили запрос в службу технической поддержки лаборатории Касперского, которые рекомендовали использовать следующую версию (10) образа диска, которую можно загрузить с их сайта. Десятую версию диска мы загрузили без проблем. Ниже представлена работа антивирусных дисков от обоих производителей.

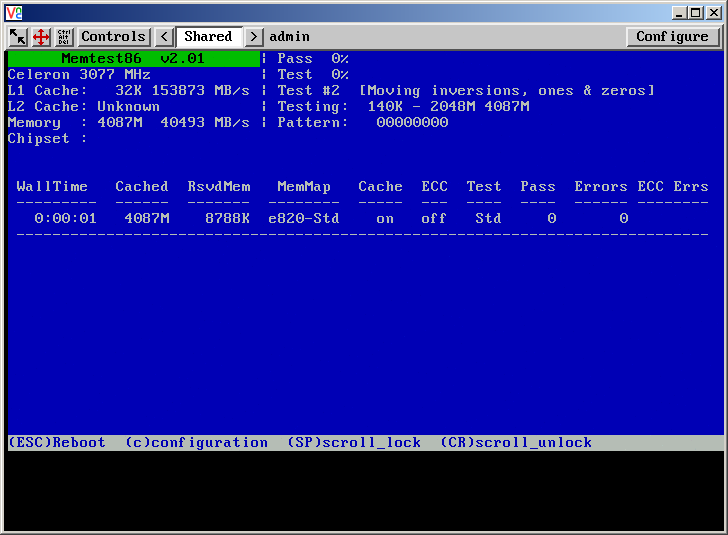

Кроме непосредственно удалённой антивирусной проверки заражённого компьютера администратор также обладает возможностью осуществить тестирование аппаратных компонентов управляемого ПК с помощью любых доступных в центральном офисе продуктов в том случае, если возникнут подозрения на проблемы с оборудованием. Ниже представлена работа программы Memtest86 v2.01.

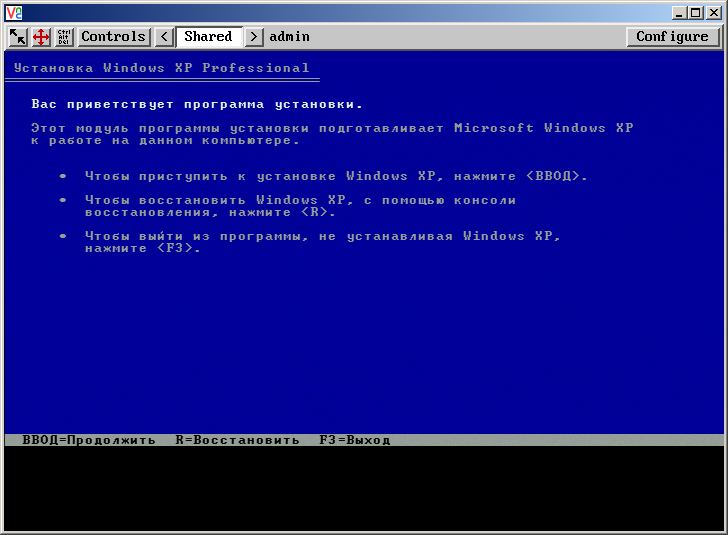

Если же с железом всё в порядке, а восстановить операционную систему невозможно, администратор может произвести её удалённую переустановку всё также с использованием функции Virtual Media Adder IPEPS и не прибегая к помощи сотрудников в удалённом офисе.

Напоследок хотелось бы ещё раз остановиться на ограничениях технологии Virtual Media: максимальный объём накопителя, эмулируемого Adder IPEPS, равен 2 Гбайтам, а максимальная скорость передачи данных составляет 5 Мбит/с, что придётся учитывать в процессе восстановления удалённого ПК. Однако эти ограничения, на наш взгляд, меркнут перед удобством управления и оперативностью восстановления удалённых компьютеров, серверов и ноутбуков с помощью Adder IPEPS.

Автор благодарит компанию KVMinfo за предоставленное для тестирования оборудование.

Страница 5 из 8